新增 – Amazon WorkSpaces 託管裝置身份驗證

Amazon Workspaces 允許您通過 Web 和各種桌面和移動裝置訪問雲中的虛擬桌面。WorkSpaces 的這種靈活性使它非常適用於使用者能夠使用現有裝置 (即 BYOD,也稱為自帶裝置) 的環境。在這些環境中,組織有時需要對訪問 WorkSpaces 的裝置進行管理。例如,他們可能需要根據客戶端裝置的作業系統、版本或補丁級別控制這些裝置的訪問,從而滿足合規性或安全性策略要求。

託管裝置身份驗證

今天我們釋出了 WorkSpaces 的裝置身份驗證。現在,您可以使用數字證書管理 Apple OSX 和 Microsoft Windows 客戶端訪問。您還可以選擇允許或阻止 iOS、Android、Chrome OS、Web 和零客戶端裝置的訪問。您可以實施策略,控制您希望允許和阻止的裝置型別,這種控制可以一直細化到補丁一級。訪問策略是針對每個 WorkSpaces 目錄設定的。設定策略後,會評估客戶端裝置連線 WorkSpaces 的請求,並進行阻止或允許。要利用此功能,您需要使用

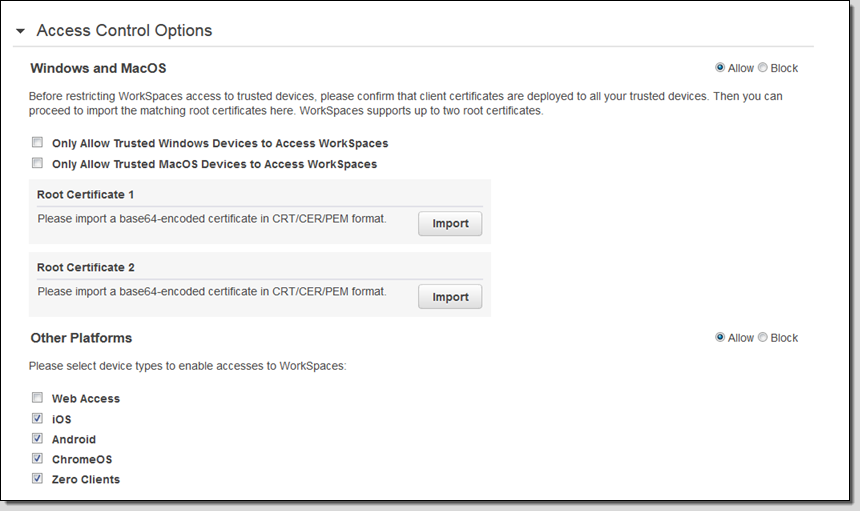

以下是通過 WorkSpaces 控制檯設定訪問控制選項的方式:

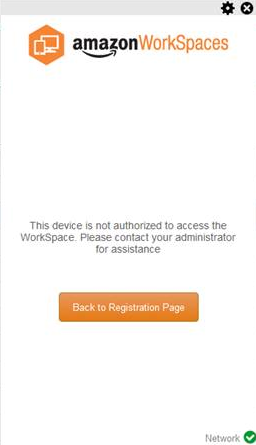

以下是客戶端未授權連線的情況:

現已推出

此功能現已在支援 WorkSpaces 的所有區域推出。

-Jeff

相關推薦

新增 – Amazon WorkSpaces 託管裝置身份驗證

Amazon Workspaces 允許您通過 Web 和各種桌面和移動裝置訪問雲中的虛擬桌面。WorkSpaces 的這種靈活性使它非常適用於使用者能夠使用現有裝置 (即 BYOD,也稱為自帶裝置) 的環境。在這些環境中,組織有時需要對訪問 WorkSpaces 的裝置進行管理。例如,他們

大資料Hadoop系列之Hadoop Web控制檯新增身份驗證

1. 背景介紹 本文件介紹如何配置Hadoop HTTP Web控制檯以要求使用者身份驗證。 預設情況下,Hadoop HTTP Web控制檯(ResourceManager,NameNode,NodeManagers和DataNodes)允許訪問而無需任何形式的身份驗證

Amazon Cognito使用者管理_身份驗證_資料同步服務

與您的應用程式輕鬆整合 藉助內建 UI 以及聯合身份提供商的簡單配置,您可以在幾分鐘內整合 Amazon Cognito,為您的應用程式新增使用者註冊、登入和訪問控制功能。您可以自定義 UI,從而將您的公司品牌置於所有使用者互動的首要和中心位置。

為MongoDB新增身份驗證

MongoDB 預設沒有開戶身份驗證,除非不開放外網訪問,否則這種模式極不安全,現紀錄新增身份驗證步驟如下: 配置建立使用者的時候,需要關閉: #security: ##副本集之間通訊用到的認證檔案 # keyFile: /home/soft/mongodb-linu

Token:服務端身份驗證的流行方案

rst 服務 方案 app 過程 組件圖 wav hit margin 01- 身份認證 服務端提供資源給客戶端,但是某些資源是有條件的。所以服務端要能夠識別請求者的身份,然後再判斷所請求的資源是否可以給請求者。 token是一種身份驗證的機制,初始時用戶提交賬號數據

asp.net mvc 最簡單身份驗證 [Authorize]通過的標準

dmi api 什麽 rgs new auth 單身 mar name [Authorize] public ContentResult Index2() { return Content("驗證通過了");

AWS OpsWorks新增Amazon RDS支持

ack 依據 json 傳遞 blank ice 層次 編輯 html AWS OpsWorks是一個應用管理服務。你可以通過它把你的應用在一個 堆棧中定義成為不同層的集合。每一個堆棧提供了須要安裝和配置的軟件包信息,同一時候也能部署不論什麽在OpsWorks層中定義的

spring boot 項目登錄模塊之身份驗證

ots security log space 求和 pri boot ace 數據 最近領導安排做一個微餐廳項目,需要做幾個網頁來管理數據,首先要寫一個登錄模塊,主要關註登錄成功後session中數據的存放與校驗,以及攔截器。 在網上找了挺多,找到了一篇比較簡單易懂的htt

上網行為管理AD域集成windos身份驗證SSO單點登錄

上網行為管理 一、背景需求 在大型公司項目上會使用到AD域集成windos身份驗證SS0單點登錄,而不同用戶有不同的環境,不同環境就會有不同的驗證需求,使用微軟AD域進行用戶身份驗證,會經常出現在客戶的需求中。 二、網域上網行為管理集成windos身份驗證功能。

asp.net core的身份驗證框架IdentityServer4特性一覽

google 工作流 定制 聯合 特性 tor 中控 www directory IdentityServer4是ASP.NET Core的一個包含OpenID和OAuth 2.0協議的框架。OpenID和OAuth 的區別請看 https://www.zhihu.com/

RDO遠程連接時提示“遠程計算機需要網絡級別身份驗證,而您的計算機不支持該驗證,請聯系您的系統管理員或者技術人員來獲得幫助”

tro 限制 edit 重啟 註冊 屏幕 重裝 controls border 當服務器重裝操作系統後使用RDO遠程連接時會出現錯誤提示“遠程計算機需要網絡級別身份驗證,而您的計算機不支持該驗證,請聯系您的系統管理員或者技術人員來獲得幫助” 如下圖所示

物聯網智能硬件設備身份驗證機制

方法 成功 諸多 連接 生成 過程 多次 物聯網 以及 設備身份驗證有以下目標:1,別人的設備不能接入我們的雲平臺2,我們的設備,不能接入別人的雲平臺3,考慮到設備要批量生產,雲平臺先生成設備編碼再寫入每個設備的方法,非常不現實!那麽,標準的設備身份驗證應該是:1,設備上電

自定義身份驗證

img home then mod 授權 寫入 clas ring tag 註: 本帖來源於 博主: 農碼一生; 本帖記錄純屬自己閱讀方便 第一步: 寫入cookie 第二步獲取cookie , 配置文件需要配置 <system.web> <auth

Shiro:學習筆記(1)——身份驗證

wan param import println cal 類型 classname zhang ets Shiro——學習筆記(1) 1.核心概念 1.Shiro不會自己去維護用戶、維護權限;這些需要我們自己去設計/提供;然後通過相應的接口註入給Shiro。2.應用代碼直接

asp.net Web API 身份驗證 不記名令牌驗證 Bearer Token Authentication 簡單實現

驗證 tca star ati manager ace .com return public 1. Startup.Auth.cs文件 添加屬性 1 public static OAuthBearerAuthenticati

Java企業微信開發_09_身份驗證之移動端網頁授權(有完整項目源碼)

.com post請求 ati errcode http nbsp code repl button 註: 源碼已上傳github: https://github.com/shirayner/WeiXin_QiYe_Demo 一、本節要點 1.1 授權回調域(可信

webAPI身份驗證

-1 頁面 1-1 攔截 all 身份驗證 技術分享 接收 owa 主要分為以下幾個步驟 1.頁面首次請求API接口之前需要先請求一個獲取ticket的接口 2.這裏我以ajax請求為例 ,首先通過用戶名和和密碼向接口發送一個請求,如下圖 3.後臺返回給頁面一個加密的t

基於 Token 的身份驗證

問題 for tar dci 返回 name 主題 算法 sha2 最近了解下基於 Token 的身份驗證,跟大夥分享下。很多大型網站也都在用,比如 Facebook,Twitter,Google+,Github 等等,比起傳統的身份驗證方法,Token 擴展性更強,也更安

調用WebService時加入身份驗證,以拒絕未授權的訪問

trre size 登錄 p s 服務配置 ext details current return 眾所周知,WebService是為企業需求提供的在線應用服務,其他公司或應用軟件能夠通過Internet來訪問並使用這項在線服務。但在有些時候的某些應用服務不希望被未授權訪問

教你如何實現微信小程序與.net core應用服務端的無狀態身份驗證

做的 動圖 ef7 服務端 apt 是我 分布 .net service 隨著.net core2的發布,越來越多人使用.net core2開發各種應用服務端,下面我就結合自己最近開發的一款小程序,給大家分享下,怎麽使用小程序登錄後,小程序與服務端交互的權限控制。