全網最詳細的最新穩定OSSEC搭建部署(ossec-server(CentOS7.X)和ossec-agent(CentOS7.X))(圖文詳解)

不多說,直接上乾貨!

前言

寫在前面的話,網上能夠找到一些關於ossec方面的資料,雖然很少,但是總比沒有強,不過在實際的使用過程中還是會碰到許多稀奇古怪的問題。整理整理我的使用過程,就當做一篇筆記吧。

PS:本文填了很多坑。

OSSEC是一款開源的基於主機的入侵檢測系統,可以簡稱為HIDS。它具備日誌分析,檔案完整性檢查,策略監控,rootkit檢測,實時報警以及聯動響應等功能。它支援多種作業系統:Linux、Windows、MacOS、Solaris、HP-UX、AIX。屬於企業安全之利器。

詳細的介紹和文件可以參考官網網站:

環境

本文中的環境極其簡單,兩臺CentOS 7虛擬機器。

關於CentOS7的安裝,這裡不多贅述。

服務端:

計算機名:ossec-server

IP地址:192.168.80.31客戶端:

計算機名:ossec-agent

IP地址:192.168.80.32第一步 : 前提環境準備(在ossec-server端)

由於centos7自帶的SElinux會攔截,阻止太多的東西,避免麻煩,這裡 我們把SElinux關閉!

vim /etc/selinux/config

編輯/etc/selinux/config,找到SELINUX 行修改成為:SELINUX=disabled

然後重新啟動。

我們需要開啟80埠,CentOS 7.0預設使用的是firewall作為防火牆,這裡我們把centos7的防火牆換成iptables

關閉firewall:

systemctl stop firewalld.service #停止firewall

systemctl disable firewalld.service #禁止firewall開機啟動

安裝iptables防火牆

yum install iptables-services #安裝

gedit /etc/sysconfig/iptables #編輯防火牆配置檔案

原檔案清空,複製貼上儲存:

# Firewall configuration written by system-config-firewall # Manual customization of this file is not recommended. *filter :INPUT ACCEPT [0:0] :FORWARD ACCEPT [0:0] :OUTPUT ACCEPT [0:0] -A INPUT -m state –state ESTABLISHED,RELATED -j ACCEPT -A INPUT -p icmp -j ACCEPT -A INPUT -i lo -j ACCEPT -A INPUT -m state –state NEW -m tcp -p tcp –dport 22 -j ACCEPT -A INPUT -m state –state NEW -m tcp -p tcp –dport 80 -j ACCEPT -A INPUT -m state –state NEW -m tcp -p tcp –dport 3306 -j ACCEPT -A INPUT -m state –state NEW -m udp -p udp –dport 514 -j ACCEPT -A INPUT -m state –state NEW -m udp -p udp –dport 1514 -j ACCEPT -A INPUT -j REJECT –reject-with icmp-host-prohibited -A FORWARD -j REJECT –reject-with icmp-host-prohibited COMMIT

因為ossec通訊是用udp 514,1514埠(可以用命令:# netstat -unlp|grep ossec 檢視)所以加了下面這兩句

-A INPUT -m state –state NEW -m udp -p udp –dport 514 -j ACCEPT -A INPUT -m state –state NEW -m udp -p udp –dport 1514 -j ACCEPT

好了,iptables配置好了,現在,我們開啟iptables:

systemctl restart iptables.service #最後重啟防火牆使配置生效

systemctl enable iptables.service #設定防火牆開機啟動

防火牆開啟成功,我們來接著安裝一些必要的工具:

首先我們安裝需要用到的關聯庫和軟體,由於我們最終是需要把日誌匯入到MySQL中進行分析,以及需要通過web程式對報警結果進行展示,同時需要把本機當做SMTP,所以需要在本機安裝MySQL、Apache和sendmail服務。在當前的終端中執行如下命令:

[[email protected] ~] yum install wget gcc make mysql mysql-server mysql-devel httpd php php-mysql sendmail

這裡

需要注意的是ossec需要用到mysql資料庫,而直接yum install mysql的話會報錯,原因在於yum安裝庫裡

沒有直接可以用的安裝包,此時需要用到MariaDB了,MariaDB是MySQL社群開發的分支,也是一個增強型的替代品。

啟動httpd、mysql、sendmail服務

[[email protected] ~] /etc/init.d/httpd start

[[email protected] ~] /etc/init.d/mysqld start

[[email protected] ~] /etc/init.d/sendmail start

或者如下這樣來啟動,也是可以的:

[[email protected] ~] for i in {httpd,mysqld,sendmail}; do service $i restart; done

下面建立資料庫以方便我們下面的安裝配置,連線到本機的MySQL,然後執行如下命令:

[[email protected] ~] mysql -uroot -p mysql> create database ossec; mysql> grant INSERT,SELECT,UPDATE,CREATE,DELETE,EXECUTE on ossec.* to [email protected]; mysql> set password for [email protected] =PASSWORD('ossec'); mysql> flush privileges; mysql> exit

大概的環境已經準備的差不多了。

上述語句的意思是新增一個使用者ossec密碼為空,讓他只可以在localhost上登入,並可以對資料庫ossec的所有表進行插入、查詢、修改、插入、刪除的操作

第二步 : 伺服器ossec-server安裝

首先通過官網的連結下載當前的最新穩定版本ossec-hids-2.8.1.tar.gz 的服務端包,同時解壓。

[[email protected] ~] # wget http://www.ossec.net/files/ossec-hids-2.8.1.tar.gz [[email protected] ~] # tar zxf ossec-hids-2.8.1.tar.gz [[email protected] ~] # cd ossec-hids-2.8.1

為了使OSSEC支援MySQL,需要在安裝前執行make setdb命令,如下

[[email protected] ~] # cd src; make setdb; cd ..

看到如下的資訊說明可以正常支援MySQL:

Info: Compiled with MySQL support.

下面進入安裝步驟,執行install.sh指令碼,同時按照下面的資訊進行填寫,紅色部分是我們需要輸入的,其餘部分按回車繼續即可:

[[email protected] ossec-hids-2.8.1]# ./install.sh ** Para instalação em português, escolha [br]. ** 要使用中文進行安裝, 請選擇 [cn]. ** Fur eine deutsche Installation wohlen Sie [de]. ** Για εγκατάσταση στα Ελληνικά, επιλέξτε [el]. ** For installation in English, choose [en]. ** Para instalar en Español , eliga [es]. ** Pour une installation en français, choisissez [fr] ** A Magyar nyelvű telepítéshez válassza [hu]. ** Per l'installazione in Italiano, scegli [it]. ** 日本語でインストールします.選択して下さい.[jp]. ** Voor installatie in het Nederlands, kies [nl]. ** Aby instalować w języku Polskim, wybierz [pl][/pl]. ** Для инструкций по установке на русском ,введите [ru]. ** Za instalaciju na srpskom, izaberi [sr]. ** Türkçe kurulum için seçin [tr]. (en/br/cn/de/el/es/fr/hu/it/jp/nl/pl/ru/sr/tr) [en]: cn OSSEC HIDS v2.8.1 安裝指令碼 - http://www.ossec.net

您將開始 OSSEC HIDS 的安裝.

請確認在您的機器上已經正確安裝了 C 編譯器.

如果您有任何疑問或建議,請給發郵件.

1- 您希望哪一種安裝 (server, agent, local or help)? server

- 選擇了 Server 型別的安裝.

2- 正在初始化安裝環境.

請選擇 OSSEC HIDS 的安裝路徑 [/var/ossec]: /var/ossec

- OSSEC HIDS 將安裝在 /var/ossec .

3- 正在配置 OSSEC HIDS.

3.1- 您希望收到e-mail告警嗎? (y/n) [y]: y

請輸入您的 e-mail 地址? ****@***.com

這裡,我是輸入我自己的163郵箱。大家自行去選擇

- 我們找到您的 SMTP 伺服器為: alt1.gmail-smtp-in.l.google.com.

-

您希望使用它嗎? (y/n) [y]: n

-

請輸入您的 SMTP 伺服器IP或主機名 ? 127.0.0.1

3.2- 您希望執行系統完整性檢測模組嗎? (y/n) [y]: y

-

系統完整性檢測模組將被部署.

3.3- 您希望執行 rootkit檢測嗎? (y/n) [y]: y

-

rootkit檢測將被部署.

3.4- 關聯響應允許您在分析已接收事件的基礎上執行一個

已定義的命令.

例如,你可以阻止某個IP地址的訪問或禁止某個使用者的訪問許可權.

更多的資訊,您可以訪問:http://www.ossec.net/en/manual.html#active-response

-

您希望開啟聯動(active response)功能嗎? (y/n) [y]: y

- 關聯響應已開啟

-

預設情況下, 我們開啟了主機拒絕和防火牆拒絕兩種響應.

第一種情況將新增一個主機到 /etc/hosts.deny.

第二種情況將在iptables(linux)或ipfilter(Solaris,

FreeBSD 或 NetBSD)中拒絕該主機的訪問. -

該功能可以用以阻止 SSHD 暴力攻擊, 埠掃描和其他

一些形式的攻擊. 同樣你也可以將他們新增到其他地方,

例如將他們新增為 snort 的事件. -

您希望開啟防火牆聯動(firewall-drop)功能嗎? (y/n) [y]: y

- 防火牆聯動(firewall-drop)當事件級別 >= 6 時被啟動

-

聯動功能預設的白名單是:

- 8.8.8.8

-

您希望新增更多的IP到白名單嗎? (y/n)? [n]: y

-

請輸入IP (用空格進行分隔): 192.168.80.31

3.5- 您希望接收遠端機器syslog嗎 (port 514 udp)? (y/n) [y]: y

-

遠端機器syslog將被接收.

3.6- 設定配置檔案以分析一下日誌:

-- /var/log/messages

-- /var/log/secure

-- /var/log/maillog-如果你希望監控其他檔案, 只需要在配置檔案ossec.conf中

新增新的一項.

任何關於配置的疑問您都可以在 http://www.ossec.net 找到答案.--- 按 ENTER 以繼續 ---

5- 正在安裝系統

- 正在執行Makefile

INFO: Little endian set.

…………省略編譯輸出…………

-

系統型別是 Redhat Linux.

-

修改啟動指令碼使 OSSEC HIDS 在系統啟動時自動執行

-

已正確完成系統配置.

-

要啟動 OSSEC HIDS:

/var/ossec/bin/ossec-control start -

要停止 OSSEC HIDS:

/var/ossec/bin/ossec-control stop -

要檢視或修改系統配置,請編輯 /var/ossec/etc/ossec.conf

感謝使用 OSSEC HIDS.

如果您有任何疑問,建議或您找到任何bug,

[email protected] 或郵件列表 [email protected] 聯絡我們.

( http://www.ossec.net/en/mailing_lists.html ).您可以在 http://www.ossec.net 獲得更多資訊

--- 請按 ENTER 結束安裝 (下面可能有更多資訊). ---

-

直到碰到上面內容,說明安裝完成。

第三步 : 伺服器ossec-server配置

上面只是安裝好了OSSEC服務端,下面則是為了配置服務端,使其工作正常。執行下面命令啟用資料庫支援:

[[email protected] ossec-hids-2.8.1]# /var/ossec/bin/ossec-control enable database

然後匯入MySQL表結構到MySQL中:

[[email protected] ossec-hids-2.8.1]# mysql -uossec -p ossec < ./src/os_dbd/mysql.schema

修改部分配置檔案的許可權,否則會啟動服務失敗:

[[email protected] ossec-hids-2.8.1]# chmod u+w /var/ossec/etc/ossec.conf

然後我們編輯ossec.conf檔案,在ossec_config中新增MySQL配置:

<ossec_config>

<database_output>

<hostname>192.168.80.31</hostname>

<username>ossec</username>

<password>ossec</password>

<database>ossec</database>

<type>mysql</type>

</database_output>

</ossec_config>

由於我們在前面的安裝過程中支援接受遠端機器的syslog,所以我們還需要對ossec.conf檔案中的syslog部分進行配置,修改ossec.conf檔案,按照下面的內容進行修改,把我們網段可以全新增進去:

<remote>

<connection>syslog</connection>

<allowed-ips>192.168.0.0/16</allowed-ips>

</remote>

在實際的實驗過程中啟動ossec服務端必須先新增一個客戶端,否則直接啟動服務端是會失敗的,通過如下命令檢視日誌會發現如下錯誤:

[[[email protected] logs]# cat /var/ossec/logs/ossec.log 2018/03/5 23:43:15 ossec-analysisd(1210): ERROR: Queue '/queue/alerts/ar' not accessible: 'Connection refused'. 2018/03/5 23:43:15 ossec-analysisd(1301): ERROR: Unable to connect to active response queue.

在伺服器上新增客戶端,執行如下命令,按照提示進行輸入,紅色部分是我們輸入的:

[[[email protected] logs]# /var/ossec/bin/manage_agents **************************************** * OSSEC HIDS v2.8.1 Agent manager. * * The following options are available: * **************************************** (A)dd an agent (A). (E)xtract key for an agent (E). (L)ist already added agents (L). (R)emove an agent (R). (Q)uit.

Choose your action: A,E,L,R or Q: A

-

Adding a new agent (use '\q' to return to the main menu).

Please provide the following:- A name for the new agent: ossec-agent

- The IP Address of the new agent: 192.168.80.32

- An ID for the new agent[001]: 001

Agent information:

ID:001

Name:ossec-agent

IP Address:192.168.80.32

Confirm adding it?(y/n): y

Agent added.

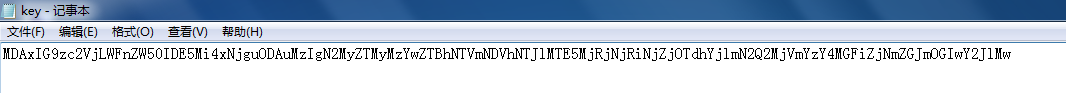

注意、需要將key記錄到文字中,後面需要用到。

然後程式會重新進入到第一次的介面,如下,我們匯出剛才新增的那個agent的key,用於後面的客戶端連線到服務端:

****************************************

* OSSEC HIDS v2.8.1 Agent manager. *

* The following options are available: *

****************************************

(A)dd an agent (A).

(E)xtract key for an agent (E).

(L)ist already added agents (L).

(R)emove an agent (R).

(Q)uit.

Choose your action: A,E,L,R or Q: E

Available agents:

ID: 001, Name: ossec-agent, IP: 192.168.100.104

Provide the ID of the agent to extract the key (or '\q' to quit): 001

Agent key information for '001' is:

MDAxIG9zc2VjLWFnZW50IDE5Mi4xNjguODAuMzIgN2MyZTMyMzYwZTBhNTVmNDVhNTJlMTE5MjRjNjRiNjZjOTdhYjlmN2Q2MjVmYzY4MGFiZjNmZGJmOGIwY2JlMw

** Press ENTER to return to the main menu.

到現在就可以啟動我們的ossec服務端了。

[[email protected] ~] # /var/ossec/bin/ossec-control start

或者執行

[[email protected] ~] # /etc/init.d/ossec start

第四步 : 客戶端ossec-agent安裝

由於我們本身客戶端也是Linux伺服器,而ossec的服務端和客戶端是同一個安裝包,所以在客戶端上下載安裝包,並且解壓安裝,如下。

[[email protected] ~]# wget http://www.ossec.net/files/ossec-hids-2.8.1.tar.gz [[email protected] ~]# tar zxf ossec-hids-2.8.1.tar.gz [[email protected] ~]# cd ossec-hids-2.8.1 [[email protected] ~]# ./install.sh

** Para instalação em português, escolha [br].

** 要使用中文進行安裝, 請選擇 [cn].

** Fur eine deutsche Installation wohlen Sie [de].

** Για εγκατάσταση στα Ελληνικά, επιλέξτε [el].

** For installation in English, choose [en].

** Para instalar en Español , eliga [es].

** Pour une installation en français, choisissez [fr]

** A Magyar nyelvű telepítéshez válassza [hu].

** Per l'installazione in Italiano, scegli [it].

** 日本語でインストールします.選択して下さい.[jp].

** Voor installatie in het Nederlands, kies [nl].

** Aby instalować w języku Polskim, wybierz [pl][/pl].

** Для инструкций по установке на русском ,введите [ru].

** Za instalaciju na srpskom, izaberi [sr].

** Türkçe kurulum için seçin [tr].

(en/br/cn/de/el/es/fr/hu/it/jp/nl/pl/ru/sr/tr) [en]: cn

OSSEC HIDS v2.8.1 安裝指令碼 - http://www.ossec.net

您將開始 OSSEC HIDS 的安裝.

請確認在您的機器上已經正確安裝了 C 編譯器.

如果您有任何疑問或建議,請給發郵件.

1- 您希望哪一種安裝 (server, agent, local or help)? agent

- 選擇了 Agent(client) 型別的安裝.

2- 正在初始化安裝環境.

-

請選擇 OSSEC HIDS 的安裝路徑 [/var/ossec]: /var/ossec

- OSSEC HIDS 將安裝在 /opt/ossec .

3- 正在配置 OSSEC HIDS.

3.1- 請輸入 OSSEC HIDS 伺服器的IP地址或主機名: 192.168.80.31

-

新增伺服器IP 192.168.100.103

3.2- 您希望執行系統完整性檢測模組嗎? (y/n) [y]: y

-

系統完整性檢測模組將被部署.

3.3- 您希望執行 rootkit檢測嗎? (y/n) [y]: y

-

rootkit檢測將被部署.

3.4 - 您希望開啟聯動(active response)功能嗎? (y/n) [y]: y

3.5- 設定配置檔案以分析一下日誌:

-- /var/log/messages

-- /var/log/secure

-- /var/log/xferlog

-- /var/log/maillog

-- /var/log/httpd/error_log (apache log)

-- /var/log/httpd/access_log (apache log)-如果你希望監控其他檔案, 只需要在配置檔案ossec.conf中

新增新的一項.

任何關於配置的疑問您都可以在 http://www.ossec.net 找到答案.--- 按 ENTER 以繼續 ---

5- 正在安裝系統

- 正在執行Makefile

INFO: Little endian set.

…………省略編譯輸出…………

- 系統型別是 Redhat Linux.

-

修改啟動指令碼使 OSSEC HIDS 在系統啟動時自動執行

-

已正確完成系統配置.

-

要啟動 OSSEC HIDS:

/var/ossec/bin/ossec-control start -

要停止 OSSEC HIDS:

/var/ossec/bin/ossec-control stop -

要檢視或修改系統配置,請編輯 /var/ossec/etc/ossec.conf

感謝使用 OSSEC HIDS.

如果您有任何疑問,建議或您找到任何bug,

[email protected] 或郵件列表 [email protected] 聯絡我們.

( http://www.ossec.net/en/mailing_lists.html ).您可以在 http://www.ossec.net 獲得更多資訊

--- 請按 ENTER 結束安裝 (下面可能有更多資訊). ---

-

您必須首先將該代理新增到伺服器端以使他們能夠相互通訊.

這樣做了以後,您可以執行'manage_agents'工具匯入

伺服器端產生的認證密匙.

/opt/ossec/bin/manage_agents詳細資訊請參考:

http://www.ossec.net/en/manual.html#ma

第五步 : 客戶端ossec-agent配置

其實配置ossec客戶端就是把剛才由服務端生成的key,在客戶端中匯入,執行如下命令

[[email protected] ossec-hids-2.8.1]# /var/ossec/bin/manage_agents

*************************************** * OSSEC HIDS v2.8.1 Agent manager. * * The following options are available: * **************************************** (I)mport key from the server (I). (Q)uit.

Choose your action: I or Q: I

- Provide the Key generated by the server.

- The best approach is to cut and paste it.

*** OBS: Do not include spaces or new lines.

Paste it here (or '\q' to quit): MDAxIG9zc2VjLWFnZW50IDE5Mi4xNjguODAuMzIgN2MyZTMyMzYwZTBhNTVmNDVhNTJlMTE5MjRjNjRiNjZjOTdhYjlmN2Q2MjVmYzY4MGFiZjNmZGJmOGIwY2JlMw

Agent information:

ID:001

Name:ossec-agent

IP Address: 192.168.80.32

Confirm adding it?(y/n): y

Added.

** Press ENTER to return to the main menu.

最後啟動ossec-agent客戶端

[[email protected] ossec-hids-2.8.1]# /var/ossec/bin/ossec-control start

或者執行

[[email protected] ossec-hids-2.8.1]# /etc/init.d/ossec start

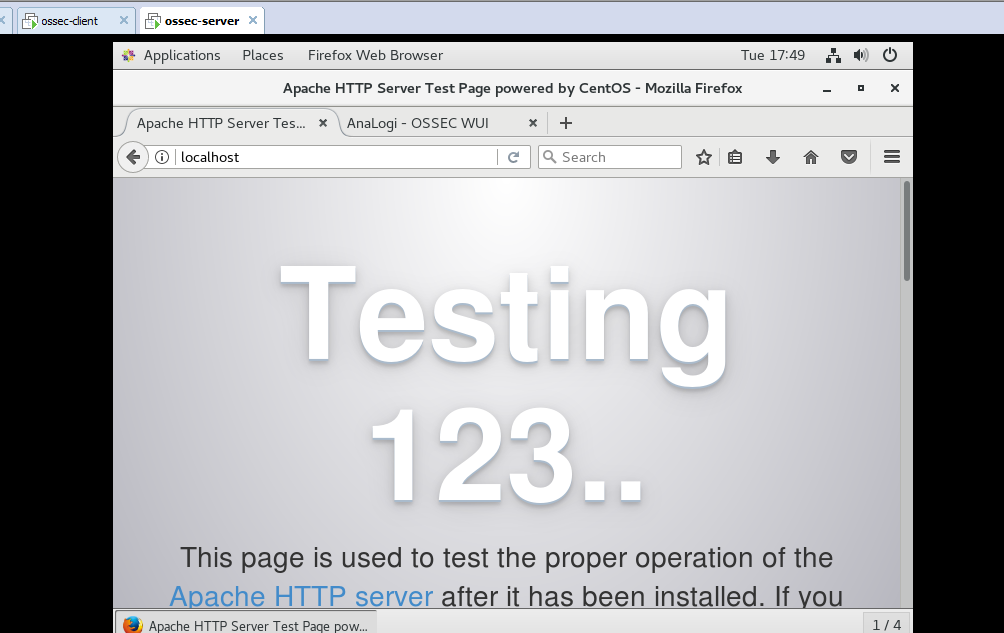

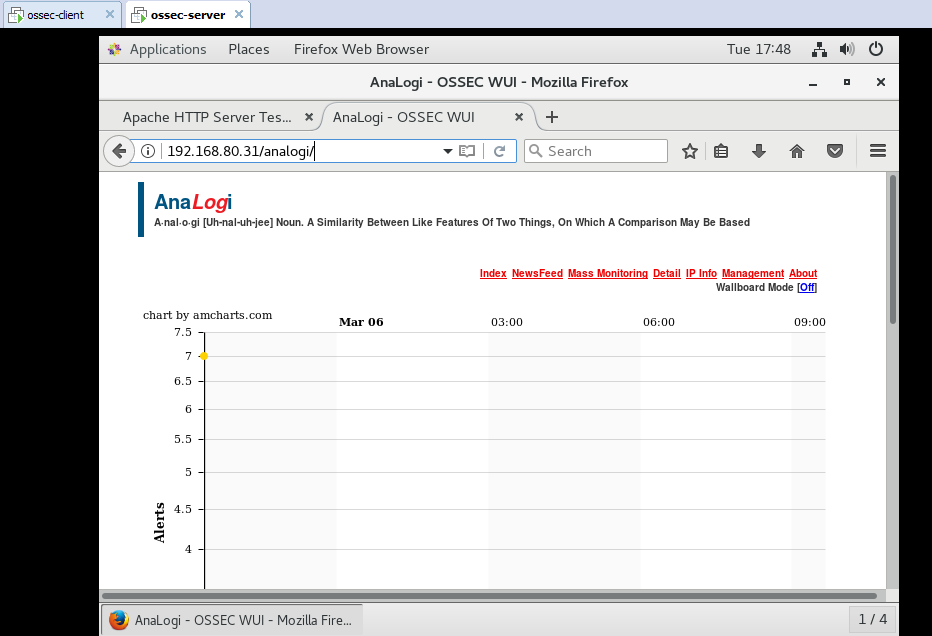

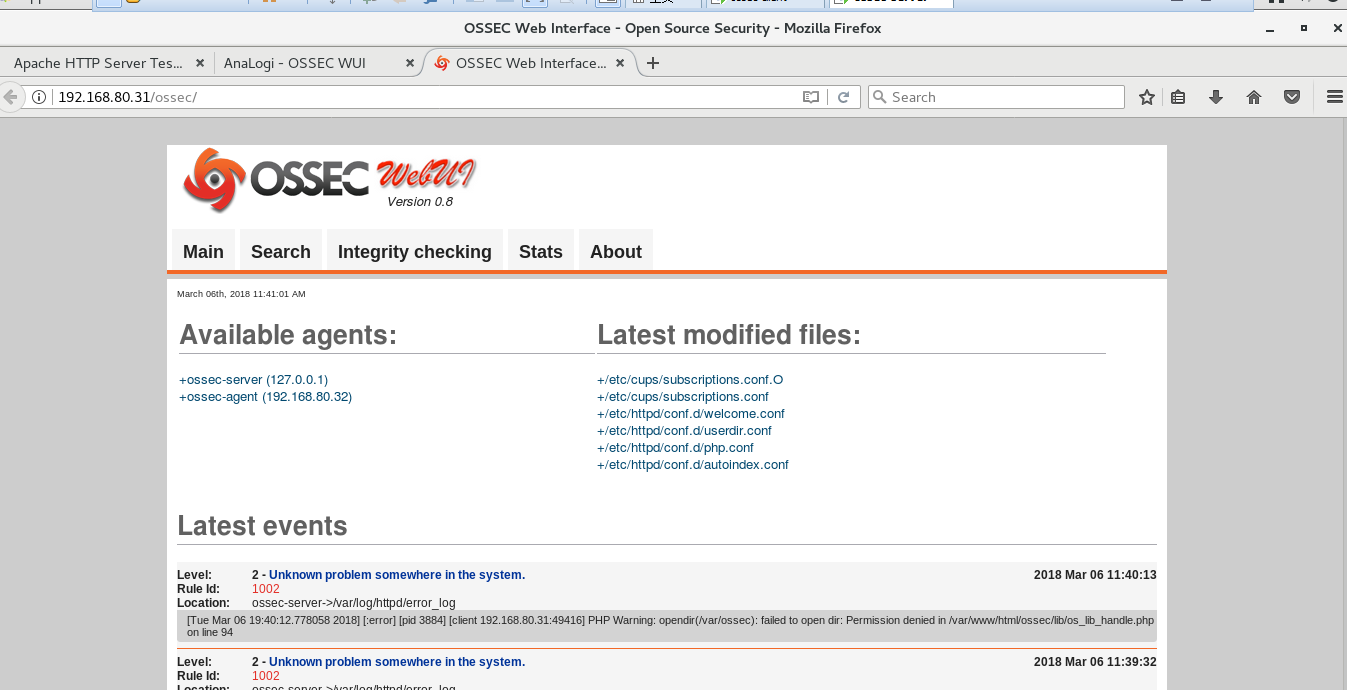

第六步 : 為ossec-server安裝第三方的web介面(analogi)

上面我們安裝了ossec的服務端,並且為ossec添加了一個客戶端,非常簡單的一個環境,環境是搭建好了,可是目前這個環境如果我們要分析ossec的報警資訊就太麻煩了,所以我們安裝第三方的 web介面用來顯示報警資訊。

[[email protected] ~]# wget https://github.com/ECSC/analogi/archive/master.zip [[email protected] ~]# unzip master [[email protected] ~]# mv analogi-master/ /var/www/html/analogi [[email protected] ~]# cd /var/www/html/ [[email protected]]# chown -R apache.apache analogi/ [[email protected] html]# cd analogi/ [[email protected] analogi]# cp db_ossec.php.new db_ossec.php

編輯db_ossec.php檔案,修改MySQL的配置資訊:

define ('DB_USER_O', 'ossec');

define ('DB_PASSWORD_O', 'ossec');

define ('DB_HOST_O', '127.0.0.1');

define ('DB_NAME_O', 'ossec');

修改 apache 配置,增加虛擬目錄,

[[email protected] ~]# vim /etc/httpd/conf.d/analogi.conf

新增如下內容

Alias /analogi /var/www/html/analogi

<Directory /var/www/html/analogi>

Order deny,allow

Deny from all

Allow from 192.168.0.0/16

</Directory>

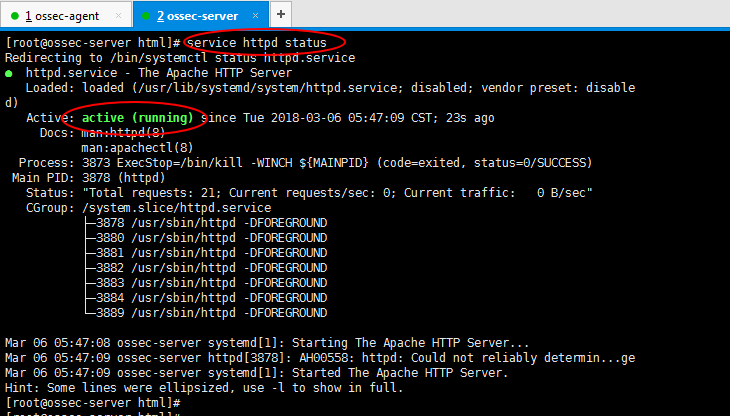

然後重新啟動Apache

[[email protected] ~]# /etc/init.d/httpd restart

[[email protected] html]# service httpd status Redirecting to /bin/systemctl status httpd.service ● httpd.service - The Apache HTTP Server Loaded: loaded (/usr/lib/systemd/system/httpd.service; disabled; vendor preset: disabled) Active: active (running) since Tue 2018-03-06 05:47:09 CST; 23s ago Docs: man:httpd(8) man:apachectl(8) Process: 3873 ExecStop=/bin/kill -WINCH ${MAINPID} (code=exited, status=0/SUCCESS) Main PID: 3878 (httpd) Status: "Total requests: 21; Current requests/sec: 0; Current traffic: 0 B/sec" CGroup: /system.slice/httpd.service ├─3878 /usr/sbin/httpd -DFOREGROUND ├─3880 /usr/sbin/httpd -DFOREGROUND ├─3881 /usr/sbin/httpd -DFOREGROUND ├─3882 /usr/sbin/httpd -DFOREGROUND ├─3883 /usr/sbin/httpd -DFOREGROUND ├─3884 /usr/sbin/httpd -DFOREGROUND └─3889 /usr/sbin/httpd -DFOREGROUND Mar 06 05:47:08 ossec-server systemd[1]: Starting The Apache HTTP Server... Mar 06 05:47:09 ossec-server httpd[3878]: AH00558: httpd: Could not reliably determin...ge Mar 06 05:47:09 ossec-server systemd[1]: Started The Apache HTTP Server. Hint: Some lines were ellipsized, use -l to show in full. [[email protected] html]#

如果,你這裡起不來,則就要把apche的問題解決就好了,很簡單的。

注意事項:如果訪問http://192.168.80.31/analogi/時總是拋錯403請嘗試以下兩種方法除錯:

[[email protected] conf.d]# systemctl stop firewalld.service [[email protected] httpd]# setenforce 0

至此,OSSEC的安裝與除錯已全部結束。

然後訪問就可以了。

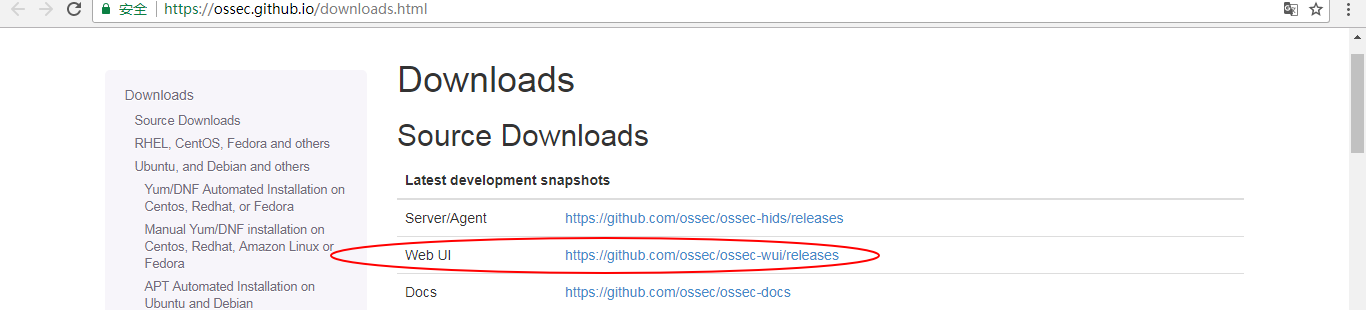

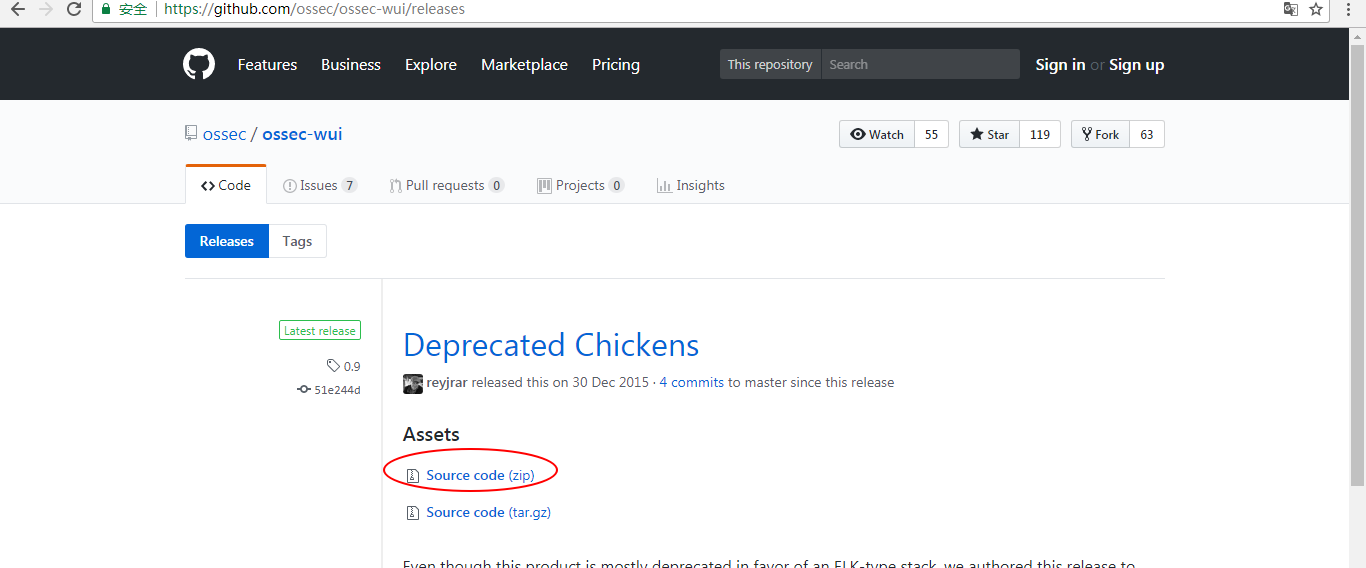

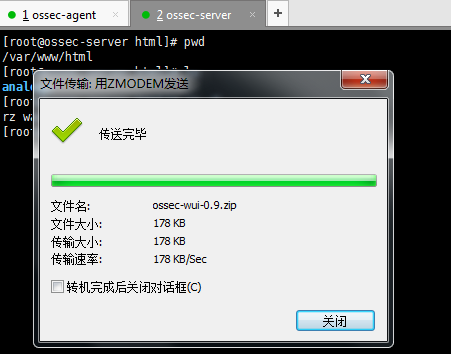

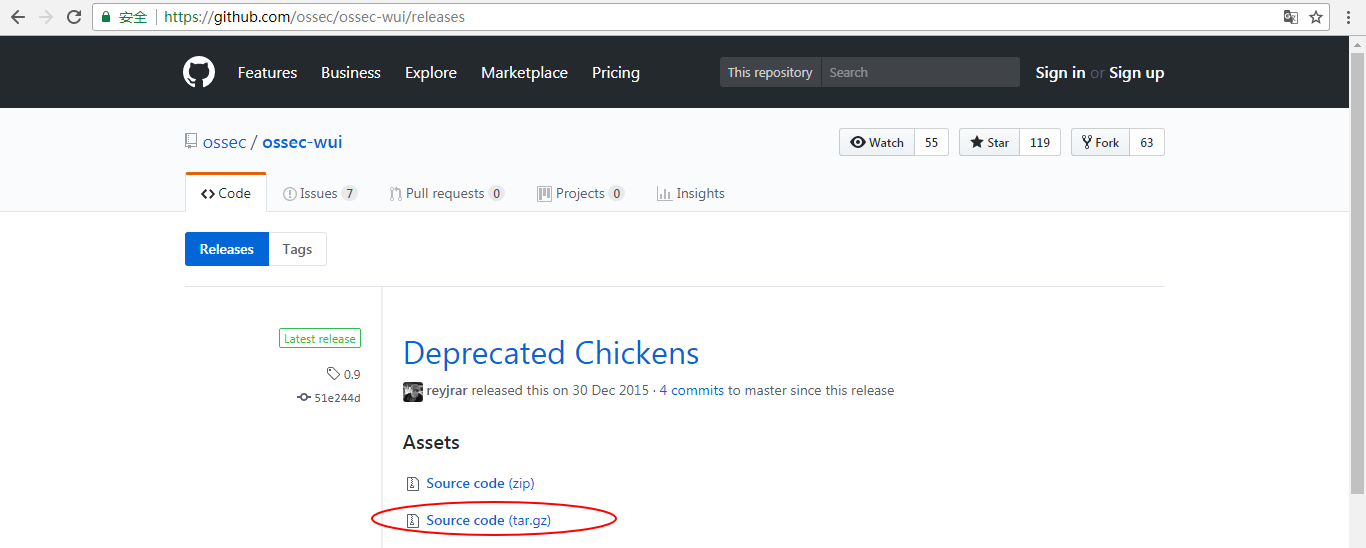

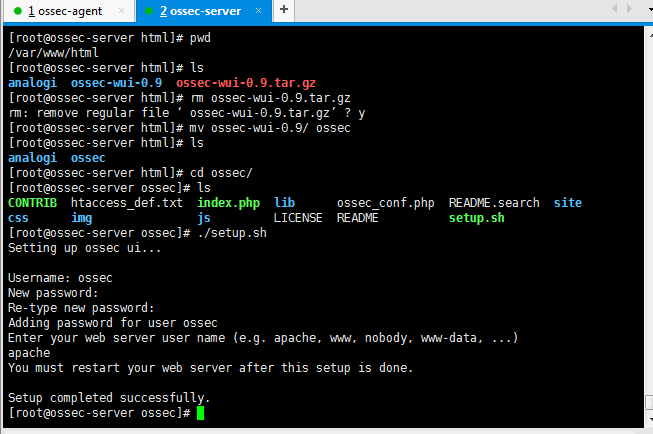

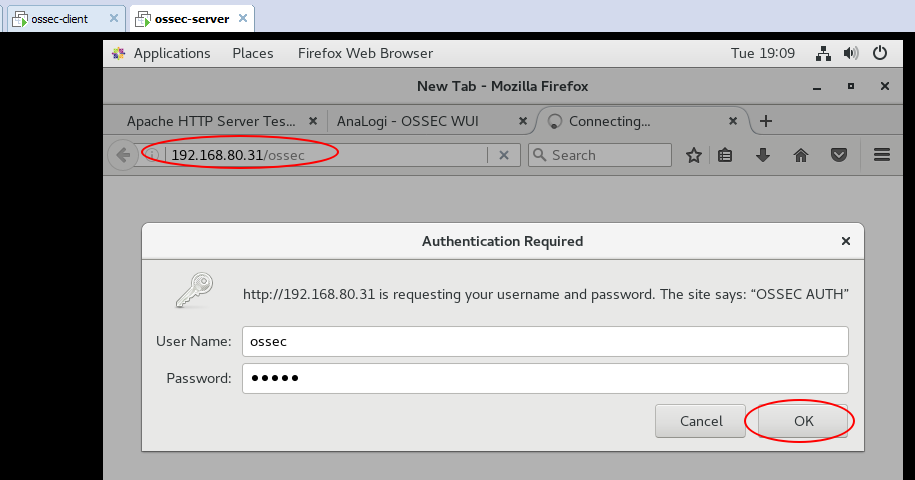

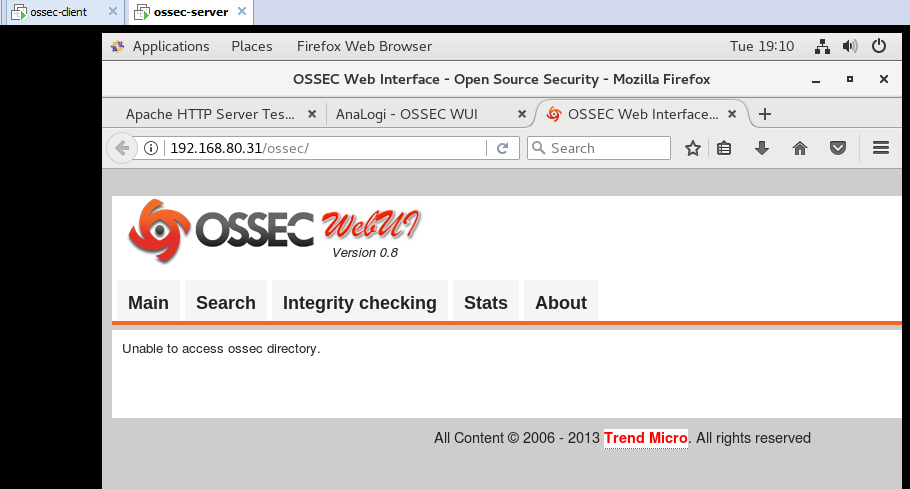

第七步 : 為ossec-server安裝第三方的web介面(ossec-wui )

https://github.com/ossec/ossec-wui/releases

[[email protected]server html]# pwd /var/www/html [[email protected]-server html]# ls analogi ossec-wui-0.9.zip [[email protected]-server html]# unzip ossec-wui-master.zip unzip: cannot find or open ossec-wui-master.zip, ossec-wui-master.zip.zip or ossec-wui-master.zip.ZIP. [[email protected]-server html]# ll total 184 drwxr-xr-x 5 apache apache 4096 Mar 6 05:48 analogi -rw-r--r-- 1 root root 182791 Mar 6 10:40 ossec-wui-0.9.zip [[email protected]-server html]# yum -y install unzip [[email protected]-server html]# unzip ossec-wui-master.zip

如果你這裡,也是這樣的情況,則

linux下解壓unzip報錯“cannot find zipfile directory……”

http://www.vuln.cn/8532

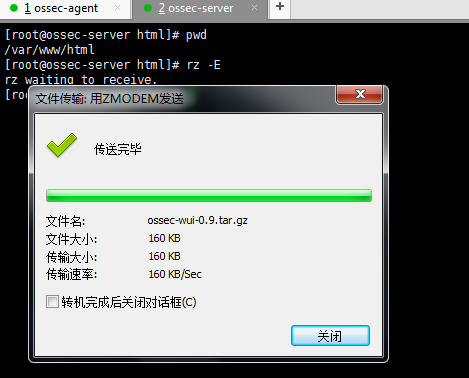

當然,你這裡,也可以是tar.gz

[[email protected]server html]# pwd /var/www/html [[email protected]-server html]# ls analogi ossec-wui-0.9.tar.gz [[email protected]-server html]# tar -zxvf ossec-wui-0.9.tar.gz

[[email protected]server html]# pwd /var/www/html [[email protected]-server html]# ls analogi ossec-wui-0.9 ossec-wui-0.9.tar.gz [[email protected]-server html]# rm ossec-wui-0.9.tar.gz rm: remove regular file ‘ossec-wui-0.9.tar.gz’? y [[email protected]-server html]# mv ossec-wui-0.9/ ossec [[email protected]-server html]# ls analogi ossec [[email protected]-server html]# cd ossec/ [[email protected]-server ossec]# ls CONTRIB htaccess_def.txt index.php lib ossec_conf.php README.search site css img js LICENSE README setup.sh [[email protected]-server ossec]# ./setup.sh Setting up ossec ui... Username: ossec New password: Re-type new password: Adding password for user ossec Enter your web server user name (e.g. apache, www, nobody, www-data, ...) apache You must restart your web server after this setup is done. Setup completed successfully. [[email protected]-server ossec]#

再

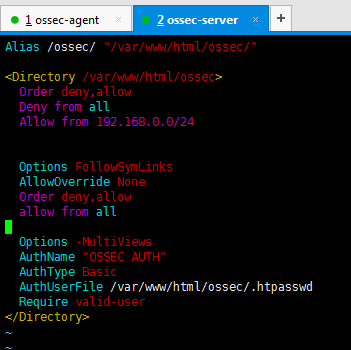

[[email protected] ossec]# vim /etc/httpd/conf.d/ossec.conf

儲存退出。 chown apache:apache * service httpd restart

最後

上面是整個安裝和配置步驟,要想讓ossec發揮更大的作用,還需要針對實際的環境進行配置修改和規則的調整和編寫。在以後的我們會更多關注OSSEC在實際應用中的經驗。

後續將進一步剖析Ossec入侵檢測系統的規則、資料日誌.....

同時,大家可以關注我的個人部落格:

http://www.cnblogs.com/zlslch/ 和 http://www.cnblogs.com/lchzls/ http://www.cnblogs.com/sunnyDream/

詳情請見:http://www.cnblogs.com/zlslch/p/7473861.html

人生苦短,我願分享。本公眾號將秉持活到老學到老學習無休止的交流分享開源精神,匯聚於網際網路和個人學習工作的精華乾貨知識,一切來於網際網路,反饋回網際網路。

目前研究領域:大資料、機器學習、深度學習、人工智慧、資料探勘、資料分析。 語言涉及:Java、Scala、Python、Shell、Linux等 。同時還涉及平常所使用的手機、電腦和網際網路上的使用技巧、問題和實用軟體。 只要你一直關注和呆在群裡,每天必須有收穫

對應本平臺的討論和答疑QQ群:大資料和人工智慧躺過的坑(總群)(161156071)

相關推薦

全網最詳細的最新穩定OSSEC搭建部署(ossec-server(CentOS6.X / 7.X)和ossec-agent(Windows7 / 8 / 10))(圖文詳解)

不多說,直接上乾貨! 前言 寫在前面的話,網上能夠找到一些關於ossec方面的資料,雖然很少,但是總比沒有強,不過在實際的使用過程中還是會碰到許多稀奇古怪的問題。整理整理我的使用過程,就當做一篇筆記吧。 PS:本文填了很多坑。 OSSEC是一款開源的基於主機的入侵檢測系

全網最詳細的最新穩定OSSEC搭建部署(ossec-server(CentOS7.X)和ossec-agent(CentOS7.X))(圖文詳解)

不多說,直接上乾貨! 前言 寫在前面的話,網上能夠找到一些關於ossec方面的資料,雖然很少,但是總比沒有強,不過在實際的使用過程中還是會碰到許多稀奇古怪的問題。整理整理我的使用過程,就當做一篇筆記吧。 PS:本文填了很多坑。 OSSEC是一款開源的基於主機的入侵檢測系

全網最詳細的最新穩定OSSEC搭建部署(ossec-server(CentOS6.X)和ossec-agent(CentOS6.X))(圖文詳解)

不多說,直接上乾貨! 前言 寫在前面的話,網上能夠找到一些關於ossec方面的資料,雖然很少,但是總比沒有強,不過在實際的使用過程中還是會碰到許多稀奇古怪的問題。整理整理我的使用過程,就當做一篇筆記吧。 PS:本文填了很多坑。 OSSEC是一款開源的基於主機的入

Disconf 學習系列之全網最詳細的最新穩定Disconf 搭建部署(基於Ubuntu14.04 / 16.04)(圖文詳解)

class 6.0 conf ubuntu14 穩定 div ubun 搭建 學習 不多說直接上幹貨! https://www.cnblogs.com/wuxiaofeng/p/6882596.html (ubuntu16.04) https

Disconf 學習系列之全網最詳細的最新穩定Disconf 搭建部署(基於Windows7 / 8 / 10)(圖文詳解)

分享 study str www windows 最新 1.8 環境 text 不多說,直接上幹貨! 工作環境以及安裝依賴軟件 Zookeeper-3.4.8 Disconf 2.6.36 Nginx 1.9.9(見如下博文的phpstu

大數據之---Hive全網最詳細的編譯tar及部署終極篇

大數據 Hive 1、軟件環境RHEL6角色jdkhadoop-2.8.1.tar.gz apache-maven-3.3.9 mysql-5.1xx.xx.xx.xx ip地址NNhadoop01xx.xx.xx.xx ip地址DNhadoop02xx.xx.xx.xx ip地址DNhadoop0

全網最詳細的跑python2.7時出現from mysql import connector ImportError: No module named mysql的問題解決辦法(圖文詳解)

領域 conda load 機器學習 同時 精華 center mod con 不多說,直接上幹貨! C:\Users\lenovo>pip install mysql-connector-python-rf==2.1.3 Col

notecase的下載與安裝(全網最詳細)(圖文詳解)

博客 交流 微信公眾號 str ID 程序輸入點 個人學習 無法 slc 不多說,直接上幹貨! notecase是什麽? 一個按照樹狀結構來組織文檔內容的筆記管理程序 1、雙擊

全網最詳細的CentOS7裏安裝MySQL時出現No package mysql-server available錯誤的解決辦法(圖文詳解)

shell clear database 機器 AI rest secure can removing 不多說,直接上幹貨! 直接yum install mysql的話會報錯,原因在於yum安裝庫裏沒有直接可以用的安裝包,此時需要用到Mar

全網最詳細的Hadoop HA集群啟動後,兩個namenode都是standby的解決辦法(圖文詳解)

config bubuko 測試 IE oop per ali col 學到老 不多說,直接上幹貨! 解決辦法 因為,如下,我的Hadoop HA集群。

全網最詳細的Hadoop HA集群啟動後,兩個namenode都是active的解決辦法(圖文詳解)

oop 精神 問題 python shell enter 深度 In 智能 不多說,直接上幹貨! 這個問題,跟 是大同小異。 歡迎大家,加入我的微信公眾號:大數據躺過的坑

全網最詳細的再次或多次格式化導致namenode的ClusterID和datanode的ClusterID之間不一致的問題解決辦法(圖文詳解)

rwx log bsp 挖掘 fail tro listener 大數 www. 不多說,直接上幹貨! java.io.IOException: Incompatible clusterIDs in /opt/modules/ha

全網最詳細的啟動或格式化zkfc時出現java.net.NoRouteToHostException: No route to host ... Will not attempt to authenticate using SASL (unknown error)錯誤的解決辦法(圖文詳解)

手機 TP 關註 fail AS hadoop .net ror cep 不多說,直接上幹貨! 解決辦法: 每臺機器都,先執行,sudo chkconfig ipta

全網最詳細的zkfc啟動以後,幾秒鐘以後自動關閉問題的解決辦法(圖文詳解)

qq群 spa 同時 CA 研究 圖文 ogg bigdata 火墻 不多說,直接上幹貨! 問題詳情 情況描述如題所示,zkfc啟動以後,幾秒鐘以後自動關閉。 解決辦法: 1、檢查下每臺機

全網最詳細的HBase啟動以後,HMaster進程啟動了,幾秒鐘以後自動關閉問題的解決辦法(圖文詳解)

圖片 png 刪除 sunny lan 技術 領域 regions pre 不多說,直接上幹貨! 問題詳情 情況描述如題所示,hbase啟動以後,HMaster進程啟動了,幾秒鐘以後自動關閉,但是HRegionServer進程正常運

全網最詳細的hive-site.xml配置文件裏添加<name>hive.cli.print.header</name>和<name>hive.cli.print.current.db</name>前後的變化(圖文詳解)

xml配置 note 個人博客 default 詳情 公眾 class 人生苦短 CA 不多說,直接上幹貨! 比如,你是從hive-default.xml.template,復制一份,改名為hive-site.xml 一

全網最詳細的hive-site.xml配置文件裏如何添加達到Hive與HBase的集成,即Hive通過這些參數去連接HBase(圖文詳解)

out 開源精神 http FN image ava ext 必須 .cn 不多說,直接上幹貨! 一般,普通的情況是 <configuration> <property>

全網最詳細的Windows裏下載與安裝Sublime Text *(圖文詳解)

博客 software 微信公眾 分析 研究 挖掘 wid 公眾 info 不多說,直接上幹貨! 前言 這是代碼編程軟件,可以性感編程自己代碼,有著非常豐富的插件,界面整潔清爽。第一次使用可能不習慣,當你使用一段時間之後,你就會

全網最詳細的Eclipse和MyEclipse裏對於Java web項目發布到Tomcat上運行成功的對比事宜【博主強烈推薦】【適合普通的還是Maven方式創建的】(圖文詳解)

機器 安裝 同時 python 人生苦短 機器學習 dream png 改名 不多說,直接上幹貨! 首先,大家要明確,IDEA、Eclipse和MyEclipse等編輯器之間的新建和運行手法是不一樣的。

全網最詳細的IDEA、Eclipse和MyEclipse之間於Java web項目發布到Tomcat上運行成功的對比事宜【博主強烈推薦】【適合普通的還是Maven方式創建的】(圖文詳解)

led 交流 之間 精神 推薦 enter style images java web 不多說,直接上幹貨! IDEA 全網最詳細的IDEA裏如何正確新建