openssl在java端的加解密和簽名驗證

一、前言

二、openssl下載

三、openssl使用

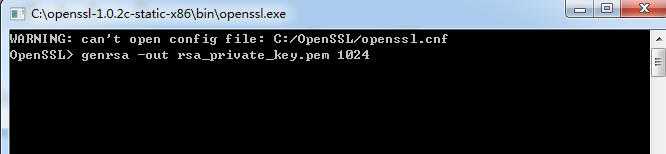

綠色版bin目錄下openssl.exe開啟執行,有個warning,可以不用理會。

下面命令不需要開啟頭的“openssl”

- 生成私鑰:

openssl genrsa -out rsa_private_key.pem 1024儲存在當前資料夾下的rsa_private_key.pem檔案中,以下同理。 - 根據私鑰生成公鑰:

openssl rsa -in rsa_private_key.pem -out rsa_public_key.pem -pubout - 此時的私鑰還不能直接被java使用(但可以被openssl使用),需要進行PKCS#8編碼:

openssl pkcs8 -topk8 -in rsa_private_key.pem -out pkcs8_rsa_private_key.pem -nocrypt - openssl生成簽名檔案:因為java端簽名驗證使用sha1演算法做摘要。故openssl使用sha1簽名:

openssl sha1 -sign rsa_private_key.pem -out rsasign.bin tos.txttos.txt為自己建立的需要簽名的文字,裡面可以隨意寫點字元。為了和後面程式碼匹配文字內容為:helloadsfdsfaasdfasffffffffffffdsafdasfasdfsafzxvxzvasfs

四、程式碼參考—— jdk1.5

cipher= Cipher.getInstance("RSA", new BouncyCastleProvider()); 改為

cipher = Cipher.getInstance("RSA");本機執行時,起初加解密太慢,去掉BouncyCastleProvider後速度明顯提升。而且加密結果一致,不明所以啊(可能和jdk版本有關)。

DEFAULT_PUBLIC_KEY 為rsa_public_key.pem內容。(去掉空格和換行符,頭尾的—–PUBLIC KEY—–)

DEFAULT_PRIVATE_KEY 內容為pkcs8_rsa_private_key.pem的內容,格式處理同上。

package com.haiyisoft.lwsp.dto.login;

import java.io.File;

import 相關推薦

openssl在java端的加解密和簽名驗證

一、前言 二、openssl下載 三、openssl使用 綠色版bin目錄下openssl.exe開啟執行,有個warning,可以不用理會。 下面命令不需要開啟頭的“openssl” 生成私鑰:openssl genrsa -out r

基於密鑰庫和數字證書的加密解密和簽名驗證操作

return 產生 初始 www. 數字證書 ray get put 庫文件 package com.szzs; import java.io.FileInputStream; import java.security.KeyStore; import java.sec

RSA加密解密和簽名驗證機制以及其區別和聯絡

https://blog.csdn.net/wangjianno2/article/details/68965299 1.RSA的加密解密機制原理RSA公鑰加密體制包含如下3個演算法:KeyGen(金鑰生成演算法),Encrypt(加密演算法)以及Decrypt(解密演算法)。詳細如下:

[Python3] RSA的加解密和簽名/驗籤實現 -- 使用Crypto

前言 關於非對稱加密演算法我就不過多介紹了,本文著重於python3對RSA演算法的實現。 正文 from Crypto.PublicKey import RSA import Crypto.Signature.PKCS1_v1_5 as sign_PKCS1_v1_5 #用於簽名/

go實現橢圓曲線加解密、簽名驗證演算法(go ecdsa庫的運用),及生成比特幣地址過程講解、base58實現

go實現橢圓曲線加解密、簽名驗證演算法(go ecdsa庫的運用),及生成比特幣地址過程講解、BASE58實現 前言 本文主要講解使用Go的ecdsa庫實現橢圓曲線加解密、簽名、驗證演算法,同時通過公鑰生成比特幣地址,具體程式碼邏輯參考bitcoin0

Fabric ENCChaincode 賬本資料AES256加密解密和簽名驗證

目錄 六、總結 一、加密方式 AES256分組對稱加密是指將明文資料分解為多個16位元組的明文塊,利用金鑰分別對每個明文塊進行加密,得到相同個數的16位元組密文塊,如下圖所示: 如果分解後有明文塊不足16位元組,就需

AES加解密工具類,Android端和服務端加解密一致

別處找的AES工具類太坑,用過之後發現明明祕鑰一致,前端和後端加解密出來的結果卻不一樣。下面這個工具類通過了驗證,祕鑰一致則兩個端的加解密一致。 import java.io.UnsupportedEncodingException; import java.

獲得session_key和openId(加解密、簽名系列)

1:session_key和openId是什麼?session_key 官方說明為: session_key是微信伺服器生成的針對使用者資料進行加密簽名的金鑰 session_key的用途 (1)對wx.getUserInfo()介面得到“使用者資訊中的密文”進行解密。

nodejs中微信公眾號開發-介面配置和簽名驗證

意外金喜的部落格 : http://blog.csdn.net/zzwwjjdj1 -- 建立專案 nodejs微信開發,本文介紹的是在express中使用 express命令列建立專案 :點選這裡, 建立專案 : weixin_ex

區塊鏈教程區塊鏈資訊保安3橢圓曲線加解密及簽名演算法的技術原理一

區塊鏈教程區塊鏈資訊保安3橢圓曲線加解密及簽名演算法的技術原理一,2018年下半年,區塊鏈行業正逐漸褪去發展之初的浮躁、迴歸理性,表面上看相關人才需求與身價似乎正在回落。但事實上,正是初期泡沫的漸退,讓人們更多的關注點放在了區塊鏈真正的技術之上。 橢圓曲線加解密及簽名演算法的技術原理及其Go語言實現

區塊鏈教程區塊鏈信息安全3橢圓曲線加解密及簽名算法的技術原理一

rsa 回歸 語言 集合 規則 區塊 連續 rsa加密 對稱加密 區塊鏈教程區塊鏈信息安全3橢圓曲線加解密及簽名算法的技術原理一,2018年下半年,區塊鏈行業正逐漸褪去發展之初的浮躁、回歸理性,表面上看相關人才需求與身價似乎正在回落。但事實上,正是初期泡沫的漸退,讓人們更多

c語言通過openssl aes對稱加解密和base64編解碼將密碼儲存成密文

今天遇到這樣一個問題,將客戶端中的一個密碼儲存到檔案中以供下次使用,但是儲存的密碼不能直接儲存明文,需要進行加密處理,再三考慮之後,這個加密的過程需要雙向的可逆的過程,MD5等方式是不適用的,因為記住密碼意味著下次我還需要還原這個密碼進行使用,所以最後選擇了openssl的aes演算法,然而ae

RSA加密/解密和簽名/驗簽過程理解

轉自:https://www.jianshu.com/p/8dc4a5f64e06 這裡將A理解為客戶端,B理解為服務端,可以比較好理解. 加解密過程簡述 A和B進行通訊加密,B要先生成一對RSA金鑰,B自己持有私鑰,給A公鑰 --->A使用B的公鑰加密要傳送的內容,然後

Python pycryptodome的加解密、簽名驗籤使用心得

1、載入金鑰 key = Crypto.PublicKey.RSA.import_key(open(key_path).read()) 2、簽名與驗籤 用RSA-PSS using SHA-256舉例 def Rsa256_sign_data(data, rsa_key): try

C#實現RSA公鑰加密私鑰解密、私鑰加密公鑰解密以及Pcks12、X509證書加解密、簽名驗籤

RSA的私鑰簽名公鑰驗籤可以見http://blog.csdn.net/starfd/article/details/51917916,所以這裡就沒提供對應程式碼,具體程式碼如下: using Org.BouncyCastle.Asn1; using Org.B

【開發筆記】支付專案:1、證書加解密、簽名驗籤

最近做到了支付系統,由於對接第三方系統,涉及到證書籤名的問題,就抽時間瞭解了證書、私鑰、公鑰、簽名、驗籤等概念! 一、應用場景 首先需要了解HTTP和HTTPS http就是網路的一種協議,伺服器與伺服器之間的資料互動,就用h

講講在銀聯電子支付工作時加解密、簽名驗籤的那些事(純粹的乾貨)。

今天我們來講講系統間的互動需要哪些必要的東西才能確保互相通訊會沒有問題呢?首先來看看最傳統的系統互動,即兩者直接互相明文傳送,在這種情況下,若是被第三方攔截,會造成不可預估的影響。那麼針對這種情況我們應該如何避免呢?那好,我們來看看銀聯電子支付公司是如何解決這

java加密解密和簽名的問題

注意:加密:先用公鑰加密再用私鑰解密 解密:先用私鑰解密再用公鑰解密 因為公鑰加密長度<127 私鑰》127 關於簽名: debug--除錯 release--釋出--正式簽名--android.keystore 應用升級:包名相同 簽名

RSA加解密及簽名使用介紹

RSA概要介紹 1976年以前,所有的加密方法都是同一種模式: 甲方選擇某一種加密規則,對資訊進行加密; 乙方使用同一種規則,對資訊進行解密 由於加密和解密使用同樣的規則(簡稱“祕鑰”),這種被稱為“對稱加密演算法”。這種加密模式有個最大的弱點:甲方必

RSA加解密與簽名驗籤

1.RSA介紹 1.訊息摘要 如果訊息改變了,那麼改變之後的訊息的指紋和原訊息的指紋將不匹配,如果訊息的指紋和訊息是分開傳送的。那麼接收者就可以檢查訊息是否被篡改過。但是,如果我同時知道了訊息和指