Python任意網段Web埠資訊探測工具

本文作者:i春秋簽約作家——Aedoo

0×00 前言

筆者前一段時間釋出了原創文章,“[Python黑客] Python手把手教你打造自己的多執行緒批量工具”,受到了不少熱評,傳送門:

此篇關於多執行緒工具的文章,非常適合新手學習,工具效率也挺高的,程式碼也比較完善,如題.

0×01 涉及知識點

多執行緒模板:threading多執行緒模組、Queue佇列模組、超時處理、異常處理。

IP地址塊轉換:掃描的是一個比較大的網段的IP的Web埠,我們並不能手動一個一個的輸入IP地址,所以需要IP地址塊和IP的轉換。

HTTP網路請求庫:requests模組。

正則表示式:需要在Request請求之後的Response中獲取我們想要的banner資訊。

所以我們的大致思路:

首先,將輸入的IP段轉換為IP依次放入佇列Queue中,之後開啟多執行緒,將Queue傳入多執行緒類,多執行緒類中的核心函式執行步驟:

2.使用requests模組獲取頁面status資訊、title資訊、banner資訊(伺服器的banner資訊,在這裡為Web容器以及其版本資訊)

3.title資訊需要在頁面原始碼中獲取,並且使用re模組正則匹配title標籤內的內容。

4.banner資訊需要獲取Response中header資訊中的server。

之後,加入我們的工具文件以及自定義的LOGO資訊後,一個完整的工具就完成了。

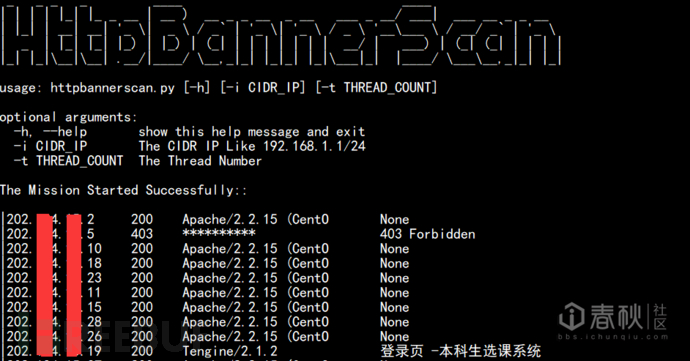

放一下完成之後的效果圖:

炫酷!

0×02 核心程式碼講解

由於IP地址塊轉換、多執行緒模板在筆者的上一篇文章已經詳細講述過了,此篇文章不再講解,直接到核心程式碼區域,也就是取出每個IP之後的工作。

while not self._queue.empty():

ip = self._queue.get(timeout=0.5)

url = 'http://' + ip

try:

r = requests.Session().get(url=url, headers=header, timeout=5)

content = r.text

status = r.status_code

title = re.search(r'<title>(.*)</title>', content)

if title:

title = title.group(1).strip().strip("\r").strip("\n")[:30]

else:

title = "None"

banner = 'Not Found'

try:

banner = r.headers['Server'][:20]

except:

pass

sys.stdout.write("|%-16s %-6s %-26s %-30s\n" % (ip, status, banner, title))

except:

passstatus是http頁面的狀態碼,簡單瞭解http協議的童鞋應該都知道吧。

title是請求頁面的標題資訊,需要用正則表示式匹配一下。

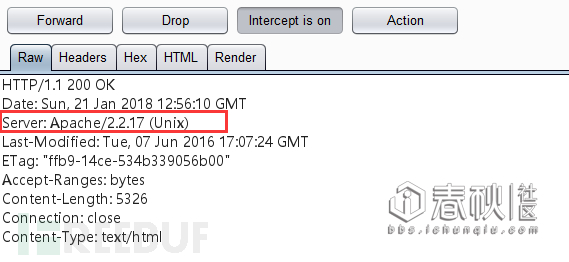

banner是Response頭資訊中的Server欄位。

下面給出一個Request請求的Response包,可以直觀看出,紅框就是我們想要獲取的東西。

輸出使用了sys.write來解決多執行緒輸出不對稱問題,並且使用格式化輸出使獲取的資料對齊。

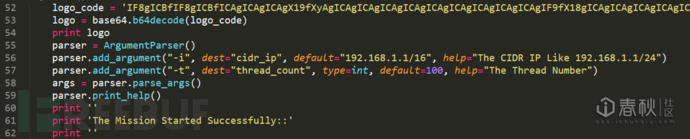

0×03 新增工具模組

Logo的製作使用Linux下的工具figlet,幫助文件使用Python內建模組argparse。

Logo程式碼以及幫助文件程式碼:

logo_code = 'IF8gICBfIF8gICBfICAgICAgICAgX19fXyAgICAgICAgICAgICAgICAgICAgICAgICAgICAgIF9fX18gICAgICAgICAgICAgICAgICAKfCB8IHwgfCB8X3wgfF8gXyBfXyB8IF9fICkgIF9fIF8gXyBfXyAgXyBfXyAgIF9fXyBfIF9fLyBfX198ICBfX18gX18gXyBfIF9fICAKfCB8X3wgfCBfX3wgX198ICdfIFx8ICBfIFwgLyBfYCB8ICdfIFx8ICdfIFwgLyBfIFwgJ19fXF9fXyBcIC8gX18vIF9gIHwgJ18gXCAKfCAgXyAgfCB8X3wgfF98IHxfKSB8IHxfKSB8IChffCB8IHwgfCB8IHwgfCB8ICBfXy8gfCAgIF9fXykgfCAoX3wgKF98IHwgfCB8IHwKfF98IHxffFxfX3xcX198IC5fXy98X19fXy8gXF9fLF98X3wgfF98X3wgfF98XF9fX3xffCAgfF9fX18vIFxfX19cX18sX3xffCB8X3wgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgICAgCg=='

logo = base64.b64decode(logo_code)

print logo

parser = ArgumentParser()

parser.add_argument("-i", dest="cidr_ip", default="192.168.1.1/16", help="The CIDR IP Like 192.168.1.1/24")

parser.add_argument("-t", dest="thread_count", type=int, default=100, help="The Thread Number")

args = parser.parse_args()

parser.print_help()

print ''

print 'The Mission Started Successfully::'

print ''

輸出演示:

_ _ _ _ ____ ____ | | | | |_| |_ _ __ | __ ) __ _ _ __ _ __ ___ _ __/ ___| ___ __ _ _ __ | |_| | __| __| '_ \| _ \ / _` | '_ \| '_ \ / _ \ '__\___ \ / __/ _` | '_ \ | _ | |_| |_| |_) | |_) | (_| | | | | | | | __/ | ___) | (_| (_| | | | | |_| |_|\__|\__| .__/|____/ \__,_|_| |_|_| |_|\___|_| |____/ \___\__,_|_| |_| usage: httpbannerscan.py [-h] [-i CIDR_IP] [-t THREAD_COUNT] optional arguments: -h, --help show this help message and exit -i CIDR_IP The CIDR IP Like 192.168.1.1/24 -t THREAD_COUNT The Thread Number

完成。

指令碼執行示例:

python httpbannerscan.py -t 100 -i 192.168.1.1/24

0×04 後續改進

眾所周知的是Web埠可並不僅限於80埠,一些其他的Web埠的安全性可能遠不如80埠做的好。

所以,我們在使用requests模組進行request請求時,完全可以將一些常見的Web埠放進一個列表裡,首先對埠的開放性進行檢測(埠開放性檢測詳情請見本文第一部分的傳送門文章),之後再抓取Response資訊,這是最快速的檢測方法。

常見的Web埠:

80-90,8080-8090

0×05 原始碼分享

附件下載>>>>>戳我下載

>>>>>>黑客入門必備技能 帶你入坑和逗比表哥們一起聊聊黑客的事兒他們說高精尖的技術比農藥都好玩

相關推薦

Python任意網段Web埠資訊探測工具

本文作者:i春秋簽約作家——Aedoo 0×00 前言 筆者前一段時間釋出了原創文章,“[Python黑客] Python手把手教你打造自己的多執行緒批量工具”,受到了不少熱評,傳送門: 此篇關於多執行緒工具的文章,非常適合新手學習,工具效率也挺高的,程式碼

Python任意網段Web端口信息探測工具

efault .net ear mis esp 高精 正則表達式 改進 ssa 此篇關於多線程工具的文章,非常適合新手學習,工具效率也挺高的,代碼也比較完善,如題。 本文作者:i春秋簽約作家——Aedoo 0×00 前言 筆者前一段時間發布了原創文章,“[Pyt

DOS命令掃描網段的埠

不需要任何工具,DOS命令掃描一個網段的全部埠!在Windows2000下開一個DOS視窗,然後執行 for /l %a in (1,1,254) do start /min /low telnet 192.168.0.%a 3389

python指令碼探測網段存活主機

import os for i in range(1,255): os.syetem("ping -c 1 -w 1 192.168.122.%s"%(i))未解決問題:1.只選擇存活主機輸出可優化部分:1.選擇存活主機進行弱口令測試遠端登入

python-掃描某一網段下的ip

lin break bsp tar thread main python per not 1 #!/usr/bin/env python 2 #-*- coding:utf-8 -*- 3 ############################ 4 #File

Python多線程拼網段地址腳本

sub true 函數 條件 2.4 中文 threading -c lin 正常Python腳本#!/bin/python #coding:tuf-8 支持中文import subprocess 加載支持Linux系統內部命令模塊def myping(x):

測試基於Python將某網前10條資訊獲取並實現自動傳送QQ群

1.準備工作 此次測試基於python3,需要安裝qqbot、bs4、requests庫。 qqbot專案地址:https://github.com/pandolia/qqbot.git pip qqbot pip install bs4 pip install requests #更改q

python官網下載windows版本時各檔案的區別:web-based installer、executable installer、embeddable zip file,x86、x86-64

python官網下載windows版本時,存在web-based installer、executable installer、embeddable zip file,x86、x86-64等多種檔案,如下圖: 下載連結1:https://www.python.org/downloads/

Python任意指定下載網易雲歌曲,做個專屬播放器有何難?

學習Python中有不明白推薦加入交流群

一個簡單Python爬蟲例項(爬取的是前程無憂網的部分招聘資訊)

從今天開始學習爬蟲,展示我的第一個例項(用的是Python3寫的,Python2需要加個編碼方式吧,或許還有其他的不相容的地方吧,我就不知道了),把這分享給大家,希望對大家有一些幫助 import urllib,re import urllib.request import xlwt #開啟網頁

擔心酒店資訊洩露,我用Python寫了段加密演算法,看你怎麼破

前段時間的酒店資訊洩露事情,鬧的沸沸揚揚!確實我們很多的資料在網路上都是裸奔,在資料庫裡面躺著也都是明文資料,連我自己的寫某某程式都被熱情的粉絲攻破!不如,我們用萬能的Python寫段加密資料傳送玩玩,也許就能避免酒店資料洩漏了! 簡單的場景: Serve

python爬取網易雲歌曲資訊及下載連結並簡單展示

我們選取的爬取目標是歌單這一塊兒 chrome瀏覽器 f12抓包 經過簡單的解析,拿到歌曲分類名字 create_table_sql = 'create table ’ + i + ‘(id int auto_increment primary key,song_name varch

python抓取去哪網當天的酒店資訊

searchHotel python抓取去哪網當天的酒店資訊 . 主要內容 環境準備 selenium 使用 資料抓取 程式碼地址 環境準備 安裝selenium sudo pip install selenium seleni

python資訊保安工具之埠掃描器

前言 人生苦短,我用python。有人可能會文這樣的問題,既然市面上已經十分完美的同種型別的工具,為什麼還需要自己寫呢?我個人認為通過一定限度”造輪子”才能提高能力,通過“造輪子”才能能脫離“指令碼小子”的陣營。 這個系列我將使用python寫出埠掃描,埠爆破,

查詢本網段中的IP地址以及對應的電腦的資訊

查詢網段內的其他計算機名稱 另存為.bat檔案,執行就能得到 COLOR 0A CLS @ECHO Off Title 查詢區域網內線上電腦IP :send @ECHO off&setlocal enabledelayedexpansion ECHO 正在獲取本機的IP地

Python 快速掃描內網存活主機埠

''' Python 區域網多執行緒掃描存活主機及埠 by 鄭瑞國 1、獲取本機作業系統名稱 2、獲取本機IP地址 3、ping指定IP判斷主機是否存活 4、ping所有IP獲取所有存活主機 5、掃描主機指定埠 (1)建立網路套接字 (2)設定網路超時 (3)建立連線 (4)

Python 掃描內網所有機器埠

''' Python 掃描內網所有機器埠 ''' import socket def main(): #定義一個變數來接收輸入的開始IP ip_start = input('請輸入開始的IP地址(預設為本機IP):') #如果IP為空則設定開始IP和結束IP if

Windows防火牆配置(允許某個網段和部分IP訪問某個埠)

1.win+R 2.gpedit.msc 3.計算機配置+Windows設定+安全設定+IP安全策略,在本地計算機 4.建立IP安全策略 5.配置IP篩選器列表、篩選器操作 6.分配 192.168.1.0/24 192.168.1.0是你的IPV4地址;/24是你的子網掩碼,代表255.2

批量探測一個網段內主機線上狀態的指令碼(初)

#!/bin/bashNet8(){ for ((j=$[$NetMaskS+1]; j<9;j++ ))do IPMAXS=${IPMAXS}1 done IPMAXS10=$((

python檢測192.168.13.0/24網段的ssh存活主機

之前自己的站到期了 暫時沒想法再建站 想記點東西總不能在QQ空間微博發吧 於是就來了··· 自己在X智閒來無聊 就想看看大家的機子上去看看大家敲的程式碼 交作業方便啊~ 又不認識全部人臉皮薄還不好意4去 所以就要動腦筋浪.. (邪惡