openwrt-智慧路由器hack技術(1)---"DNS劫持"

4 DNS劫持

關於DNS的定義,在此不再贅述。其功能簡單來說:就是網路應用程式在向某個域名請求內容時,其實並不是直接向真實的主機發送,而是先向域名伺服器進行查詢,得到對應的IP地址,然後才指向具體的主機上的服務進行請求。

基於以上的原理,如何進行DNS劫持就變得很容易了:只需要修改機器的DNS解析,就可以設計出自己想要的網路叢集組合了。

有兩種方式進行修改:

- 本機修改

-

修改本機hosts,不使用額外的DNS伺服器

- 閘道器修改

-

建立DNS伺服器並進行解析設定

直接修改上網裝置由於對當事人的私有裝置進行了比較深入的入侵,門檻較高,所以可行性不高。還不如把對方引誘到自己的網路領地,即接入到自己的WIFI或者有線網路裡面。

可以通過DNS伺服器及閘道器配置,實現同一路由器(閘道器)下所有機器的網路統一配置。

在linux系統中使用 dnsmasq 配置一臺DNS應用伺服器。

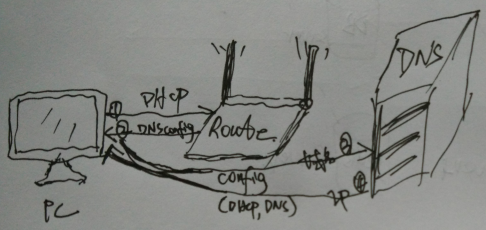

然後在閘道器上設定相應的DNS伺服器,新的主機接入到此閘道器(物理表現為路由器)之後,由DHCP分配IP地址和DNS伺服器地址。過程如下圖所示:

對於智慧路由器來說,本身就相當於一臺linux主機,所以可以直接在本機上安裝DNS伺服器,並設定DHCP。 一般情況下,openwrt裡面天然集成了dnsmasq。

對 /etc/config/network 檔案進行編輯,就可以設定DHCP,修改相應的程式碼段:

config interface 'lan'

……

option dns '127.0.0.1 223.5.5.5 223.6.6.6'

當然對於不熟悉linux的同學來說,也可以通過openwrt提供的web管理介面進行設定,在此略去不表。

經過上述配置,後續所有連線到此路由下面的裝置,都由路由統一分配DNS伺服器了。

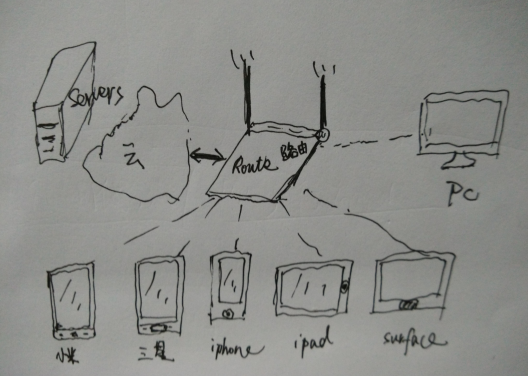

所有連線在此路由器上的裝置,不管是移動裝置,還是伺服器還是PC都有統一的網路配置。

如果要對整個區域網進行網路修改,只需登入DNS伺服器(此處就是智慧路由器)。

修改 /etc/hosts 加上域名IP對映記錄,然後執行下述命令重啟dnsmasq服務即可:

/etc/init.d/dnsmqsq restart

在客戶機上執行 ping命令檢查一下相應的域名,經過特殊指向的域名返回的都是路由器配置的IP地址了(非特殊設定的,由備用DNS伺服器來進行解析,所以其它公網服務仍然正常)。

基本上,只要如上圖連線到了你的智慧路由器的所有上網裝置,都已經在你的掌控之下了,你想劫持就能劫持了。

具體的操作手段如下:

例如,修改路由器的hosts對映:

127.0.0.1 www.baidu.com

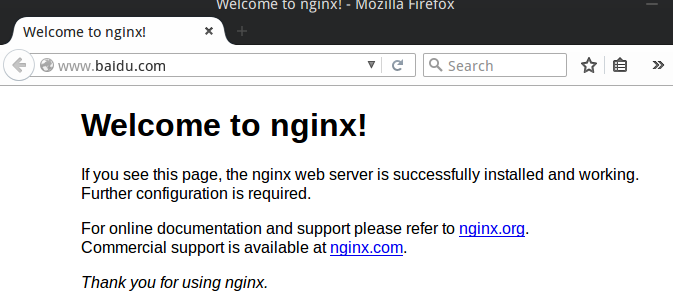

然後在瀏覽器輸入 百度 的域名,出來的就是下圖(本機已經事先安裝了nginx的web伺服器了):

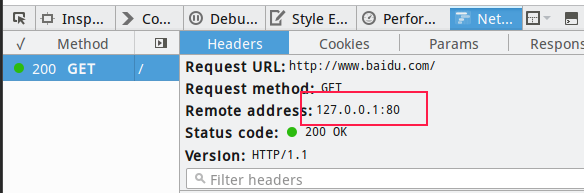

使用瀏覽器的前端除錯工具可以看出此域名的實際解析主機已經不再是 百度 的真實伺服器,而是nginx的預設主頁:

如果hack做一個高仿的 百度 主頁,再做一些簡單的搜尋引擎,那麼基於目前都依靠百度來作為網際網路導航的廣大小白網民來說,殺傷力還是蠻巨大的。

說明

其實對於喜歡hack技術的人來說,上面的技術其實就是 ”DNS劫持技術“ 了。稍微再加一點東西,就可以做成偽裝度很高的釣魚網站,再加一點社會工程學和人類心理學的知識(將上網裝置引誘到你的網路領域來),就能產生比較強的破壞力了。所以懂技術的同學請不要做違法的事;不懂技術的同學請注意防範此類的hack技術,不要輕易將裝置接入陌生人的網路領地。

相關推薦

openwrt-智慧路由器hack技術(1)---"DNS劫持"

4 DNS劫持 關於DNS的定義,在此不再贅述。其功能簡單來說:就是網路應用程式在向某個域名請求內容時,其實並不是直接向真實的主機發送,而是先向域名伺服器進行查詢,得到對應的IP地址,然後才指向具體的主機上的服務進行請求。 基於以上的原理,如何進行DNS劫持就變得很容易了:只需要修改機器的DNS解

openwrt-智慧路由器hack技術(2)---"網路資訊監控和竊取"

3.4 網路安全隨想 在前面的內容已經介紹瞭如何抓包了,顯然已經在PC上看到了接入的手機上的相關訪問資訊: 非敏感資訊 手機型號 作業系統 瀏覽器標識 訪問頁面內容和時間 敏感資訊 如果是http協議,頁面提交的表單內容也會明文被檢視到 對於非敏感資訊

第11章 拾遺4:IPv6和IPv4共存技術(1)_雙棧技術和6to4隧道技術

說明 images 測試結果 ges conf alt style dns服務 數據 6. IPv6和IPv4共存技術 6.1 雙棧技術 (1)雙協議主機的協議結構 (2)雙協議棧示意圖 ①雙協議主機在通信時首先通過支持雙協議的DNS服務器查詢與目的主機名對應的

痞子衡隨筆:常用的數據傳輸差錯檢測技術(1)- 奇偶校驗(Parity Check)

編碼 和數 作用 除了 實現 1.5 怎麽辦 如果 錯誤 大家好,我是痞子衡,是正經搞技術的痞子。今天痞子衡給大家講的是嵌入式數據傳輸裏的差錯檢測技術-奇偶校驗。 在嵌入式應用裏,除了最核心的數據處理外,我們還會經常和數據傳輸打交道。數據傳輸需要硬件傳輸接口的支持

CSS3的網頁定位技術(1)——絕對定位

一:position: absolute;——絕對定位 div{ height: 100px;

第11章 拾遺5:IPv6和IPv4共存技術(1)_雙棧技術和6to4隧道技術

6. IPv6和IPv4共存技術 6.1 雙棧技術 (1)雙協議主機的協議結構 (2)雙協議棧示意圖 ①雙協議主機在通訊時首先通過支援雙協議的DNS伺服器查詢與目的主機名對應的IP地址。 ②再根據指定的IPv6或IPv4地址開始通訊。 ③Win2008

【軟考】——面向物件技術(1)

面向物件???——》一種具有構造繼承性、 封裝性和多型的程式設計語言族的命名; ???——》一種程式設計風格; 面向物件???——》物件 + 分類 + 繼承 +

Python資料預處理:機器學習、人工智慧通用技術(1)

Python資料預處理:機器學習、人工智慧通用技術 白寧超 2018年12月24日17:28:26 摘要:大資料技術與我們日常生活越來越緊密,要做大資料,首要解決資料問題。原始資料存在大量不完整、不一致、有異常的資料,嚴重影響到資料建模的執行效率,甚至可能導致模型

Web專案用到的技術(1)jsp頁面嵌入java程式碼

JSP中嵌入java程式碼的三種方式: (1)宣告變數或方法 : <%! 宣告; %> :慎重使用,因為此方法定義的是全域性變數 (2)java片段: <% java程式碼; %> (3)表示式:用於輸出表達式的值到

車牌識別專案——當前技術(1)

不多說別的了,現在簡單總結一下幾個模組的技術問題和我的感想。 2. 目前使用的技術 車牌識別的模組雖然有時候不那麼清楚,但大體還是劃分為三個部分:定位,分割和識別。這中間涉及很多無法被包含在這三個模組中的重要功能,比如去噪、二值化、傾斜校正。當前是深度學

利用第三方server實現的人臉識別技術(1)

說明:face.com已經被facebook收購,停止了人臉識別的服務了。 由於專案需要,我研究了下2個第三方的server的人臉識別的提供的API,其中有2個做的還是不錯的,一個是國外的,他提供了各種語言的API,一個是國內盛大的。下面我分別就這2個公司

X86伺服器虛擬化的三種技術--(1)

【說明】此文轉載自毛文波博士的部落格,簡明扼要地介紹了在x86伺服器虛擬化方法上的三個主要技術流派:Para-Virtualization, Full-Virtualization和Hardware-Assisted-Virtualization。此文說理透徹,語言流暢。

各種簡單的密碼技術(1)

一、前言 本系列包含從古至今的一些密碼演算法的一些簡單原理。主要是方便自己記住一些密碼演算法的大致內容。 二、隱寫術與密碼 隱寫術(Steganography)是一種隱藏資訊本身的技術。例如:我國古代的藏頭詩、藏尾詩,就屬於隱寫術。而在最近幾年中,隱寫

語義網技術(1):jena的使用——環境以及例項

大四畢設做關於語義網技術的研究,其中需要學習關於protege,jena等工具,以及owl和rdf的技術,網上的資料比較少,在這裡給自己做一個學習的記錄。關於jena和protege簡單說,寫個式子:(jena→java) = (protege→使用者)不難理解,

Spring 核心技術(1)

接上篇:Spring 框架概述 version 5.1.8.RELEASE 這部分參考文件涵蓋了 Spring Framework 所有絕對不可或缺的技術。 其中最重要的是 Spring Framework 的控制反轉(IoC)容器。在介紹完 Spring 框架的 IoC 容器之後,緊接著全面介紹 S

10.1-全棧Java筆記:最全面的IO技術(一)

javaIO技術對於任何程序設計語言而言,輸入輸出(Input/Output)系統都是非常核心的功能。程序運行需要數據,數據的獲取往往需要跟外部系統進行通信,外部系統可能是文件、數據庫、其他程序、網絡、IO設備等等。外部系統比較復雜多變,那麽我們有必要通過某種手段進行抽象、屏蔽外部的差異,從而實現更加便捷的編

ajax技術整理總結(1)

col () stat sta pre resp tel html func 1.創建ajax對象 var xhr=new XMLHttpRequest(); 4.監聽狀態信息 xhr.onreadystatechange=function(){ //4接收完畢

技術文檔翻譯-------glove readme(1)

並排 ext bsp rep cor ren contents into ssi 1 Package Contents 2 To train your own GloVe vectors, first you‘ll need to prepare your cor

入侵檢測技術綜述-蜜罐(1)

數據報 連接 進入 icm 入侵檢測 後門 結構 威脅 自己的路 一、burpsuite pro 版本下載地址https://pan.baidu.com/s/1pMoBYVh 密碼bq42 二、入侵檢測技術 1、計算機系統面臨的威脅 拒絕服務 概念---->目

React技術實踐(1)

透明度 weex 常用 lar evel 目的 模塊 nat name 隨著系統越來越龐大,前端也變得越來越復雜,因此,構建一套組件化的前端變得很重要了。 之前一直在使用Asp.net來進行前端的組件化,Asp.net組件化有個很大的缺陷,就是和後臺代碼綁定太緊密了,不符合