明月OpenWrt打造S-S+Pdnsd透明代理路由器

上一篇文章我將一臺Ubuntu膝上型電腦打造成了一個利用S-S全域性代理的無線路由器,只要連上這檯筆記本發出wifi的無線裝置都實現了全域性代理上網,但是公司裡的同事又提出了新的挑戰,她用的一臺臺式Ubuntu系統的電腦,無法連線無線路由器,而且像一些USB網絡卡比如360wifi,小米wifi這樣的在Ubuntu系統上因為缺乏驅動而不能用,所以我得想辦法實現有線的全域性代理。

由於公司上個月git伺服器被牆了,目前科學上網的需求很緊急,不然程式碼沒法merge了,一些開發用的mysql資料庫也被和諧了,導致除錯起來特別費力,於是我上網買了一個路由器準備開刷,配置好S-S以後,這個路由器就可以像貓一樣用了,WAN口插一根能上網的網線,然後所有插在LAN口的電腦不用做任何配置,直接就是全域性科學上網了,所有tcp流量均通過S-s。

所需工具

1、HUAWEI無線路由器一個

3、能插網線的電腦一個

首先我從某寶上買了一個路由器,加上郵費38塊錢,買來自帶了一個dreambox Openwrt系統,我在賣家的指導下刷了一個明月的OpenWrt Barrier Breaker 14.07 r47805 元旦版進去,這臺路由器RAM 32M,Flash 16M,配置不是很高,但是價格很便宜,穩定性還可以,只是無線訊號比較弱,但是這塊路由器是不開無線訊號用的,想要無線分享的話我後文會說。買的時候直接讓賣家刷好明月韌體就行,二手路由器非常便宜。

刷好之後的效果

配置步驟

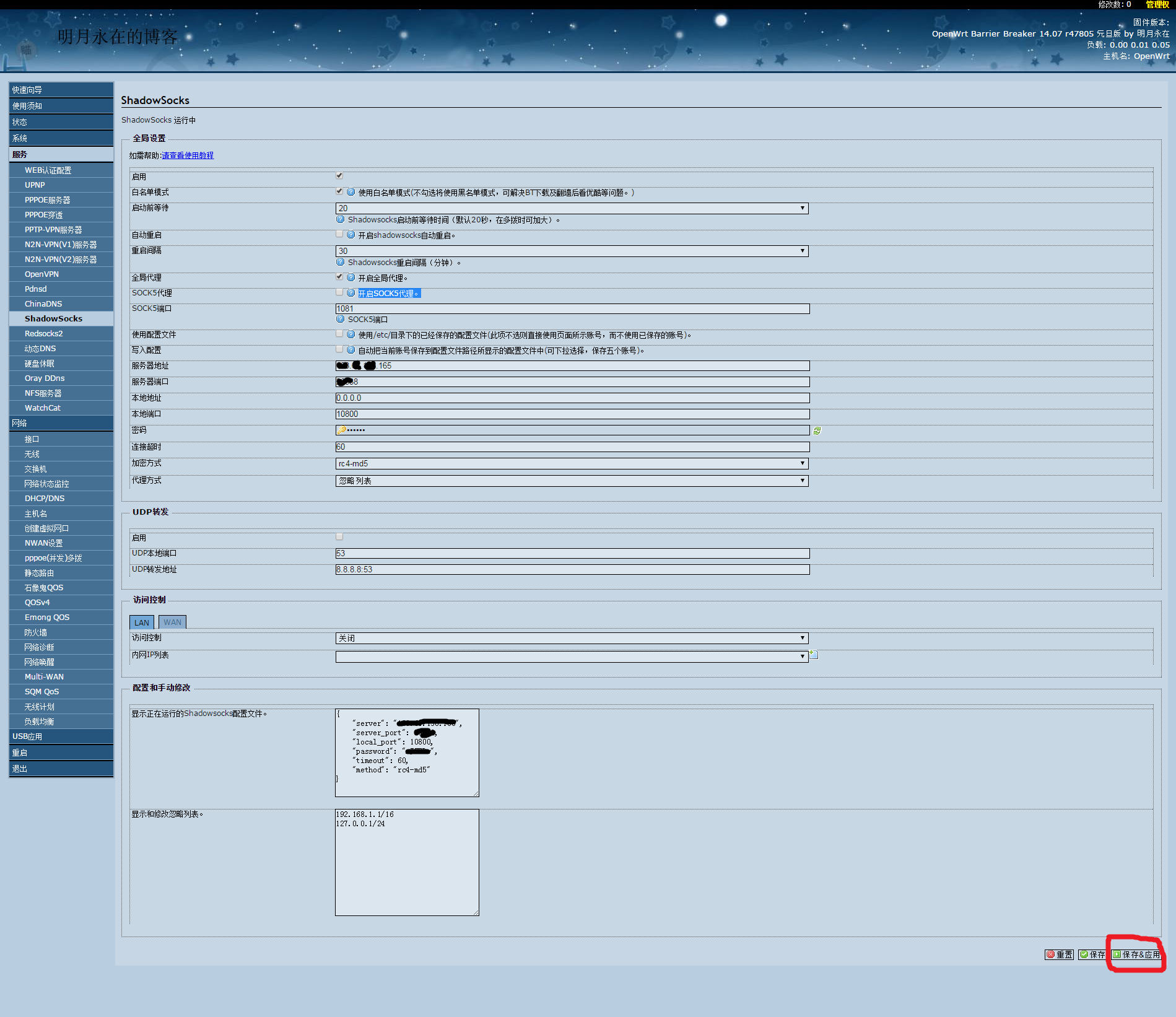

1、配置Openwrt S-S模組

將電腦使用網線連線到路由器的LAN口,瀏覽器訪問192.168.10.1,進入登入頁面,預設使用者名稱:root,預設密碼:root,進入路由器設定主頁面。

在左邊的“服務”欄中找到Shadows|ocks,填入SS伺服器的地址,使用者名稱,密碼,埠,加密方式等資訊,SS賬戶從網上買就好,很多很便宜。

UDP轉發的勾去掉,當然不去掉也可以,因為現在很少有S-S主機支援UDP轉發,開著沒用。

開啟全域性代理的勾打上,開啟SOCK5代理 隨意,為了提高穩定性,我一般不需要打的勾都不打,完整配置見下圖

”顯示和修改忽略列表“,如果保留預設(一般好幾十行)那麼國內網站都不會走S-S代理,比如baidu.com,我需要全域性代理,所以改成了192.168.1.1/24,127.0.0.1/16,注意如果清空這個列表的話也是按照預設去掉國內網站的代理

注:這款路由器雖然便宜,記憶體小,但是進入管理頁面的速度應該不會很慢,如果開啟某個頁面超過1分鐘說明路由器配置的有問題

這樣配置好之後,點選右下角的“儲存&應用”,會在頁首看見一個圓形進度條,耐心等待這個進度條轉完消失,重新整理當前S-S選項卡,就能看見 S-S執行中 的提示了,此時連在路由器LAN口的裝置訪問網站就是你配置的代理機器的ip,比如你可以用百度搜索ip試一下。但是現在由於DNS汙染的原因仍然無法開啟google,facebook等網站,需要進行後面幾步。

2、關閉無線路由器的無線功能

一口吃不成個胖子,開啟WIFI功能會讓路由器的穩定性大為降低,可能會導致無法開啟Pdnsd模組,所以我們要把無線發射功能給關掉,只讓LAN口上網,如果想要無線分享這個全域性代理,只需再來一個無線路由器接在LAN口上作為二級路由器就行了。

此時在左邊選項卡選擇“網路”-“無線”,將所有看到的無線配置都點選“移除”按鈕,最終效果如下,此時無線路由器的第三個LED燈也就是WLAN燈會熄滅

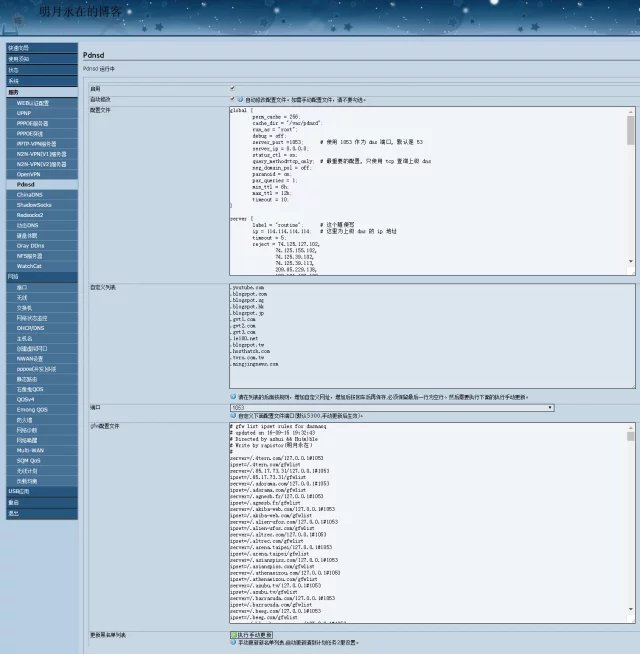

3、使用Pdnsd解決DNS汙染的問題

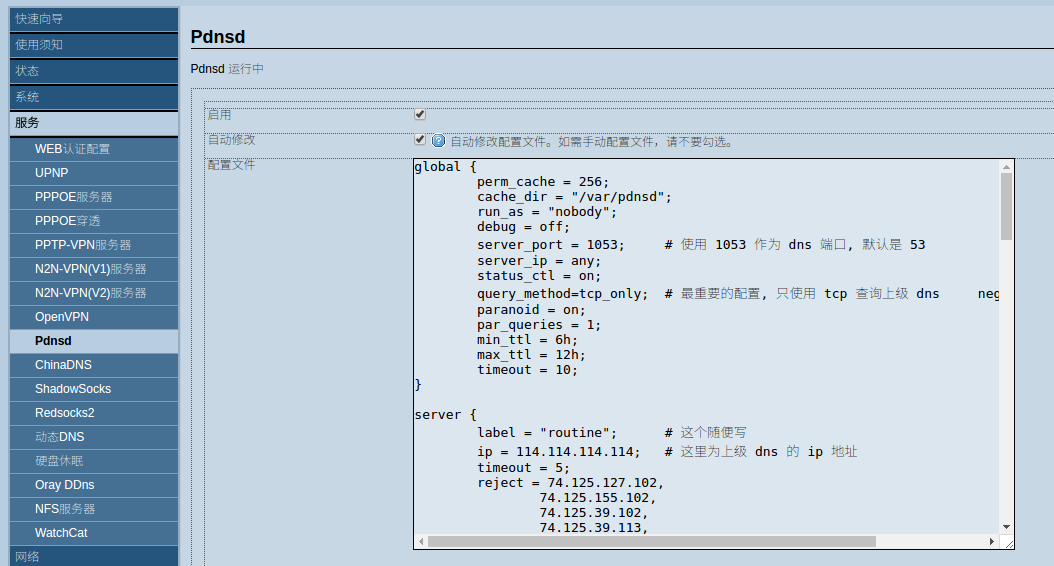

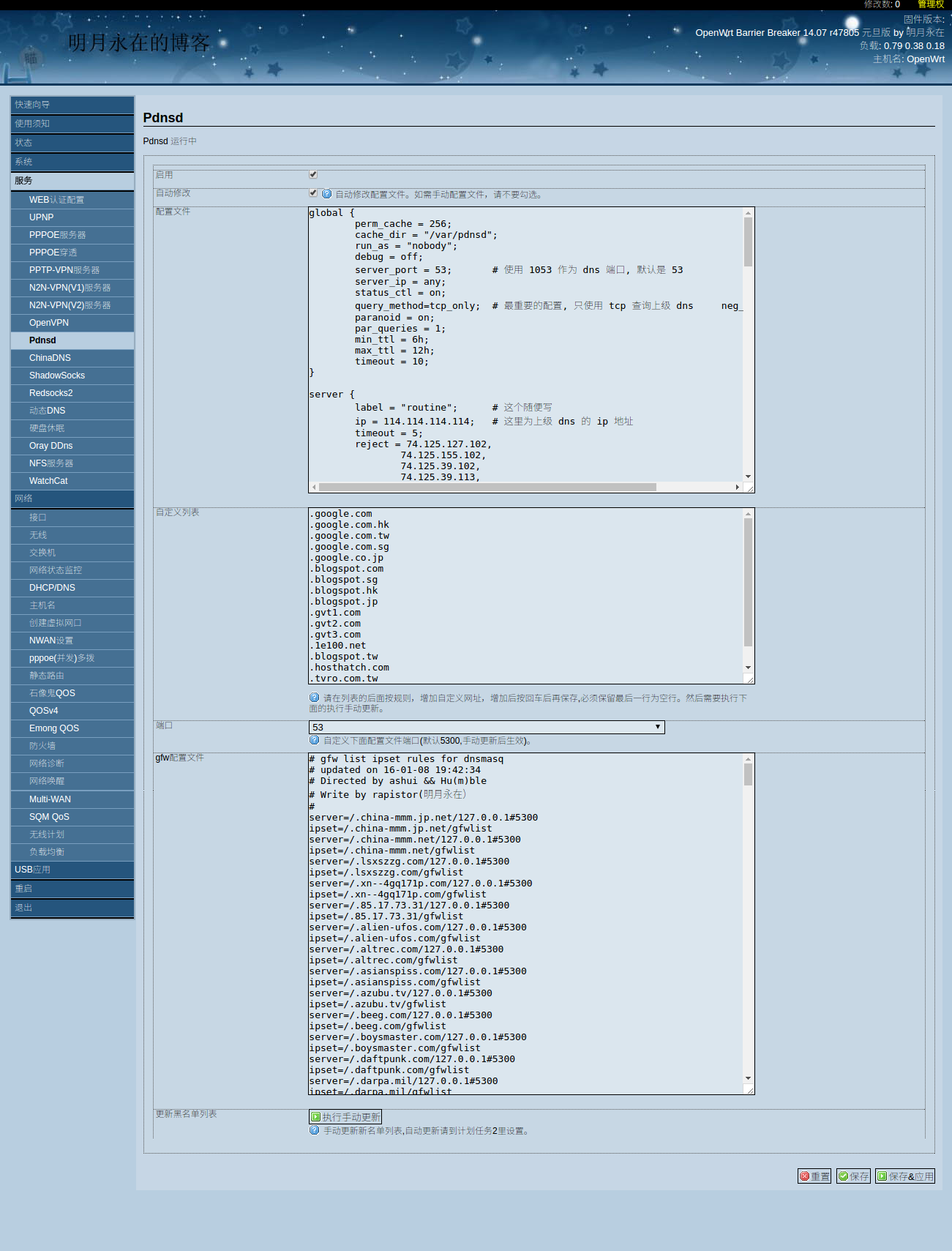

Pdnsd是一個DNS伺服器服務,用它將53埠的udp協議的DNS解析請求轉換成tcp請求然後通過S-S傳送出去,並做本地快取加速以後的訪問。開啟這個服務非常關鍵,剛開始的時候我開啟好多遍都沒有成功,後來修改了配置檔案,關閉了WIFI熱點功能才開啟成功,並記得將DNS埠從53埠移動到1053埠,配置好後的截圖如下

下面我把配置檔案貼出來

這個配置檔案主要的含義是設定兩組DNS伺服器,第一組是國內的114.114.114.114,第二組是OpenDNS的5353埠,114.114.114.114的53埠即使使用TCP連線解析也會返回一些被汙染髒ip,但我們仍然要用他的原因它的ping通率要比OpenDns要高,主要作用是加速一些國內正常DNS的解析,以防止訪問國內網站時走OpenDNS導致解析變慢。所以下面配置檔案中的114.114.114.114也可以換成你當地ISP分給你的DNS伺服器,尤其是在114.114.114.114

ping不通的情況下。另外,下面配置檔案中的reject列表也非常重要,只有當114.114.114.114返回髒地址在這個列表中時才會觸發pdnsd再發送一個請求到OpenDNS,所以務必要將114.114.114.114所有的髒地址都收錄到這個列表中。同時,如果你本地ping不通OpenDNS的兩個地址時,有兩種方式可以解決,第一種是開啟S-S服務,它會自動把TCP請求加密並通過代理轉發,另一種是使用能ping通的國外其他DNS伺服器,儘量避開53埠,也就是說盡量找國外支援53埠以外進行解析的DNS伺服器。

開啟“服務”-“Pdnsd”,在配置檔案一欄中貼上:

global {

perm_cache = 1024;

cache_dir = "/var/pdnsd";

run_as = "anybody"; # 保持預設即可

debug = off;

server_port =1053; # 使用 1053 作為 dns 埠, 預設是 53

server_ip = 0.0.0.0; # 預設any應該也可以

status_ctl = on;

query_method=tcp_only; # 最重要的配置, 只使用 tcp 查詢上級 dns,要將前面的#去掉

neg_domain_pol = off;

paranoid = on;

par_queries = 1;

min_ttl = 6h;

max_ttl = 12h;

timeout = 10;

}

server {

label = "routine"; # 這個隨便寫

ip = 114.114.114.114; # 這裡為上級 dns 的 ip 地址,如果8.8.8.8能夠ping通,可以用8.8.8.8

timeout = 5;

reject = 74.125.127.102,

74.125.155.102,

74.125.39.102,

74.125.39.113,

209.85.229.138,

128.121.126.139,

159.106.121.75,

169.132.13.103,

192.67.198.6,

202.106.1.2,

202.181.7.85,

203.161.230.171,

203.98.7.65,

207.12.88.98,

208.56.31.43,

209.145.54.50,

209.220.30.174,

209.36.73.33,

211.94.66.147,

213.169.251.35,

216.221.188.182,

216.234.179.13,

243.185.187.39,

37.61.54.158,

4.36.66.178,

46.82.174.68,

59.24.3.173,

64.33.88.161,

64.33.99.47,

64.66.163.251,

65.104.202.252,

65.160.219.113,

66.45.252.237,

69.55.52.253,

72.14.205.104,

72.14.205.99,

78.16.49.15,

8.7.198.45,

93.46.8.89,

37.61.54.158,

243.185.187.39,

190.93.247.4,

190.93.246.4,

190.93.245.4,

190.93.244.4,

65.49.2.178,

189.163.17.5,

23.89.5.60,

49.2.123.56,

54.76.135.1,

77.4.7.92,

118.5.49.6,

159.24.3.173,

188.5.4.96,

197.4.4.12,

220.250.64.24,

243.185.187.30,

249.129.46.48,

253.157.14.165;

reject_policy = fail;

exclude = ".google.com",

".cn", #排除國內DNS解析,如果正常翻,則可以在前面加#註釋

".baidu.com", #排除國內DNS解析,如果正常翻,則可以在前面加#註釋

".qq.com", #排除國內DNS解析,如果正常翻,則可以在前面加#註釋

".gstatic.com",

".googleusercontent.com",

".googlepages.com",

".googlevideo.com",

".googlecode.com",

".googleapis.com",

".googlesource.com",

".googledrive.com",

".ggpht.com",

".youtube.com",

".youtu.be",

".ytimg.com",

".twitter.com",

".facebook.com",

".fastly.net",

".akamai.net",

".akamaiedge.net",

".akamaihd.net",

".edgesuite.net",

".edgekey.net";

}

server {

# Better setup dns server(DON'T USE PORT 53) on your own vps for faster proxying

label = "special"; # 這個隨便寫

ip = 208.67.222.222,208.67.220.220; # 這裡為上級 dns 的 ip 地址

port = 5353;

proxy_only = on;

timeout = 5;

}

source {

owner = localhost;

file = "/etc/hosts";

}

rr {

name = localhost;

reverse = on;

a = 127.0.0.1;

owner = localhost;

soa = localhost,root.localhost,42,86400,900,86400,86400;

}

其他兩欄不用動,明月的部落格上說需要點選最下面的手動更新按鈕,但是不科學上網你是更新不了的,所以就先不用管了

最後別忘了點選右下角的“儲存&應用”按鈕,等頁首的進度條結束以後重新整理Pdnsd頁面,顯示“Pdnsd 執行中”就開啟成功,否則說明配置檔案有問題或者沒有關閉WIFI功能

4、修改DNS請求埠

此時Pdnsd監聽1053這個udp埠,但是路由器預設的DNS埠還是53,需要轉發到1053埠,方法如下

找到“網路”-“DHCP/DNS”選項卡,將“DNS轉發”填上127.0.0.1#1053,也就是pdnsd監聽的埠,點選右下角的“應用”按鈕,如下

注:127.0.0.1#1053,使用pdnsd讓DNS請求走pdnsd服務,更新本地路由表,但是穩定性會差點,開taobao.com,youku.com這樣頁面元素比較多的頁面容易宕機。如果依然無法奏效或者頁面無法跳轉,那就切換到第二個“HOST和解析檔案”選項卡將“忽略解析檔案”,”忽略host檔案打勾“

這樣所有的DNS請求就從53埠轉發到1053埠教給Pdnsd服務區解析了

注意,如果配置了之後路由器管理頁面打不開了,那就拔掉網線,重啟路由器或者是將電腦的網線拔掉再插上,一般就可以了。

至此,全部的配置就已經結束,你的路由器就可以像貓一樣使用,所有連載LAN口的裝置無需做任何配置,插上網線就是全域性代理了,如果你想把這個科學上網流量通過WIFI分享出來,那就在LAN口接一個二級無線路由器即可。

下面是我使用openwrt做了一個fan wall貓,然後掛一個二級無線路由器釋放無線訊號,因為fan wall貓本身天線穿牆能力並不好,而且開啟wifi還會消耗本來就不多的路由器資源,降低路由器穩定性,增多重啟時間,所以我果斷再添置一個無線路由器專門負責無線訊號

無法上網的解決方案

如果無法上網,要先檢查一下DNS伺服器時候執行正常,使用nslookup指令看看就行。

然後看看能不能登入路由器後臺,如果後臺沒有嚮應,而192.168.10.1能夠ping通,說明路由器當前正在卡著,也許一會就好了,如果一直進不去,那麼就應該重啟路由器了,如果重啟路由器之後依然ping不通192.168.10.1,那麼就拔掉網線重插,一般就好了。

如果dns查詢顯示超時,那麼你就ping 192.168.10.1,如果不能ping 通,很大可能是ip地址分配的不對,此時可以拔掉網線重新插,也有可能路由器宕機了,需要重啟,最好拔掉網線重啟,或者重啟以後重插電腦上的網線不然進不去192.168.10.1頁面。

如果管理頁面開啟非常緩慢,說明路由器配置有問題,先拔掉網線,然後重啟試試,注意雖然這個路由器記憶體小,但是響應後臺頁面,S-S應該還是夠了的,關閉WiFi功能會讓路由器重啟加快並且穩定性提高

還有如果在使用的時候發現路由器頻繁無故宕機,或者管理頁面進不去,或者在訪問量突然增大的時候宕機,一般是DNS配置的有問題。以前我也懷疑是由於路由器記憶體太小導致很多DNS請求積壓所致,後來修改的DNS配置以後就好了。所以大家碰到問題也首先不要懷疑硬體問題,多從軟體配置上著手才是正道。這個路由器雖然只有32M的RAM,但跑S-S還是綽綽有餘的。

後記:明月的韌體裡面包含的各類外掛實在太多了,我使用的過程中經常會出現如下情況:

1、開機時間非常長,大約到2-3分鐘

2、修改配置再次開機後丟失

3、某些服務經常無法開啟

4、穩定性差,經常無故重啟

Pdnsd服務的深度解析

1、什麼時候你需要關注DNS解析

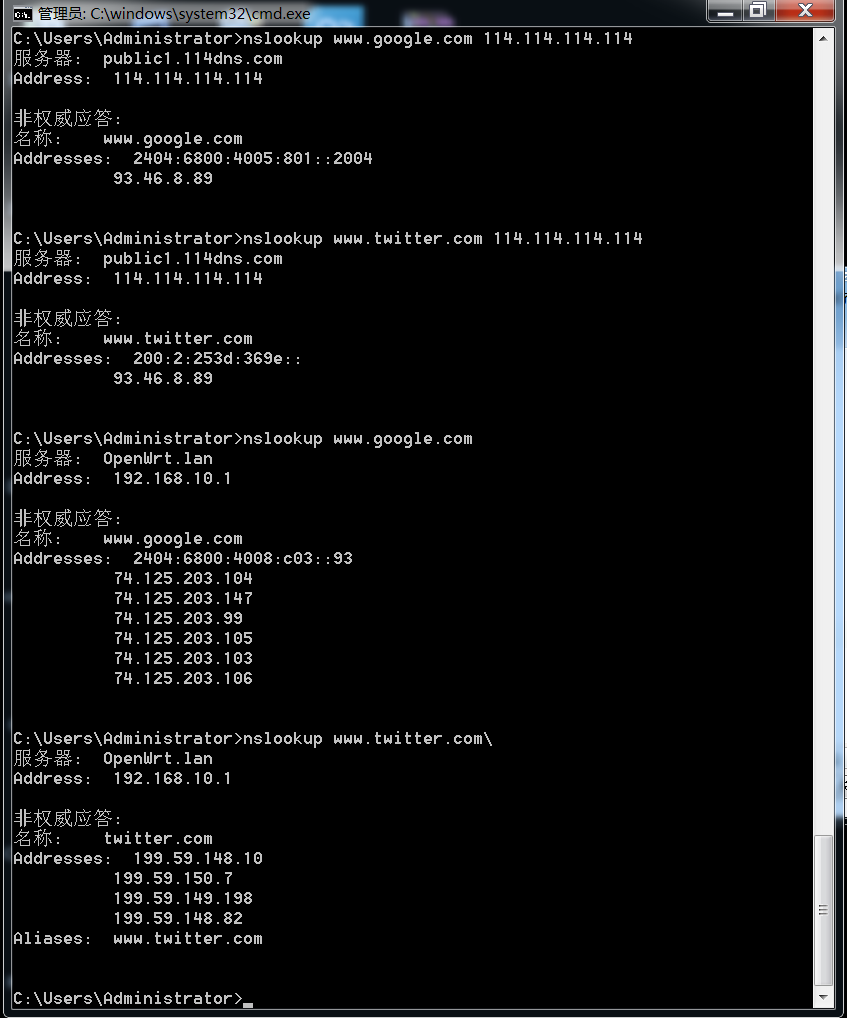

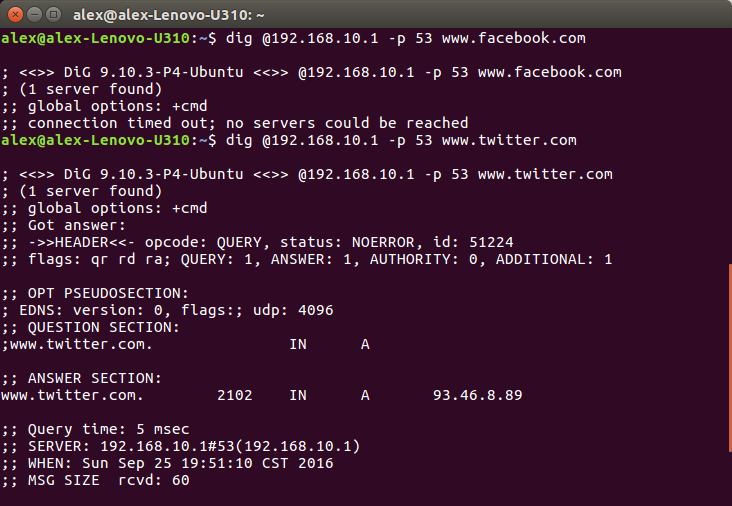

DNS解析是科學上網的重點和難點,如果要出一份試題,那麼DNS解析一定是重中之重。如果你使用S-S僅用於加速器功能,也就是說你要訪問的網站並沒有被DNS汙染,那你不需要關注DNS解析的問題,但是多數情況下,科學上網用於網頁瀏覽,如果只開啟了路由器的S-S服務,因為DNS請求主要是UDP協議,不會經過S-S代理,就很容易被沿途的路由器返回汙染的結果,比如查詢www.google.com,www.Facebook.com返回的dns結果均為93.36.8.89.而這個ip根本沒有開放80埠,導致你訪問這些網頁會告訴你伺服器不可達。如下圖,上面兩個查詢是汙染的查詢,下面的查詢是正確的IP地址

2、dnsmasq服務

研究Pdnsd就不能不提到dnsmasq服務,簡單的說dnsmasq和pdnsd服務很像,都是一個DNS伺服器端程式,其中dnsmasq在openwrt中會預設開機啟動並監聽53埠,連線這個openwrt路由器的裝置均將dns伺服器設定為路由器本身也就是192.168.10.1,這樣DNS請求就會發送的192.168.10.1的53埠,然後由dnsmasq進行分發,但是dnsmasq的功能並不如pdnsd那樣豐富,也不能將dns請求由UDP協議轉換為TCP協議,但是dnsmasq可以實現請求轉發或者轉移到別的埠進行監聽,為pdnsd服務提供方便。

3、UDP的DNS查詢轉TCP協議的意義

普通情況下,計算機發出的DNS請求都會從53埠發出,傳送到DNS伺服器的53埠,對於普通的PPPOE撥號上網來說,在撥號完成時會分配一個IP地址和兩個運營商的DNS伺服器,主要目的是為了提高解析速度。但是用於使用UDP傳送的資料包由於源埠和目的埠均為53,而且除了DNS以外的請求都不會使用53埠,所以在ISP的各級路由上均做了DNS請求的攔截,其中就攔截了像facebook,google等網站的DNS請求,返回一個錯誤IP地址,導致瀏覽器在訪問該錯誤IP的時候會報404錯誤。即使你在IP配置中設定了8.8.8.8谷歌DNS或者Open DNS也沒用,因為UDP協議的DNS請求真的是太容易被攔截和汙染結果了。但是好在DNS請求不僅可以通過UDP協議,而且還可以使用TCP協議,而且TCP協議目前汙染的範圍較小,只是某些地區可能會遮蔽了8.8.8.8和OpenDNS等伺服器,導致這些DNS伺服器ping不通,如果能ping通,那麼通過tcp協議傳送DNS請求一般可以獲得正確的結果,只有獲得了正確的IP地址,再配合S-S的流量fan wall,才能正常的瀏覽Facebook等網頁。而這個UDP轉TCP的功能,就由pdnsd服務來完成。

4、使用dig工具檢視DNS服務情況

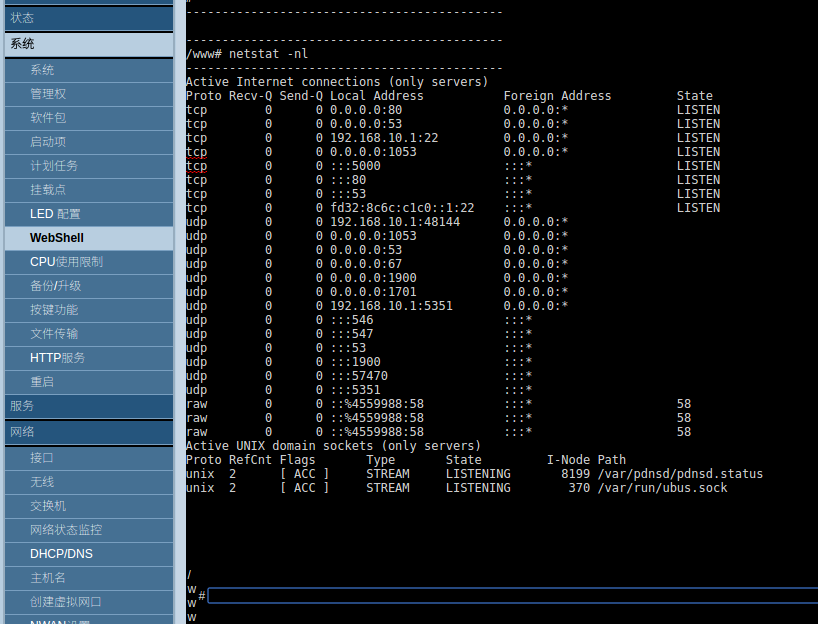

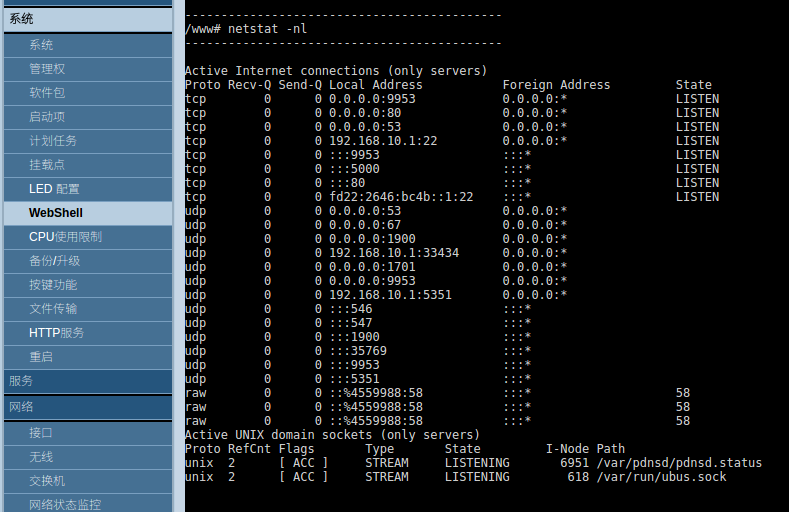

如果向上面所示配置pdnsd服務監聽1053埠,並應用了選項,那麼你需要去路由器的“系統”-“webshell”中輸入netstat -nl檢視1053埠是否正在被監聽,如果沒有1053埠,說明pdnsd服務沒有開啟成功,這時你需要重啟或者復位等操作,正常情況下,埠監聽情況如下圖:

從上面可以看出0.0.0.0:1053埠處於監聽狀態,說明pdnsd服務已經執行起來了。

同時確保pdnsd頁面顯示執行中

然後我們使用dig工具測量pdnsd的服務情況,看看是否返回了正確的IP地址,如下,使用語句dig @192.168.10.1 -p 1053 www.facebook.com,其中@後面是DNS伺服器的地址,-p引數是服務埠,這就是dig工具必nslookup好用的地方,可以選擇埠,而nslookup只能將請求發往53埠,這個功能對於我們除錯非常重要,務必要掌握:

目前facebook.com返回的結果為31.13.95.36,是正確的結果,twitter返回了4個結果,也都是正確的結果,說明使用tcp協議是好用的,我們再來看下53埠,也就是dnsmasq預設通過UDP協議獲得的解析結果:

從上面可以看出來,dnsmasq在預設UDP的模式下無法解析www.facebook.com,在解析www.twitter.com的時候返回一個被汙染的IP 93.46.8.89

所以在預設情況下,我們即使使用S-S fanwall,但是由於DNS汙染的問題,也上不了一些特定的網站。

5、dig與nslookup的查詢結果異同

上面已經提到了dig可以自定義請求埠,而nslookup不可以。從理論上說

dig @192.168.10.1 -p 53 www.facebook.com

dig @192.168.10.1 www.facebook.com

nslookup www.facebook.com

nslookup www.facebook.com 192.168.10.1

的結果都是一樣的,都是向192.168.10.1的53號埠發起DNS請求,而且是UDP協議的請求(需要DHCP伺服器分配的DNS伺服器為192.168.10.1)

而dig -p指定53號以外的埠結果和上面往往是不同的

注意,如果nslookup查詢的結果和dig -p 53的查詢結果不同,那說明本機可能會有快取,以Ubuntu為例,清除本機DNS快取方法是:命令列執行sudo /etc/init.d/dns-clean start即可清除本地DNS快取,不需重啟再使用nslookup查詢就可以了

5、如何使用pdnsd服務

從上面我們可以看出,將DNS請求交給pdnsd服務要比交給dnsmasq要能獲得正確的結果,那麼我們如何使用pdnsd服務呢?不管在linux還是windows中都只能設定dns伺服器,不能設定埠,那麼如何讓路由器使用pdnsd而不是dnsmasq呢?這裡有兩個方案,第一個是讓dnsmasq將DNS請求轉發給pdnsd,第二個是讓dnsmasq把53埠讓給pdnsd。

方案一:dnsmasq將DNS請求轉發給pdnsd

這個實現起來比較簡單,但是並不穩定,改完以後不會立即生效,需要重啟,而且有時候雖然顯示是生效的,但其實dnsmasq並沒有做轉發,所以並不是一個很好的方案。而方法實現起來非常簡單,進入“DHCP/DNS”頁面,將DNS轉發填入127.0.0.1#1053即可

因為是否生效往往不確定,會導致我們dig -p 53埠的解析結果和-p 1053的解析結果不同,於是我推薦方案2

方案二:dnsmasq把53埠讓給pdnsd

首先我們要將pdnsd的監聽埠從53移走,方法是在上圖所示的頁面中,切換到“高階選項”卡,並修改53埠為8853

然後點選“儲存&應用”

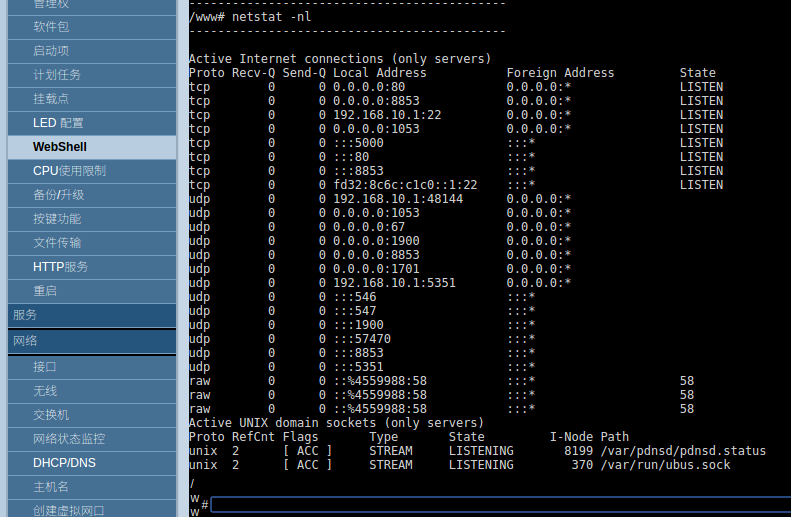

然後到webshell,使用netstat -nl命令去看看是否已經釋放了53埠並打開了8853埠

然後修改pdnsd的配置,將監聽埠從1053改成53,如下

“儲存&應用”後,再使用webshell檢視是否1053埠已經取消,而53埠又重新出現了,這樣就完成了讓pdnsd服務監聽53埠,轉發全部UDP協議的DNS請求為TCP協議來獲得正確的結果。同時,你現在這個路由器已經變成了一個pdnsd服務為基礎的DNS伺服器,它不僅是透明代理貓,而且是一個DNS伺服器了,可以將內網的其他機器設定這個機器為DNS伺服器,這樣整個內網只需要配置這樣一臺DNS伺服器,其他的裝置便不需要再重新配置了。再次用webshell檢查如下(我把dnsmasq挪到了9953)

這裡還要說一下,可能由於我買的這個路由器記憶體小的原因,如果訪問Youku.com或者Taobao.com這樣頁面圖片元素比較多的網站,會讓整個路由器宕機重啟,不管方案一還是方案二都會出現這個問題,我猜可能是由於併發的DNS請求過多導致路由器資源耗盡,不知道使用網件N4300的朋友穩定性怎樣。

6、pdnsd和S-S的關係

在上面的示例中,均沒有開啟S-S服務,也就是說pdnsd不需要S-S在不fan wall的情況下也能獲得正確的DNS結果。但是如果你的地區ping不通8.8.8.8這樣的DNS伺服器,或者TCP協議的DNS請求也被汙染,應該怎麼辦呢,能不能借助S-S的代理能力和加密效果保證DNS請求的通暢和正確呢?當然是可以的。

首先我們需要在開啟S-S的時候Pdnsd的流量是經過S-S轉發的,理論上如果S-S開啟了全域性代理會自動代理全部的tcp流量,包括pdnsd發出的TCP協議的DNS請求,但是如何證明呢?

我證明的方法是首先開啟S-S,使用正確的配置,確保自己是fan wall狀態,使用pdnsd查詢DNS發現成功,同時訪問網頁也是正確的,但是此時使用dnsmasq查詢結果是收到汙染的,這說明dnsmasq並沒有使用S-S代理,而Pdnsd不確定。

第二部修改S-S的配置,填一個錯誤的密碼,此時所有網頁已經都打不開了,再使用pdnsd查詢,發現國內和國外的以前沒有查詢過的域名都無法解析(以前查詢過得域名會有快取),而dnsmasq還是和以前一樣,這說明pdnsd發出的tcp流量成功的被S-S代理了,因為S-S密碼錯了以後,pdnsd也不能用了,就像S-S代理的網頁一樣。

所以如果你的地區遮蔽掉了一些國外的DNS伺服器或者TCP協議的DNS也被攔截或汙染,只需再開啟S-S將DNS請求傳送到代理伺服器進行解析即可。

7、pdnsd頁面一直顯示“未啟動”,或者修改pdnsd點選頁面點選任何按鈕都顯示Bad GateWay的bug

這應該是韌體的一個bug,目前沒發現什麼好的解決方案,目前我都是去“系統”-“備份/升級”中恢復到出場設定,pdnsd就可以修改了

相關推薦

明月OpenWrt打造S-S+Pdnsd透明代理路由器

上一篇文章我將一臺Ubuntu膝上型電腦打造成了一個利用S-S全域性代理的無線路由器,只要連上這檯筆記本發出wifi的無線裝置都實現了全域性代理上網,但是公司裡的同事又提出了新的挑戰,她用的一臺臺式Ubuntu系統的電腦,無法連線無線路由器,而且像一些USB網絡卡比如360

從零打造B/S 自動化運維平臺 (一、自動化運維平臺的應用及業務流程)

自動化運維 流程 背景以及需求: 隨著企業業務的不斷發展,運營方面,如何保障業務的高可用及服務質量?很多企業處於“半自動化”狀態,一但出現故障,技術部人員都會加入“救火”的行列,不僅浪費人力物力,而且使業務出現一段“停運時間”,給公司造成一定的損失。解決方案: 如果要解決以上問題,就需要構建一個高

squid透明代理

代理服務器 瀏覽器 web服務器 防火墻 客戶機 構建透明代理 透明代理:客戶不需要指定代理服務器的地址和端口,而是通過網關,由防火墻的重定向策略將用戶的請求交給代理服務器處理;域名解析有客戶機完成 代理服務器兩個網卡vmnet1 vmnet8 1.基本設置(1)先

正向代理、透明代理、反向代理的理解示意圖

linux、代理服務正向代理、透明代理、反向代理的理解示意圖

使用squid配置透明代理並對上網行為進行控制

install mes 10.10 path ces 透明代理服務器 限制 BE lB 使用Squid配置透明代理環境:CentOS 6.4 + squid-3.1.10-20.el6_5.3.x86_64 1.檢查squid是否默認安裝,沒有安裝先安裝 rpm -qa

squid-透明代理

nat表 功能 分析 lin 轉換 公網 tin squid服務 mil squid-透明代理透明(transparent)代理:先把上面做的正向代理的客戶端配置部分去掉(firefox和IE的配置)第一步:在squid服務器上打開路由轉發功能# vim /etc/sysc

構建Squid傳統代理及透明代理

gre $1 火墻 .com ima bin sys 代理服務 maximum 什麽是Squid Squid是一種用來緩沖Internet數據的軟件。它是這樣實現其功能的,接受來自人們需要下載的目標(object)的請求並適當地處理這些請求。也就是說,如果一個人想下載一

如何使用Squid服務來構建=》傳統和透明代理服務器,通俗易懂!

bdb changelog 控制 error log out blog dex web 1、緩存代理概述: 作為應用層的代理服務軟件,Squid主要提供緩存加速和應用層過濾控制的功能 2、代理的工作機制: (1)當客戶機通過代理來請求web頁面時,指定的代理服務器會先檢查自

squid緩存服務器 ACL訪問控制 傳統代理 透明代理 squid日誌分析 反向代理

process httpd tex 訪問日誌 單獨 bin 雙網卡 客戶機 requests 緩存代理概述 Squid提供了強大的代理控制機制,通過合理的設置ACL,並進行限制,可以針對源地址、目標地址、訪問的URL路徑、訪問的時間等條件進行過濾。作為應用層的代理服務器軟

CentOS上構建squid傳統代理,透明代理(squid3.4.6)

src 存放位置 pid run regex img rest roc 客戶端設置 1.1 squid服務基礎 1.1.1 緩存代理概述 1、代理的工作機制 當客戶機通過代理來請求Web頁面時,指定的代理服務器會先檢查自己的緩存,如果緩存中已經有客戶機需要訪問的頁面,則直接

squid傳統代理的另一形式----透明代理

rect 手動 策略 大對象 obj 顯示 process repl 技術分享 構建透明代理 安裝squid支持透明模式 squid透明代理本屬於squid標準傳統代理的一部分,本文特意將透明代理單獨寫出,是因為yum安裝的版本中沒有支持透明模式的模塊。 因此,支持透明代

Centos7 下 squid安裝 以及 傳統代理和透明代理的部署

文件大小 cmd 過程 running useradd ply chm nologin 命令 Centos7 下 squid代理服務安裝 代理服務的工作機制 作為應用層的代理服務軟件, Squid主要提供緩存加速和應用層過濾控制的功能。 當客戶機通過代理來請求Web頁面時,

構建Squid代理服務器-傳統代理、透明代理、反向代理

roc 端口 rep netfilter 存在 安裝squid host The 空間大小 Squid是Linux系統中最常用的一款開源代理服務軟件,主要提供緩存加速和應用層過濾控制的功能,可以很好的實現HTTP、FTP、DNS查詢以及SSL等應用的緩存代理。 正向代理:

squid 緩存服務器之傳統、透明代理

服務器配置 ext 請求 real p地址 0.12 inter ges 簡介 Squid 簡介 Squid是一種用來緩沖Internet數據的軟件。它是這樣實現其功能的,接受來自人們需要下載的目標(object)的請求並適當地處理這些請求。也就是說,如果一個人想下載一

squid 透明代理配置

內部 並且 代理服務 dst 分析 tar port nor tro 阿銘在教程中已經介紹過squid的安裝和配置,http://study.lishiming.net/chapter22.html 教程中只介紹了初級的正向代理和反向代理,這篇文檔將要介紹透明代理如何配置。

squid傳統代理和透明代理

雙網卡 vpd war mct figure under access oot ipaddr 簡介:squid 服務 傳統模式 設置代理地址透明模式 無需設置代理(網關)代理服務器軟件:SquidNginx 具體實驗操作:squid 1

企業應用——構建Squid服務的傳統代理和透明代理

ice 安裝完成 初始 dev 關閉防火墻 ase tro 火墻 代理模式 =============Squid服務============== Squid簡介: Squid是一個高性能的代理緩存服務器,主要提供緩存加速和應用層過濾控制的功能。Squid支持FTP、gop

【實戰】Squid 緩存服務器 之 傳統代理 + 透明代理

用法 保護 安裝 cmd star 類型 link cep 訪問控制 目錄: 1· Squid代理的概述原理2· 代理的基本類型3· Squid 服務腳本4· 構建代理服務器(傳統代理、透明代理)5· 總結 Squid代理的概述原理 1)代理的工作機制 1.什麽是

squid 透明代理

fff 代理服 http 地址 ans ble -s 說明 cep 說明: 透明代理提供的服務功能與傳統代理是一致的,但是其“透明”的實現依賴於默認路由和防火墻的重定向策略,因此更適用於為局域網主機服務,而不適合為Internet中的客戶機提供服務。其基本的原理可詳見上一篇

使用docker搭建附帶kuptun的S-S服務

使用docker搭建附帶kuptun的S-S服務 參考文章:shadow_socks官方docker映象地址 啟動命令 docker run -dt \ --restart=always \ --name ssserver \ -p 6443:6443 \ -p 6500