HTTPS(一)自簽名https

1、準備一個空白的CentOS

檢視系統版本

$ su

# cat /etc/redhat-release

CentOS Linux release 7.4.1708 (Core)

2、安裝RoR環境

參照《CentOS 7 快速安裝RoR環境 》

安裝結果:

$ ruby -v

ruby 2.4.1p111 (2017-03-22 revision 58053) [x86_64-linux]

$ rails -v

Rails 5.1.5

3、安裝Nginx和Passenger

參照《Passenger + Nginx 部署Rails》

4、建立RoR工程

rails new test_https

建立一個controller,測試get/post

cd test_https/

rails g controller test_params

修改./config/routes.rb

Rails.application.routes.draw do

# For details on the DSL available within this file, see http://guides.rubyonrails.org/routing.html

get 'test_params/do_get_test'

post 'test_params/do_post_test'

end修改./app/controllers/test_params_controller.rb

class TestParamsController < ApplicationController skip_before_action :verify_authenticity_token def do_get_test render :json => "hello this is get_test-->" + request.GET["key"] return end def do_post_test render :json => "hello this is get_post-->" + request.POST["key"] return end end

用開發模式部署

rails s -b 0.0.0.0 -p 3333

get測試

post測試(使用火狐瀏覽器)

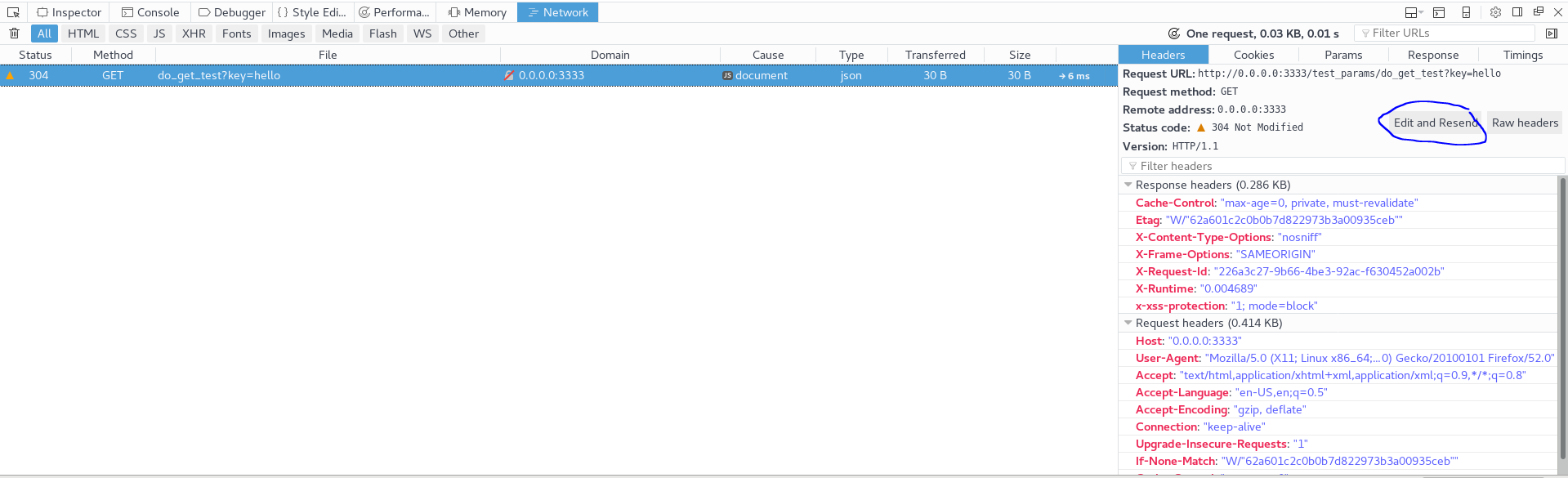

按下F12,點選“Network”選項卡

重新整理一下介面,點選剛剛完成的GET網路請求,點選“Edit and Resent”

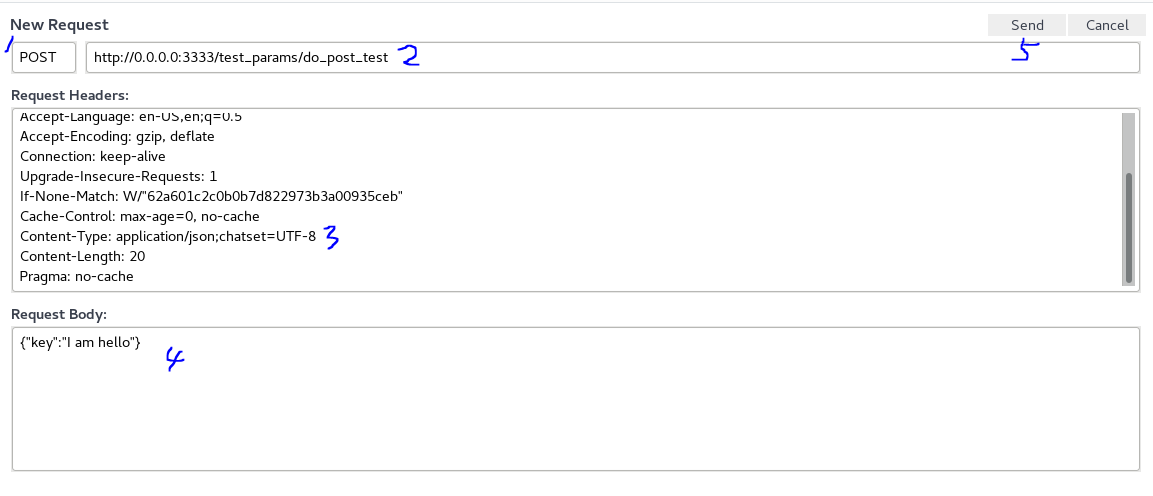

修改:1-請求型別改為POST;2-請求路徑;3-增加請求內容描述”Content-Type:"application/json;chatset=UTF-8"“;4-增加請求引數;5-點選重發

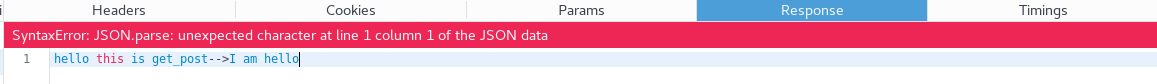

檢視結果

5、用Passenger + Nginx部署RoR工程

參照《Passenger + Nginx 部署Rails》

6、自創CA

6.1 建立CA的加密私鑰

openssl genrsa -des3 -out ca.key 2048 #建立RSA 2048位私鑰,並用des3加密演算法對這把私鑰加密,然後輸出到ca.key

6.2 用私鑰生成CA證書

openssl req -new -x509 -days 356 -key ca.key -out ca.crt #根據ca.key裡面包含的私鑰生成對應的自簽名證書。證書=公鑰+有效期+附加資訊。-x509表示輸出證書,-days 365 為有效期

7、用自創CA為網站頒發證書

7.1 建立伺服器端加密私鑰

openssl genrsa -des3 -out com.thinking.test.pem 2048

7.2 將加密私鑰解密,生成非加密私鑰,此非加密私鑰將用於伺服器端解密資料

openssl rsa -in com.thinking.test.pem -out com.thinking.test.key

7.3 用服務端私鑰建立服務端證書

openssl req -new -key com.thinking.test.pem -out com.thinking.test.csr

7.4 用CA的私鑰簽名7.3服務端證書(公鑰)。簽名之後生成的這個證書將會被客戶端下載,作為公鑰加密客戶端資料。

openssl ca -policy policy_anything -days 365 -cert ca.crt -keyfile ca.key -in com.thinking.test.csr -out com.thinking.test.crt

* 附上CA公鑰(ca.crt)的目的是為了告訴校驗方(客戶端)這個證書(com.thinking.test.crt)是由誰簽發的。這樣的話,校驗方拿到這個加密證書(com.thinking.test.crt)就在自己的公鑰列表(預裝證書列表)裡面查詢,如果查到了這個公鑰就說明這個CA是受信的,否則不受信。即使不受信,校驗方還是可以用這個附加的CA公鑰解密出服務端證書(com.thinking.test.csr,即公鑰)從而完成與不受信服務端的通訊,只是此時大多數瀏覽器會報警。

出現錯誤:

Using configuration from /etc/pki/tls/openssl.cnf

Enter pass phrase for ca.key:

I am unable to access the /etc/pki/CA/newcerts directory

/etc/pki/CA/newcerts: Permission denied解決:

用sudo執行這個命令

sudo openssl ca -policy policy_anything -days 365 -cert ca.crt -keyfile ca.key -in com.thinking.test.csr -out com.thinking.test.crt

出現錯誤:

Using configuration from /etc/pki/tls/openssl.cnf

Enter pass phrase for ca.key:

/etc/pki/CA/index.txt: No such file or directory

unable to open '/etc/pki/CA/index.txt'

140396375230368:error:02001002:system library:fopen:No such file or directory:bss_file.c:402:fopen('/etc/pki/CA/index.txt','r')

140396375230368:error:20074002:BIO routines:FILE_CTRL:system lib:bss_file.c:404:

解決:

執行sudo touch /etc/pki/CA/index.txt

出現錯誤:

Using configuration from /etc/pki/tls/openssl.cnf

Enter pass phrase for ca.key:

/etc/pki/CA/serial: No such file or directory

error while loading serial number

140459065653152:error:02001002:system library:fopen:No such file or directory:bss_file.c:402:fopen('/etc/pki/CA/serial','r')

140459065653152:error:20074002:BIO routines:FILE_CTRL:system lib:bss_file.c:404:

解決:

執行# echo 01 > /etc/pki/CA/serial

完成之後配置nginx

server {

listen 4444 ssl;

server_name 127.0.0.1;

root /home/thinking/Desktop/test-proj/test_https/public;

passenger_enabled on;

rails_env production;

ssl_certificate /home/thinking/Desktop/test-proj/https/com.thinking.test.crt;

ssl_certificate_key /home/thinking/Desktop/test-proj/https/com.thinking.test.key;

ssl_session_cache shared:SSL:1m;

ssl_session_timeout 5m;

ssl_ciphers HIGH:!aNULL:!MD5;

ssl_prefer_server_ciphers on;

}完整的nginx.conf

#user nobody;

worker_processes 1;

#error_log logs/error.log;

#error_log logs/error.log notice;

#error_log logs/error.log info;

#pid logs/nginx.pid;

events {

worker_connections 1024;

}

http {

passenger_root /home/thinking/.rvm/gems/ruby-2.4.1/gems/passenger-5.2.1;

passenger_ruby /home/thinking/.rvm/gems/ruby-2.4.1/wrappers/ruby;

include mime.types;

default_type application/octet-stream;

#log_format main '$remote_addr - $remote_user [$time_local] "$request" '

# '$status $body_bytes_sent "$http_referer" '

# '"$http_user_agent" "$http_x_forwarded_for"';

#access_log logs/access.log main;

sendfile on;

#tcp_nopush on;

#keepalive_timeout 0;

keepalive_timeout 65;

#gzip on;

server {

listen 3333;

server_name 127.0.0.1;

root /home/thinking/Desktop/test-proj/test_https/public;

passenger_enabled on;

rails_env production;

}

server {

listen 80;

server_name localhost;

#charset koi8-r;

#access_log logs/host.access.log main;

location / {

root html;

index index.html index.htm;

}

#error_page 404 /404.html;

# redirect server error pages to the static page /50x.html

#

error_page 500 502 503 504 /50x.html;

location = /50x.html {

root html;

}

# proxy the PHP scripts to Apache listening on 127.0.0.1:80

#

#location ~ \.php$ {

# proxy_pass http://127.0.0.1;

#}

# pass the PHP scripts to FastCGI server listening on 127.0.0.1:9000

#

#location ~ \.php$ {

# root html;

# fastcgi_pass 127.0.0.1:9000;

# fastcgi_index index.php;

# fastcgi_param SCRIPT_FILENAME /scripts$fastcgi_script_name;

# include fastcgi_params;

#}

# deny access to .htaccess files, if Apache's document root

# concurs with nginx's one

#

#location ~ /\.ht {

# deny all;

#}

}

# another virtual host using mix of IP-, name-, and port-based configuration

#

#server {

# listen 8000;

# listen somename:8080;

# server_name somename alias another.alias;

# location / {

# root html;

# index index.html index.htm;

# }

#}

server {

listen 4444 ssl;

server_name 127.0.0.1;

root /home/thinking/Desktop/test-proj/test_https/public;

passenger_enabled on;

rails_env production;

ssl_certificate /home/thinking/Desktop/test-proj/https/com.thinking.test.crt;

ssl_certificate_key /home/thinking/Desktop/test-proj/https/com.thinking.test.key;

ssl_session_cache shared:SSL:1m;

ssl_session_timeout 5m;

ssl_ciphers HIGH:!aNULL:!MD5;

ssl_prefer_server_ciphers on;

}

# HTTPS server

#

#server {

# listen 443 ssl;

# server_name localhost;

# ssl_certificate cert.pem;

# ssl_certificate_key cert.key;

# ssl_session_cache shared:SSL:1m;

# ssl_session_timeout 5m;

# ssl_ciphers HIGH:!aNULL:!MD5;

# ssl_prefer_server_ciphers on;

# location / {

# root html;

# index index.html index.htm;

# }

#}

}重啟nginx使之生效

8、測試GET/POST

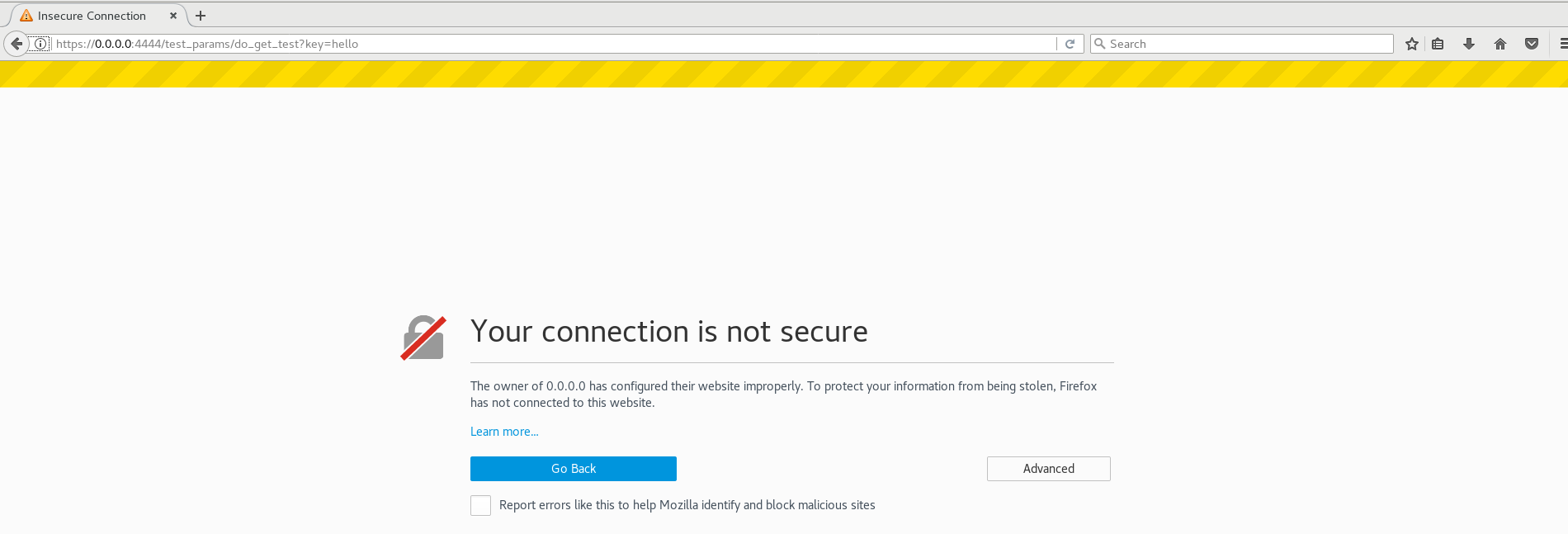

用火狐瀏覽器打開出現如下警告

新增信任

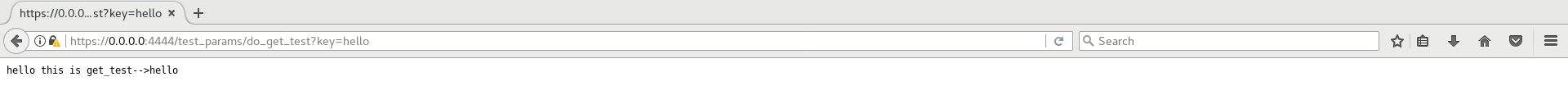

點選Advanced-->Add Exception-->Confirm Security Exception,再開啟:

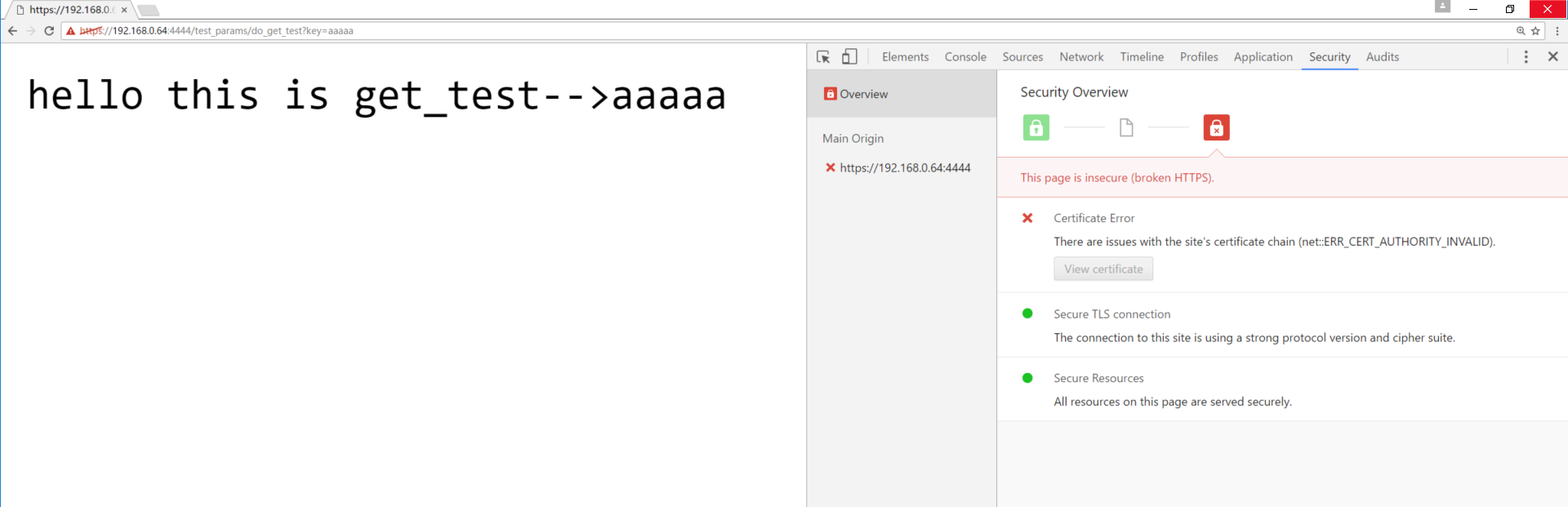

用另一臺windows主機上面的chrome測試

說明SSL加密已經生效了,只是連線不受信任。

看清楚證書資訊“View certificate”,發現CA也不受信

9、在Windows系統上使連線受信

這其實分兩個步驟:

1、使CA可信

2、CA證明站點可信

9.1 在windows系統上安裝CA證書,使CA可信

把6.2生成的CA證書ca.crt拷貝到windows系統,雙擊安裝。注意,必須安裝到“受信任的根證書頒發機構”儲存區。

(後續如果需要解除安裝,控制面板裡面搜尋“證書”即可找到證書管理工具,然後進去移除即可)

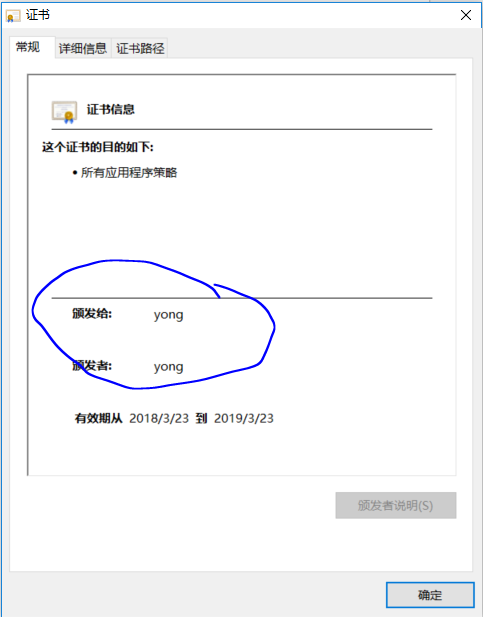

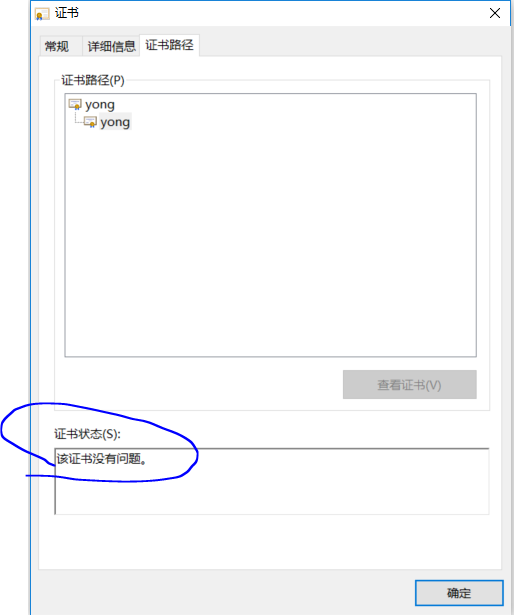

這樣之後,

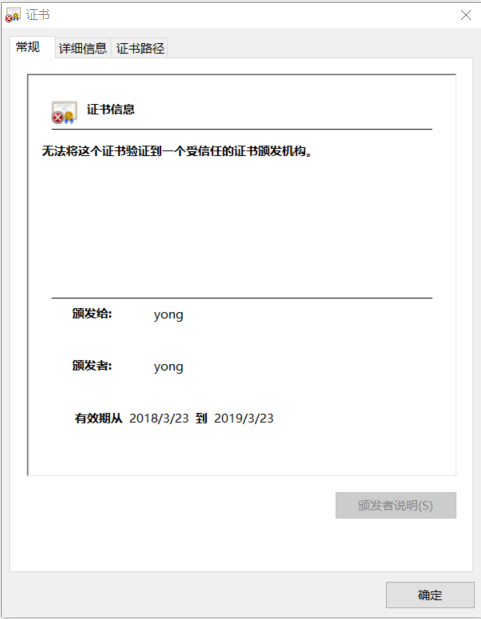

檢視證書資訊“View certificate”

9.2 使站點受信

可以看到證書是頒發給yong的,不是192.168.0.64,所以要做host

以管理員身份執行notepad++,開啟檔案C:\Windows\System32\drivers\etc\hosts

新增192.168.0.64 yong

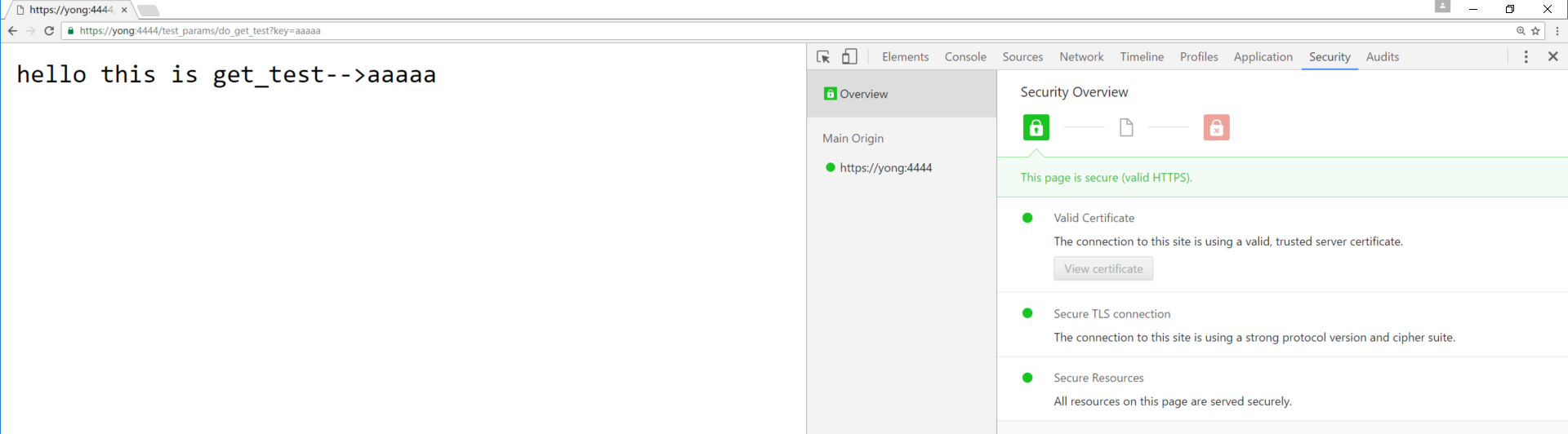

然後重試

完美!

相關推薦

HTTPS(一)自簽名https

1、準備一個空白的CentOS 檢視系統版本 $ su # cat /etc/redhat-release CentOS Linux release 7.4.1708 (Core) 2、安裝RoR環境 參照《CentOS 7 快速安裝RoR環境 》 安裝結果:

(xampp)lampp 下配置https(ssl)自簽雙向認證以後 apache無法啟動解決方案

art blog xtra 場景 問題 .com 客戶端瀏覽器 php https 自簽CA一般是沒有應用場景的,因為需要客戶端瀏覽器導入證書才能訪問 但是在某些需要內部使用的場景下,確實是一個解決方案 但是在lampp配置了雙向認證以後發現 原來自帶的管理命令 lampp

Centos6.10下Open-falcon學習記錄(一)——自定義資料採集、歷史查詢、程序監控

記錄了學習過程,官方文件地址http://book.open-falcon.org/zh_0_2/usage/getting-started.html 另外還看了Open-falcon作者的寫的設計理念的文,見open-falcon編寫的整個腦洞歷程 1 自定義資料採集 自定義的資料要求

SpringSecurity(一)自定義登入介面

1. 新建一個SpringBoot工程 新增如下依賴 <dependency> <groupId>org.springframework.boot</groupId> <artifact

微信公眾號開發(一) -- 自定義選單 動態選單

簡單修改一下appid、appsecret 程式碼可直接複製使用 自定義選單 //獲取token值 $appid = ''; //微信支付申請對應的公眾號的APPID $appsecret = ''; ////微信支付申請對應的公眾號的APP Key $url = "https://

Android快樂貪吃蛇遊戲實戰專案開發教程-02虛擬方向鍵(一)自定義控制元件概述

一、自定義控制元件簡介 在本專案中,無論是遊戲主區域還是虛擬方向鍵都是通過自定義控制元件來實現的,我們有必要先對自定義控制元件有個簡單的瞭解。而且通過自定義控制元件的學習能更好的理解系統自帶控制元件的內部機制。 什麼是自定義控制元件呢? 我們平時用的控制元件(比如Button、TextVie

Maven學習筆記(一)——自定義maven變數以及maven內建常量

在建立Maven工程後,外掛配置中通常會用到一些Maven變數,因此需要找個地方對這些變數進行統一定義,下面介紹如何定義自定義變數。 在根節點project下增加properties節點,所有自定義變數均可以定義在此節點內,如下所示: <!-- 全域性屬性配置 --

Android studio 自學筆記(一) 自定義 Dialog

閒來無事製作了一個自定義的Dialog,可以輸入玩家的姓名 首先得新建了一個xml檔案 <?xml version="1.0" encoding="utf-8"?><LinearLayout xmlns:android="http://schemas.a

SpringSecurity(一)自定義登陸頁面與基於資料庫登陸

一、新建SpringBoot專案 二、修改配置檔案 資料庫結構 pom <dependencies> <dependency> <groupId>com.alibaba</group

Java併發框架——AQS阻塞佇列管理(一)——自旋鎖

我們知道一個執行緒在嘗試獲取鎖失敗後將被阻塞並加入等待佇列中,它是一個怎樣的佇列?又是如何管理此佇列?這節聊聊CHL Node FIFO佇列。 在談到CHL Node FIFO佇列之前,我們先分析這種佇列的幾個要素。首先要了解的是自旋鎖,所謂自旋鎖即是某一執行緒去嘗試獲取某個

View背後不為人知的勾當(一)--自定義控制元件和測量過程

本節首先講講自定義控制元件套路,自定義屬性,測量過程的問題,為了後面的幾節能專注於實現特效,而不受本文這些慣用套路的影響 特效系列的目錄 關於Draw 關於動畫 關於滑動 關於Layout 要實現介面特效,首先得掌握: View的簡單原理 自定義屬性 m

微信公眾號開發流程(一)--自定義伺服器

一、在微信公眾號平臺註冊公眾號,公眾號型別為服務號; 二、稽核認證 只有認證後的公眾號才具有較全的許可權,比如生成帶引數的微信二維碼; 三、自定義伺服器,本次用BAE(百度雲引擎): 1、開啟百度雲首頁,找到產品分類下的應用引擎BAE: 2、點選購

WebAPI 使用者認證防篡改實現HMAC(一)MD5簽名獲取

在開始前先說下HMAC防篡改機制的原理,如果已經接觸過支付寶的可以跳過此部分 防篡改,顧名思義就是防止有人惡意篡改請求資料以達到惡意攻擊的目的,那要怎麼才能實現這樣的目的呢?其實很簡單,將要請求的資料加上合作號、合作Key按規則組織成一個字串,獲取對應的MD5摘要,然後將該

Android 音樂播放器的實現(一)自定義按鈕的實現

Android 系統提供了MediaPlayer控制元件,讓我們能夠利用它實現音訊的播放。 而從學Android開始,在看教程的時候,我就想,我要自己做一個音樂播放器,因為一個完整的音樂播放器是有很多功能的,它涉及到很多方面的知識,可以幫助我們更好地學習和掌握關於Andro

Nginx 學習筆記(一)個人網站的Https配置

ast 請求重定向 nginx nta pda opera 配置虛擬主機 location cat 一、系統環境 1、系統:Ubuntu 16.04.2 LTS 2、WEB服務器:Openresty11.2.5 二、開始配置 1、獲取certbot客戶端 wget htt

阿裏雲 CDN HTTPS 最佳實踐系列——動態證書(一)

證書 https cdn 背景了解阿裏雲 CDN 架構的朋友應該知道,阿裏雲 CDN 7層的接入組件是 Tengine,我們知道 Tengine 原生是支持 SSL 的,只需要在配置文件中配置證書和私鑰即可。在 CDN HTTPS 產品化以前,要開通 HTTPS 的域名需要把證書私鑰給我們,我們在

centos7.2+mysql5.6.35+subversion1.9.7+apache+https+php5.6.20+manmanager1.10(一)

賬戶 停止 file set and .gz rep kcon start 最近因為windows平臺的powershell病毒,導致所有windows服務器都需要遷移到linux,其中也包括svn,遷移過程中遇到很多坑逐一踩過後,現在就過程記錄下 這套環境是使用的cent

基於httpd-2.2和httpd-2.4配置虛擬主機web站點,並提供https服務(一)

基於主機名的虛擬主機服務 使用httpd-2.2和httpd-2.4實現> 1.建立httpd服務,要求:> 1) 提供兩個基於名稱的虛擬主機www1, www2;要求每個虛擬主機都有單獨的錯誤日誌和訪問日誌; > 2) 通過www1的/server-status提供狀態信息,且僅允許172

基於httpd-2.2配置虛擬主機web站點,並提供https服務(一)

基於主機名的虛擬主機配置 為虛擬主機提供https服務 使用httpd-2.2和httpd-2.4實現> 1.建立httpd服務,要求:> 1) 提供兩個基於名稱的虛擬主機www1, www2;要求每個虛擬主機都有單獨的錯誤日誌和訪問日誌; > 2) 通過www1的/server-

升級Https前的可行性驗證(一)

規則 codes 無法訪問 events 博客 ogr 數據安全 tls add 升級Https之前的可行性驗證 註意:自簽證書和Nginx的安裝都基於ContOS 6 一、如何申請OpenSSL自簽證書 1、安裝OpenSSL (一)OpenSSL 工具下載 下載地址 (