Tomcat配置HTTPS協議的過程

最近要寫一個微信小程式,現在要將前端與後臺連通起來。但是微信小程式只支援https協議,而Tomcat預設http協議。所以在這裡需要給Tomcat配置https協議。

然而在看過很多的教程後並嘗試了很多遍,總是出現問題,感覺每個教程似乎都不完整。因此為了不讓此次的努力在時間裡消散。特此寫下這篇部落格,為了讓我記住這個完整過程,也為了能更方便別人。

1、為伺服器生成證書

進入控制檯,切換到%JAVA_HOME%/bin目錄,具體操作略。(開啟DOS視窗,通過命令進入到jdk的bin目錄下。下邊所有步驟都是在此路徑下完成。)

使用keytool為Tomcat生成證書,假定目標機器的域名是“localhost”,keystore檔案想要存放在“D:\home\tomcat.keystore”,口令為“password”,使用如下命令生成:

keytool -genkey -v -alias tomcat -keyalg RSA -keystore D:\home\tomcat.keystore -validity 36500

(引數簡要說明:“D:\home\tomcat.keystore”含義是將證書檔案的儲存路徑(其中D:\home,是你自己新建的,而tomcat.keystore才是自動生成的,所以要提前在某個盤下新建某個資料夾,以便放自動生成的檔案,名字可以自己取,後邊統一都用這個資料夾放自動生成的檔案),證書檔名稱是tomcat.keystore ;“-validity 36500”含義是證書有效期,36500表示100年,預設值是90天 “tomcat”為自定義證書名稱)。

在命令列填寫必要引數:

A、 輸入keystore密碼:此處需要輸入大於6個字元的字串。

B、 “您的名字與姓氏是什麼?”這是必填項,並且必須是TOMCAT部署主機的域名或者IP[如:gbcom.com 或者 10.1.25.251](就是你將來要在瀏覽器中輸入的訪問地址),否則瀏覽器會彈出警告視窗,提示使用者證書與所在域不匹配。在本地做開發測試時,應填入“localhost”。(這塊很重要)

C、 你的組織單位名稱是什麼?”、“您的組織名稱是什麼?”、“您所在城市或區域名稱是什麼?”、“您所在的州或者省份名稱是什麼?”、“該單位的兩字母國家程式碼是什麼?”可以按照需要填寫也可以不填寫直接回車,在系統詢問“正確嗎?”時,對照輸入資訊,如果符合要求則使用鍵盤輸入字母“y”,否則輸入“n”重新填寫上面的資訊。

D、 輸入<tomcat>的主密碼,這項較為重要,會在tomcat配置檔案中使用,建議輸入與keystore的密碼一致,設定其它密碼也可以,完成上述輸入後,直接回車則在你在第二步中定義的位置找到生成的檔案。

2、為客戶端生成證書

為瀏覽器生成證書,以便讓伺服器來驗證它。為了能將證書順利匯入至IE和Firefox,證書格式應該是PKCS12,因此,使用如下命令生成:

keytool -genkey -v -alias mykey -keyalg RSA -storetype PKCS12 -keystore D:\home\mykey.p12

(mykey為自定義)。

對應的證書庫存放在“D:\home\mykey.p12”,(這一塊的解釋與第一步相同)客戶端的CN可以是任意值。雙擊mykey.p12檔案,即可將證書匯入至瀏覽器(客戶端)(我統一勾選的信任於本計算機包括下邊第四部)。

3、讓伺服器信任客戶端證書

由於是雙向SSL認證,伺服器必須要信任客戶端證書,因此,必須把客戶端證書新增為伺服器的信任認證。由於不能直接將PKCS12格式的證書庫匯入,必須先把客戶端證書匯出為一個單獨的CER檔案,使用如下命令:

keytool -export -alias mykey -keystore D:\home\mykey.p12 -storetype PKCS12 -storepass password -rfc -file D:\home\mykey.cer

(mykey為自定義與客戶端定義的mykey要一致,password是你設定的密碼)。通過以上命令,客戶端證書就被我們匯出到“D:\home\mykey.cer”檔案了。

下一步,是將該檔案匯入到伺服器的證書庫,新增為一個信任證書使用命令如下:

keytool -import -v -file D:\home\mykey.cer -keystore D:\home\tomcat.keystore

通過list命令檢視伺服器的證書庫,可以看到兩個證書,一個是伺服器證書,一個是受信任的客戶端證書:

keytool -list -keystore D:\home\tomcat.keystore

(tomcat為你設定伺服器端的證書名)。

4、讓客戶端信任伺服器證書

由於是雙向SSL認證,客戶端也要驗證伺服器證書,因此,必須把伺服器證書新增到瀏覽的“受信任的根證書頒發機構”。由於不能直接將keystore格式的證書庫匯入,必須先把伺服器證書匯出為一個單獨的CER檔案,使用如下命令:

keytool -keystore D:\home\tomcat.keystore -export -alias tomcat -file D:\home\tomcat.cer

(tomcat為你設定伺服器端的證書名,這一步我當時不知道前邊這半句所說的證書名是哪個,所以沒有更改,直接按照上邊的命令做的執行)。

通過以上命令,伺服器證書就被我們匯出到“D:\home\tomcat.cer”檔案了。雙擊tomcat.cer檔案,按照提示安裝證書,將證書填入到“受信任的根證書頒發機構”。

5、配置Tomcat伺服器

a、(1)開啟tomcat配置檔案,如:D:/apache-tomcat-6.0.29/conf/server.xml,修改如下,

<Connector port="8080" protocol="HTTP/1.1"

connectionTimeout="20000"

redirectPort="8443" />

修改引數=>

<Connector port="8080" protocol="HTTP/1.1"

connectionTimeout="20000"

redirectPort="443" />

(記得嘗試第一個教程時候說讓把8080改成8083,最後沒有成功。在這裡就按照上邊的改法去改)

(2)

<!--

<Connector port="8443" protocol="HTTP/1.1" SSLEnabled="true"

maxThreads="150" scheme="https" secure="true"

clientAuth="false" sslProtocol="TLS"/>

-->

去掉註釋且修改引數=>(當然也可以不去掉註釋,直接將下邊這段加在上邊這段註釋的後邊,記得更改裡邊的keystoreFile、keystorePass 兩個引數)

<Connector port="443" protocol="HTTP/1.1" SSLEnabled="true"

maxThreads="150" scheme="https" secure="true"

clientAuth="false" sslProtocol="TLS" keystoreFile="E:/tomcat.keystore" keystorePass="123456789"/>

註釋:

keystoreFile、keystorePass 兩個引數,分別是證書檔案的位置和<tomcat>的主密碼(位置是剛才自動生成的檔案儲存的位置,密碼是剛才設定的密碼),在證書檔案生成過程中做了設定

(3)

<Connector port="8009" enableLookups="false" protocol="AJP/1.3" redirectPort="8443" />

修改引數=>

<Connector port="8009" enableLookups="false" protocol="AJP/1.3" redirectPort="443" />

(我的裡邊沒有enableLookups="false"這一項,我也按照上邊的方法加上了這句)

b、開啟D:/apache-tomcat-6.0.29/conf/web.xml,在該檔案</welcome-file-list>後面加上這樣一段:

<login-config> <!-- Authorization setting for SSL --> <auth-method>CLIENT-CERT</auth-method> <realm-name>Client Cert Users-only Area</realm-name> </login-config> <security-constraint> <!-- Authorization setting for SSL --> <web-resource-collection > <web-resource-name >SSL</web-resource-name> <url-pattern>/*</url-pattern> </web-resource-collection> <user-data-constraint> <transport-guarantee>CONFIDENTIAL</transport-guarantee> </user-data-constraint> </security-constraint>

我在做完這個教程後,執行https://localhost發現還有錯誤。再找了幾個教程之後發現需要註釋conf\server.xml檔案中下面一行。

<!--<Listener className="org.apache.catalina.core.AprLifecycleListener" SSLEngine="on" />-->至此,Tomcat配置https就完成了。

但是會發現:

和正常的標識不同。看著會讓人很不舒服。

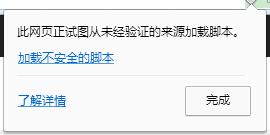

二、瀏覽器預設不會載入非HTTPS域名下的javascript

我了個擦,這和早年的禁用javascript差不多了。已經影響網頁的正常運行了。

三、移動裝置顯示頁面空白

手機瀏覽器開啟頁面,也會像桌面瀏覽器一樣彈出是否載入不受信任的頁面,在微信中開啟則會一片空白。

以上種種,導致自己生成的證書無法在生產環境使用。

① 申請證書

購買過程就不詳細說了。照著阿里雲的提示一步一步做就好了。

證書生成後,會得到PFX型別的證書。

② Tomcat 配置PFX證書

開啟 Tomcat 配置檔案 conf\server.xml。

取消註釋,並新增三個屬性 keystoreFile,keystoreType,keystorePass。

<Connector port="8443" protocol="HTTP/1.1" SSLEnabled="true"

maxThreads="150" scheme="https" secure="true"

clientAuth="false" sslProtocol="TLS" keystoreFile="/你的磁碟目錄/訂單號.pfx"

keystoreType="PKCS12"

keystorePass="訂單號" />其中,keystoreFile是PFX證書檔案地址,keystorePass是阿里雲的訂單號,keystoreType直接寫PKCS12 。

③ 測試真實域名

重新啟動Tomcat,訪問你自己的域名,則可以正常使用了。瀏覽器會有綠色的域名標識,移動裝置也正常了。至於http域名下的javascript,還是需要更換為https才能正常載入。

對於要不要使用 https,需要根據實際情況具體考慮,https會比http慢一些,但是會更安全。

相關推薦

Tomcat配置HTTPS協議的過程

最近要寫一個微信小程式,現在要將前端與後臺連通起來。但是微信小程式只支援https協議,而Tomcat預設http協議。所以在這裡需要給Tomcat配置https協議。 然而在看過很多的教程後並嘗試了很多遍,總是出現問題,感覺每個教程似乎都不完整。因此為了不

Tomcat 配置https協議

記錄一下為了使Tomcat容器支援https協議所做的配置步驟 1.首先部署Tomcat的環境,從apache官方網站上下載解壓版tomcat解壓後防止某個目錄即可,不再贅述 2.使用java自帶的工具生成安全證書 進入jdk安裝目錄下的bin資料夾,進入dos介面(資源管理器進入該

Tomcat配置https協議、以及http協議自動REDIRECT到HTTPS

在命令提示符視窗,進入Tomcat目錄,執行以下命令: keytool -genkey -alias tomcat -keyalg RSA -keypass changeit -storepass changeit -keystore server.keystore -va

配置Tomcat使用https協議(配置SSL協議)

操作 method enable 安裝 文件的 chan 根據 域名 add 轉載地址:http://ln-ydc.iteye.com/blog/1330674 內容概覽: 如果希望 Tomcat 支持 Https,主要的工作是配置 SSL 協議 1.生成安全證書

配置 Tomcat 使用 https 協議

tomcat https centos一、生成證書 使用jdk 自帶工具keytool 生成證書 [[email protected] ~]# keytool -genkeypair-alias "tomcat" -keyalg "RSA" -keystore"/usr/local/src/apac

Tomcat8配置Https協議,Tomcat配置Https安全訪問,Tomcat Https配置

Tomcat8配置Https協議,Tomcat配置Https安全訪問,Tomcat Https配置 ============================== ©Copyright 蕃薯耀 2017年11月06日 http://www.cnblogs.com

配置Tomcat支援https協議

1.通過JDK自帶的keytool生成證書 keytool -genkey -v -alias tomcat -keyalg RSA -keystore D:/tomcat.keystore -val

如何配置Tomcat使用https協議

配置Tomcat使用https協議 一. 建立tomcat證書 這裡使用JDK自帶的keytool工具來生成證書: 1. 在jdk的安裝目錄\bin\keytool.

配置Tomcat使用https協議

一. 建立tomcat證書 這裡使用JDK自帶的keytool工具來生成證書: 1. 在jdk的安裝目錄\bin\keytool.exe下開啟keytool.exe 2. 在命令列中輸入以下命令: keytool -genkeypair -alias "tomcat" -ke

Tomcat 8.5 配置https協議、http自動轉向https(證書檔案為 .pfx 格式)

一、前言 最近接手一個老專案進行維護,其中老專案是基於http的請求來的,所以導致使用者在訪問頁面的時候總是彈出莫名其妙的廣告,對使用者的體驗性特別不友好,而且安全性也有很大的隱患;然後就對http協議換為https,步驟如下 (此次是基於tomcat8.5、證書型別為.pfx 格式

配置Tomcat使用https協議(SpringMVC配置SSL協議)

一、生成安全證書 二、配置tomcat 伺服器 1、個人環境: jdk 1.8 tomcat 7 2、生成安全證書:在jdk的安裝目錄下的 D:\Program Files (x86)\Java\jdk1.8.0_131\bin 目錄下有keytool.exe

eclipse下的tomcat配置https(最簡單得配置https)

如果 希望 alias lib connector connect eclipse cnblogs itl 近期公司列出一大堆的東西,其中包括https,啥也不想說,你們是無法理解的苦逼的我的 關於https這些通道可以去百度Google其原理,不廢話,自動生成秘鑰,需要使

Tomcat使用Https協議

rect 上線 color class pac 算法 res 配置 文件 背景: 在一個項目上線的過程中,采用了阿裏雲的負載均衡,而不是nginx的負載均衡,所以需要配置tomcat支持https協議 1、生成keystore 1 keytool -genkeypair

Nginx+Tomcat配置https

dir source blank location prefix targe tps suffix session Nginx + Tomcat 配置 HTTPS 1、總述 瀏覽器和 Nginx 之間走的 HTTPS 通訊,而 Nginx 到 Tomcat 通過 proxy

tomcat配置https方式訪問

web tomcat部署 rect serve led 字符 是你 eve tomcat 1.cmd 命令下,然後在jdk的bin的目錄下執行 keytool -genkey -alias tomcat -keyalg RSA -keystore F:\tomcat.k

tomcat 配置https

tls efi const prot jks serve eth direct als 修改tomcat/conf/server.xml <Connector port="80" protocol="HTTP/1.1" connecti

tomcat配置HTTPS

size auth collect data rst www. 協議 cat aop SSL協議使用不對稱加密技術實現雙方之間信息的安全傳遞。可以實現信息傳遞的保密性、完整性,並且會話雙方能鑒別對方身份。 與網站建立https連接時,瀏覽器與WEB SERVER之間要經過一

Nginx、Tomcat配置https

conn sch apache 分享 port led rtk test event 一、Nginx、Tomcat配置https 前提就是已經得到了CA機構頒發的證書 一、合並證書 1、假設證書文件如下 秘鑰文件server.key,證書CACert

Django配置https協議

命令 啟動 -c djang manage pen debug 證書 文件 一、安裝組件pip install django-extensionspip install django-werkzeug-debugger-runserverpip install pyOpen

Linux下 nginx+tomcat配置https的總結和遇到的坑

master gcc apache ddr code style remote protocol lis 證書的獲取略 服務器的端口443確保外界網絡能夠進行訪問。 是否配置https: nginx:是 tomcat:否 1.首先查看nginx是否支持SSL。 參考鏈接: