淺談802.1X認證

一、起源

802.1x協議起源於802.11協議,後者是標準的無線區域網協議。802.1x協議的主要目的是為了解決區域網使用者的接入認證問題,現在已經開始被應用於一般的有線LAN的接入。在802.1x出現之前,企業網有線LAN應用都沒有直接控制到埠的方法,也不需要控制到埠。但是隨著無線LAN的應用以及LAN接入到電信網上大規模開展,有必要對埠加以控制,以實現使用者級的接入控制。802.1x就是IEEE為了解決基於埠的接入控制而定義的一個標準。

二、作用

1.802.1x是一個認證協議,是一種對使用者進行認證的方法和策略。

2.802.1x是基於埠的認證策略(可以是物理埠也可以是VLAN一樣的邏輯埠,相對於無線區域網“埠”就是一條通道)

3.802.1x的認證的最終目的就是確定一個埠是否可用。對於一個埠,如果認證成功就“開啟”這個埠,允許所有報文通過;如果認證不成功就使這個埠保持“關閉”,此時只允許802.1x的認證報文EAPOL(Extensible Authentiaction Protocol over LAN)通過。

三、體系

802.1x的認證系統分為三部分結構:

Suppliant System 客戶端(PC / 網路裝置):

客戶端是一個需要接入LAN,及享受Switch提供服務的裝置,客戶端需要支援EAPOL協議,客戶端必須執行802.1x客戶端軟體。

Authentiactor System 認證系統:

switch(邊緣交換機或無線接入裝置)是根據客戶的認證狀態控制物理接入的裝置,switch在客戶和認證伺服器之間充當代理角色(proxy)。switch與client間通過EAPOL協議進行通訊,swith與認證伺服器間通過EAPOR(EAP over Radius)s或EAP承載在其他高層協議上,以便穿越複雜的網路到達認證伺服器;switch要求客戶端提供identity,接收到後將EAP報文承載在Radius格式的報文中,再發送到認證伺服器,返回等同;switch根據認證結果控制埠是否可用。(802.1x協議在裝置內終結並轉換成標準的RADIUS協議報文,加密演算法採用PPP和CHAP認證演算法,所有支援PPP CHAP認證演算法的認證計費伺服器都可以與我們對接成功)

Authentiaction Server System 認證伺服器:

認證伺服器對客戶進行實際認證,認證伺服器核實客戶的identity,通知switch是否允許客戶端訪問LAN和交換機提供的服務。認證伺服器接受客戶端傳遞過來的認證需求,認證完成後將認證結果下發給客戶端,完成對埠的管理。由於EAP協議較為靈活,除了IEEE802.1x定義的埠狀態外,認證伺服器實際上也可以用於認證和下發更多使用者相關的資訊,如VLAN、QOS、加密認證金鑰、DHCP響應等。

四、認證埠

非受控埠:可以看成EAP埠,不進行認證控制,始終處於雙向連線狀態,主要用於傳遞在通過認證前必須的EAPOL協議幀,保證客戶端始終能夠發出或者接收認證報文。

受控埠:在通過認證之前,只允許認證報文EAPOL報文和廣播報文(DHCP、ARP)通過埠,不允許任何其他業務資料流通過。認證通過後處於雙向連通狀態,可進行正常的業務報文傳遞。

邏輯受控埠:多個客戶端公用一個物理埠,當某個客戶端沒有通過認證之前,只允許認證報文通過該物理埠,不允許業務資料,但其他已通過認證的客戶端業務不受影響。

現在在使用中有下面三種情況:

1.僅對同一個物理埠的任何一個使用者進行認證(僅對一個使用者進行認證,認證過程中忽略其他使用者的認證請求),認證通過後其他使用者也可利用該埠訪問網路服務。

2.對同一個物理埠的多個使用者分別進行認證控制,限制同時使用同一物理埠的使用者數目(限制MAC地址數量),但不指定MAC地址,讓系統根據先到先得原則進行MAC地址學習,系統將拒絕超過限制數目的請求,若有使用者退出,則可以覆蓋已退出的MAC地址。

3.對利用不同物理埠的使用者進行VLAN認證控制,即只允許訪問指定VLAN,限制使用者訪問非授權VLAN;使用者可以利用受控埠,訪問指定VLAN,同一使用者可以在不同的埠訪問相同的VLAN。

五、觸發方式和認證方式

802.1x的認證過程可以有客戶端主動發起,也可以有裝置端主動發起。在“客戶端主動發起”中,由客戶端主動向裝置端傳送EAPOL-Start報文觸發認證。而“裝置端主動發起”中用於支援不能主動傳送EAPOL-Start報文的客戶端。在“裝置主動觸發方式”分為兩種具體觸發方式:

1.DHCP報文觸發:裝置在收到使用者的DHCP請求報文後主動觸發對使用者的802.1x認證,僅適用於客戶端採用DHCP方式自動分配IP的情形。

2.源MAC未知報文觸發:當裝置收到源MAC地址未知的報文時主動觸發對使用者的802.1x認證。若裝置在設定好的時長內沒有收到客戶端的響應,則重新發該報文。

無論哪種觸發方式,802.1x認證系統都是使用EAP協議來實現客戶端、裝置端和認證伺服器之間的認證資訊交換。在客戶端和裝置端之間使用的是基於以太區域網的EAPOL格式封裝EAP報文,然後承載於乙太網資料幀中進行互動,而裝置端與RADIUS伺服器之間的EAP報文可以使用以下兩種方式進行互動:

1.EAP中繼:來自客戶端的EAP報文到達裝置端後,直接使用EAPOR格式封裝在RADIUS報文中,再發送給RADIUS伺服器,則RADIUS伺服器來從封裝的EAP報文中獲取客戶端認證資訊,然後再對客戶端進行認證。這種認證方式的優點是裝置端的工作很簡單,不需要對來自客戶端的EAP報文進行任何處理,只需要用EAPOR對EAP報文進行封裝即可,根本不管客戶端的認證資訊。同時在這種認證方式中,裝置端與RADIUS伺服器之間支援多種EAP認證方法,但要求伺服器端也支援相應的認證方法。

2.EAP終結:來自客戶端的EAP的報文在裝置端進行終結,然後由裝置端將從EAP報文中提取的客戶端認證資訊封裝在標準的RADIUS(不再是EAPOR格式)中,與RAIDUS伺服器之間採用PAP或CHAP方式對客戶端進行認證(當然在RADIUS伺服器端必須配置合法使用者的使用者名稱和密碼資訊)。這種認證方式的優點是現在的RADIUS伺服器基本均可支援PAP和CHAP認證,無需升級伺服器,但裝置端的工作比較繁重,因為在這種認證方式,裝置端不僅要從來自客戶端的EAP報文中提取客戶端認證資訊,還要通過標準的RADIUS協議來對這些資訊進行封裝,且不能支援除MD5-Challenge之外的EAP認證方式。

六、認證過程

EAP中繼認證原理

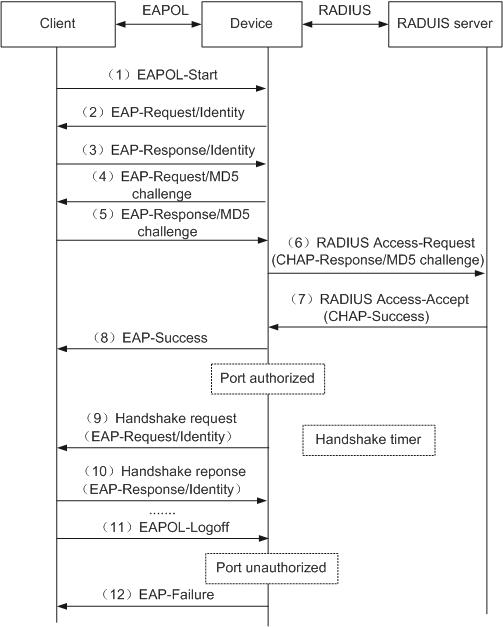

在EAP中繼認證的過程中,裝置端起一箇中繼代理的角色,用於通過EAPOR封裝和解封裝的過程轉發客戶端和認證伺服器之間的互動報文。整個認證過程是先進行使用者名稱認證,再進行對應的密碼認證。如圖所示:

1.當用戶訪問網路時自動開啟802.1x客戶端程式,提示使用者輸入已經在RADIUS伺服器中建立的使用者名稱和密碼,傳送連線請求。因為埠最初的狀態是未授權狀態,所以此時埠除了IEEE 802.1x協議包外不能接收和傳送任何包。此時,客戶端程式向裝置端發出認證請求幀(EAPOR-start),啟動認證過程。

2.裝置端在收到客戶端的認證請求幀後,將發出一個identity(標識)型別的EAP請求幀(EAP-Request/Identity),要求使用者的的客戶端傳送上一步使用者所輸入的使用者名稱。

3.客戶端程式在收到裝置端的identity請求幀後,將使用者名稱資訊通過identity型別的EAP響應幀(EAP-Response/Identity)傳送給裝置端,響應裝置端發出的請求。

4.裝置端將客戶端傳送的Identity響應幀中的EAP報文原封不動地使用EAPOR格式封裝在RADIUS(RADIUS Access-Request)中,傳送給認證伺服器進行處理。

5.RADIUS伺服器收到裝置端發來的RADIUS報文後從中提取使用者名稱資訊後,將該資訊與資料庫中的使用者名稱列表中對比,找到該使用者名稱對應的密碼資訊,並用隨機生成的一個MD5 Challenge資訊對密碼進行加密處理,然後將此MD5-Challenge訊息同樣通過EAPOR格式封裝以RADIUS Access-Challenge報文傳送給裝置端。

6.裝置端在收到來自RADIUS伺服器的EAPOR格式的Access-Challenge報文後,通過解封裝,將其中的MD5 Challenge訊息轉發給客戶端。

7.客戶端收到來自裝置端傳來的MD5 Challenge訊息後,用該Challenge訊息對密碼部分進行加密處理,然後生成EAP-Response/MD5 Challenge報文,傳送給裝置端。

8.裝置端又將此EAP-Response/MD5 Challenge報文以EAPOR格式封裝在RADIUS報文(RADIUS Access-Request)中傳送給RADIUS伺服器。

9.RADIUS伺服器將收到的已加密的密碼資訊後,與第5步在本地加密運算後的密碼資訊進行對比,如果相同則認為是合法使用者,並向裝置端傳送認證通過報文(RADIUS Access-Accept)。

10.裝置收到RADIUS Access-Accept 報文後,經過EAPOR解封裝再以EAP-Success報文向客戶端,並將埠改為授權狀態,允許使用者通過埠訪問網路。

11.使用者線上期間裝置端會通過向客戶端定期傳送握手報文,對使用者的線上情況進行監測。

12.客戶端收到握手報文後向裝置傳送應答報文,表示使用者仍然線上。預設情況下,若裝置傳送的兩次握手請求報文都未得到客戶端應答,裝置端就會讓使用者下線,防止使用者因為異常原因下線而裝置無法感知。

13.客戶端可以傳送EAPOL-Logoff幀給裝置端,主動要求下線。

14.在裝置端收到客戶端傳送的EAPOL-Logoff幀後,把埠狀態從授權狀態改變成未授權狀態,並向客戶端傳送EAP-Failure報文,確認對應客戶端下線。

EAP終結認證方式

EAP終結方式和EAP中繼方式的認證流程相比,主要不同在於步驟4中用來對使用者密碼資訊進行加密處理的MD5 Challenge是由裝置端生成的(而不是由RADIUS伺服器生成),之後裝置端會把使用者名稱、MD5 Challenge和客戶端加密後的密碼資訊一起傳送給RADIUS伺服器,進行認證處理,具體流程如下。

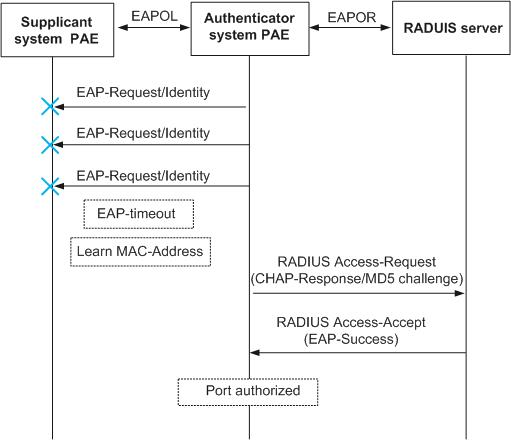

MAC旁路認證

在802.1x認證過程中,裝置端會首先觸發使用者採用802.1x認證方式,但若使用者長時間內沒有進行802.1x認證,則以的MAC地址作為使用者名稱和密碼上送給認證伺服器進行認證。MAC旁路認證可使802.1x認證系統中無法安裝和使用802.1x客戶端軟體的終端,例如印表機等,以自身MAC地址作為使用者名稱和密碼進行認證。

相關推薦

淺談802.1X認證

一、起源 802.1x協議起源於802.11協議,後者是標準的無線區域網協議。802.1x協議的主要目的是為了解決區域網使用者的接入認證問題,現在已經開始被應用於一般的有線LAN的接入。在802.1x出現之前,企業網有線LAN應用都沒有直接控制到埠的方法,也不需要控制到埠。

淺談MVC Form認證

blog nco 配置 pan del return 跳轉 urn isa 簡單的談一下MVC的Form認證。 在做MVC項目時,用戶登錄認證需要選用Form認證時,我們該怎麽做呢?下面我們來簡單給大家說一下。 首先說一下步驟 1、用戶登錄時,如果校驗用戶名密碼通過後

H3C 交換機 和windows NPS結合實現內網802.1X認證

NPS\802.1x環境介紹: windows server 2012 NPS 承擔Radius Server 角色 Radius Client 設備型號 H3C S3100V2 由於802.1x 端口控制方式有兩種,一種是基於接口的接入控制方式(PortBased),一種是基於Mac的接入控制方式(M

華為AC配置802.1X認證

dot1x<AC6005>system-view [AC6005]vlan batch 10 to 14[AC6005]int vlan 10 [AC6005-Vlanif10]ip address 192.168.10.254 24[AC6005-Vlanif10]quit[AC6005]cap

自學Aruba7.3-Aruba安全認證-802.1x認證(web頁面配置)

配置 col htm 點擊 命名 頁面 com tar .html 點擊返回:自學Aruba之路 自學Aruba7.3-Aruba安全認證-802.1x認證(web頁面配置) 步驟1 建立AP Group,命名為test-group自學Aruba7.3-Aruba安全認證-

FreeRadius+Cisco交換機+Windows AD實現802.1X認證

inpu onf its 配置 add ima using emctl 下一步 (一)概述本文檔描述了如何設置FreeRadius服務器,以便對windows客戶端網絡用戶透明的對ActiveDirectory進行身份驗證。 1.1、原理:FrReRADIUS通過基於端口的

淺談實人認證程式實現?

淺談實人認證的技術可行性和驗證必要性 之前的實名認證模式是使用者手動上傳手持身份證照片,後臺管理員來稽核。無法做到實時認證,且需要人力成本。 實人認證模式 : 身份證照片 本人自

hostapd程式碼分析-完全的802.1X認證過程(radius伺服器)

第一章、802.1X認證過程簡述 802.1x認證的函式呼叫如下所示: 圖 1-1 由上圖可以看出,

一個完整的802.1X認證的互動

首先是802.11的連線,如圖: 前2個互動是相互發現的一個過程。之後,先做auth,再做association。 在WPA/RSN中,802.11的auth用的都是open的方式。這是第一個階段,也就是802.11的認證。 當association完成後,

wifi無線認證,802.1x認證上網方式詳解

工作人員 彈出 密碼 方式 員工 價值 集中 web 網絡資源 圖片描述(最多50字) 這裏,主要介紹一下802.1x認證上網: 1 802.1x認證上網簡介802.1x認證上網是指在無線網絡認證界面,點擊相應的無線網絡,彈出賬戶密碼輸入框,用戶輸入賬號密碼的一種認證方式。

華為 Controller-Campus之802.1X有線認證

Controller-Campus Controller-Campus配置步驟第一步、下載安裝第二步、配置Controller-Campus第三步、配置交換機radius-server template rd1 #創建RADIUS服務器模板名稱rd1radius-server authentication 1

淺談機械產品的歐盟CE認證和海關聯盟EAC認證

還要 加工 事件 能力 工作 同時 移動 外部 安全 機械產品在歐盟的指令號為2006/42/EC機械種類(按危險程度分)A一般機械 B 危險機械危險分類一、一般的機械危險主要來自以下四個部分:正常使用加工機械時,如加工件易反彈並傷及工作人員,則加工機械的設計與制造應能防止

淺談立體停車車庫VDI4466性能等級認證

bbb type 流程 能夠 watermark 幫助 src http 分享圖片 VDI 4466是一項專門針對立體停車設備的性能進行評估的標準,於2001年1月開始正式在歐洲發行。針對立體停車設備,以評估和檢驗特定的條件的停車需要時間的方法為基礎,提出一種容易接受和理解

統一認證管理系統(單點登入系統)sso 淺談

我所在的公司比較大,內部的各種管理系統和業務系統比較多,然而所有的系統都可以用公司的OA的員工工號和密碼直接進行登入 (當然登入介面都是一個就是內部OA門戶)。從進入公司以來我就一直有個問題,這是怎麼做到的?畢竟假如每個系統一套資料庫,那麼所有的系統都得同步O

Win7環境下如何開啟802.1X 無線網路認證

我現在在的大學有兩種校園無線網可以用,一種基於網頁認證,輸入使用者名稱和密碼就可以,還一種是基於802.1X認證。我來了之後一直用的是第一種,但最近這個網頁認證不太穩定,經常刷不出登陸頁面,於是我想要用第二種認證。經過一番搜尋,我發現對於Win7環境(其它windows環境

freeradius 802.1X EAP-PEAP 認證失敗問題的解決

使用freeradius 2.1.12版本測試 EAP-PEAP認證過程中,總是無法認證成功,檢視相關的LOG顯示, EAP-TLS 和 TUNNEL都已經完成,但是在mschapv2過程中出現報錯, 經過檢查 default檔案中eap和sql相關的配置都配置沒有

身份認證與加密淺談

問題 密文 加密算 加密 pre user 解密 用戶 pass 背景:現有A用戶和B用戶之間想加密傳輸一些秘密文件,通過什麽樣的技術可以確保A和B傳輸數據的私密性?方案:采用對稱秘鑰對數據進行加密傳輸算法:AES、3DES、DES等工作原理:A用戶選擇一種對稱加密算法並與

802.1X 賬號密碼+裝置資訊雙重認證

## 名詞解釋 ### 802.1X: IEEE802 LAN/WAN 委員會為解決無線區域網網路安全問題,提出了 802.1X 協議。後來,802.1X協議作為區域網埠的一個普通接入控制機制在乙太網中被廣泛應用,主要解決乙太網內認證和安全方面的問題。802.1X 協議是一種基於埠的網路接入控制協議(por

淺談計算機領域及職業憧憬

計算機科學 軟件工程師 計算機行業 雖然自己的專業是計算機,可是慚愧的說其實對這個行業的了解並不是很多,大多時候是通過網絡或者新聞才了解到的。據我所知,現在計算機行業是非常流行的行業,當然競爭也是十分激烈,信息化的時代我們的生活都離不開與計算機有關的東西,比如上學坐公共汽車,需要刷卡,這就是

Java學習筆記——淺談數據結構與Java集合框架(第一篇、List)

技術分享 emp 鏈表 adc 下標 -c nod nal integer 橫看成嶺側成峰,遠近高低各不同。不識廬山真面目,只緣身在此山中。 ——蘇軾 這一塊兒學的是雲裏霧裏,咱們先從簡單的入手。逐漸的撥開迷霧見太陽。本次先做List集合的三