一個案例講解:APK反編譯重新打包後 -- 地圖不顯示;定位功能失效等解決方法

首先安裝案例開啟正常顯示地圖:

直接反編譯二次打包後:

有一些軟體定位失效;無法獲取位置資訊等解決方法都一致!

這裡我就不多說了!

首先第一步登入百度地圖開放平臺:

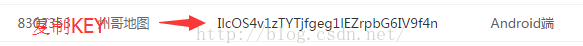

第二步複製KEY:

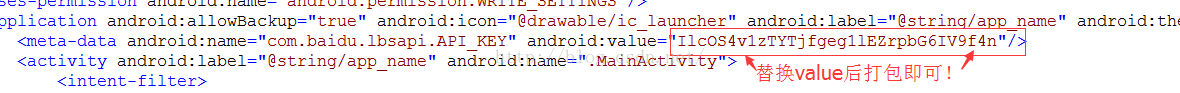

第三步替換KEY打包:

教程就到這裡,前提有自己的簽名檔案和百度地圖開放平臺已認證賬號!

相關推薦

一個案例講解:APK反編譯重新打包後 -- 地圖不顯示;定位功能失效等解決方法

首先安裝案例開啟正常顯示地圖: 直接反編譯二次打包後: 有一些軟體定位失效;無法獲取位置資訊等解決方法都一致! 這裡我就不多說了! 首先第一步登入百度地圖開放平臺: 第二步複製KEY: 第三步

Apk反編譯再打包

Apk反編譯再打包 近期研究了一下Apk反編譯技術,在網上找了很多資料,進行了實踐,成功完成了apk反編譯,修改程式碼,再打包編譯的過程。這個過程耗費了我3天的時間,踩了很多坑。記錄下來,便於我以後忘記,也便於其他程式猿/媛們重現這個過程,節約大家的時間。 1.準備階段 (1)系統資

android 加固防止反編譯-重新打包

1、需要加密的Apk(源Apk) 2、殼程式Apk(負責解密Apk工作) 3、加密工具(將源Apk進行加密和殼Dex合併成新的Dex) 主要步驟: 我們拿到需要加密的Apk和自己的殼程式Apk,然後用加密演算法對源Apk進行加密在將殼Apk進行

Java程式打包後圖片不顯示:Java的insertIcon函式打包後,路徑問題

NetBeans中,Box1jTextPane插入圖片:Box1jTextPane.insertIcon(new ImageIcon("/src/resource/Frame.jpg")); 生成jar包後,圖片不顯示。 解決方案:Box1jTextPane.insertI

Android實用技能:你應該掌握的APK反編譯技巧以及重新打包釋出

需要的工具 1,apktool: 反編譯獲取資原始檔的工具,包括圖片資源和佈局檔案等的獲取 下載地址:https://bitbucket.org/iBotPeaches/apktool/downloads 2,dex2jar:反編譯獲取原始碼的工具,將classes.dex 轉化為jar

APK反編譯之二:工具介紹

www 權限 nap 一段時間 rmi 麻煩 -s HR 逆向 作者:lpohvbe | http://blog.csdn.net/lpohvbe/article/details/7983907 前面一節我們說過,修改APK最終是通過修改smali來實現的,所以我們接下來

Android apk反編譯-----【附:反編譯工具】

Android應用開發完成之後,我們最終都會將應用打包成一個apk檔案,然後讓使用者通過手機或者平板電腦下載下來進行安裝。正常情況下,Android應用打包成apk之後,就無法再看到開發這個應用時使用的資原始檔以及程式碼了。但是我們通過網上提供

安卓apk反編譯、修改、重新打包、簽名全過程

首先明確,反編譯別人apk是一件不厚道的事情。程式碼是程式設計師辛苦工作的成果,想通過這種手段不勞而獲,是不對的。這也說明,程式碼混淆是非常重要的。本文抱著學習的態度,研究在一些特殊的情況下如果有需要,該怎麼反編譯apk。 工具簡介 ,編譯和反編譯apk

反編譯apk插入日誌重新打包流程

前言 最近公司向抓取各個應用市場本公司三國殺的玩家評論的資料,通過一般的抓包可以抓取部分應用市場資料,部分應用市場抓取不到。於是在服務端不能解決的情況下,只能從客戶端尋求突破,反編譯應用市場apk,通過新增日誌獲取到請求評論的url。 準備工具 dex

APK反編譯之一:基礎知識

上面定義的static fields和instance fields均為成員變數,格式是:.field public/private [static] [final] varName:<型別>。然而static fields和instance fields還是有區別的,當然區別很明顯,

Android APK反編譯:APKtool使用詳解

bug -s safe 下載 code 要掌握 所有 class deb 導言:在我們安卓開發當中,我們不僅需要掌握基礎的開發技能,也需要掌握軟件的安全技能,這樣才可以讓我們的軟件能夠成為一款能夠真正可以進行發布的軟件,同時也可以讓自己的核心技術不會被別人所盜取。

Android APK反編譯技巧全講解

導言:在我們安卓開發當中,我們不僅需要掌握基礎的開發技能,也需要掌握軟體的安全技能,這樣才可以讓我們的軟體能夠成為一款能夠真正可以進行釋出的軟體,同時也可以讓自己的核心技術不會被別人所盜取。 首先我們應當瞭解的是,對於反編譯我們一共需要三個工具,它們分別是:APKTool,dex2jar,和

反編譯apk工具,apk反編譯工具Jadx的使用

lib abc 最新版 選擇 dex2jar apk反編譯 elf .apk nbsp Android初學者會使用其他人的apk,這樣能知道別人是如何編寫的,在知道別人是如何編寫的前提下需要一款能實現反編譯軟件,再把軟件反編譯出來查看其中的代碼。 如何使用反編譯apk工具?

Android APK反編譯就這麽簡單 詳解(附圖)

雙擊 整合 cmd 進行 自我 nts clas 以及 思路 在學習Android開發的過程你,你往往會去借鑒別人的應用是怎麽開發的,那些漂亮的動畫和精致的布局可能會讓你愛不釋手,作為一個開發者,你可能會很想知道這些效果界面是怎麽去實現的,這時,你便可以對改應用的APK進行

Android APK反編譯 apktool使用教程

文件夾 ossh ng- 右鍵 xmu shape func prev pos 2017年棋牌遊戲突然就火了,正所謂春江水暖鴨先知本猿處在軟件行業中就能清晰的感受到市場的變化,最近老家那邊也是玩的風生水起,於是最近閑暇時光想到反編譯下這些棋牌軟件,看看代碼實現的思路

【Android】Android如何對APK反編譯

輸入 details href 樣式 class 圖片 logs apk反編譯 com 本文筆者粗略的介紹如何利用一些工具,對Android進行反編譯,從而得到源碼,希望對你有所幫助,筆者的android環境為4.4.2。 1.準備資源. 在開始之前,需要準備三項工具:

Android APK反編譯

exe 下載 最新 free size 輸出 布局文件 最新版本 style 1.官方最新版本下載地址 http://java.decompiler.free.fr/?q=jdgui 2.反編譯流程: ①dex2jar (將apk反編譯成java源碼(classe

apk 反編譯 - 最新版圖文教程

apk 反編譯 - 最新版圖文教程 結合網上眾多教程,整理一篇自己操作的,工具都是目前最新版 apk 反編譯也就是將打包後的 apk 反編譯為資原始檔(圖片)、layout、樣式、相關的實現程式碼等。(注:反編譯不是讓各位開發者去對一個應用破解搞重灌什麼的,主要目的是為了促進開發者學習,學習) 後續也會再

Apk反編譯工具檢視layout 和java原始碼的工具

首先要準備反編譯三件套,這個在網上應該會有很多 一: 檢視layout 解壓得到apktol.jar 和 apktool.bat 同時把要反編譯的apk也一起存放在當前目錄下 然後開啟控制檯 cmd 定位到當前目錄下

安卓-APK反編譯

當你遇到一個apk,你有可能會被它的畫面驚豔到,會迫不及待的想知道這些效果是怎樣實現的,於是就想到了反編譯。 通過反編譯,你得到了這個專案的原始碼,當然,如果這個apk經過了加密混淆處理,一些程式碼會用a,b,c命名,有的關鍵的東西會隱藏起來,你會很難看懂它的程式碼,不過也能從中獲取一些蛛絲