創建私有CA詳細圖解

阿新 • • 發佈:2019-01-24

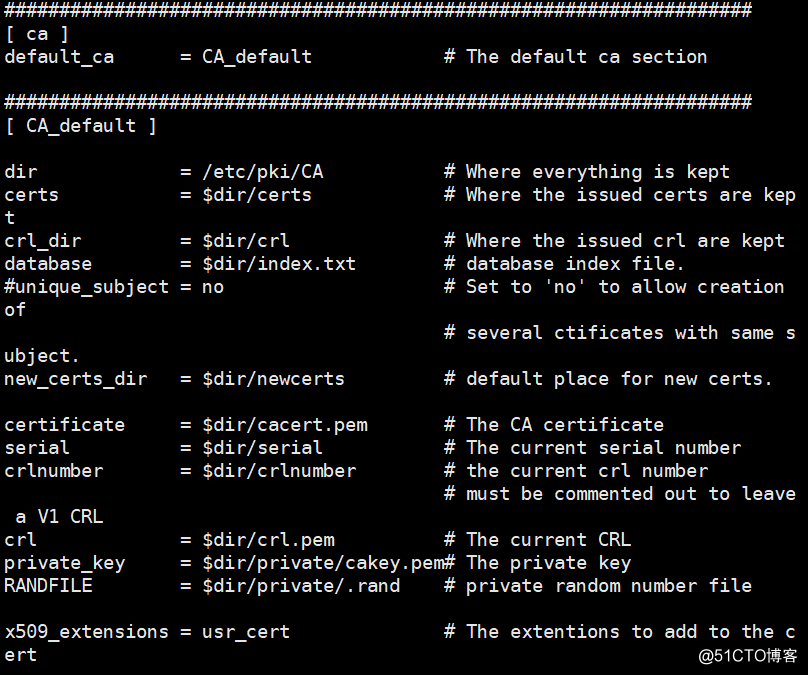

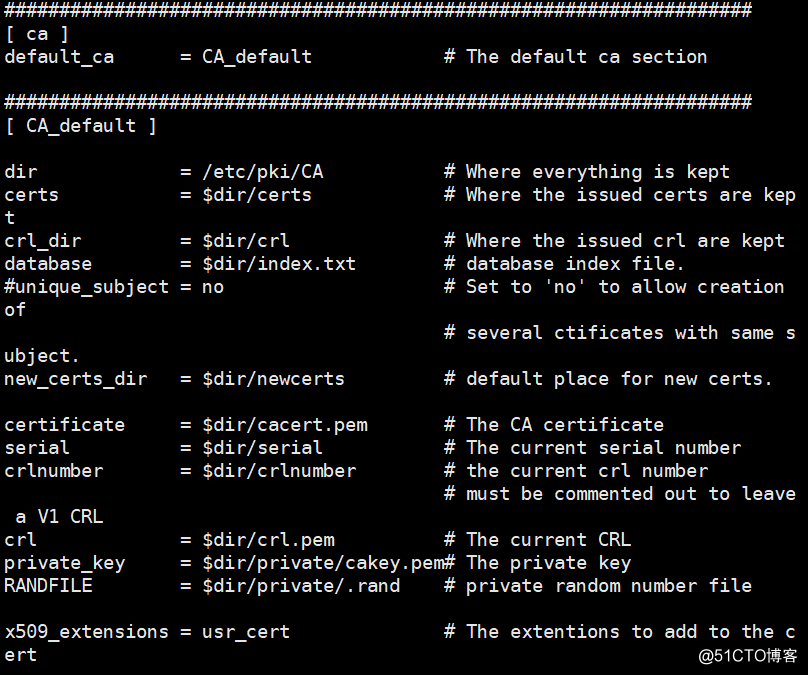

file 文件 r文件 ffffff cer 圖片 com pem cto 查看openssl的配置文件目錄:/etc/pki/tls/openssl.cnf (定義了各類文件的文件名及所在目錄)

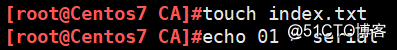

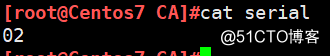

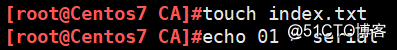

(1)創建所需要的文件

(在/etc/pki/CA目錄下創建)

(在/etc/pki/CA目錄下創建)

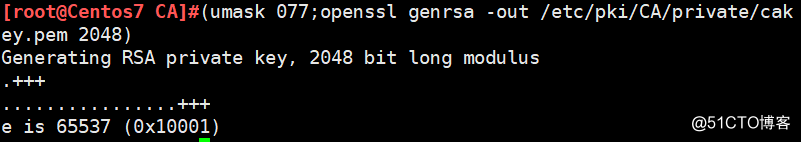

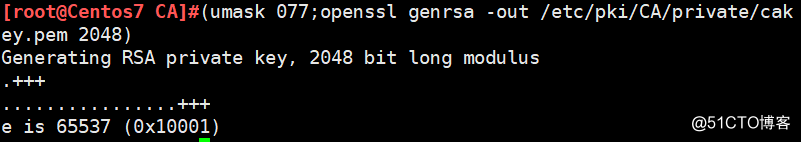

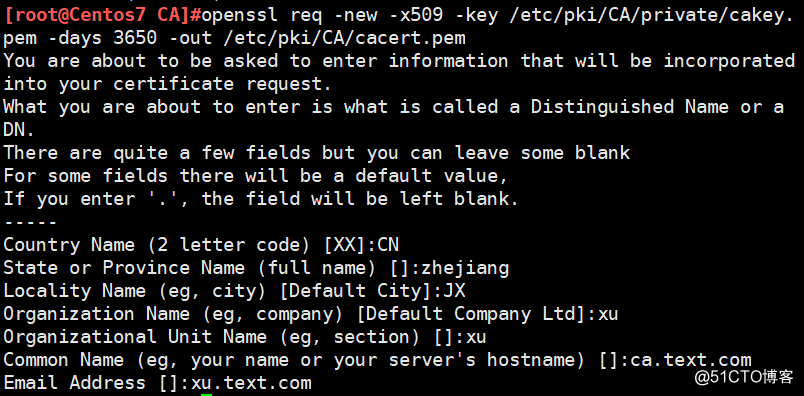

(2)CA自簽證書

#(umask 077;openssl genrsa -out /etc/pki/CA/private/cakey.pem 2048) 創建私鑰

-out /PATH/TO/SOMECERTFILE:證書的保存路徑

(3)發證

(a)用到證書的主機生成證書請求

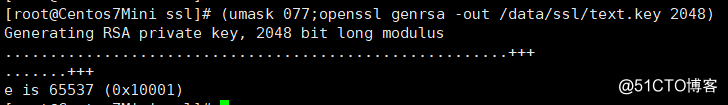

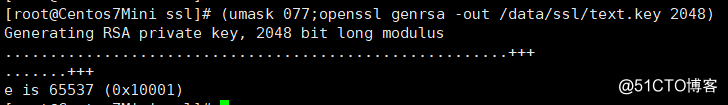

(umask 077;openssl genrsa -out /data/ssl/text.key 2048) 創建私鑰

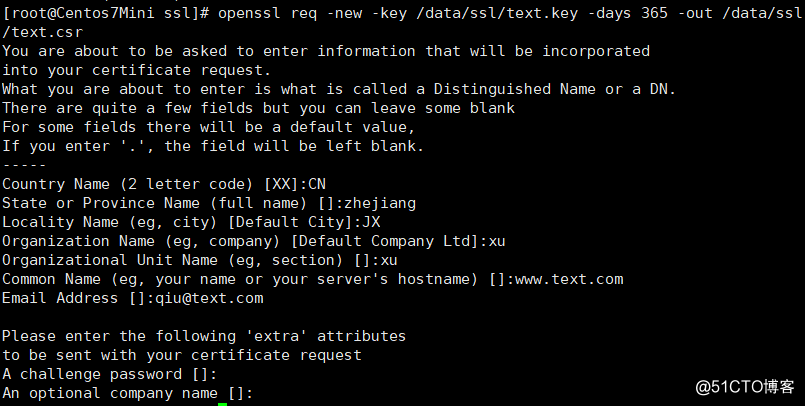

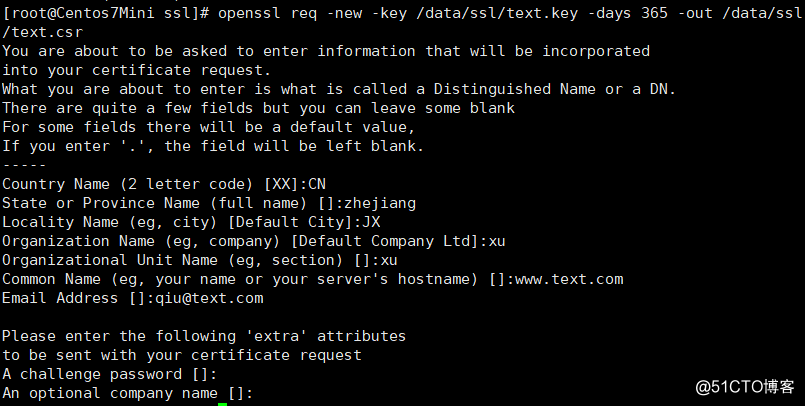

openssl req -new -key /data/ssl/text.key -days 365 -out /data/ssl/text.csr (生成證書請求.csr文件結尾)

最後會有一次單向加密的過程,因為接下來會把證書請求文件傳輸到CA主機,生產環境下安全起見最好設置,我這裏實驗環境就不設置了

(b)把請求文件傳輸給CA

scp /data/ssl/text.csr [email protected]:/data/

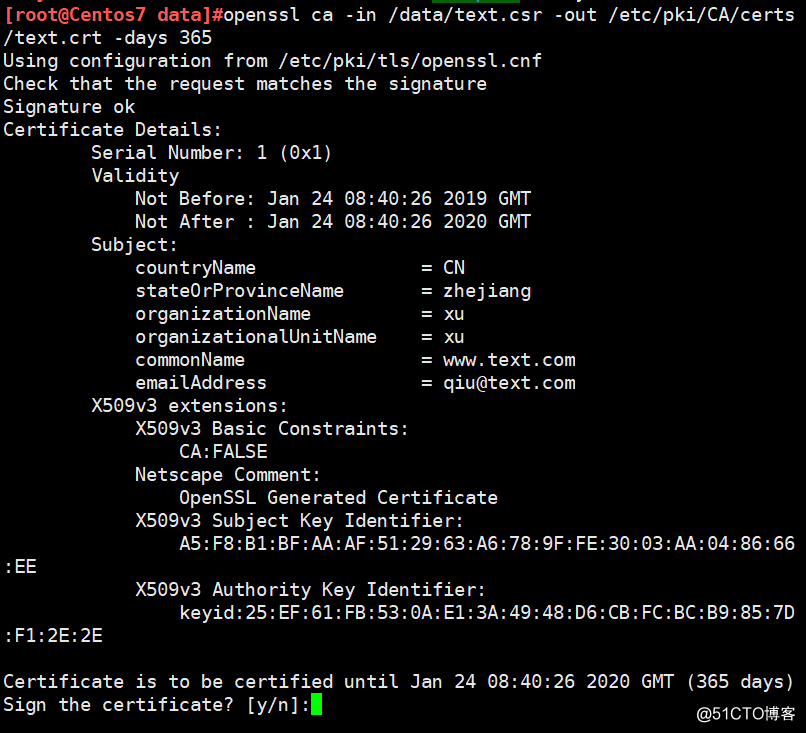

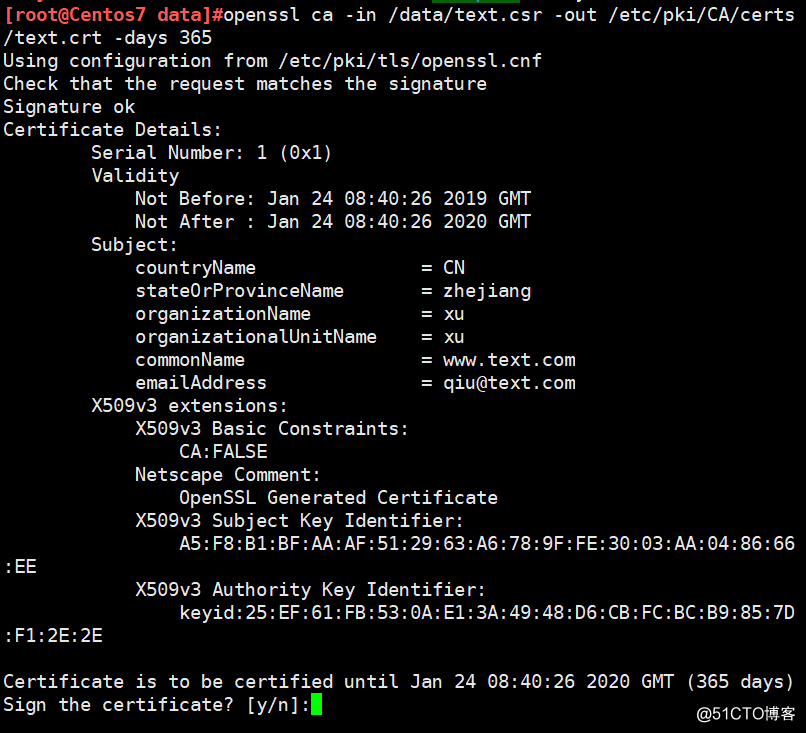

openssl ca -in /data/text.csr -out /etc/pki/CA/certs/text.crt -days 365

確認信息後需要再輸入兩次y,至此證書已生成,發還給請求者

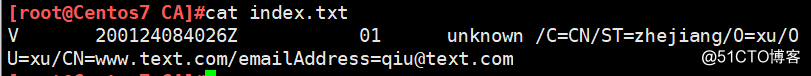

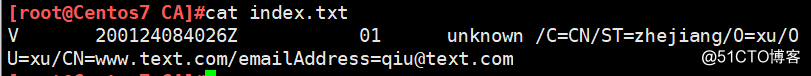

查看 /etc/pki/CA/index.txt 與 serial

index存放了證書信息

serial記錄的證書編號

(1)創建所需要的文件

(在/etc/pki/CA目錄下創建)

(在/etc/pki/CA目錄下創建)(2)CA自簽證書

#(umask 077;openssl genrsa -out /etc/pki/CA/private/cakey.pem 2048) 創建私鑰

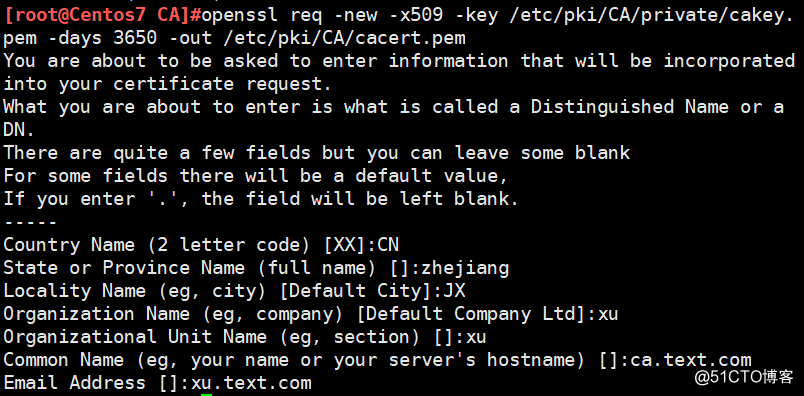

openssl req -new -x509 -key /etc/pki/CA/private/cakey.pem -days 3650 -out /etc/pki/CA/cacert.pem (CA自簽)

-new:生成新證書簽署請求

-x509:專用於CA生成自簽證書

-key:生成請求時用到的+私鑰文件

-out /PATH/TO/SOMECERTFILE:證書的保存路徑

(3)發證

(a)用到證書的主機生成證書請求

(umask 077;openssl genrsa -out /data/ssl/text.key 2048) 創建私鑰

openssl req -new -key /data/ssl/text.key -days 365 -out /data/ssl/text.csr (生成證書請求.csr文件結尾)

最後會有一次單向加密的過程,因為接下來會把證書請求文件傳輸到CA主機,生產環境下安全起見最好設置,我這裏實驗環境就不設置了

(b)把請求文件傳輸給CA

scp /data/ssl/text.csr [email protected]:/data/

openssl ca -in /data/text.csr -out /etc/pki/CA/certs/text.crt -days 365

確認信息後需要再輸入兩次y,至此證書已生成,發還給請求者

查看 /etc/pki/CA/index.txt 與 serial

index存放了證書信息

serial記錄的證書編號

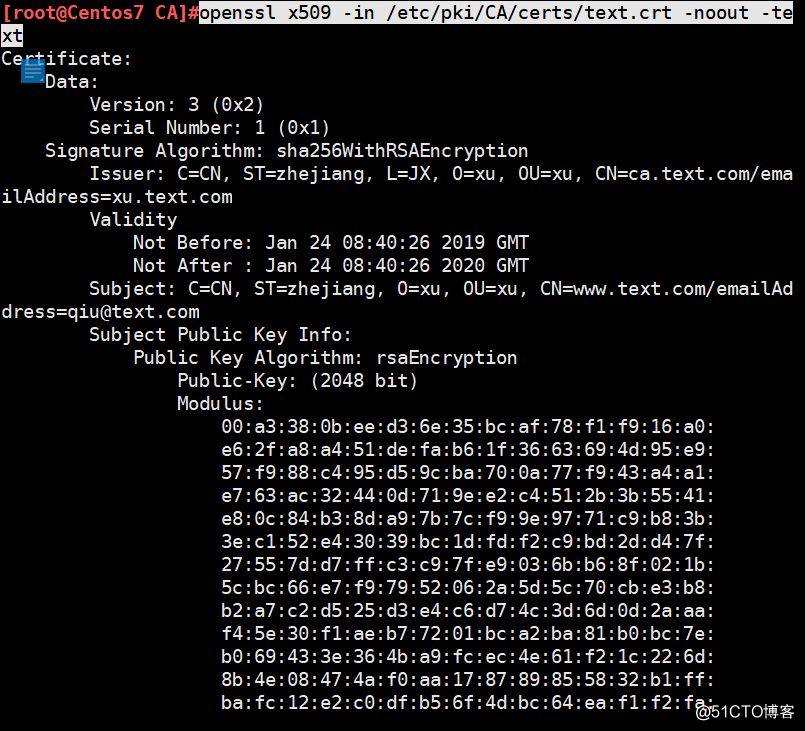

查看證書中的完整信息

openssl x509 -in /etc/pki/CA/certs/text.crt -noout -text

創建私有CA詳細圖解