實驗吧隱寫術WP(四)

1.小蘋果(http://www.shiyanbar.com/ctf/1928)

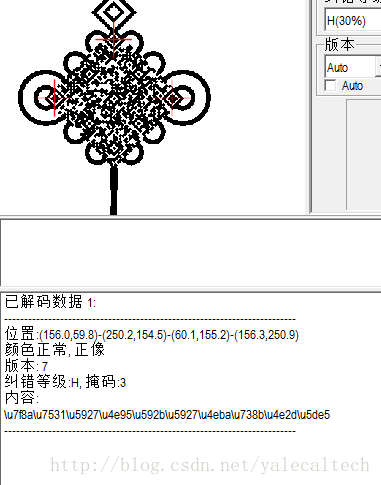

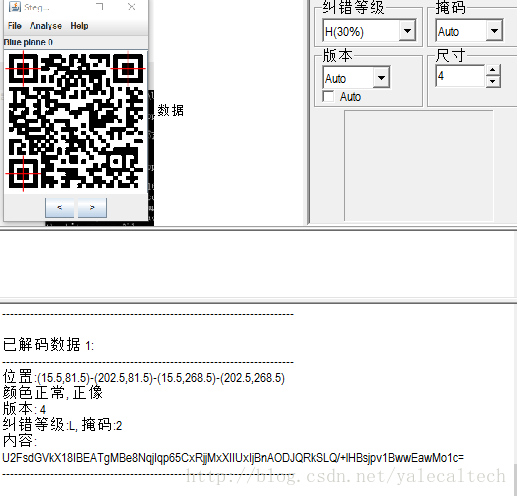

stegsolve發現了二維碼

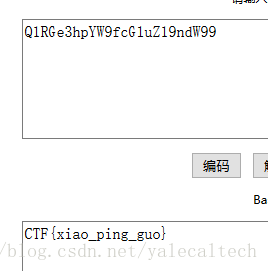

掃描得到unicode

unicode解密得到當鋪

當鋪解碼得到數字9158753624

這條線結束了,再binwalk發現圖片是zip

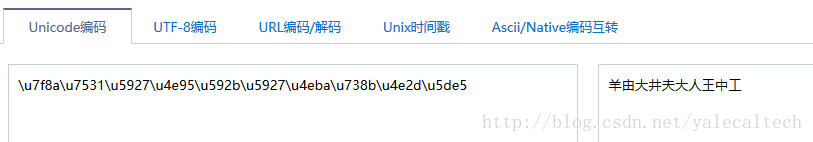

解壓得到mp3,嘗試mp3stego

得到txt,開啟就是flag了

這個flag是base64過的,解碼就可以了

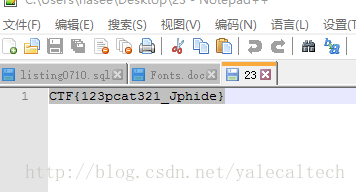

2.Fonts(http://www.shiyanbar.com/ctf/1927)

連word都不放過,太沒有人性了,開啟居然是空白。。

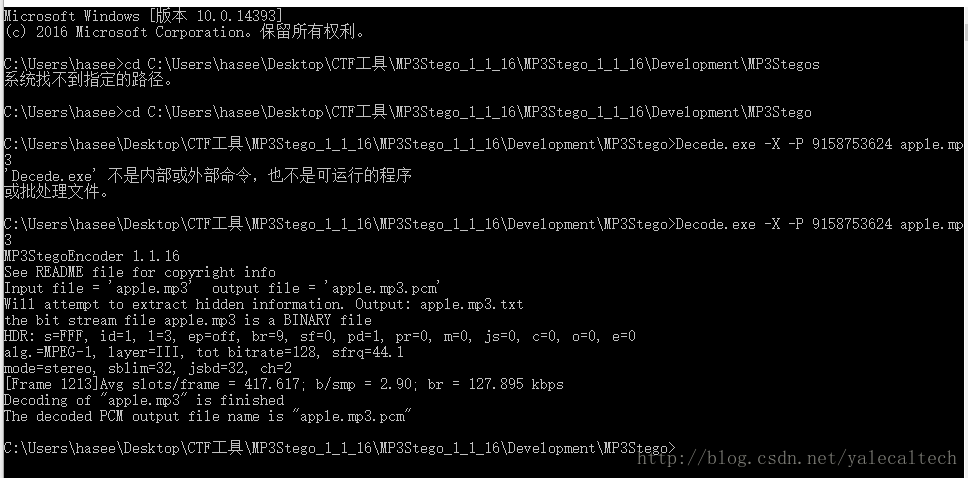

notepad++開啟直接搜尋字串CTF

得到flag

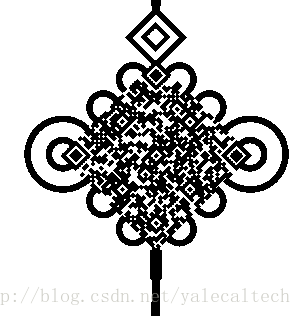

3.男神一般都很低調很低調的!!(

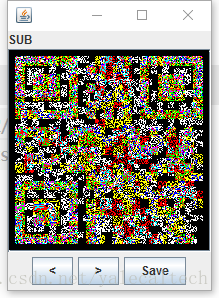

開啟後是兩張圖片,stegsolve來combine一下,發現了疑似二維碼的東西

(這裡需要對它反色處理,不然之後的步驟只能出來一個二維碼)

處理後回到stegsolve

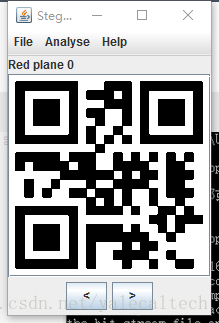

發現掃出三張清晰的二維碼

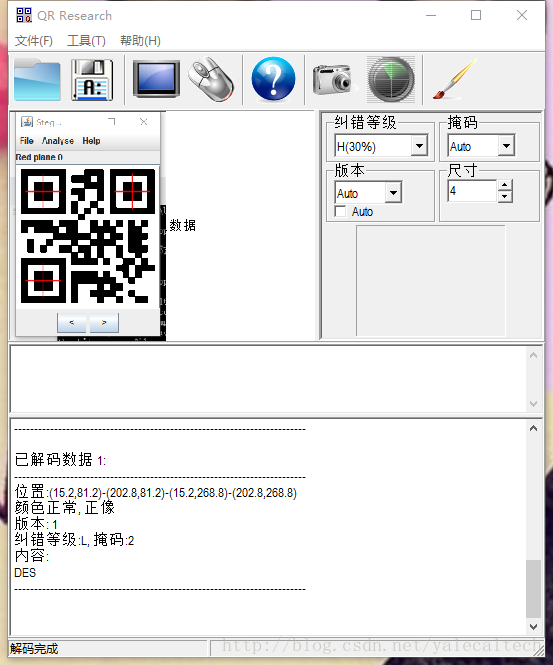

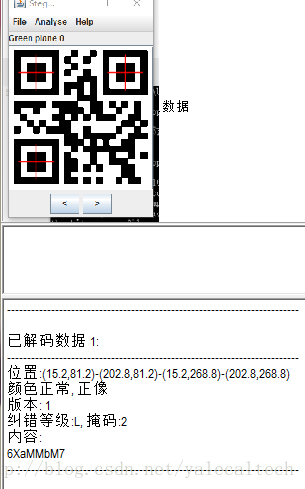

分別掃描得到

分別是DES(加密方式),金鑰,和密文

解密即可

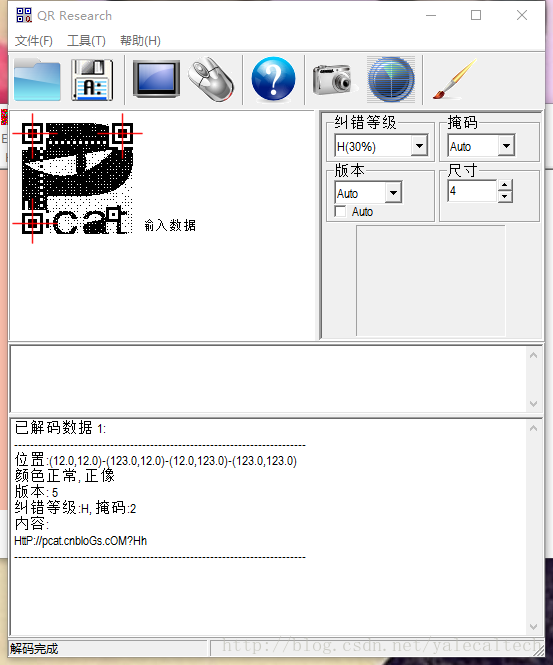

4.黑與白(http://www.shiyanbar.com/ctf/1925)

這題很容易誤解,我直接說正確的做法吧

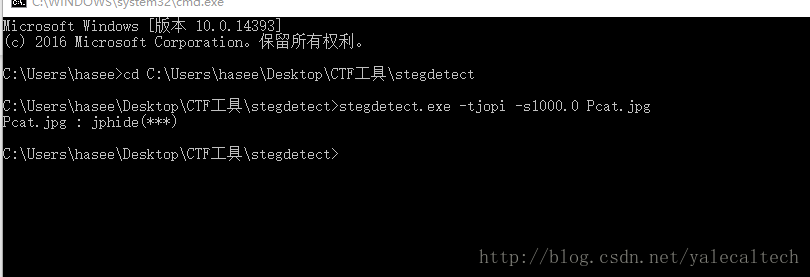

涉及到隱寫,那麼我們用stegdetect看看是用什麼方式隱寫的

百度jphide

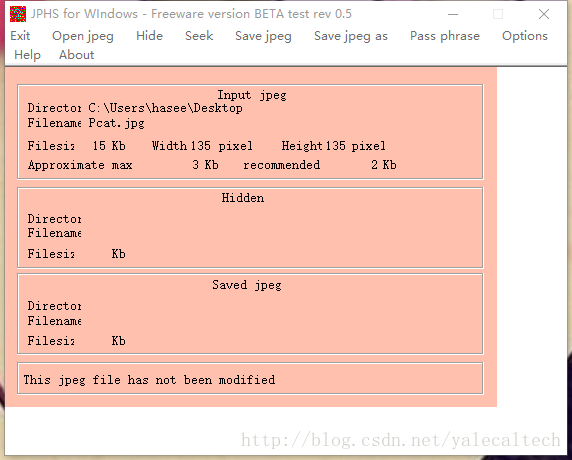

然後使用

點選seek查詢隱藏檔案時要求輸入密碼

密碼哪裡來呢?我們先掃掃二維碼,得到

一個網址還搞什麼大小寫,肯定有問題

但是我不知道什麼問題。。大神提示01

於是想到培根,把大寫看作A,小寫看作B,或者反之,看看哪個解密出來像就行了

HttPp BAABA t

catcn AAAAA a

bloGs AAABA c

cOMHh ABBBA p

密碼:tacp

再解密就行了

得到hidden的檔案

5.大雄和哆啦A夢(http://www.shiyanbar.com/ctf/1916)

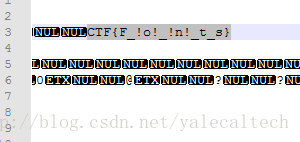

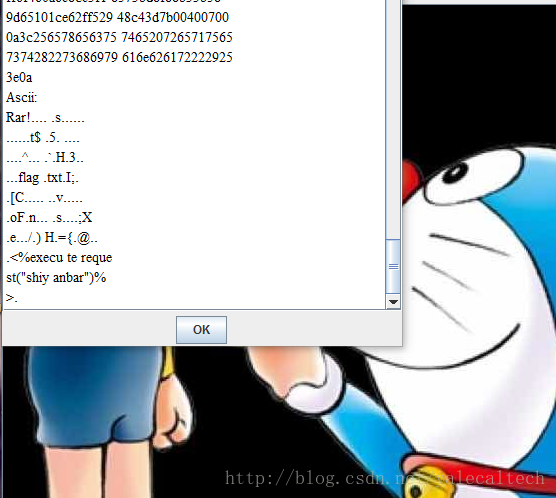

放到stegsolve分析format看到

看到有價值的東西:1.rar2.shiyanbar

改字尾解壓時發現需要密碼,我們用shiyanbar發現不對,題目是base,於是用base64後的shiyanbar解壓,得到flag.txt,裡面就是flag