Zabbix批量新增埠監控

第一:自動掃描埠並監控報警

1、編寫指令碼:check_port1.py

- #!/usr/bin/env python

- #coding:utf-8

- import os, json

- port_list=[]

- port_dict={"data":None}

- cmd='''''netstat -tnlp|egrep -i "$1"|awk {'print $4'}|awk -F':' '{if ($NF~/^[0-9]*$/) print $NF}'|sort |uniq 2>/dev/null'''

- local_ports=os.popen(cmd).readlines()

- for port in local_ports:

- pdict={}

- pdict["{#TCP_PORT}"]=port.replace("\n", "")

- port_list.append(pdict)

- port_dict["data"]=port_list

- jsonStr = json.dumps(port_dict, sort_keys=True, indent=4)

- print jsonStr

將指令碼放在 /etc/zabbix/scripts 路徑下面

2、修改被監控端的zabbix_agent.conf配置檔案

在配置檔案中增加下面內容

UnsafeUserParameters=1

UserParameter=tcpportlisten,/etc/zabbix/scripts/check_port1.py

3、重啟客戶端服務

4、測試

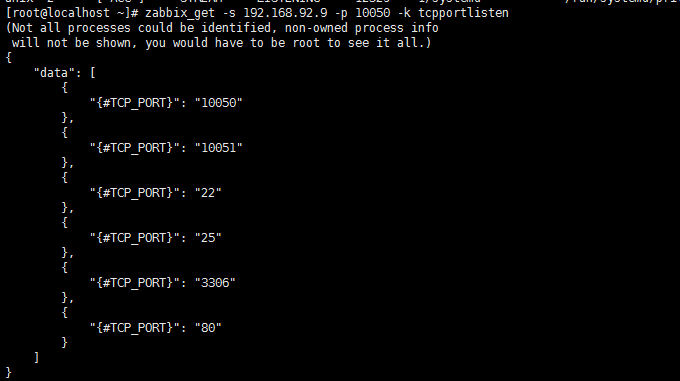

執行命令:zabbix_get -s 192.168.92.9 -p 10050 -k tcpportlisten

出現上面格式的資料,說明指令碼編寫成功

友情提示:如果在執行上面命令的時候出現 zabbix_get :command not found

這說明您沒有安裝zabbix_get服務

執行 yum list all |grep zabbix 檢視一下

然後執行 yum install zabbix-get.x86_64 命令安裝即可

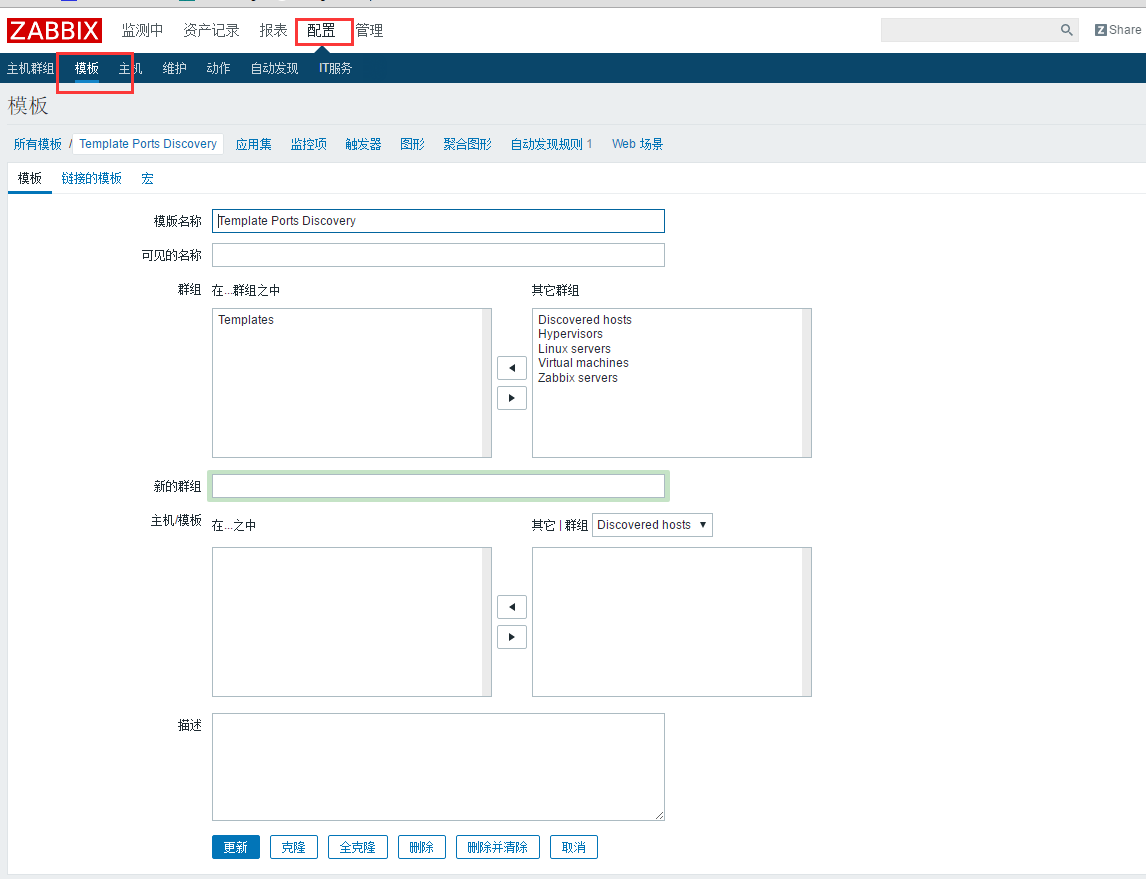

6、頁面配置

6.1新增模板

6.2 新增自動發現規則

在上新建立的模板中點選 自動發現規則 然後選擇 建立發現規則

說明:上面的key 一定要和配置檔案中的key 保持一致。就是我們在zabbix_agent.conf檔案中新增的兩行程式碼中的第二行中新增的引數key

6.3建立監控項原型

上面中的鍵值 中的 #TCP_PORT} 和我們的指令碼 check_port1.sh 中的引數一致

6.4 建立觸發器型別

注意這裡的表態示count(#3,0,eq) > 1表示最近3次的返回值為0,這個條件觸發一次則報警

配置到這我們就完成了 zabbix自動掃描並監控的功能。

第二、批量新增監聽指定埠

有時候我們不需要監控自動掃描出來的所有的埠,這些埠需要我們指定,這個需求也是比較常見的,有了上面的基礎,實現這個東西其實是比較簡單,其實仔細看看指令碼就能實現。

要實現這個功能我們只需要,將指令碼替換成下面內容即可:

- #!/usr/bin/env python

- #coding:utf-8

- import os, json

- portlist=["3306",

- "80",

- "22"]

- port_list=[]

- port_dict={"data":None}

- #cmd='''netstat -tnlp|egrep -i "$1"|awk {'print $4'}|awk -F':' '{if ($NF~/^[0-9]*$/) print $NF}'|sort |uniq 2>/dev/null'''

- #local_ports=os.popen(cmd).readlines()

- for port in portlist:

- pdict={}

- pdict["{#TCP_PORT}"]=port

- #pdict["{#TCP_PORT}"]=port.replace("\n", "")

- port_list.append(pdict)

- port_dict["data"]=port_list

- jsonStr = json.dumps(port_dict, sort_keys=True, indent=4)

- print jsonStr