黑客抓包原理

無意中看到了315晚會關於使用免費wifi而被竊取資訊的演示,又聯想到了之前有人用偽基站發簡訊大量撒網騙錢的事情,這個世界真是充滿了危險~~

ok簡單說一下我對這件事情的理解

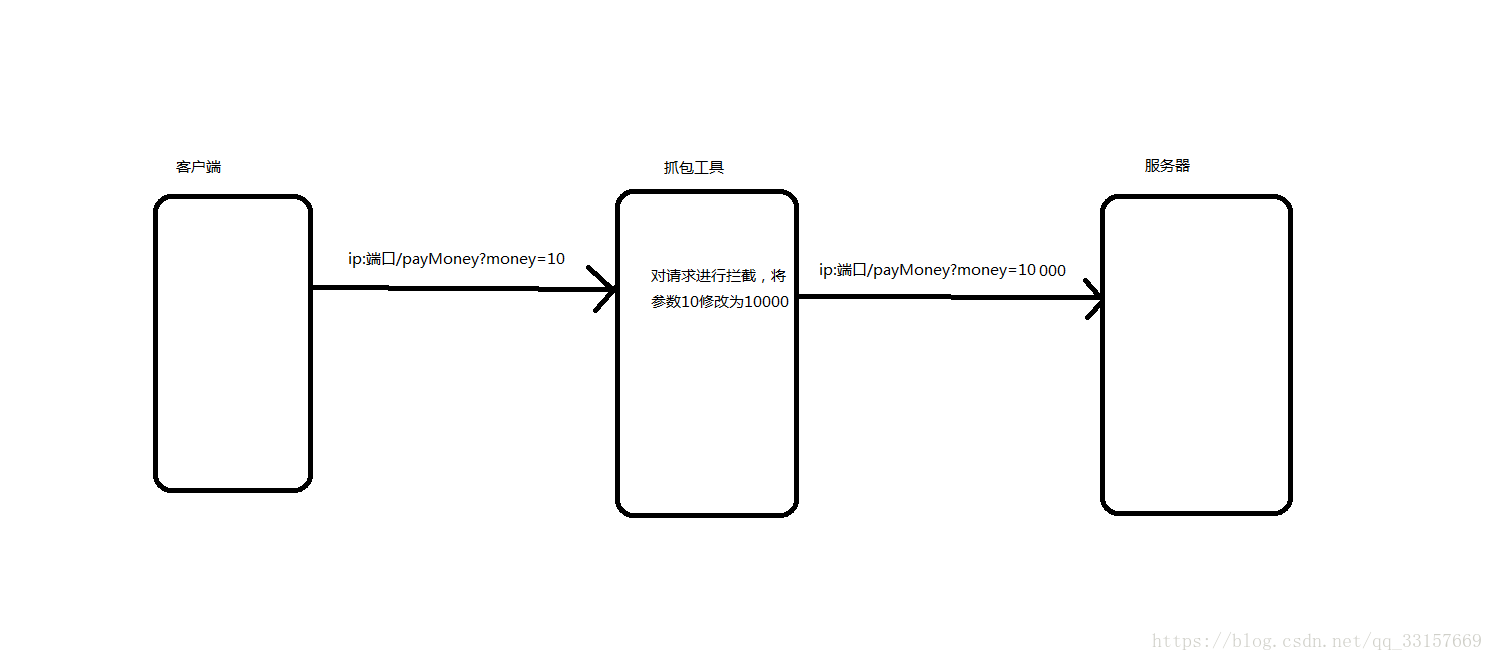

在開始之前需要先了解一下http和重定向的原理,如圖

hhtp請求底層使用的socket協議長連線,為同步請求,所以MQ技術應運而生。socket使用的是二進位制傳輸,它可以跨語言進行傳輸資料。這也為篡改請求資料提供了諸多便利。

客戶端向伺服器傳送請求的時候,如果伺服器重定向的話,會在響應頭中設定302重定向狀態碼,location欄位設定重定向地址,然後返回給客戶端,客戶端收到302狀態碼後會直接在本地瀏覽器訪問location中的地址,即實現了兩次請求。

例如aboutme頁面,我們通過訪問about可以進行重定向跳轉到aboutme頁面,訪問路徑發生了變化,即實現了重定向

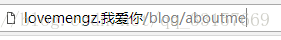

公共免費wifi真的不要隨便連。假設有黑客開放了一個免費wifi,當我們連線使用公共wifi時,便和黑客處於同一網段下了,我們手機app往伺服器傳送的所有請求都要經過黑客的網絡卡,這時的情況就非常的危險。市面上多數app底層都使用的http協議,並且使用明文連線,未採用加密措施,這也就意味著當黑客使用抓包工具攔截我們的請求時,可以隨意修改請求資料。例如我要支付10元,支付請求被攔截後,黑客可以輕易的將10元的引數改為10000元,僅僅是需要手動加上三個0,再重定向到伺服器,錢隨著黑客揚長而去,留下一臉問號的你。

再者,簡訊中的一些連結也不能隨便點選。有些人用筆記本偽裝成手機運營商,利用2G網路漏洞大量傳送虛假簡訊,因為只能在偽基站一定範圍內傳送,所以這類人一般會整個小黑破包,騎個小破摩托到處跑,2b得讓人受不了。當然現在2G網路已經基本廢棄,這個問題也得到了修復。

可以看到,抓包工具有點類似於nginx代理伺服器的作用

當然支付寶和微信是不會犯這種錯誤的,但一些大型電商網站往往忽略了這些細節。之前有新聞說一個在校大學生花了0.01元在狗東買了一臺價值萬元的電腦,判刑九個月,緩刑一年,想必吃雞一定很爽。吃雞外掛也使用了類似的原理,例如我這把槍本來只有80釐米長度,通過劫持封包獲取api,替換掉原來的函式,修改變數值,然後傳送偽造的封包,可以欺騙伺服器達到我們想要的效果,任意調整槍的大小,射擊距離等等一系列引數,甚至有些外掛通過sql注入將資料庫的資訊進行修改,也就是說修改了遊戲中的物品屬性,這種入侵一旦成功,後果相當嚴重,甚至會導致大量使用者流失,徹底摧毀一個遊戲。當然像我們這種生在紅旗下長在春風裡的年輕人,在我黨榮耀光環照耀下還是不要做這種事情比較好,之前有個大型外掛團伙被騰訊一鍋端了,進去的時候很平靜。當然有些單機遊戲是可以做一些外掛自己使用的,單機遊戲一般都是載入在記憶體中的,我們可以使用一些類似金山的記憶體分析軟體或者使用程式語言自己做一個與記憶體互動的小型工具即可。