【雜談】記錄一下複習dvwa的筆記1

實驗環境:

靶機:Metasploitable2-Linux IP:192.168.44.130(橋接模式)

攻擊機:windows 10 1709 IP:192.168.1.209

工具:burpsuite_pro_v1.7.30 火狐瀏覽器

爆破實驗:

地址:http://192.168.44.130/dvwa/vulnerabilities/brute/

過程記錄

首先設定火狐瀏覽器的代理為127.0.0.1:8080

然後在DVWA Security設定裡將安全等級設定為low,點選Submit,抓包檢視等級是否為低,如果不是,請重新登陸dvwa。

效果如圖所示:

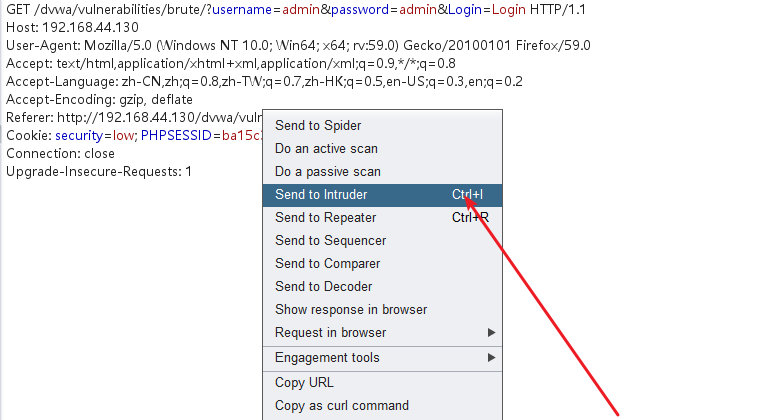

然後回到Brute Force,輸入使用者名稱和密碼並開啟抓包傳送到爆破模組。如圖所示:

回到Intruder模組,點選Positions,然後點選clear清除自動載入的爆破點,選中password=admin的admin,單擊add,最終效果如圖所示:

單擊start attack開始爆破攻擊

然後選擇按length排序,可以發現有一個不同的,很有可能就是密碼,回到dvwa,輸入使用者名稱admin,密碼passoword.

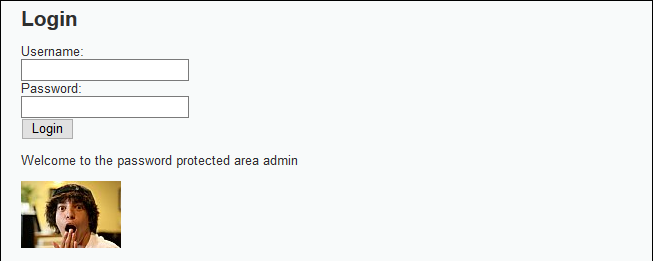

可以發現登陸成功了。

通過查閱原始碼可以看到,在low等級下後端只對Login是否設定做了校驗,並沒有其他保護措施。所以我們也可以使用注入進行登陸,也就是萬能密碼:admin' or 'a'='a,密碼任意,可以發現登陸也是成功的。

下一步我們設定安全等級為中,通過檢視原始碼可以發現,後端使用mysql_real_escape_string對sql部分關鍵詞進行轉義,此時我們前面的sql注入的語句已經不可以用了。但是爆破依然可以用,這裡就不再贅述。

high等級的爆破已經不推薦使用burp進行爆破,下一篇將進行相關python程式碼的編寫。