SQL Server 安全設定

阿新 • • 發佈:2019-02-04

光碟\TM\lx\3\SQL Server 2008資料庫的安全設定.exe

SQL Server 2008 資料庫的安全設定

要對SQL Server 2008 中的資料進行操作,需要先使用登入名登入SQL Server 2008,然後再對資料庫操作。

在對資料庫進行操作時,其所操作的資料庫中還要存在與登入名相對應的資料庫使用者。

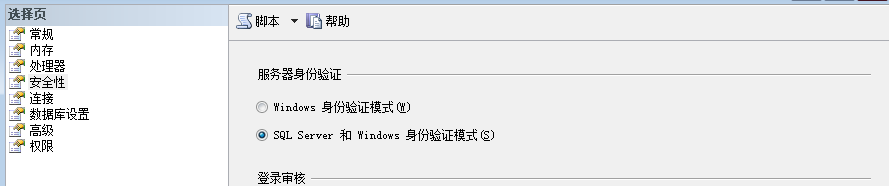

更改登入使用者驗證方式

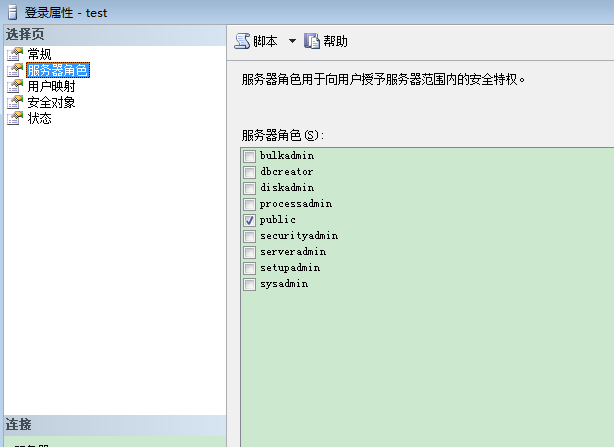

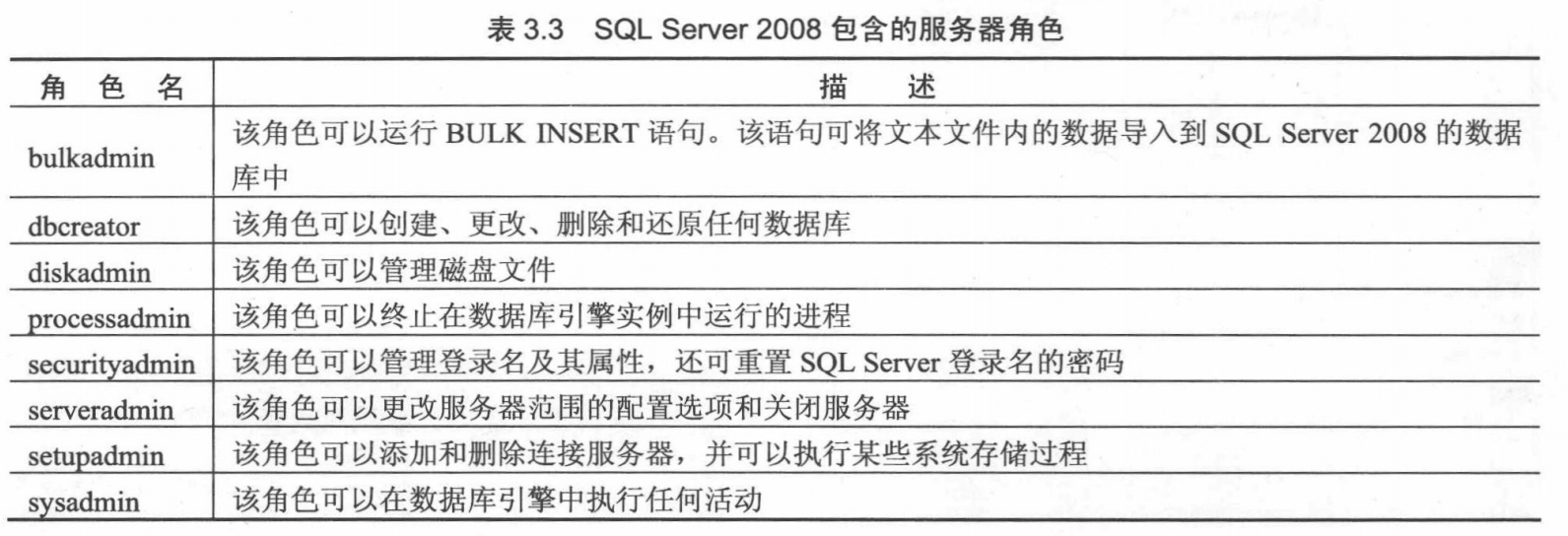

設定伺服器角色許可權