S3C2440 RT3070實現無線路由器 基於wpa_suppicant+udhcpc實現STA,hostapd+udhcpd+iptables實現softAP

___________________________________

主機作業系統:Centos 6.5

交叉編譯器環境:arm-linux-gcc-4.5.4

開發板平臺: FL2440

Linux核心版本: 3.0

作者:songyong<[email protected]>

___________________________________

無線網絡卡:RT3070.

STA模式:筆記本上無線網絡卡模式,用來連線到無線路由器上上網。通俗點說,就是客戶端模式(筆記本)

AP模式:

RT3070的驅動移植:由上可知我們的驅動自然也有兩種,分別支援無來線網絡卡工作在STA模式和AP模式。因為linux3.0以上的核心中已經含有了RT3070的通用mac80211驅動框架,所以我首先直接基於此並藉助wpa_suppicant來實現WIFI的STA模式。

一、配置Linux核心支援wireless無線上網

[*] Networking support --->-*- Wireless --->

<*> cfg80211 - wireless configuration API

[ ] nl80211 testmode command

[ ] enable developer warnings

[ ] cfg80211 regulatory debugging

[*] enable powersave by default

[ ] cfg80211 DebugFS entries

[*] cfg80211 wireless extensions compatibility

[*] Wireless extensions sysfs files

{*} Common routines for IEEE802.11 drivers

[ ] lib80211 debugging messages

<*> Generic IEEE 802.11 Networking Stack (mac80211)

Default rate control algorithm (Minstrel) --->

[ ] Enable mac80211 mesh networking (pre-802.11s) support

[ ] Export mac80211 internals in DebugFS

[ ] Select mac80211 debugging features --->

Device Drivers --->

Generic Driver Options --->

(/sbin/hotplug) path to uevent helper

[ ] Maintain a devtmpfs filesystem to mount at /dev

[ ] Select only drivers that don't need compile-time external firmware

[ ] Prevent firmware from being built

-*- Userspace firmware loading support

[*] Include in-kernel firmware blobs in kernel binary

() External firmware blobs to build into the kernel binary

[ ] Driver Core verbose debug messages

[ ] Managed device resources verbose debug messages

[*] Network device support --->

[*] Wireless LAN --->

<*> Ralink driver support --->

< > Ralink rt2500 (USB) support

< > Ralink rt2501/rt73 (USB) support

<*> Ralink rt27xx/rt28xx/rt30xx (USB) support

[ ] rt2800usb - Include support for rt33xx devices

[ ] rt2800usb - Include support for rt35xx devices (EXPERIMENTAL)

[ ] rt2800usb - Include support for rt53xx devices (EXPERIMENTAL)

[ ] rt2800usb - Include support for unknown (USB) devices

[*] Ralink debug output

二、無線網路配置工具Wireless tools和Wpa_supplicant以及Openssl移植

==================================================================================================================

目前可以使用wireless-tools或wpa_supplicant工具來配置無線網路。但要注意對無線網路的配置是全域性性的,而非針對具體的介面。wpa_supplicant是一個較好的選擇,但缺點是它不支援所有的驅動。另外,wpa_supplicant目前只能連線到那些你已經配置好ESSID的無線網路。而wireless-tools支援幾乎所有的無線網絡卡和驅動,但它不能連線到那些只支援WPA的AP。

===================================================================================================================Wireless tools for Linux是一個Linux命令列工具包,用來設定支援Linux Wireless Extension的無線裝置。

1.1、資源下載

wireless_tools.29.tar.gz

1.2、解壓

#tar zxvf wireless_tools.29.tar.gz

#cd wireless_tools.29

1.3、修改Makefile

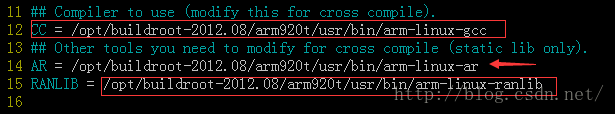

11 ## Compiler to use (modify this for cross compile).

12 CC = /opt/buildroot-2012.08/arm920t/usr/bin/arm-linux-gcc

13 ## Other tools you need to modify for cross compile (static lib only).

14 AR = /opt/buildroot-2012.08/arm920t/usr/bin/arm-linux-ar

15 RANLIB = /opt/buildroot-2012.08/arm920t/usr/bin/arm-linux-ranlib

1.4編譯

#make

1.5、拷貝

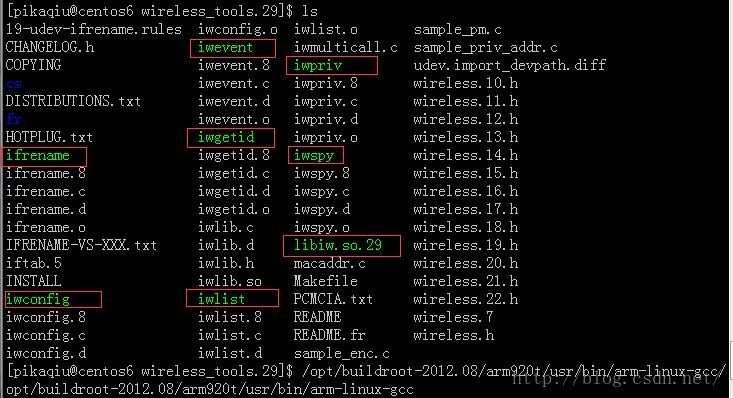

將生成的命令工具:iwlist、iwconfig、iwpriv,libiw.so.29

等拷貝到目標板上,路徑為:分別把他們放到開發板的/bin和/lib目錄下,並賦予許可權chmod

777 iw* libiw.so.29

2.Openssl工具和wpa_supplicant工具驅動移植

======================================================================================================

現在的wifi網路肯定都是加密的。而大多都是WPA加密,所以wpa_supplicant對我們來說除了配置無線網路的需求之外,它更主要是用來支援WEP,WPA/WPA2和WAPI無線協議和加密認證的。而要加密就要使用到相關的加密演算法,常用的金鑰等,所以我們要先移植Openssl工具再移植wpa-supplicant。因為後面編譯wpa_supplicant要依賴openssl中的lib和include

===================================================================================================================

2.1、下載openssl驅動原始碼

2.1.1、解壓後

[[email protected] openssl-0.9.8i]$

mkdir install

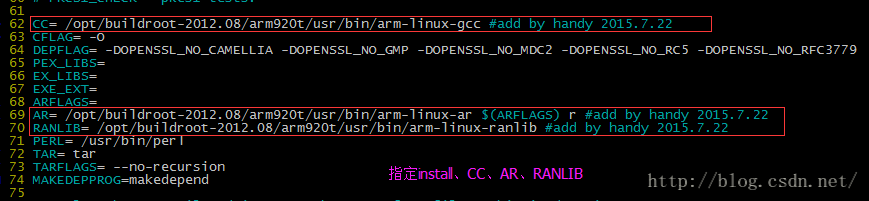

2.1.2、修改Makefile

29 INSTALLTOP=/home/pikaqiu/tools/openssl-0.9.8i/install//指定ssl的安裝目錄

32 OPENSSLDIR=/home/pikaqiu/tools/openssl-0.9.8i/install

62 CC= /opt/buildroot-2012.08/arm920t/usr/bin/arm-linux-gcc

69 AR= /opt/buildroot-2012.08/arm920t/usr/bin/arm-linux-ar $(ARFLAGS) r

70 RANLIB= /opt/buildroot-2012.08/arm920t/usr/bin/arm-linux-ranlib

2.1.3、編譯

# sudo make & make install 並拷貝libcrypto.a ; libssl.a到開發板的/lib下

2.2、下載wpa_supplicant原始碼

2.2.1、解壓後修改.config配置檔案

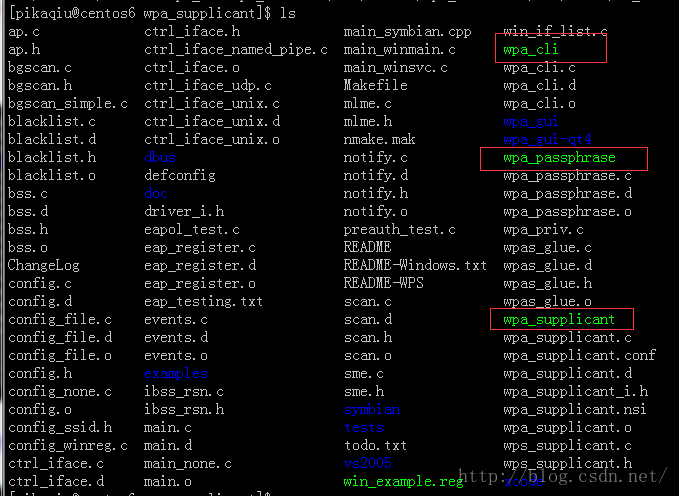

[[email protected] wpa_supplicant-0.7.3]$ls

COPYING ;patches ;README ;src ;wpa_supplicant

[[email protected] wpa_supplicant-0.7.3]$ cd wpa_supplicant/

[[email protected] wpa_supplicant]$ cp defconfig .config

[[email protected] wpa_supplicant]$ vim .config

修改如下:

27 #CC=/opt/brcm/hndtools-mipsel-uclibc/bin/mipsel-uclibc-gcc

28 CC= /opt/buildroot-2012.08/arm920t/usr/bin/arm-linux-gcc -L/home/pikaqiu/tools/openssl-0.9.8i/install/lib

29 #CFLAGS += -Os

30 CFLAGS += -I/home/pikaqiu/tools/openssl-0.9.8i/install/include

31 #CPPFLAGS += -I../src/include -I../../src/router/openssl/include

32 #LIBS += -L/opt/brcm/hndtools-mipsel-uclibc-0.9.19/lib -lssl

33 LIBS += -L/home/pikaqiu/tools/openssl-0.9.8i/install/lib

2.2.2、編譯

[[email protected] wpa_supplicant]$ make

三、啟動RT3070無線模組連線路由器

3.1配置無線網路

==========================================================================================

上面我們說過,我們既可以通過wireless tools工具提供的命令來配置和搜尋無線網路,也可以通過wpa_supplicant來配置.因為實驗室的無線網資訊均為已知,所以我這裡不用iwlist搜尋周圍網路而直接採用wpa_supplicant來配置。

==========================================================================================

3.1.1 使用wpa_passphrase建立wpa_supplicant的配置檔案

以下命令均在開發板上進行操作:

/apps/wireless/Sta # wpa_passphrase CMCC 2b2072b207 >> wpa_supplicant.conf/apps/wireless/Sta #cat wpa_supplicant.conf

修改wpa_supplicant.conf:

ctrl_interface=/var/run/wpa_supplicant

network={

ssid="Router_LingYun" //已知要連線的路由器的名字

key_mgmt=WPA-PSK //採用WPA-PSK加密模式

proto=WPA2

pairwise=TKIP CCMP

group=TKIP CCMP

psk="lingyun-emb" //路由器密碼

#psk=20a17fe2e0482c0db4e4dcf6c4494cebbd88ae4f166015115ca83ce9022b8cd2

}

pairwise = TKIP CCMP和group =TKIP CCMP表示自動匹配加密演算法CCMP或TKIP;

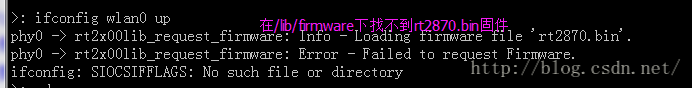

3.1.2 使能RT3070無線網絡卡模組

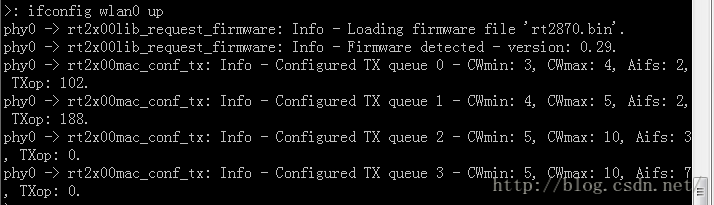

>: ifconfig wlan0 up

這時候我遇到了一個錯誤

下載:

Rt2870.bin

解決辦法:

我是到核心網站

git clone git://git.kernel.org/pub/scm/linux/kernel/git/dwmw2/linux-firmware.git

把各種韌體都下了。其實將下載好的韌體RT2870.bin並放入/lib檔案下新建立的firmware目錄中就可以解決。

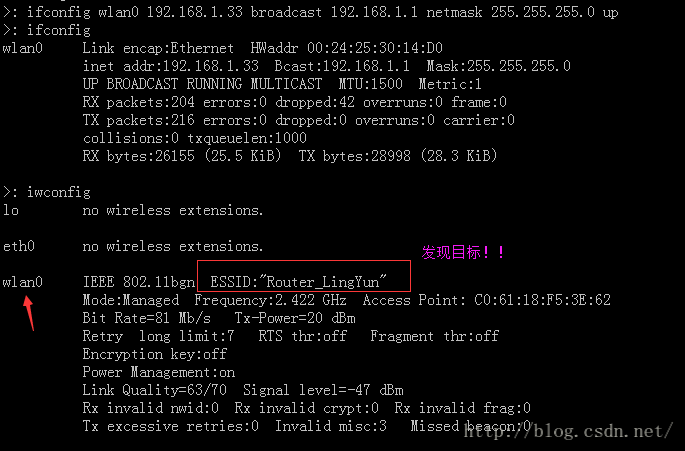

再次使能:

3.1.3 啟動RT3070並配置RT3070無線網絡卡引數

我們依舊利用wpa_supplicant工具來配置

在開發板執行:

#wpa_supplicant -B -d -Dwext -iwlan0-c/apps/wireless/Sta/wpa_supplicant.conf

-d :增加除錯資訊

-B:後臺守護程序

-c:指定配置檔案

-Dwext:wext為驅動名稱

-iwlan0 :wlan0為網路介面名稱

配置無線網絡卡IP和子網掩碼

>:ifconfig wlan0 192.168.1.33 broadcast 192.168.1.1 netmask 255.255.255.0 up

成功連上如上目標無線網路。

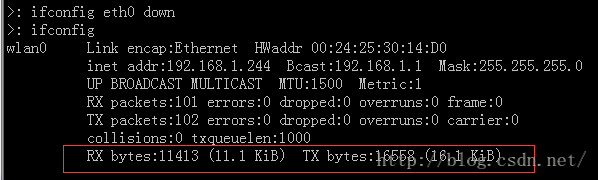

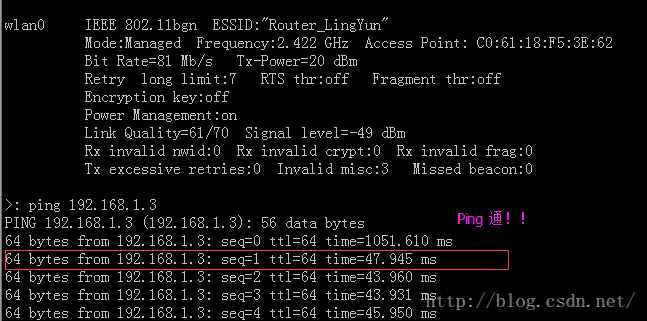

3.1.4 測試

先關閉eth0

如上就是利用wpa_supplicant配置無線網絡卡,並實現ping通無線路由器。但可能是因為沒有設定閘道器和DNS地址解析,還ping不通外網。

===============================================================================

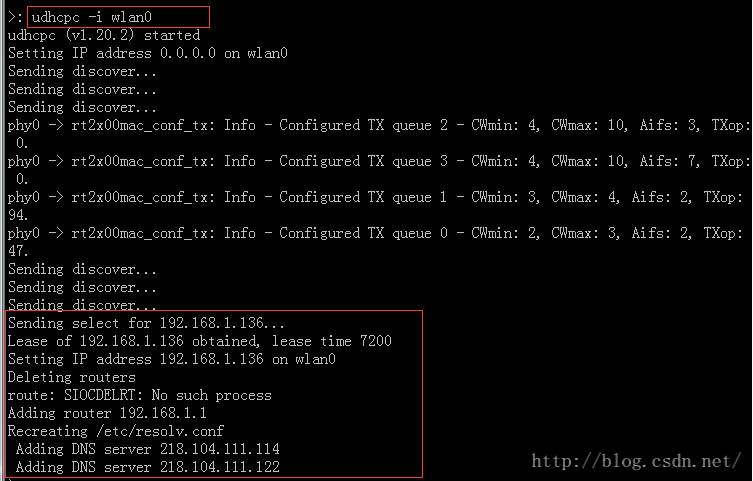

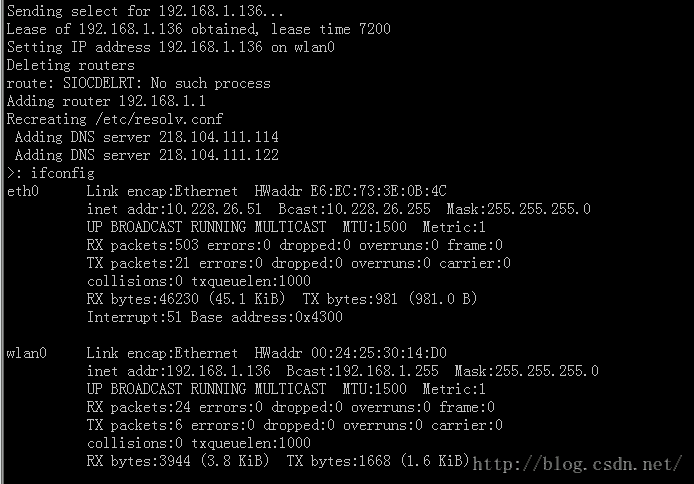

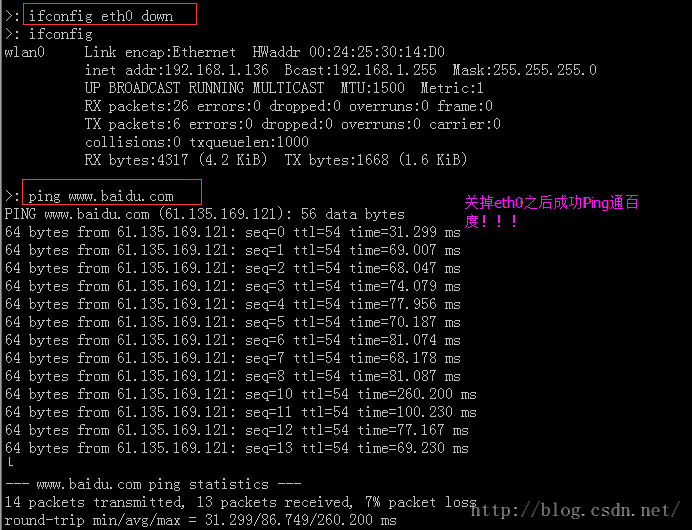

而我想要的是板子自己去動態隨機獲取IP聯網,這樣可以不用給wlan0指定IP。接下我們來完成這個功能。

===============================================================================

首先我們在busybox裡面make menuconfig配置好udhcp server(udhcpd)和udhcp client(udhcpc)兩個選項並編譯,同時將新的核心放到開發板上。

然後從busybox的examples/udhcp/下copy好simple.script檔案到開發板/usr/share/udhcpc/下,並重命名為default.script.

注:(busybox裡面預設的目錄檔案是/usr/share/udhcpc/default.script)

在上面啟動無線網絡卡後我們便可以直接在開發板上面執行命令動態獲取IP。

如上,利用wpa_supplicant和udhcpc實現動態獲取wifi上網的功能就完成了。

———————————————————————————————————————

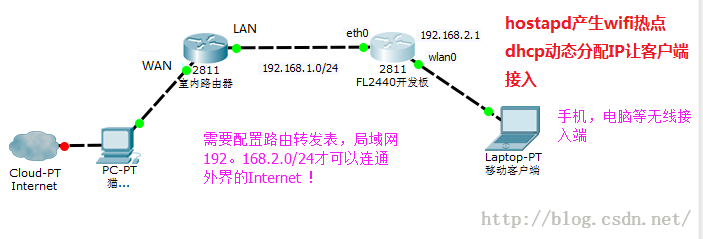

RT3070與FL2440實現路由器功能,並使客戶端成功聯網

———————————————————————————————————————

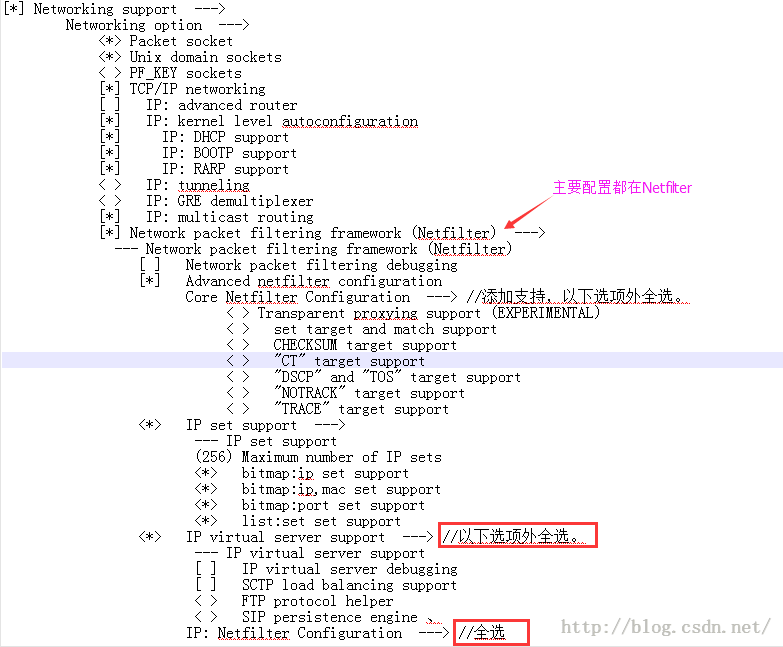

一、配置核心支援無線網絡卡softAP模式

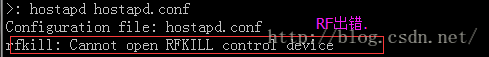

如果沒有build in RF選項,在使用hostapd命令時會出錯

一、配置無線網路的軟體移植

1.移植Openssl-0.9.8e

Hostapd依賴於openssl與libnl這兩個庫。所以首先要移植openssl與libnl,openssl我們已經移植過了,但我擔心版本相容性的問題,本著學習的心態便又移植了網上普遍使用的openssl-0.9.8e

1.1下載Openssl-0.9.8e

Openssl-0.9.8e

1.2解壓之後直接修改Makefile

# mkdir install

# sudo make && make install

2.移植libnl

2.1下載libnl

libnl

2.2解壓後建立指定安裝目錄

# mkdir install

2.3編譯&&安裝libnl

./configure --prefix=/home/pikaqiu/tools/WIFI/libnl-1.1/install(指定安裝路徑) --host=arm-linux

# make CC= /opt/buildroot-2012.08/arm920t/usr/bin/arm-linux-gcc

#sudo make install

將/install下的lib資料夾中的libnl.so.1拷貝到開發板/lib目錄下。

3.移植Hostapd

3.1下載

hostapd-1.0.tar.gz

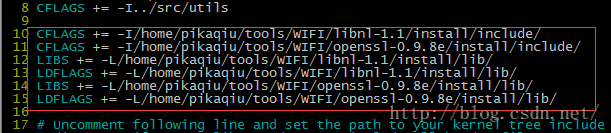

3.2修改.config與Makefile

# cp defconfig .config

#vim .config

#vim Makefile

分別新增openssl和libnl的標頭檔案和庫路徑

# make CC=/opt/buildroot-2012.08/arm920t/usr/bin/arm-linux-gcc

# sudo make install

將生成可執行命令hostapd和配置檔案hostapd.conf

hostapd主要就在於配置檔案,以下是我的基本配置:

interface=wlan0 //網路介面名稱

driver=nl80211//預設使用nl80211無線驅動

ssid=My_wifi //熱點名稱

channel=3 //設定無線頻道

hw_mode=g//使用80211g協議標準

ignore_broadcast_ssid=0//

auth_algs=1//指定OSA認證演算法

wpa=3//指定WPA/WPA2型別

wpa_passphrase=11111111//指定認證金鑰

wpa_key_mgmt=WPA-PSK

wpa_pairwise=TKIP

//啟用了WPA或WPA2則需要指定wpa_pairwise或rsn_pairwise。

rsn_pairwise=CCMP

===================================================================

無線區域網標準 IEEE 802.11協議

*IEEE 802.11, 1997年,原始標準(2Mbit/s,工作在2.4GHz)。

*IEEE 802.11a,1999年,物理層補充(54Mbit/s,工作在5GHz)。

*IEEE 802.11b,1999年,物理層補充(11Mbit/s工作在2.4GHz)。

*IEEE 802.11g,2003年,物理層補充(54Mbit/s,工作在2.4GHz)。

使用最多的應該是802.11n標準,工作在2.4GHz頻段,可達600Mbps(理論值)

===================================================================

在板子上直接執行hostapd -B hostapd.conf 即可;

如果編譯過程出現缺少庫的錯誤,請自行檢查你hostapd所依賴的libnl庫和openssl庫是否成功交叉編譯。

若出現讀取random隨機數錯誤,可採用符號連結的方法解決:# mv /dev/random /dev/random.org# ln -s /dev/urandom /dev/random

=========================================================================================

Linux中的隨機數可以從兩個特殊的檔案中產生,一個是/dev/urandom.另外一個是/dev/random。上述兩種方式都可以產生隨機數,dev/urandom 和dev/random都是產生用不為空的隨機字元流,但區別是:/dev/random裝置會封鎖,直到系統產生的隨機字元流已經充分夠用,所以耗用時間較長。/dev/urandom裝置不會封鎖,資料的隨機程度不高,但是一般情況已經夠用。

=========================================================================================

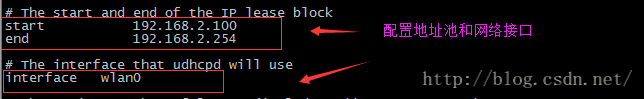

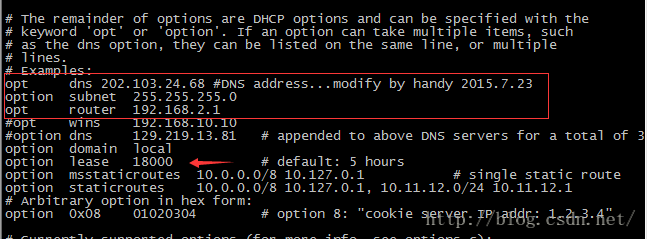

4.配置udhcpd

修改/opt/busybox-1.20.2/examples/udhcp/udhcpd.conf然後拷貝到開發板/etc目錄下。

因為是實現最基礎的功能,所以我們只要簡單的修改地址池、預設閘道器以及dns即可。

以下是我的配置:

因為udhcpd和udhcpc一樣都是busybox裡面自帶的命令。所以我直接把配置檔案放到開發板上再執行命令

#udhcpd /etc/udhcpd.conf //就可以啟動dhcp伺服器了。

Udhcpd在執行的時候可能會提示沒有一個叫做udhcpd.release的租賃檔案,這個只要在相應的資料夾下建立即可。執行下面兩條命令:

#mkdir -p /var/lib/misc/#touch /var/lib/misc/udhcpd.leases

PS:在做的時候我參考過網上udhcpd.conf的那些配置,試了兩次行不通,便直接使用原始配置檔案了。我覺得主要是因為我們使用的udhcpd.conf是busybox內的,而網上的是給pc上虛擬機器linux系統使用的。不盡相同,但是感興趣有時間的人還是可以多試試。

4.iptables移植

===============================================================================

iptables簡介

iptables是基於核心的防火牆,功能非常強大,iptables內建了filter,nat和mangle三張表。

Filter表負責過濾資料包,包括的規則鏈有,input,output和forward;

Nat表則涉及到網路地址轉換,包括的規則鏈有,prerouting,postrouting和output;

Mangle表則主要應用在修改資料包內容上,用來做流量整形的。

預設的規則鏈有:INPUT,OUTPUT,NAT,POSTROUTING,PREROUTING;

INPUT匹配目的IP是本機的資料包,FORWARD匹配流經本機的資料包,PREROUTING用來修改目的地址用來做DNAT,POSTROUTING用來修改源地址用來做SNAT。

===============================================================================

5.1下載

5.2解壓之後進入目錄

[[email protected] iptables-1.4.12]$mkdir install

[[email protected]]$ ./configure

--host=arm-linux--enable-static --disable-shared --prefix=/home/pikaqiu/tools/iptables-1.4.12/install --disable-ipv6 --disable-largefile

[[email protected]]$makeCC=/opt/buildroot-2012.08/arm920t/usr/bin/arm-linux-gccCFALGS=--static LDFLAGS=-static

[[email protected] iptables-1.4.12]$sudo make install

=====================================================================================

再理解一次CFLAGS和LDFLAGS:一般我們通過CFLAGS的 -I 選項告訴編譯器所依賴的第三方的庫的標頭檔案在哪裡,通過LDFLAGS的-L選項告訴連結器這些庫的庫檔案在哪裡;還有LIBS是告訴連結器要連結哪些庫檔案。簡單地說,LDFLAGS是告訴連結器從哪裡尋找庫檔案,而LIBS是告訴連結器要連結哪些庫檔案。有時候LIBS指定了卻找不到庫時可以試試LDFLAGS。

=====================================================================================

#cd /install/sbin

#file *

#sudo /opt/buildroot-2012.08/arm920t/usr/bin/arm-linux-strip xtables-multi

strip減輕點重量

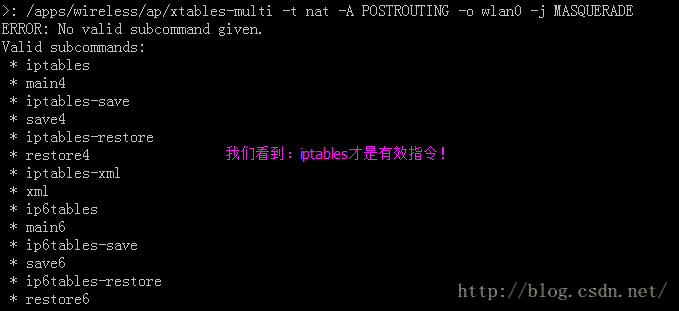

此時將/install/lib資料夾和xtables-multi打包放到開發板/lib和/bin目錄下,賦予許可權後將xtables-multi改名為iptables

有了iptables命令工具之後我們便要來配置nat轉發表,如下:

# /apps/wireless/softAP/iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

// 將區域網內地址通過eth0介面偽裝後轉發出去

# /apps/wireless/softAP/iptables -A FORWARD -i eth0 -o wlan0 -m state --state RELATED,ESTABLISH -j ACCEPT

//對於已經建立連線的包以及該連線相關的包都允許通過!

# /apps/wireless/softAP/iptables -A FORWARD -i wlan0 -o eth0 -j ACCEPT

// 配置資料包轉發時候的介面

====================================================================================

關於iptables的nat參考:

MASQUERADE是SNAT網路地址轉換的一種,SNAT的使用方法,即可以NAT成一個地址,也可以NAT成多個地址,但是,對於SNAT,不管是幾個地址,必須明確的指定destination的ip.如果eth0是動態撥號獲取IP,那就需要MASQUERADE來實現SNAT。而我的eth0是接到路由器VAN上的,雖然路由器是撥號上網,但是我的eth0是自己指定的IP,每次都不會變,所以應該也可以使用SNAT的方式來配置iptables。不過我覺得MASQUERADE更方便,這就當為3G動態撥號直連做預熱吧。

====================================================================================

參考文件:

由開頭知我GCC編譯器先是靜態編譯生成靜態庫檔案最後靜態連結生成的可執行程式。起初我是放任它編譯,動態連結生成可執行檔案,然後直接把install下的/lib和/extensive裡的.so全部拷貝到開發板上,再全放進檔案系統的/lib和/bin目錄下。

但這樣執行時提示我出錯:

>: ./apps/wireless/ap/softAP/iptables -t nat -A POSTROUTING -o wlan0 -j MASQUERADEiptables v1.4.12: Couldn't load target `MASQUERADE':No such file or directory

Try `iptables -h' or 'iptables --help' for more information.

而報錯的MASQUERADE庫我的lib下是存在的,在反覆檢查核心配置MASQUERADE相關選項後我懷疑是有些相互依賴的庫沒有被拷貝到開發板上。因為我一時找不到到底是哪些庫,於是直接在make時指定環境變數靜態連結。問題解決。

所有的準備就緒後,我們一定要記得先實現eth0能上網。我就是在這裡磨了2天,還以為是ipables的nat轉發命令的問題。連上路由器如果eth0都上不了網,自然談不上轉發。eth0要上網的話我們只要再給閘道器和DNS就可以了。

#route add default gw 192.168.1.1//設定預設閘道器為192.168.1.1 ;只有eth0聯網,這個預設就行。

至於DNS,linux系統並沒有直接配置DNS的命令列。網上都說在/etc/resolv.conf中修改,我們回顧STA模式DHCPC自動分配IP的時候列印資訊也有個recreating /etc/resolv.conf因為我在做根檔案系統的時候並沒有在/etc目錄下建立resolv.conf,於是我又到檔案系統目錄樹裡面建立了一個。在新建的resolv.conf裡面新增nameserver:114.114.114.114//DNS

然後連上的wifi熱點就可以上網了。至此使用hostapd+udhcpd+iptables等工具基於核心mac80211驅動框架就實現了RT3070無線網絡卡的softAP!!!

附上簡圖:

#!/bin/sh

# Copyright (C) 2015 songyong<handy_skyoutlook.com>

# This script is used to start Wifi

export Sta=/apps/wireless/Sta //可自行更改為自己的存放路徑.

export AP=/apps/wireless/softAP

read -p "choice Wifi mode(Sta or AP):" mode

echo "Worked on $mode now"

if [ $mode = Sta ]; then

cp $Sta/libcrypto.a /lib

cp $Sta/libssl.a /lib

cp $Sta/wpa_supplicant /bin

mkdir -p /lib/firmware

cp $Sta/rt2870.bin /lib/firmware

ifconfig wlan0 up

wpa_supplicant -B -d -Dwext -iwlan0 -c$Sta/wpa_supplicant.conf

#ifconfig wlan0 192.168.1.33 broadcast 192.168.1.1 netmask 255.255.255.0 up

cp $Sta/default.script /usr/share/udhcpc/

udhcpc -i wlan0

ifconfig eth0 down

exit

fi

if [ $mode = AP ]; then

mkdir /lib/firmware

cp /apps/wireless/Sta/rt2870.bin /lib/firmware/

mv /dev/random /dev/random.org

ln -s /dev/urandom /dev/random

mkdir -p /var/lib/misc/

touch /var/lib/misc/udhcpd.leases

ifconfig wlan0 192.168.2.1

ifconfig eth0 192.168.1.2 netmask 255.255.255.0 up

route add default gw 192.168.1.1

cp $AP/libnl.so.1 /lib

$AP/hostapd -B $AP/hostapd.conf

udhcpd $AP/udhcpd.conf

echo "1" >/proc/sys/net/ipv4/ip_forward

$AP/iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

$AP/iptables -A FORWARD -i eth0 -o wlan0 -m state --state RELATED,ESTABLISHED -j

$AP/iptables -A FORWARD -i wlan0 -o eth0 -j ACCEPT

exit

fi 相關推薦

S3C2440 RT3070實現無線路由器 基於wpa_suppicant+udhcpc實現STA,hostapd+udhcpd+iptables實現softAP

___________________________________ 主機作業系統:Centos 6.5 交叉編譯器環境:arm-linux-gcc-4.5.4 開發板平臺: FL2440 Linux核心版本: 3.0 作者:songyong<[em

實現Linux鏡像文件自動掛載,搭建yum倉庫實現遠程桌面win7系統

inux鏡像文件自動掛載 搭建yum倉庫實現遠程桌面win7系統 實現Linux鏡像文件自動掛載,搭建yum倉庫實現遠程桌面win7系統 環境描述:Linux01(IP地址192.168.10.10/24)實現鏡像文件自動掛載,搭建yum倉庫,配置遠程桌面功能,可以遠程桌面win7系統(IP地址19

Kafka:ZK+Kafka+Spark Streaming集群環境搭建(二)VMW安裝四臺CentOS,並實現本機與它們能交互,虛擬機內部實現可以上網。

centos 失敗 sco pan html top n 而且 div href Centos7出現異常:Failed to start LSB: Bring up/down networking. 按照《Kafka:ZK+Kafka+Spark Streaming集群環

USB無線網絡卡配置ICS失敗,你可以連線到SoftAP,但可能無法使用internet服務,

http://zhidao.baidu.com/link?url=RK4mEG9H7SEDTk566xFctYHa3B_8JP0BBLSL9TdkWFpgObqOnW6GCw6InGpSv4VJVRmMszN2PNrQmbSxuPTdY_ 經過分析與測試發現出現該問

基於樹莓派2代的DIY無線路由器

edi 無線網卡 AD uri sub 效果 eth ipv4 ant 最近手上多了一個樹莓派2代,於是折騰就這麽開始了。 因為總是得要個顯示屏或者路由器或者插根網線才能玩,有點麻煩,所以有了此文。 設備清單: 樹莓派2代 EDUP EP-N8508GS無線網卡(USB)

基於四信3G無線路由器智能快遞櫃系統解決方案

地址 快遞員 收費 無線組網 簡單 密鑰 施工 註冊用戶名 通訊 隨著自助快遞櫃(又名智能快件箱)業務的發展迅速,城市部署點和運維管理工作將會越來越多,自助快遞櫃運營單位希望對這些終端節點以無線遠程的方式進行統一管理,通過四信的3G工業級路由器解決快遞櫃遠程聯網的問題,代替

無線路由器結合Windows Radius Server實現通過域賬戶連線公司無線網路

作者:夏明亮 Technorati 標籤: 無線,熱點,Radius,域賬戶,網路,windows,NPS,策略 在通常情況下,我們在公司使用無線上網的時候,都是通過找管理員要無線網路的ssid和密碼後登陸。但是這樣的話有個問題就是公司員工一般都會有好幾個上網裝置,如果把密碼告知他們以後,各種裝置各種

使用兩個無線路由器實現橋接中繼

無線路由器的覆蓋距離是有一定限制的,距離超長後訊號變得很弱,如何使訊號的傳輸距離變大,可通過多臺無線路由器間橋接來增加傳輸距離,前提是路由器要有橋接的功能。 筆者以兩臺不同型號的路由器實現橋接為例介紹一下操作步驟: 筆者手頭有兩臺無線路由器,型號分別為Netcore磊科NW6

FL2440無線路由器製作---RT3070 softAP模式

FL2440新增RT3070實現無線上網功能---AP模式 >>>想要讓網絡卡裝置成為AP,就要移植Hostapd rtl3070的中文名為雷凌3070,是臺灣雷凌科技有限公司生產的一款專用於usb無線網絡卡的處理晶片,是一種低功耗高度整合的MA

程式碼實現Windows7虛擬無線路由器

在Windows7作業系統上可以藉助內建或外接的無線網路實現共享本地網路的能力,並將此網路提供給對等的計算機或手機終端。以下是實現的程式碼。 Imports ShellRedirectStreamToolKit.Network.HostedNetwork Public C

2015年OpenWRT路由器掛載RT3070 USB無線網絡卡

RT3070 USB無線網絡卡掛載需要自己手動新增的元件和驅動如下: 新增的元件: kmod-usb-ohci kmod-usb-storage kmod-usb-wdm kmod-usb2 無線驅動: kmod-rt2800-pci kmod-rt2800-soc kmo

無線路由器認證會話劫持漏洞

加密 實現 斷線 nbsp 目前 登錄方式 當前 還要 數據 1、漏洞原理 在已經破解了WEP或者WPA-PSK連接加密成功後,下面才有效。 由於之前大量舊型號的路由器設計都采用HTTP身份驗證機制,該機制使得處於內網的攻擊者可以較容易地實現會話劫持攻擊。若具備ad

無線路由器的web漏洞

d-link 替換 訪問 script ppp 機會 頁面 sys 了無 1、XSS漏洞 2、CSRF漏洞 這樣的攻擊方式具體可以由多種形式實現,除了建立欺詐服務器外,還可以使用超鏈接陷阱。所謂的超鏈接陷阱,就是指偽造一個可信的鏈接或者地址,但其實際地址中包含了修改無線

騰達W303R v3 無線路由器使用移動光纖無法打開視頻的設置方法

騰達w303r v3 無線路由器使用移動光纖無法打開視頻的設置方法騰達W303R v3 無線路由器使用移動光纖無法打開視頻的設置方法將MTU的默認值1492設置成1470重啟路由器即可。騰達W303R v3 無線路由器使用移動光纖無法打開視頻的設置方法

筆記本怎麽當無線路由器用

在對網絡越來越依賴的現在,相信不少小夥伴會覺得,沒有一個無線路由器來提供wifi,使用手機的時候會非常不方便,但是無線路由器不是隨時都有的,這個時候要怎麽辦呢?這個時候就可以使用160wifi了,今天小編就帶來了160wifi使用方法,一起看看吧。 通常我們去了一個陌生的地方,先不說是為了工

【華為無線路由器】連接【廣電光纖入戶設備】寬帶上網

背景 設置 知識 無線路由 因特網 管理 alt cnblogs 臺電腦 背景知識: 廣電電視和廣電寬帶分開入戶,前者控制有線電視,後者控制節目點播和寬帶上網,寬帶上網可單獨開通(售後2993732開通)。 【廣電光纖入戶設備】分出四條網線 一條連接【廣電電視機頂盒】,用

ArrayList的實現細節(基於JDK1.8)

cati port 內存 ont cit blank pla 失敗 關於 ArrayList是我們經常用到的一個類,下面總結一下它內部的實現細節和使用時要註意的地方。 基本概念 ArrayList在數據結構的層面上講,是一個用數組實現的list,從應用層面上講,就是一個容量

基於kickstart實現網絡共享以及制作光盤和U盤實現半自動安裝centos6系統

centos 一、使用kickstart實現網絡共享半自動化安裝。 ①在centos6上安裝system-config-kickstart、ftpd包。 ②使用system-config-kickstart命令,編輯裏面的內容,該文件生成ks.cfg文件。 修改完之後在File菜單中選擇Sa

基於dsp_builder的算法在FPGA上的實現

雙擊 arc cut 設置 img version 時序 blog tro 基於dsp_builder的算法在FPGA上的實現 一、摘要 結合dsp_builder、matlab、modelsim和quartus ii等軟件完成算法的FPGA實現。 二、實驗

工業無線路由器居然還能在這兒用?

無線 工業 路由器 隨著第四代通信技術(4G)的普及發展 ,為我們帶來的不僅僅是網絡帶寬的變化,基於帶寬的提高,也為我們帶來了更加多樣化的應用服務和更好的使用體驗。從整體上來說,目前的4G應用可以區分為兩大類:消費級和工業級。消費級主要通過4G手機終端、便攜式4G轉WIFI設備、USB 4G模塊等