iOS;ipa檔案反編譯

然後就會有一個Payload資料夾形成,點選裡面又一個字尾.app的檔案右鍵顯示包內容,就看到ipa中的資源了。

如果熟練,不到一分鐘就搞定。有時候遇到一些圖片需要,就不用麻煩美工了。 關於ipa反編譯看原始碼這個問題,可以使用ida發編譯軟體,會反編譯成半oc半彙編。其他的還沒找到過好的方法,希望大家一起努力,共同進步。

相關推薦

iOS;ipa檔案反編譯

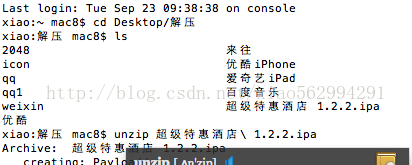

網上又很多關於ipa反編譯的文章,不過好像就兩種,一種就是簡單的解壓,有的還說要下什麼軟體其實根本不需要,在mac命令終端上cd到檔案然後unzip檔案就可以了。然後在app檔案右鍵選擇顯示包內容,就可以看到ipa中的資原始檔圖片,plist檔案,xml檔案等。另一種就是

.net Reactor之dll檔案反編譯混淆

.net Reactor之dll檔案反編譯混淆 .net Reactor的主要功能: 1.是對dll檔案、exe檔案進行反編譯混淆 2.對dll進行內部加鎖,限制其使用的固定機器、固定時間、部署次數 2.建立證書檔案,用證書管理其限制的機器、時間、部署次數 頁面: 混淆方法: 1.在file

Odex檔案反編譯為Jar包

目前在研究Android手機字型的靈活設定問題,歸類各手機廠商的實現方式: 1:在主體商店設定字型後,手機需要重起 2:在主題商店設定字型後,立即生效 方案1的效果已基本實現,但是方案二的效果有基礎輪廓,但是還是好奇,所以用友商的手機過來看看究竟。 當通過Adb進入到友商系統時,全是

Android .apk 檔案反編譯

要通過對 .apk 檔案進行反編譯得到 java 原始碼,需要如下兩個工具: dex2jar - https://sourceforge.net/projects/dex2jar/ Java Decompiler - http://jd.benow.ca/

beyond compare 對class檔案反編譯及比較

首先開啟beyond compare,選擇工具-》檔案格式,點選開啟檢視是否有一下選項(預設沒有),有的話請打鉤,沒有則需要安裝外掛 搜尋框輸入class關鍵字 點選下載 下載完成後,會得到 BCFormats.bcpkg 檔案。開啟已經安裝完畢的beyon

關於iOS開發中反編譯的那些事兒

現在僅討論程式碼層面的反編譯 1、反編譯工具 (1)class-dump 主要用來反編譯一個庫檔案或者app的方法名、屬性等宣告(即.h檔案,強大的是反編譯出來的.h不僅僅包含標頭檔案中的宣告,.m中的function方法名稱也同樣能夠反編譯出來)。class-dump的安

Python 處理iOS ipa檔案裡面的.plist

前言 在用python做指令碼的時候,需要操作到iOS打包出來的ipa檔案的plist檔案。 解決方案 1、先寫入本地再讀取 # 讀寫檔案 fp = open("1.plist"

iOS class-dump反編譯和程式碼混淆

參考連結 一、class-dump反編譯 1、由於/usr/bin/在OS X 10.11上沒有許可權了,將解壓後的class-dump,拖入到 /usr/local/bin/class-dump中 2、開啟終端,cd /usr/local/bin/c

Android odex檔案反編譯

odex 是經過優化的dex檔案,且獨立存在於apk檔案。odex 多用於系統預製應用或服務。通過將apk中的dex檔案進行 odex,可以載入 apk 的啟動速度,同時減小空間的佔用。請參考ODEX關於 odex 的說明。 在反編譯 odex 檔案的過程中,我們需要

python 將pyc 檔案反編譯成py原始檔

1.下載反編譯工具Easy Python Decompiler 2.反編譯pyc檔案 3.將下列程式碼儲存為bat檔案,放到使用Easy Python Decompiler轉換成功後的資料夾下

wsdl服務檔案反編譯成類呼叫介面

ex 第二步: 在vs命令提示裡 用wsdl反編譯上述生成的檔案成為類檔案進行呼叫: 比如我要把檔案編譯後的檔案放在 D:/wsdl 為了方便原始檔也放在GroupBill.wsdl: cd: d d: cd D:/

apk檔案反編譯d2j-dex2jar.bat/dex2jar.bat遇到的問題

使用apk反編譯軟體dex2jar與jdgui時,出現了以下兩種情況: I:\Android_decode\APK_decode\dex2jar>dex2jar.bat classes.dex version:0.0.7.8-SNAPSHOT 6 [main] I

IOS APP反編譯

使用 方便 dump 需要 臨時 bug -h 路徑 release 一、針對於debug或者release的包: 1、用class-dump可以鏡像出所有類的.h文件,鏡像出所有的.m文件中的方法列表。非常簡單方便。 安裝後使用的命令為:class-dump -H 需要導

教你如何動態調試 iOS App(反編譯App)

逆向工程 iOS 教你如何動態調試 iOS App(反編譯App) 開篇 通過本文你能了解 iOS 逆向的基本知識,對 iOS App 的安全有一定了解。然後能舉一反三,在自家 App 找到危險漏洞加以預防,保證用戶數據安全。 在安全領域,攻與防永遠存在。哪怕是 iPhone 有著強大的安全防護機制

五分鐘學會ios反編譯

將用以下幾個方面來闡述我的觀點: iOS app可以“有條件”地被反編譯 脫掉App Store給“二級制檔案”穿上的外衣 如何利用工具去反編譯 iOS app可以“有條件”地被反編譯 首先,告訴大家一個不幸的訊息,上架至App Store的app,被apple加密

iOS打包IPA檔案

IPA 檔案,即 iOS 應用的安裝包檔案,副檔名為 .ipa。能否正確的打包 IPA 檔案,是決定了 IPA 檔案上傳到蒲公英後能否被正確安裝的關鍵。以下說明了如何正確打包 iOS 應用的 IPA 檔案。 使用 Xcode 打包 IPA 檔案 首先在 Xcode

ubuntu下以16進位制形式檢視class檔案、反編譯class檔案

十六進位制檢視class檔案 以HelloWorld為例,建立一個HelloWorld.java檔案,內容如下:public class HelloWorld { public static void main(String[] args) { Str

Android 反編譯XML檔案

我們在進行安卓逆向分析的時候,xml檔案是無法直接開啟的,通過記事本開啟會是亂碼。 我們可以通過之前的AXMLPrinter2.jar來進行還原。 首先下載FXML.zip裡邊的FXML.jar http://download.csdn.net/download/qq_2864102

反編譯解壓讀取AndroidManifest.xml檔案--AXMLPrinter2

背景 app開發時,會通過androidManifest賦予元件許可權,四大元件許可權是否正常、合理有時需要考慮到。但不是所有app的android manifest檔案都是直接反編譯可以看出來的,這就需要用到工具AXMLPrinter2 AXMLPrinter2位置

如何去反編譯一個ipa包

<h3>1.前言</h3>上傳到appStore的ipa蘋果會自動加一層防護殼,如果想要反編譯從appStore下載的ipa包,必須要先要進行一次脫殼操作。直接使用Xcode打出的企業包可以直接進行反編譯。<h3>2.工具</h3>1.有