如何使用C實現MQTT+TLS客戶端程式(1)--使用mosquitto搭建MQTT伺服器

前言

這是一個使用C語言實現的MQTT/TLS的客戶端程式,主要應用在各類嵌入式產品。如果想使用在Android裝置上,讀者可以參考Paho mqtt。

簡單介紹MQTT

MQTT遙測傳輸(MQ Telemetry Transport,MQTT)是一個輕量級的基於代理的釋出/訂閱式訊息傳輸協議,它的設計目標是開放、簡單、輕量和易於實現。這些特徵使它適用於各種受限環境,比如,但不限於:

網路代價昂貴,低頻寬或不可靠。

在嵌入裝置中執行,處理器和記憶體資源有限。

該協議的特性包括:

使用釋出/訂閱訊息模式,提供一對多的訊息分發,解除應用程式耦合。

訊息傳輸對有效載荷內容不可知。

使用TCP/IP提供基礎網路連線。

有3個訊息釋出服務質量級別:

o“至多一次”,訊息釋出完全依賴於底層TCP/IP網路。訊息有可能丟失或重複。這一級別可應用於如下情景,如環境感測器資料,丟失一次讀記錄無所謂,因為很快下一次讀記錄就會產生。

o“至少一次”,確保訊息到達,但訊息重複有可能發生。

o“只有一次”,確保訊息到達且只到達一次。這一級別可用於如計費系統等場景,在計費系統中,訊息丟失或重複可能會導致生成錯誤的費用。

輕量傳輸,開銷很小(固定頭部的長度只有2位元組),協議交換最小化,以降低網路流量。

提供一種機制,當客戶端異常中斷時,利用 Last Will 和 Testament 特性來通知有關各方。

該協議規範主要分為3個主要部分:

對所有型別的資料包都通用的訊息格式

每種特定資料包的具體細節

資料包如何在伺服器和客戶端之間傳輸

*上面的介紹,都很常見,不想深究的話,只需要瞭解,MQTT可以根據不同的主題,去訂閱和釋出訊息。

簡單介紹TLS

程式設計角度去簡單理解TLS:

TLS是在TCP/IP協議中位於應用層和TCP層中間, 例如:

MQTT / HTTP

———

TLS

———

TCP

———

IP

———

資料鏈路層

———

物理層

搭建MQTT伺服器

在實現MQTT客戶端之前,我們需要有一個伺服器去驗證我們的客戶端,所以我們先搭建一個MQTT伺服器。

我的環境是在ubuntu kylin 64位機器上,我使用的是mosquitto來搭建MQTT伺服器。

sudo apt-get install mosquitto對於Ubuntu系統來說,直接執行該命令就可以安裝了,可能其他系統不行,那就需要百度mosquitto原始碼來安裝,過程也很簡單網上很多教程。

安裝成功後,接下來我們需要配置mosquitto.conf檔案,這是mosquitto的啟動時需要載入的檔案。

cd /etc/mosquitto

sudo vi mosquitto.conf1.配置使用者名稱密碼

這裡需要配置三個欄位

**allow_anonymous允許匿名

password_file密碼檔案

acl_file訪問控制列表**

生成使用者名稱密碼

mosquitto_passwd -c /etc/mosquitto/passwd pub_client-c :是新開啟檔案

之後鍵入密碼

mosquitto_passwd /etc/mosquitto/passwd sub_client之後鍵入密碼

生成acl_file檔案

sudo vi /etc/mosquitto/acl

輸入內容

user pub_client

topic write mtopic/#

user sub_client

topic read mtopic/# 這個檔案是新增MQTT Topic和使用者的關係

2.使用openssl 生成伺服器證書和客戶端證書

我們的客戶端採用TLS雙向驗證,如有需要可以進行相應的修改變成單向驗證。

安裝openssl

sudo apt-get install openssl建立CA證書

1.在/home/ptonlix/work”目錄下建立openssl目錄:

mkdir -p /home/ptonlix/work/openssl2.將原openssl目錄下的ssl/misc/CA.sh拷貝到自己建立的測試目錄下:

cp /usr/lib/ssl/misc/CA.sh /home/ptonlix/work/openssl3.建立主證書:

./CA.sh -newca按照提示完成需要填寫的資訊,若生成成功會在當前目錄下的demoCA目錄下生成證書檔案,demoCA/private/cakey.pem為ca證書私鑰,demoCA/cacert.pem為ca根證書。

生成伺服器證書

1.生成伺服器私鑰:

openssl genrsa -des3 -out server.key 10242.生成csr檔案:

openssl req -new -key server.key -out server.csr3.簽名並生成證書:

openssl ca -in server.csr -out server.crt生成客戶端證書

1.生成客戶端私鑰:

openssl genrsa -des3 -out client.key 10242生成csr檔案:

openssl req -new -key client.key -out client.csr3簽名並生成證書:

openssl ca -in client.csr -out client.crt完成mosquitto.conf檔案

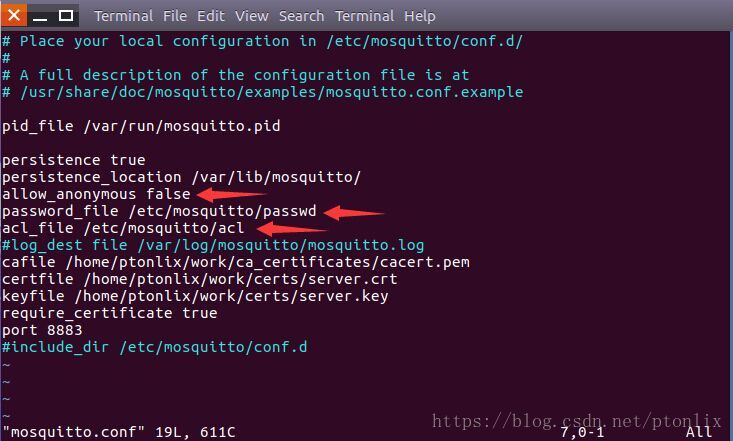

現在已經生成了上述幾個檔案了,現在根據上述檔案的路徑來配置相應的配置檔案的欄位,下面貼上我的例子,僅供參考:

pid_file /var/run/mosquitto.pid

persistence true

persistence_location /var/lib/mosquitto/

allow_anonymous false

password_file /etc/mosquitto/passwd

acl_file /etc/mosquitto/acl

#log_dest file /var/log/mosquitto/mosquitto.log

cafile /home/ptonlix/work/ca_certificates/cacert.pem

certfile /home/ptonlix/work/certs/server.crt

keyfile /home/ptonlix/work/certs/server.key

require_certificate true

port 8883

#include_dir /etc/mosquitto/conf.d如果需要上述欄位的詳細解釋,大家可以百度,可以參考mosquitto自帶的例子,路徑如下:

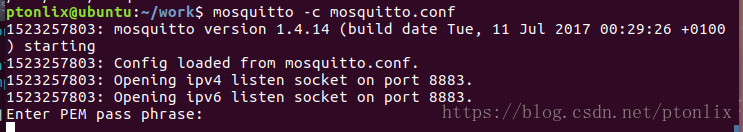

/usr/share/doc/mosquitto/examples/mosquitto.conf執行mosquitto伺服器

mosquitto -c mosquitto.conf

輸入你生成CA證書時的密碼,即可執行mqtt伺服器,帶TLS的!!