4G/3G無線接入通過AAA伺服器進行認證並下發IP地址的方案!

隨著物聯網技術的發展, 3G/4G終端裝置越來越多,不止個人使用者越來越多,企業客戶諸如銀行、電力、交通、環保、地震、石油、氣象、汽車等行業也越來越多,大量4G/3G無線終端接入面臨了以下幾個問題:對無線接入裝置的管理、認證、遠端控制、流量統計、分配固定IP等需求擺在了面前,這就需要一臺專業的AAA認證伺服器完成此項工作,起初接入數量少,可以通過CISCO路由器、華為路由器、H3C路由器通過逐條命令的形式來實現,當大量的無線接入需求湧現出來,出現了成千上萬條無線接入的時,命令肯定不行了!今天給大家介紹一下我在某銀行4G/3G無線接入方案中使用的一套CISCO路由器+HT-6000伺服器方案,供大家參考!

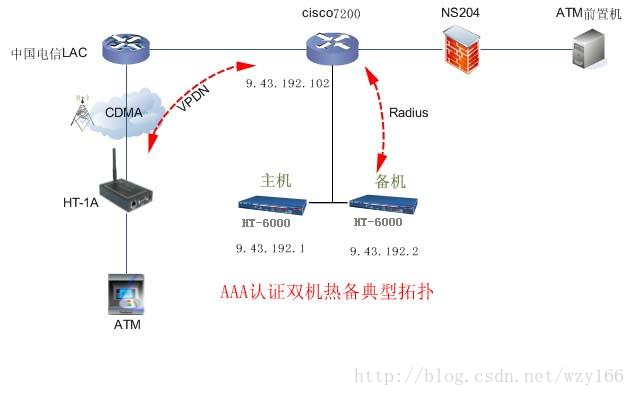

如圖所示:cisco7200 與 HT6000的內網口(eth0) 分配同一子網的兩個地址 9.43.192.102 和 9.43.192.1,可直接通訊用以承載Radius協議報文。

具體撥號建立過程:

1.網路待認證裝置發起PPP撥號請求,通過網路發至運營商。

2.運營商核心交換網與網路待認證裝置進行通訊,驗證CallerID、IMSI號使用者域名。

3.電信通過驗證後,電信LAC側將二次請求包通過專線轉發至分行中心的cisco7200。

4.cisco7200收到PPP通訊請求包,根據Radius配置,將驗證、授權部分交給HT6000。

5.HT6000驗證使用者名稱+域名,口令及CallerID、IMSI成功後,將驗證成功及上線IP地址等資訊反饋給cisco7200。

6.cisco7200接受到HT6000的驗證及授權資訊後,與網路待認證裝置建立PPP連線。

7 在工作過程中,如果AAA伺服器主機出現異常斷電等故障、備機自動切換提供認證服務等全部功能。

該方案中,HT-6000AAA伺服器可以為每一臺上線的4G/3G路由器指定一個固定的IP,便於伺服器遠端反向控制ATM機等現場裝置。

方案中CISCO路由器的參考配置如下:

開啟AAA並設定認證為外部認證(radius-伺服器)

R1(config)aaa new-model

R1(config)aaa authentication login default local

R1(config)aaa authentication ppp default group radius

R1(config)aaa authorization network default group radius

R1(config)aaa accounting update periodic 3(X)

配置VPDN的LNS部分:

R1#configure terminal

R1(config)#vpdn enable

LNS(config)#vpdn-group VN

LNS(config-vpdn) #accept-dialin

LNS(config-vpdn-acc-in)# protocol l2tp

LNS(config-vpdn-acc-in)# virtual-template 1

LNS(config-vpdn-acc-in)# exit

LNS(config-vpdn) # lcp renegotiation always(

LNS(config-vpdn) # l2tp tunnel password xxxx

LNS(config)# interface Virtual-Template1(

LNS(config-if)# mtu 1400

LNS(config-if)# ip unnumbered Loopback1

LNS(config-if)# ip mroute-cache

LNS(config-if)# no keepalive

LNS(config-if)# peer default ip address pool vpdnpool

LNS(config-if)# ppp authentication pap chap

LNS(config-if)# exit

LNS(config)#ip local pool vpdnpool 192.168.20.2 192.168.20.100(定義的地址池)

指定外部AAA伺服器:

radius-server host 192.168.2.1 auth-port 1812 acct-port 1813 key 7 xxxxx(radius伺服器的指向)

radius-server host 192.168.3.1 auth-port 1812 acct-port 1813 key 7 xxxxx (radius伺服器的指向)

方案中AAA伺服器的配置

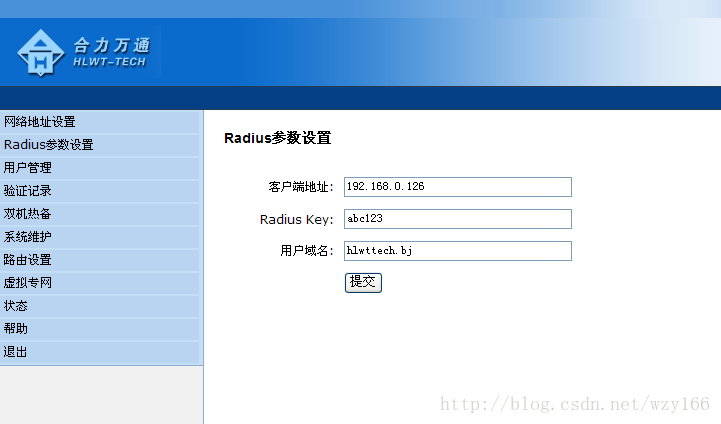

RADIUS引數設定

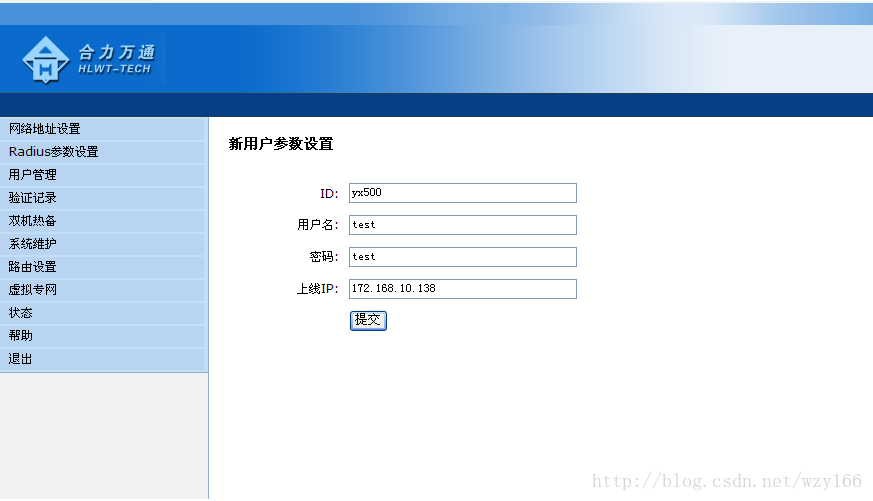

AAA伺服器新使用者引數配置

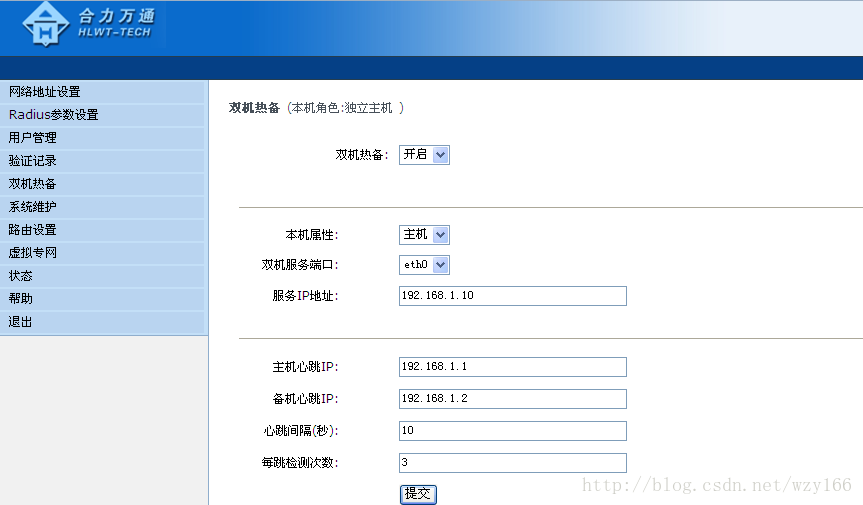

AAA伺服器雙機熱備配置

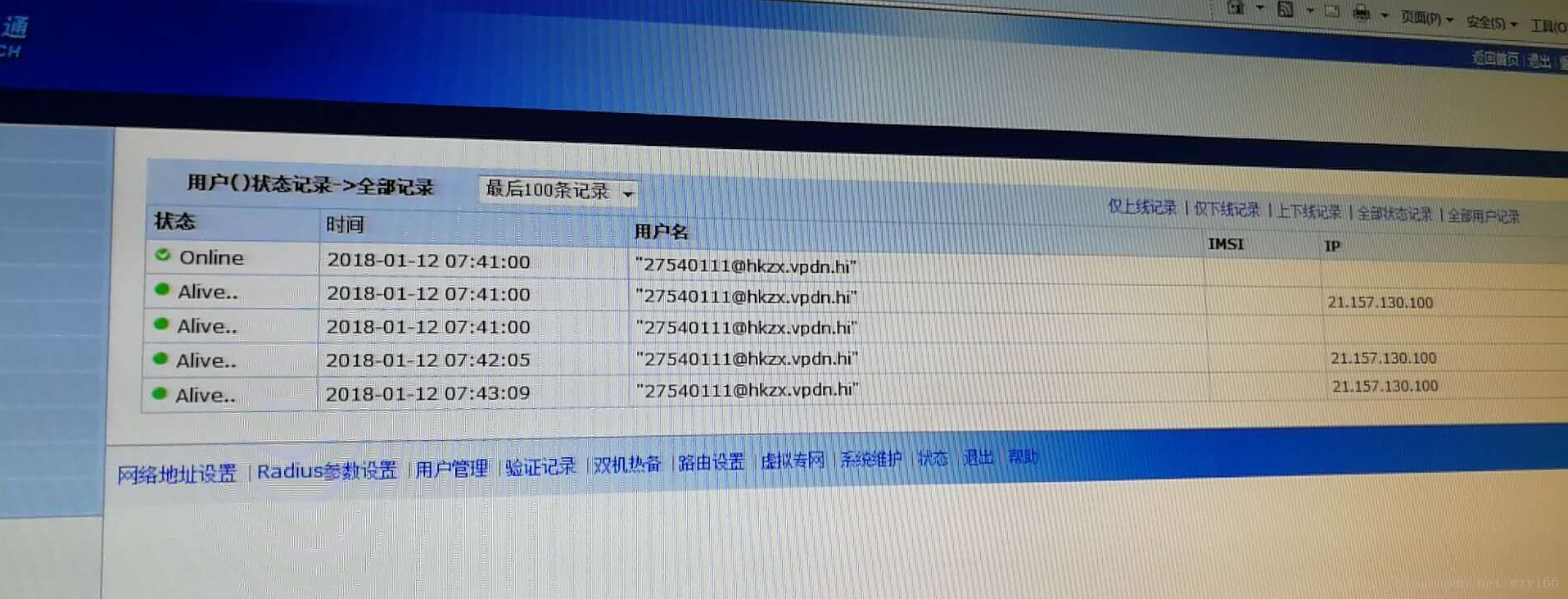

4G客戶端上線記錄