Linux Bash安全漏洞以及各環境修復解決方法

第一、檢測是否存在Bash漏洞

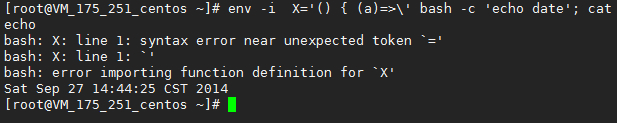

env -i X='() { (a)=>\' bash -c 'echo date'; cat echo

執行上面的命令,如果有出現下面的反饋資訊說存在漏洞需要補丁。

如果有出現上面的字元說明是有漏洞的,然後看下面根據不同系統環境升級補丁。

第二、升級不同系統的bash補丁

老左需要說的是,以防止萬一我們需要先做好備份,萬一出現不相容問題導致系統錯誤我們還可以補救備份,如果可以快照備份的就快照備份,其他就備份網站和資料庫。在寫這篇文章的時候,老左已經在centos和debian測試成功。

A - centos系統

yum clean all

yum makecache

yum -y update bash

如果是centos系統只要執行上面簡單的指令碼就可以。

B - Ubuntu系統

apt-get update

apt-get -y install --only-upgrade bash

C - debian系統

如果是7.5 64位 && 32位環境執行

apt-get update

apt-get -y install --only-upgrade bash

如果是6.0.x 64位環境執行

wget https://soft.laozuo.org/systems/bash_4.1-3+deb6u2_amd64.deb&& dpkg -i bash_4.1-3+deb6u2_amd64.deb

如果是6.0.x 32位環境執行

wget https://soft.laozuo.org/systems/bash_4.1-3+deb6u2_i386.deb&&dpkg -i bash_4.1-3+deb6u2_i386.deb

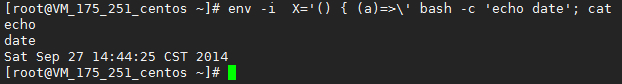

最後,我們再執行第一步的指令碼檢測的時候看看是什麼樣子的反饋資訊。

如果能看到:

date

這樣的反饋資訊說明補丁完畢。支援我們已經完成了Linux Bash安全漏洞的修復工作.