virus.win32.parite.H病毒的查殺方法

virus.win32.parite.H病毒的查殺方法

昨天電腦中了virus.win32.parite.H病毒,搞了2個多小時終於搞定了。下面記錄下我的解決方法。

第一步:下載Win32.Parite病毒專殺工具

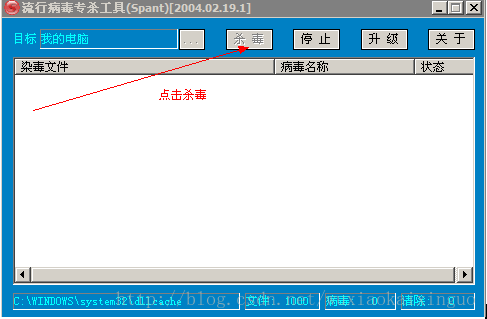

第二步:執行流行病毒專殺工具(Spant).exe

第三步:利用360急系統急救箱進行系統修復(建議等流行病毒專殺工具(Spant).exe

防毒完畢後再執行360急系統急救箱進行系統修復)

第四步:重啟系統(等360系統急救箱掃描完畢後重啟系統)

第五步:利用360衛士進行掃描,發現系統正常,無病毒。

到此結束!!!

相關推薦

virus.win32.parite.H病毒的查殺方法

virus.win32.parite.H病毒的查殺方法 昨天電腦中了virus.win32.parite.H病毒,搞了2個多小時終於搞定了。下面記錄下我的解決方法。 第一步:下載Win32.Parite病毒專殺工具 第二步:執行流行病毒專殺工具(S

MyDocument exe病毒查殺方法

分享一下我老師大神的人工智慧教程!零基礎,通俗易懂!http://blog.csdn.net/jiangjunshow 也歡迎大家轉載本篇文章。分享知識,造福人民,實現我們中華民族偉大復興!

ARP病毒的簡易查殺方法

最近一位朋友的網咖遇到病毒,經常斷網並且網路速度緩慢,猜測是ARP病毒,以前還不曾遇到過ARP病毒的感染情況,只是聽說而沒有實踐過。這次,在網路中快速查閱了相關資料,對ARP病毒的查殺有了新的認識。 提示:原理在這裡就不多說了,不懂原理的人就不必向下看了。 較專業

安裝ClamAV對centos系統進行病毒查殺

安全1.安裝epel源yum install epel-release 在安裝了EPEL源後,運行下面的命令安裝ClamAV # yum install clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanne

安裝 ClamAV 對 CentOS 系統進行病毒查殺

ClamAV1.安裝epel源yum install epel-release在安裝了EPEL源後,運行下面的命令安裝ClamAV# yum install clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scan

siglow及netplayone木馬查殺方法

發現的木馬體檔案:siglow.sys,siglow.dll,netplayone.dll,nethome32.dll四個。 現象:1、360升級異常;2、google搜尋木馬體檔名關鍵字,結果集異常,且360論壇的相關網頁全部開啟指向360主頁;3、卡巴與小紅傘兩款防毒軟體及

阿里雲挖礦病毒查殺

日常登入開發機。登入時發現很慢。心想肯定又又又中毒了(之前就經常各種挖礦攻擊) 登入後 top -》 cpu 97% 但程序裡佔用高的最高也才1%呀(很是奇怪) 無奈又想把htop安上於是 yum install -y hto

核心木馬:Win32.Rootkit.Rogue.Tzim查殺

今天發現win8下存在Win32.Rootkit.Rogue.Tzim核心木馬.常規使用QQ管家查出來的,以為殺了重啟就好了,結果一次次被檢出. 切換到win8安全模式,使用QQ急救箱查殺,殺了後,正常重啟.還是被QQ管家檢出. 然後換其他比如貝殼木馬查殺,卡巴

Android自定義View-仿華為手機管家病毒查殺類似於雷達掃描動畫效果

最近在使用華為手機管家病毒查殺時有一個類似雷達掃描的動畫,發現該動畫旋轉軸未對準圓心,如下圖: 這樣不仔細看,看不出來,咱們放大看一下,放大後如下: 現在我們可以清楚看到這個問題,於是想自己實現一把,好了,為了便於理解,這裡就按照動畫所見內容依次展開來說。 先簡單的分析一

【bat】1kb病毒查殺程式

網上有關於此病毒的詳細資訊,這裡不過多的贅述。 想要檢視此病毒的詳細資訊請看這裡:點選開啟連結 1. 中毒描述:中了此病毒後,會將自己儲存器(一般是u盤)裡的資料夾全部隱藏並新建以你資料夾名稱為開頭的 “.exe”檔案,雙擊開啟.exe檔案後,會彈出一個新的

xsx.exe把我的電腦搞死了,把查殺方法寫地這兒以做紀念

cd c: attrib sxs.exe -a -h -s del /s /q /f sxs.exe attrib autorun.inf -a -h -s del /s /q /f autorun.inf D: a

病毒木馬查殺實戰第019篇:病毒特征碼查殺之編程實現

ptr lose if語句 x11 epo virus 木馬 提取 error 前言 上次我們已經簡介過了病毒特征碼提取的基本方法,那麽這次我們就通過編程來實現對於病毒的特征碼查殺。 定義特征碼存儲結構 為了簡單起見。這次我們使用的是setup.

病毒木馬查殺實戰第028篇:某APT攻擊的技術分析

樣本檔案基本資訊 本分析報告共涉及兩個樣本檔案,其基本資訊如下: 1號樣本 2號樣本 樣本名稱 處理籤(2018年)1304.pdf.hta 組織部幹部四處最新通

病毒木馬查殺實戰第027篇:“白加黑”惡意程式研究(中)

前言 這次討論的是一個真實的非常典型的利用“白加黑”手段進行破壞的團伙,我能深刻地感受到它們在很多方面確實是花了一些心思的,也就是在隱藏自身行為,誘惑純潔的大眾進行點選從而得到執行方面,是有一些亮點的,那麼這次我就為大家

病毒木馬查殺實戰第026篇:“白加黑”惡意程式研究(上)

前言 眾所周知,傳統的惡意程式都是由單一檔案構成的,從而實現某一種或者幾種惡意功能。而這類的惡意程式為了避免被發現以及被查殺,往往會採用五花八門的自我隱藏技術以及免殺技術,病毒程式的作者很多時候也是腦洞大開,為了對抗殺軟的查殺也是無所不用其

病毒木馬查殺實戰第025篇:JS下載者指令碼木馬的分析與防禦

前言 這次我與大家分享的是我所總結的關於JS下載者指令碼木馬的分析與防禦技術。之所以要選擇這樣的一個題目,是因為在日常的病毒分析工作中,每天都會遇到這類病毒樣本,少則幾個,多則幾十個(當然了,更多的樣本已經被自動分析系統攔截下來了)。而

360公司方案:WannaCry“永恆之藍”病毒分析和查殺恢復工具

WNCRY病毒瘋狂攻擊全球上百個國家,無數寶貴資料被病毒加密,甚至有大學生畢業論文被鎖死。我們彙總了最近幾天360公司對病毒的分析、病毒預防、查殺和資料恢復的工具和辦法,希望能幫助到大家。 病毒分析報告 病毒預防辦法: 被鎖檔案恢復 360首發勒索蠕蟲病毒檔案恢復工具。 360深入分析病毒原理,

Ubuntu16.04 LTS 安裝並使用pyclamd呼叫clamav查殺病毒

因為工程要用pyclamd,所以我基於ubuntu16.04安裝了pyclamd,其實主要是安裝了clamav,安裝了一天,終於成功了。下面給大家說一下我親測有效的安裝教程。 1.首先對apt-get進行更新,執行下面的程式碼: sudo apt-get update s

病毒木馬查殺實戰第018篇:病毒特徵碼查殺之基本原理

前言 在本系列的導論中,我曾經在“病毒查殺方法”中簡單講解過特徵碼查殺這種方式。而我也在對於實際病毒的專殺工具編寫中,使用過CRC32演算法來對目標程式進行指紋匹配,從而進行病毒判定。一般來說,類似於MD5以及CRC32這樣的演算法,在病毒大規模爆發時是可以提高查

查殺Oracle執行緒的方法

在一次使用PLSQL Developer 對資料庫(Oracle)進行資料刪除操作時,在執行完刪除命令後,commit之前,PLSQL Developer 非法關閉。再次使用PLSQL Developer 登入,此時無法對前面操作過的表再次進行刪除資料的操作了。報錯:reco