使用組策略推送exchange自簽名證書

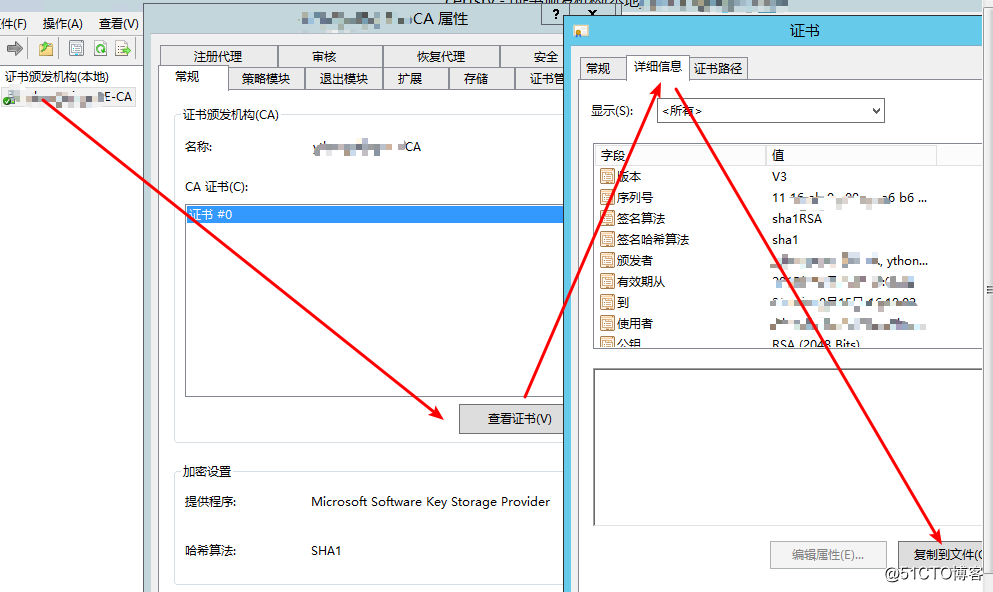

打開證書頒發機構,在證書服務器上面選屬性,然後按照下圖進行導出操作。

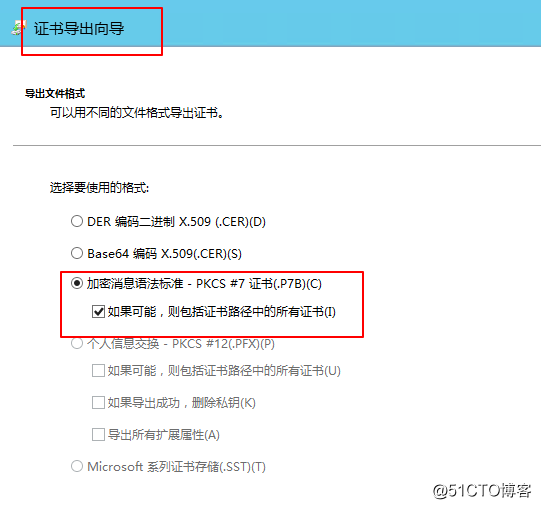

在選擇格式時按照上圖標識選擇。

二、導入證書

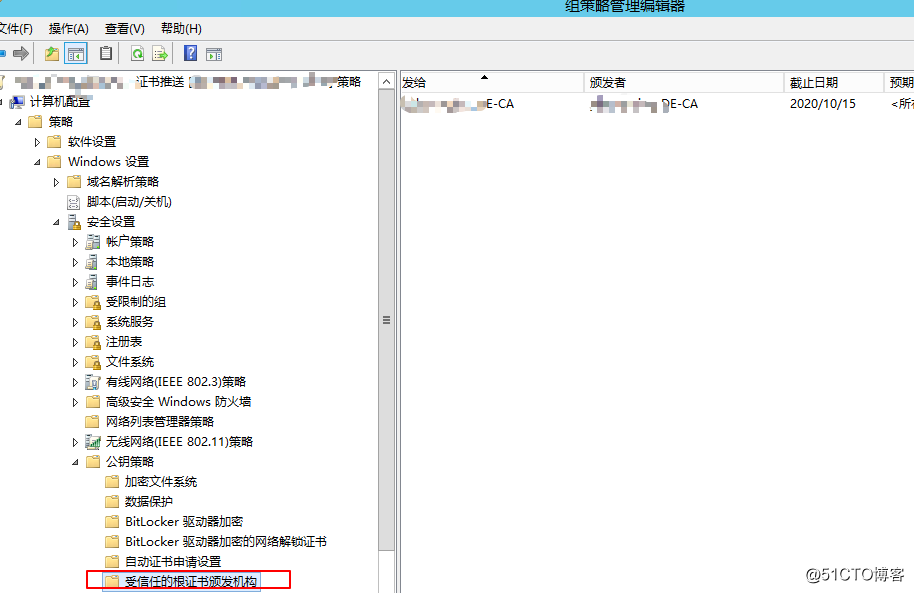

新建一個組策略,在計算機配置-策略-windows設置-安全設置-公鑰策略中選中“受信任的根證書頒發機構”並新建導入。

三、測試

在客戶端更新組策略後發現登陸郵箱地址不再提示不受信任。

使用組策略推送exchange自簽名證書

相關推薦

使用組策略推送exchange自簽名證書

src 提示 process cbc 選中 chang 分享 -o 一個 一、導出證書打開證書頒發機構,在證書服務器上面選屬性,然後按照下圖進行導出操作。 在選擇格式時按照上圖標識選擇。 二、導入證書新建一個組策略,在計算機配置-策略-windows設置-安全設置-公鑰策略

openssl生成自簽名證書

發送 etc des you stat 同時 信息 內部 簽名 第1步:生成私鑰使用openssl工具生成一個RSA私鑰 openssl genrsa -des3 -out server.key 2048說明:生成rsa私鑰,des3算法,2048位強度,server.ke

解決linux netcore https請求使用自簽名證書忽略安全檢查方法

mva supported support ali figure -s issue 大致 iss 當前系統環境:centos7 x64. dotnet 2.0. 不管是 ServicePointManager.ServerCertificateValidationCallb

https CA自簽名證書,並給Webserver頒發證書

extension there form nal 3.2 vim city append cor **CA主機執行命令** [root@centos7 ~]# cd /etc/pki/CA [root@centos7 CA]# touch index.txt [root@c

Nginx 配置 HTTPS自簽名證書

sta num web oca pos sof AI bsp OS 工具:OpenSSL ssl的開源實現,幾乎實現了市面上所有的加密libcrypto: 通用加密庫, 任何軟件要實現加密功能 鏈接調用這個庫libssl: TLS/SSL 加密庫 openssl:

tomcat配置https自簽名證書(keytool生成)

pri list tin led str orm unit lock pass tomcat配置https自簽名證書(keytool生成) 生成keystore keytool -genkeypair -alias "server" -keyalg &

SDWebImage 加載Https自簽名證書時的圖片問題

str values ext 找到 from ict ati implement creat 你是否遇到了這種情況,好不容易把自簽名HTTPS證書配置好了,訪問https接口也成功了,但是圖片加載不出來? 傳了SDWebImageAllowInvalidSSLCertifi

Nginx配置https並自簽名證書

曾經iOS 為安全起見要求所有請求必須https,記錄專案中配置https過程。 # 生成一個RSA金鑰 openssl genrsa -des3 -out xgj.key 1024 # 拷貝一個不需要輸入密碼的金鑰檔案 openssl rsa -in xgj.key -out xg

使用自簽名證書進行TLS

使用自簽名證書獲取TLS/SSL配置的證書,用於非生產或測試環境。 建立證書的目錄 $ mkdir -p /opt/cloudera/security/x509/ /opt/cloudera/security/jks/ 訪問該目錄,並設定正確的許可權,然後切換到jks目錄

opensll自簽名證書生成

1.生成私約 genrsa -out privateKey.pem 2048 privateKey.pem -----BEGIN RSA PRIVATE KEY----- MIIEogIBAAKCAQEAwEIkpHwGCvmOWflCHI/gmYxKuerdupw

HTTPS協議以及雙向數字證書校驗 自簽名證書的生成

$ openssl x509 -text -in client.crt -noout Certificate: Data: Version: 1 (0×0) Serial Number: d6:e3:f6:fa:ae:65:ed:df

【HTTPS】使用OpenSSL生成帶有SubjectAltName的自簽名證書

操作步驟 首先新建一個配置檔案 ssl.conf如下: [ req ] default_bits = 4096 distinguished_name = req_distinguished_

iOS 極光推送接收自定義訊息

//新增監聽者 NSNotificationCenter *defaultCenter = [NSNotificationCenter defaultCenter]; [defaultCenter

openssl 生成自簽名證書

#生成服務端私鑰 openssl genrsa -out key.pem 2048

使用CA自簽名證書搭建HTTPS網站

在自己倒騰https網站的時候用自定義的CA給自己的網站做自簽名的問題一直困擾了我好久,下面是我自己測試成功的案例,網上有很多類似的問題,在這裡儲備一份供自己和他人蔘考使用。 1. 安裝linux,apache,openssl元件,在此不做贅述,我用的就是

gmssl生成自簽名證書

gmssl是在openssl原始碼基礎上,增加了對國密的實現 gmssl下載地址 https://github.com/guanzhi/GmSSL/releases 版本:gmssl-1.3.0 作業系統:CentOS7 x86_64 注意:在Cen

glide 整合okhttp3 解決https自簽名證書問題

compile 'com.github.bumptech.glide:glide:3.7.0'compile 'com.github.bumptech.glide:okhttp3-integration:[email protected]'

Docker部署註冊中心、Docker建立私有映象庫、自簽名證書、Deploy a registry server

這是我在內部部署Docker Registry時記錄下來的筆記,操作環境是Centos 7、Docker 18.06.1-ce 1、執行registry 我當前所使用的主機的IP是192.168.1.249,工作目錄在:/data/docker/registry, #

第一篇部落格:極光推送以及自定義推送聲音

極光註冊就不說了,首先配置App的build.grandle 在defaultConfig裡貼上一下內容appkey為我在極光註冊之後的Appkey 然後配置AndroidManifest 把下面這些資訊放在application裡面 <!--極光的-->