2018年DDoS***全態勢:戰勝第一波***成“抗D” 關鍵

基於2018.1.1-12.31阿裏雲上的DDoS***數據,阿裏雲安全團隊從DDoS***事件、僵屍網絡中控、DDoS肉雞等多個維度做了統計分析,希望為政府和企業客戶提供參考價值。

核心觀點

TCP類型的***在DDoS***威脅中占據著更重要的比重。

應用層***對抗越來越激烈。

遊戲等行業依然是***發生最頻繁的區域。

***峰值已經以T為單位。

DDoS***中,IoT設備的數量明顯提升。

由於篇幅限制,本文僅截取了兩個典型***案例在此分享,獲取完整版報告請點擊下方鏈接:

https://files.alicdn.com/tpsservice/2a83ff6c52d8f1f0b00e3e9dc5ce31fa.pdf?spm=5176.146391.1095956.5.66855e3brC2aOb&file=2a83ff6c52d8f1f0b00e3e9dc5ce31fa.pdf

流量最大案例

2018年9月,阿裏雲雲盾高防產品接入了一個遊戲客戶。業務上線後不久,該客戶就頻繁遭到DDoS***,平均每天要遭受兩次10G左右的DDoS***,在阿裏雲DDoS高防的防護下,對業務並未產生影響。

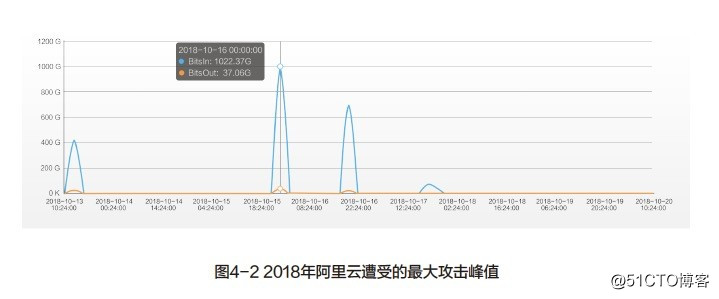

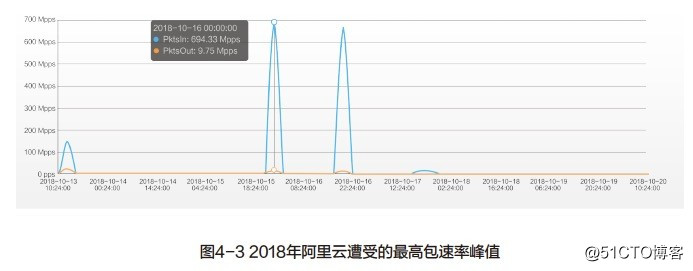

10月13日,阿裏雲監測到該客戶遭受的***峰值流量達到了430Gbps;3天後,***者調動了更多資源,希望一次性將業務置於死地;10月16日淩晨,該客戶再次遭受DDoS***,流量峰值達到1.022Tbps,pps峰值則達到了6.9億。

收到***告警之後,阿裏雲安全團隊檢查***情況及客戶業務狀況,雲盾高防運行平穩,***流量在可控範圍內,***手法為大流量SYN_flood***,含SYN畸形包、SYN小包等,與此同時,大流量***還未停止。

後續3天,又發生了幾次600G左右***,均未對業務造成威脅。

連接最大案例

遊戲行業一直是DDoS***的重災區,阿裏雲上的遊戲客戶同樣面臨著大流量***和連接耗盡型***的威脅。

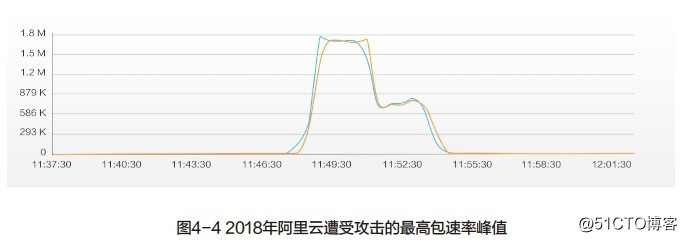

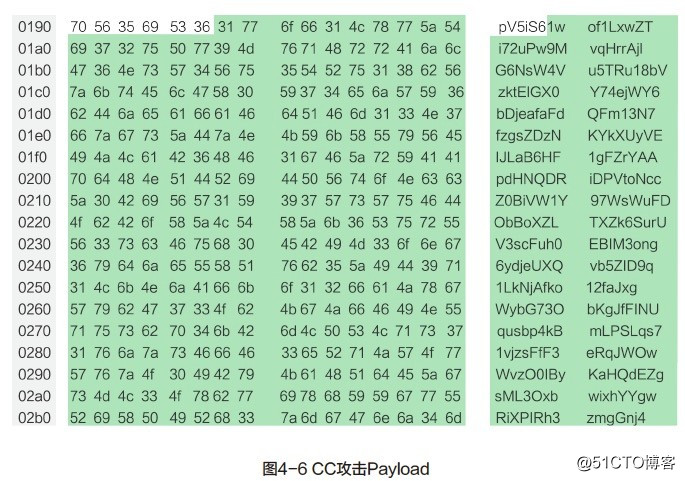

2018年7月14日11:47,某遊戲客戶遭受到大規模的四層連接耗盡型***,雲盾高防通過智能防護模塊檢測到四層業務***並啟動自動防護功能,通過高頻次肉雞處置模塊和惡意內容檢測模塊下發處置,CC***流量被完全壓制,客戶業務恢復正常。

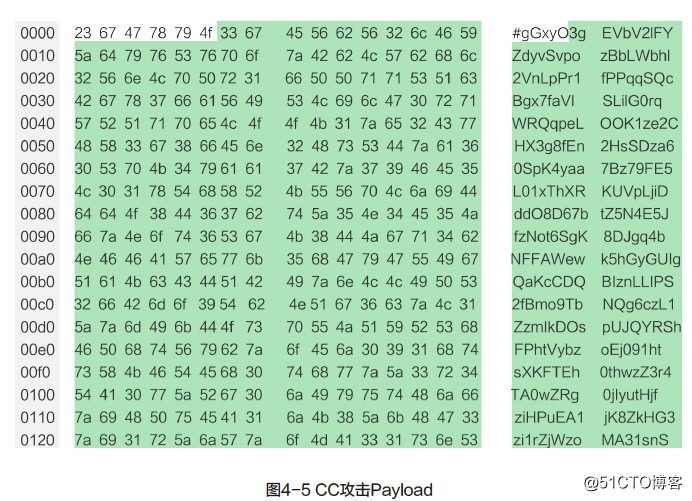

收到***告警之後,從***數據看,***動用了20萬+的肉雞資源,***手法為建連之後向服務器發起高頻率的惡意請求,並帶有隨機Payload,***新建峰值超過了170Wcps。

專家建議

從上述案例可以看出,DDoS***防護的形勢在發生著變化。一方面是反射源的治理,防護手段的演進;另一方面物聯網大軍正逐漸加入到DDoS的這個戰場,***手法也日趨復雜化,攻守雙方的勢力一直保持著動態平衡。如何打破這種平衡,贏取這場戰爭的勝利,阿裏雲安全專家給出的建議如下:

抵抗住第一波***,這很重要。從***對抗的經驗來看,抵抗住***的第一波***至關重要。如果第一次***得手能夠給***方帶來更多信心,反之多次攻占不下,則會使***方信心逐漸喪失。通過尋求專業的DDoS防禦團隊,永遠是被***者成本最低、最有效的選擇。

防守方需要有更成熟的流量調度機制和應對方案。DDoS***峰值越來越大,不斷地刷新記錄,這對於防護方是一個嚴峻的考驗。僅僅依靠單個節點來化解動則上T的***已經變得越來越不現實。這時就需要新的應對方案和更成熟的流量調度機制,通過近源清洗、流量壓制等技術手段,降低威脅,來力保城門不失。

防守方需要思考如何更快速地恢復業務。防守方是被動的,因為***者永遠在暗處。也許通過事後溯源追查能夠找到幕後真兇,但是在***對抗過程中,我們不清楚***者會通過何種方式利用服務的何種弱點發起***。這時防守方就需要考慮如何扭轉這種被動局面。隨著大數據技術的發展,機器學習的引入,也許能夠給我們帶來一些機會。通過對正常業務進行建模,來快速檢測異常,以及采用智能化的技術手段,快速識別惡意行為並進行處置。通過一系列自動化、智能化的手段,快速恢復業務,也是防護方努力的方向。

***發起DDoS***,往往是通過侵害別人的正當利益,來使得自己獲益。阿裏雲DDoS高防團隊誕生之初就致力於消滅互聯網上的DDoS***,只有真正的防禦住DDoS***,才能消滅互聯網的DDoS,這也是我們一直努力追求的目標。

2018年DDoS***全態勢:戰勝第一波***成“抗D” 關鍵