auchentoshan後綴勒索病毒

阿新 • • 發佈:2019-04-12

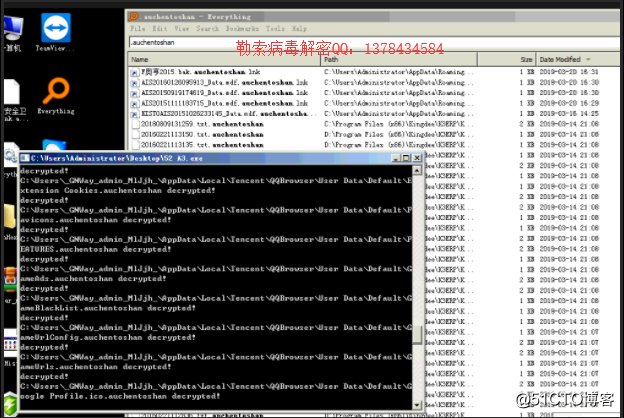

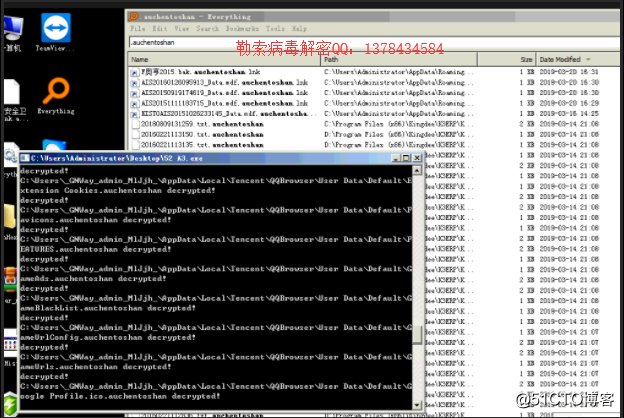

用戶 public ima 有客 cto 數據 log 內置 密鑰 auchentoshan後綴勒索病毒自2019年3月初開始爆發,我們陸續接收到中此病毒報告,不斷有客戶咨詢我們。經過我們緊急分析,發現此病毒使用的加密技術與GlobeImposter 3.0一樣,為同一個病毒程序作者制作。病毒使用了RSA+AES加密方式。

具體的加密過程為:勒索病毒首先解碼出一個內置的RSA公鑰(hacker_rsa_pub),同時對每個受害用戶,使用RSA生成公私鑰(user_rsa_pub和user_rsa_pri),其中生成的密鑰信息使用內置的RSA公鑰(hacker_rsa_Public)進行加密後,做為用戶ID。在遍歷系統文件,對符合加密要求的文件進行加密。對每個文件,通過CoCreateGuid生成一個唯一標識符,並由該唯一標識符最終生成AES密鑰(記為file_aes_key),對文件進行加密。在加密文件的過程中,該唯一標識符會通過RSA公鑰 (user_rsa_pub) 加密後保存到文件中。

病毒主要還是***開放了微軟自帶的遠程桌面,通過暴力破解方式遠程操控***的服務器,進而運行病毒加密程序,加密除系統windows文件外夾的所有文件。

最廉價及最好的防護措施就是,關閉外網遠程桌面,定期備份數據。基本上只要做好這兩點,就不怕再中任何服務器勒索病毒。

具體的加密過程為:勒索病毒首先解碼出一個內置的RSA公鑰(hacker_rsa_pub),同時對每個受害用戶,使用RSA生成公私鑰(user_rsa_pub和user_rsa_pri),其中生成的密鑰信息使用內置的RSA公鑰(hacker_rsa_Public)進行加密後,做為用戶ID。在遍歷系統文件,對符合加密要求的文件進行加密。對每個文件,通過CoCreateGuid生成一個唯一標識符,並由該唯一標識符最終生成AES密鑰(記為file_aes_key),對文件進行加密。在加密文件的過程中,該唯一標識符會通過RSA公鑰 (user_rsa_pub) 加密後保存到文件中。

病毒主要還是***開放了微軟自帶的遠程桌面,通過暴力破解方式遠程操控***的服務器,進而運行病毒加密程序,加密除系統windows文件外夾的所有文件。

最廉價及最好的防護措施就是,關閉外網遠程桌面,定期備份數據。基本上只要做好這兩點,就不怕再中任何服務器勒索病毒。

auchentoshan後綴勒索病毒