Office 365 設定規則避免spoof郵件

有的很容易識別,就是顯示一個同名的用戶名稱 但是郵件明顯是其他域名的;這個我已經設定了一個規則進行過濾

https://blog.51cto.com/beanxyz/2326244

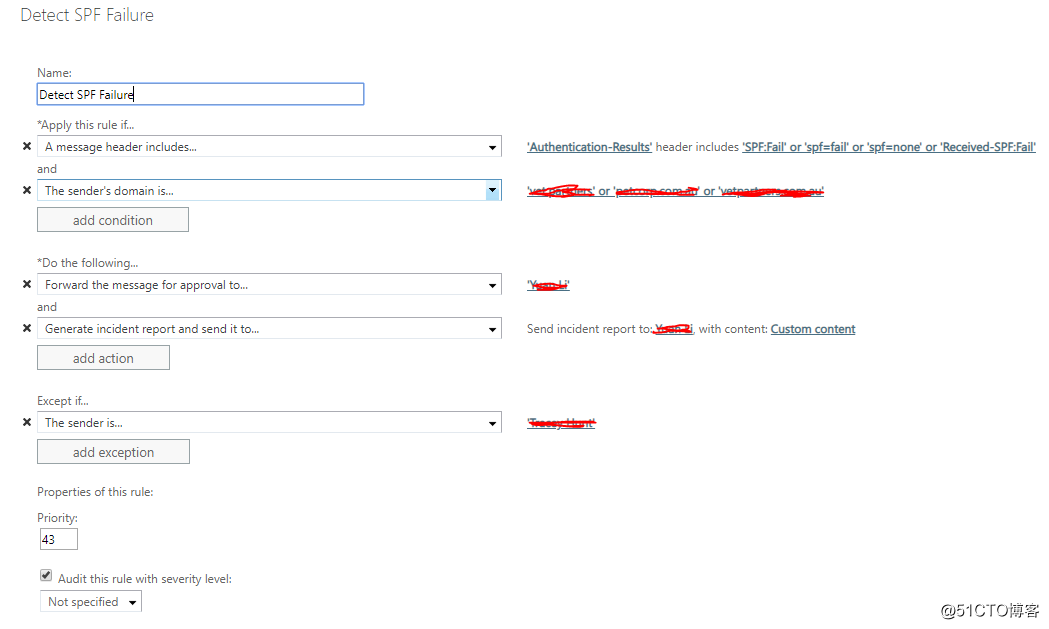

還有的是偽裝成公司內部的郵件,通過公共的SMTP服務器發送來的,這些公共的SMTP服務器不在我們授權的IP地址之類,無法通過SPF驗證,在header 頭文件裏面會標註fail或者none。 Office365 裏面 ,默認情況下,即使SPF沒有通過,仍然發送給了用戶,這樣往往給用戶造成恐慌,認為郵箱被盜或者密碼丟失。針對第二種情況,不能一刀切,把SPF沒通過的都給攔截了,這樣太容易誤傷合法的郵件,因此我設定了以下規則進行過濾。

簡單的說 就是把SPF 沒有設定的或者失敗的郵件都轉發給我自己審批,人工進行判斷。

當然,剛開始幾天可能會收到比較多的郵件,如果是合法的郵件,可以要麽加入except的列表,要麽閱讀頭文件之後,修改對應的DNS記錄,添加合法的SPF的IP記錄。這樣大概一周之後,基本上就沒什麽誤殺的郵件了。

那麽怎麽閱讀郵件的頭文件呢?我一般是通過在線的分析器,比如 https://mxtoolbox.com/EmailHeaders.aspx , 可以直接復制粘貼郵件的頭文件

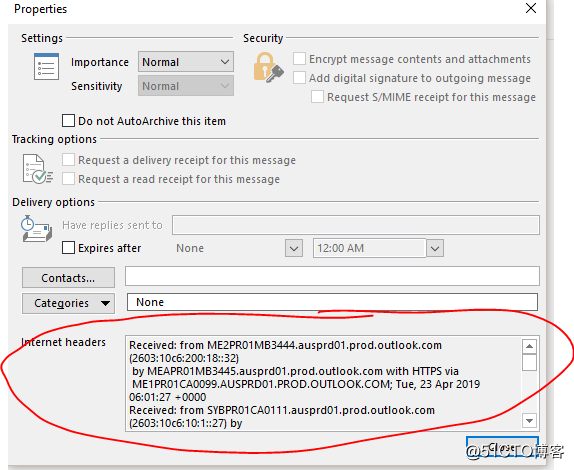

Outlook裏面點開郵件的屬性, 復制 internet headers

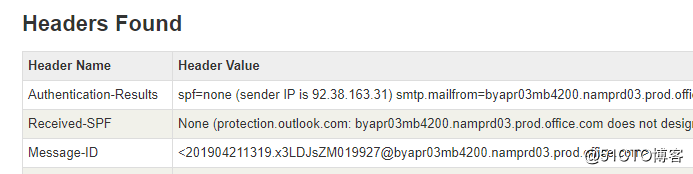

粘貼到 上面的鏈接裏面,點擊 analyze header

結果最下面 可以看見 authentiation-results, 我們就是通過這個來判斷是否通過了SPF的驗證。這裏的例子顯示是none,說明這個域名沒有配置對應的txt記錄。

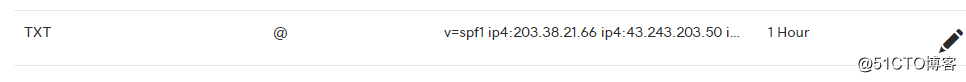

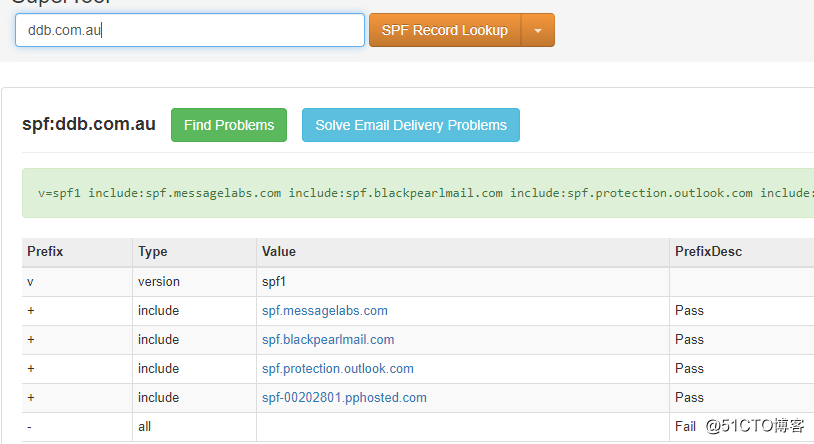

配置 spf txt記錄很容易,比如下面的截圖是在goDaddy裏面配置的。配置好了之後可以通過mxtool進行查詢

隨便搜一個域名看看

通過這種方式,可以有效的避免釣魚郵件,也避免了一刀切(比如直接設置 spf hardfail)造成的誤傷。

Office 365 設定規則避免spoof郵件