舊聞系列-程式設計加密那些事兒

寫在前面

在上大學之前對於加密和密碼的理解就是qq的password輸入,以為是一串******不讓別人看見就是密碼了,後來有次上課老師一不小心把話題扯遠了,講起來各種暗網,洋蔥頭等故事,才理解原來計算機在加密這件事上那麼酷,又那麼多玩法,後來應該就去網上搜了下關於加密演算法的東西。

加密那些事

加密主要分兩種:單向加密和雙向加密。

單向加密比較簡單,雙向的稍微複雜一些。

單向加密是通過一種加密方式加密和解密。所以儲存好加密演算法很重要,一旦洩漏加密方式就失效了。

雙向加密

雙向加密是金鑰有兩把,公鑰和私鑰,公鑰可以公開到公網上,私鑰是一個於公鑰對應的私鑰。使用公鑰可以解開私鑰加密的資訊。在雙鑰體系中,公鑰用來加密資訊,私鑰用來數字簽名。

因為任何人都可以生成自己的(公鑰,私鑰)對,所以為了防止有人散佈偽造的公鑰騙取信任,就需要一個可靠的第三方機構來生成經過認證的(公鑰,私鑰)對。

目前,世界上最主要的數字服務認證商是位於美國加州的Verisign公司,它的主要業務就是分發RSA數字證書。

所以雙向加密分為三部分:公鑰,私鑰,數字服務提供商。

數字簽名

數字簽名是怎麼回事呢?

我們可以在傳輸內容上進行進一步的加密和編碼,比如對內容採用Hash函式,生成信件的“摘要”(digest)。 然後使用私鑰,對這個“摘要”加密,生成"數字簽名"(signature)。 資訊接收方取下“數字簽名”,再用提供的公鑰解密,得到信件的“摘要”。由此證明,這封信確實是信任方發出的,所以“簽名”這一步是為了確認接收方和傳送方授信。 之後再對信件本身使用Hash函式,將得到的結果,與上一步得到的“摘要”進行對比。如果兩者一致,就證明這封信未被修改過。

因為公鑰是可以暴露在公網上的,所以公鑰很容易被竊取,為了保證公鑰的可信,引入了"證書中心"(certificate authority,簡稱CA),為公鑰做認證。

證書中心用自己的私鑰,對公鑰和一些相關資訊一起加密,生成"數字證書"(Digital Certificate)。

拿到數字證書以後,就可以放心了。以後通訊過程中,只要在簽名的同時,再附上數字證書就行了。

收到訊息後用CA的公鑰解開數字證書,就可以拿到傳輸資訊的真實的公鑰了,然後就能證明"數字簽名"是否真的是授信方籤的。

Https

我們看下應用"數字證書"的例項:https協議。

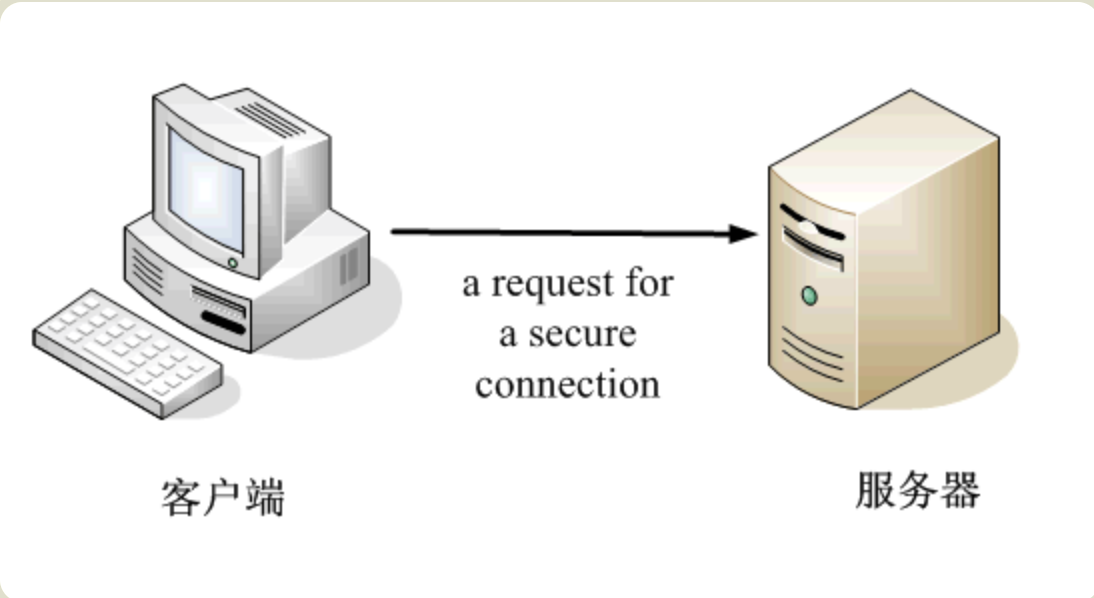

首先,客戶端向伺服器發出加密請求。

首先,客戶端向伺服器發出加密請求。

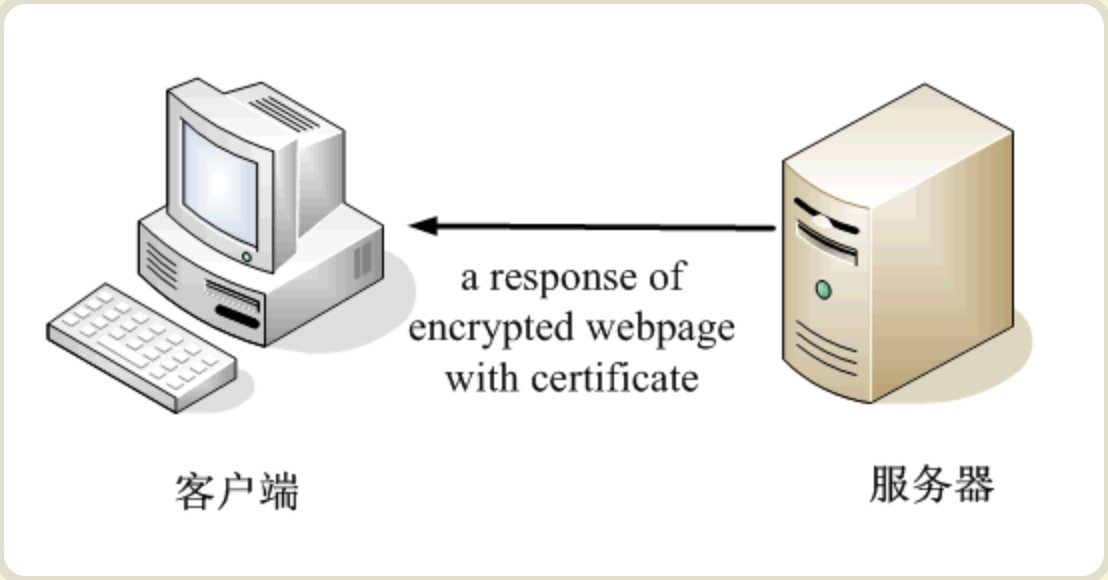

伺服器用自己的私鑰加密網頁以後,連同本身的數字證書,一起傳送給客戶端。

伺服器用自己的私鑰加密網頁以後,連同本身的數字證書,一起傳送給客戶端。

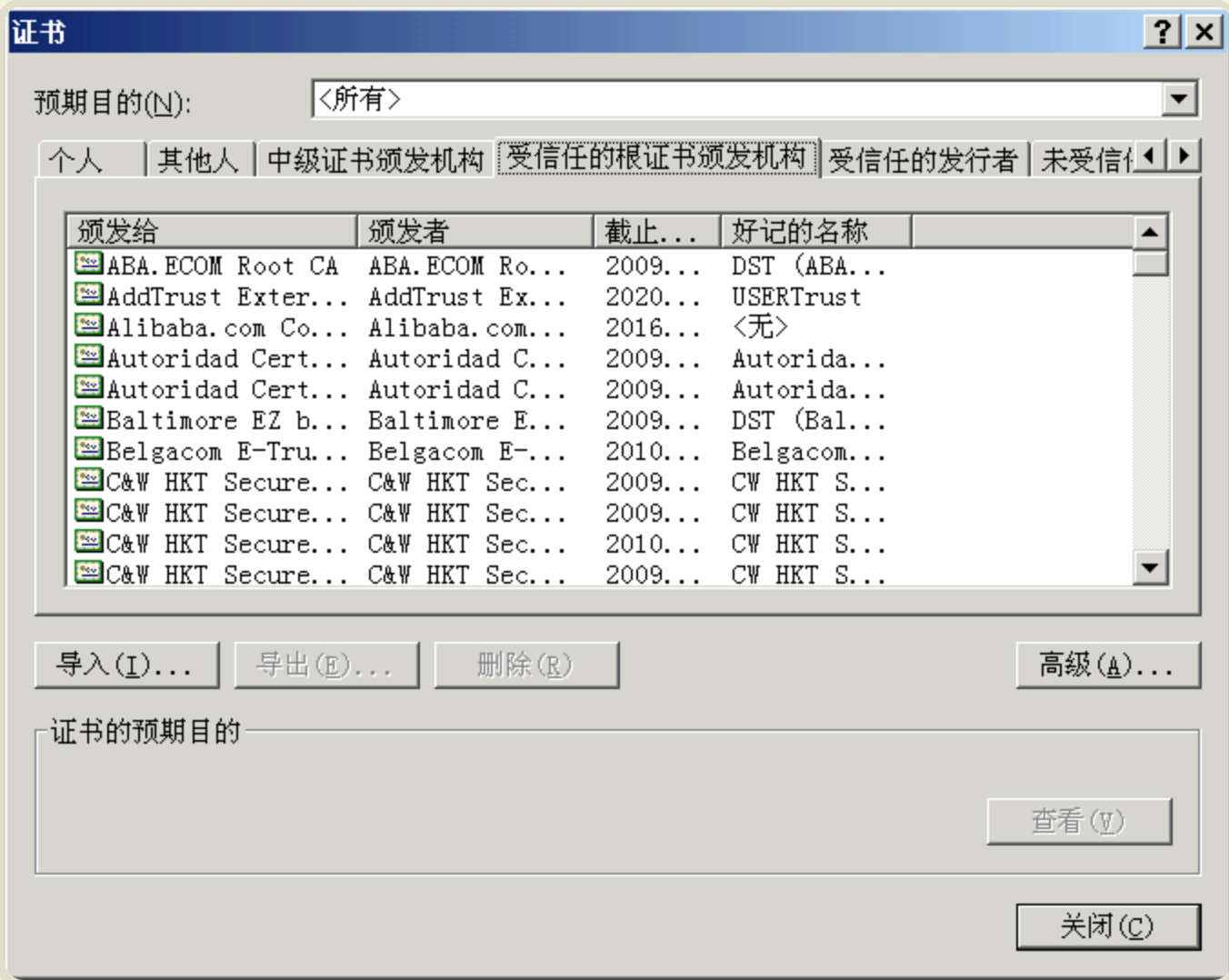

客戶端(瀏覽器)的"證書管理器",有"受信任的根證書頒發機構"列表。客戶端會根據這張列表,檢視解開數字證書的公鑰是否在列表之內。

客戶端(瀏覽器)的"證書管理器",有"受信任的根證書頒發機構"列表。客戶端會根據這張列表,檢視解開數字證書的公鑰是否在列表之內。

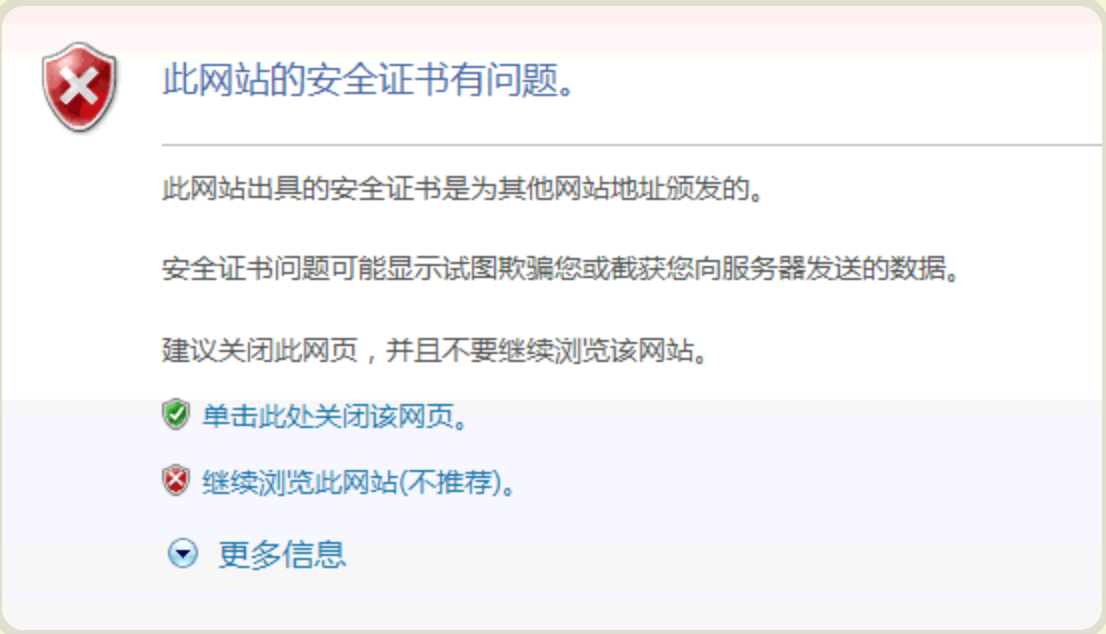

如果數字證書記載的網址,與你正在瀏覽的網址不一致,就說明這張證書可能被冒用,瀏覽器會發出警告。

如果數字證書記載的網址,與你正在瀏覽的網址不一致,就說明這張證書可能被冒用,瀏覽器會發出警告。

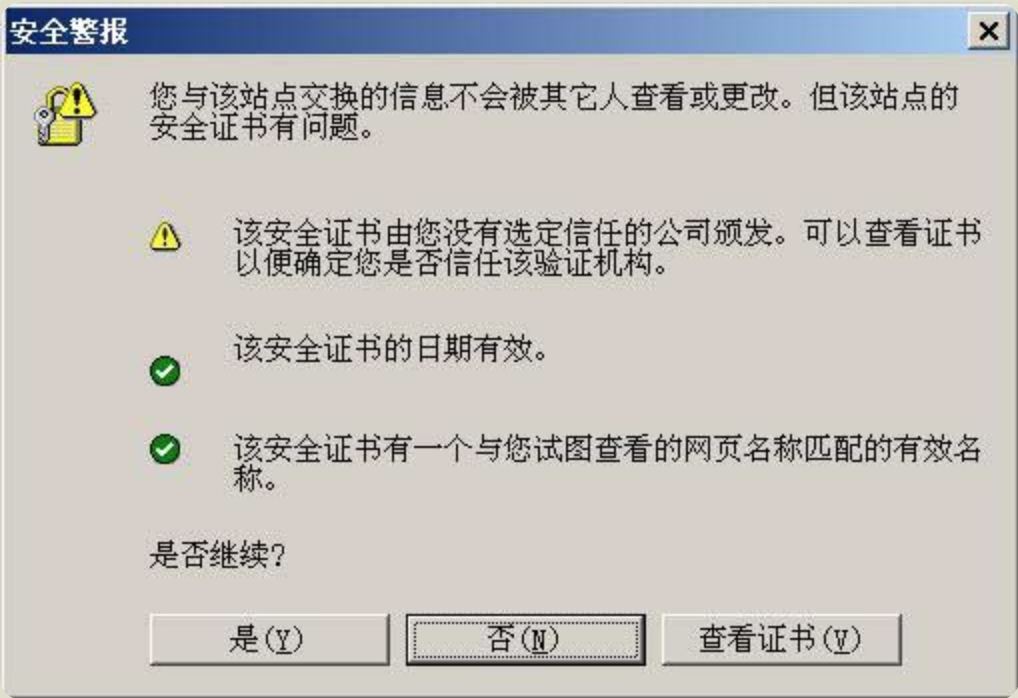

如果這張數字證書不是由受信任的機構頒發的,瀏覽器會發出另一種警告。

如果這張數字證書不是由受信任的機構頒發的,瀏覽器會發出另一種警告。

如果數字證書是可靠的,客戶端就可以使用證書中的伺服器公鑰,對資訊進行加密,然後與伺服器交換加密資

如果數字證書是可靠的,客戶端就可以使用證書中的伺服器公鑰,對資訊進行加密,然後與伺服器交換加密資