kali下一些代理工具的簡單描述

阿新 • • 發佈:2020-05-22

#前言

最近幾天瞭解了kali中一些代理工具的基本使用,做一個小小的總結,kali作業系統的官網為 [www.kali.org](www.kali.org),感興趣的可以去官網下載映象,如何安裝這裡就不在講解了,百度有很多教程。新手這裡推薦直接在官網下載虛擬機器版本的,這樣就省去了安裝配置。虛擬機器可以直接開啟。

#Mitmproxy

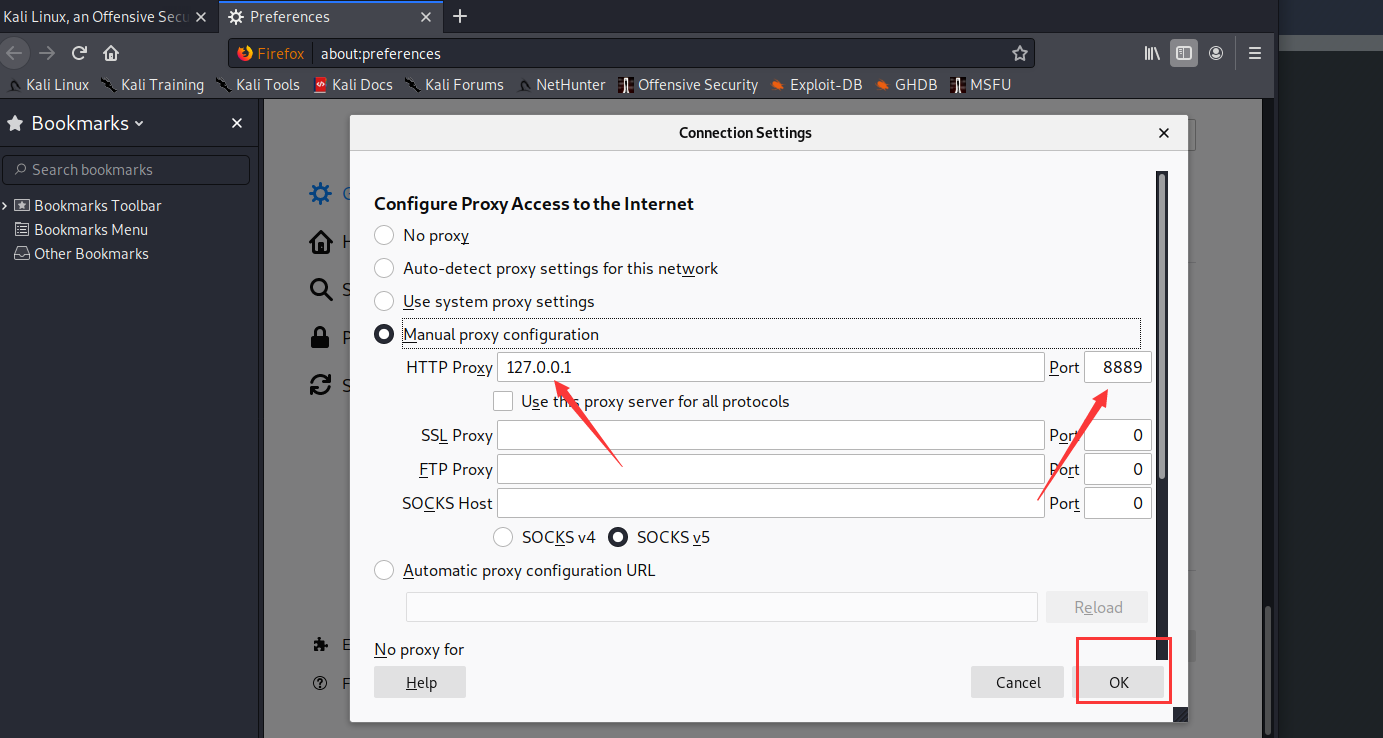

首先需要手動配置一下瀏覽器代理,點選右上角,再點選設定,如下圖

接下來滑到最下面,點選網路配置,選擇手動,地址填本地,埠自己設定,我這裡設定為8889。

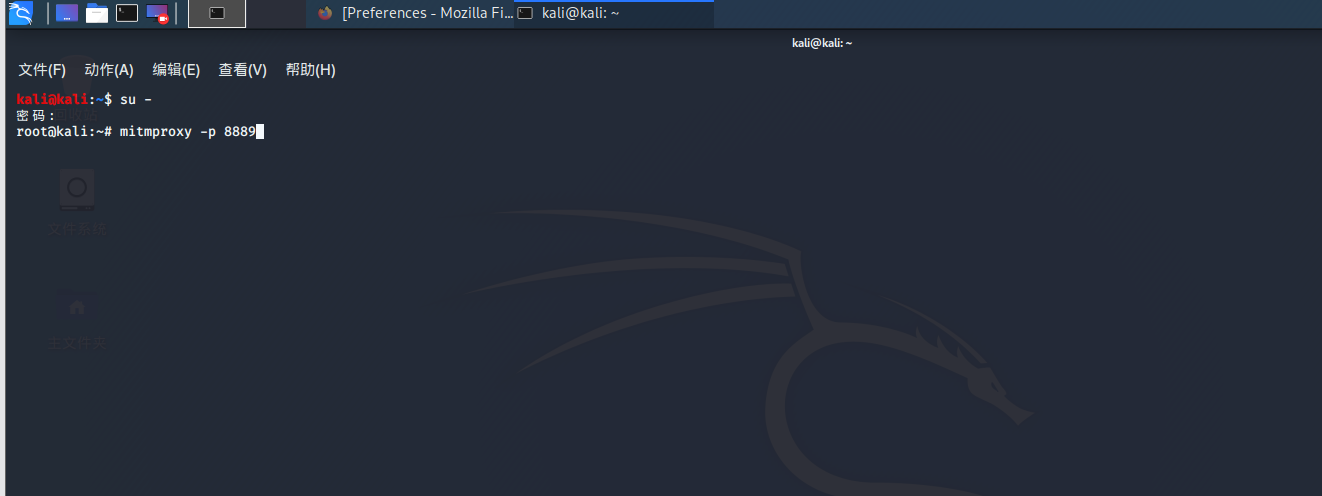

然後開啟終端,切換為管理員,輸入 Mitmproxy -p 8889 ,啟動並監聽8889埠,這個埠是自己設定的,也就是瀏覽器配置的埠。

因為是命令列操作,所以一些常見的快捷鍵要記住,比較重要的兩個是?和 :?是進入help介面,:是進入命令輸入模式。我把一些常用的快捷鍵命令總結如下。需要注意的一點是,區分大小寫。

q 退出(相當於返回鍵,可一級一級返回)

d 刪除當前(黃色雙箭頭)指向的連結

D 恢復剛才刪除的請求

G 跳到最新一個請求

g 跳到第一個請求

C 清空控制檯(C是大寫)

i 可輸入需要攔截的檔案或者域名(起到過濾作用)

a 放行請求

A 放行所有請求

? 檢視介面幫助資訊

^ v 上下箭頭移動游標

enter 檢視游標所在列的內容

tab 分別檢視 Request 和 Response 的詳細資訊

/ 搜尋body裡的內容

esc 退出編輯

e 進入編輯模式

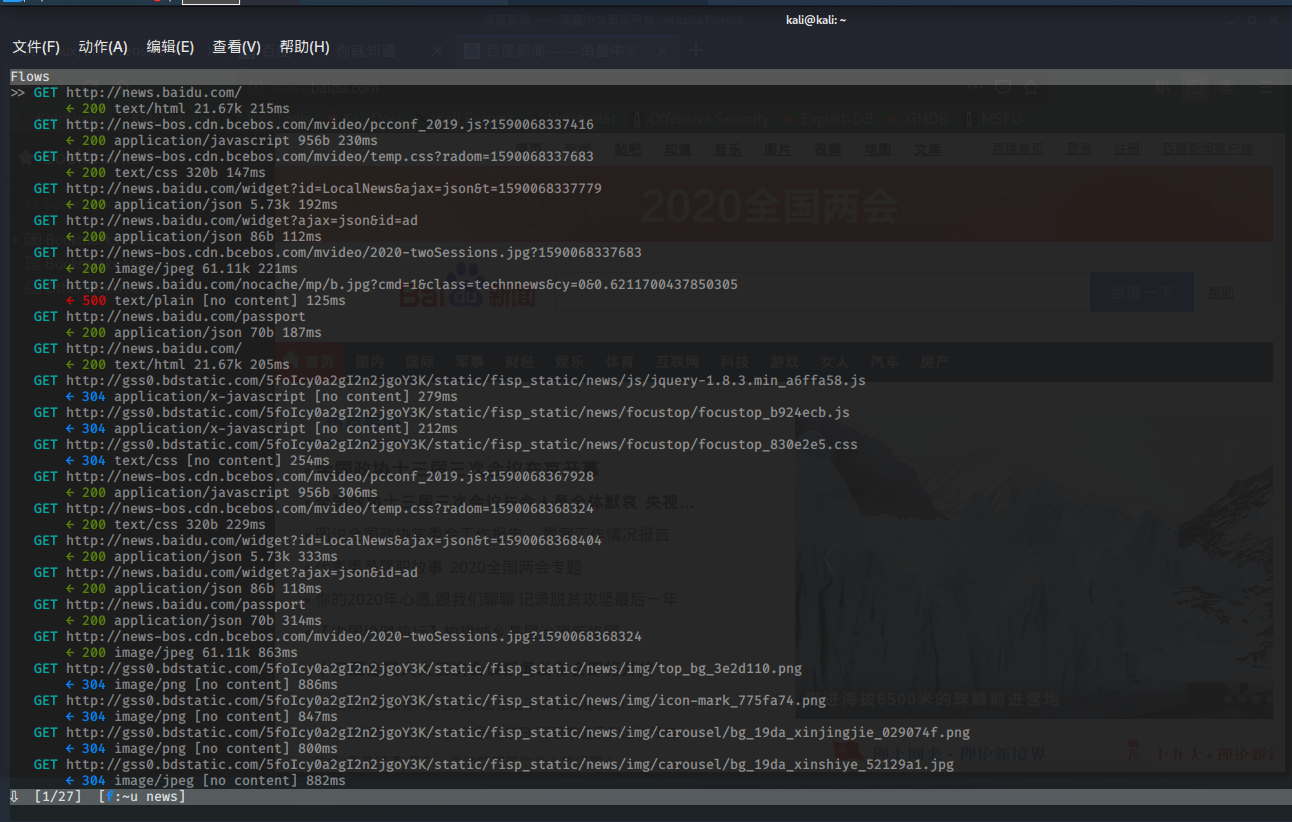

下面以百度為例。進入瀏覽器,輸入百度網站,我們發現抓取到的如下圖。

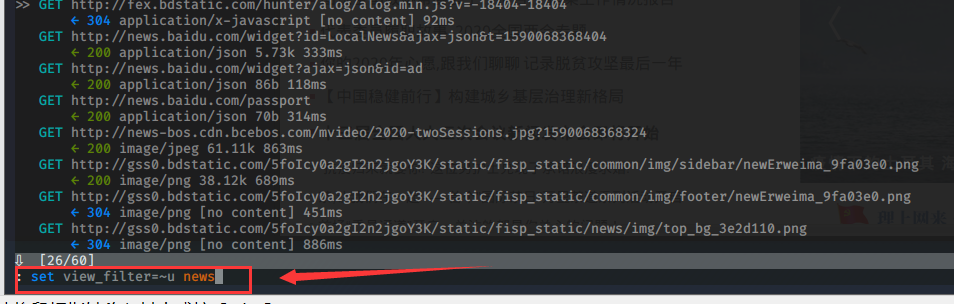

我們發現抓取到的非常多,該如何快速選擇出我們需要的URL呢,我們只需要按下f快捷鍵,然後後面輸入關鍵詞,比如我想選news的相關內容,如下圖就可以了。

回車發現剩下的URL都包含news

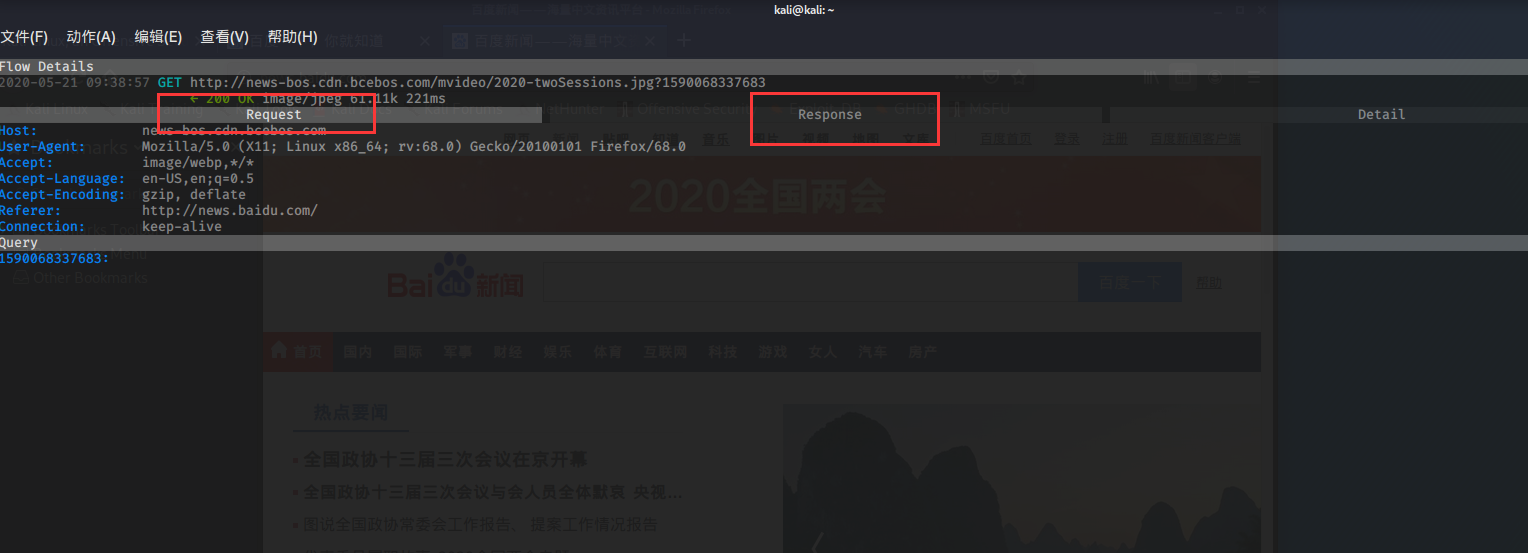

如果想要檢視請求頭和返回頭,看哪個點哪個即可,如下圖

關於Mitmproxy就介紹這麼多,它的功能遠比我介紹的要豐富的多,比如可以自己編寫自動化指令碼等等,這裡就不在多說了,感興趣的小夥伴可以自己去研究研究。

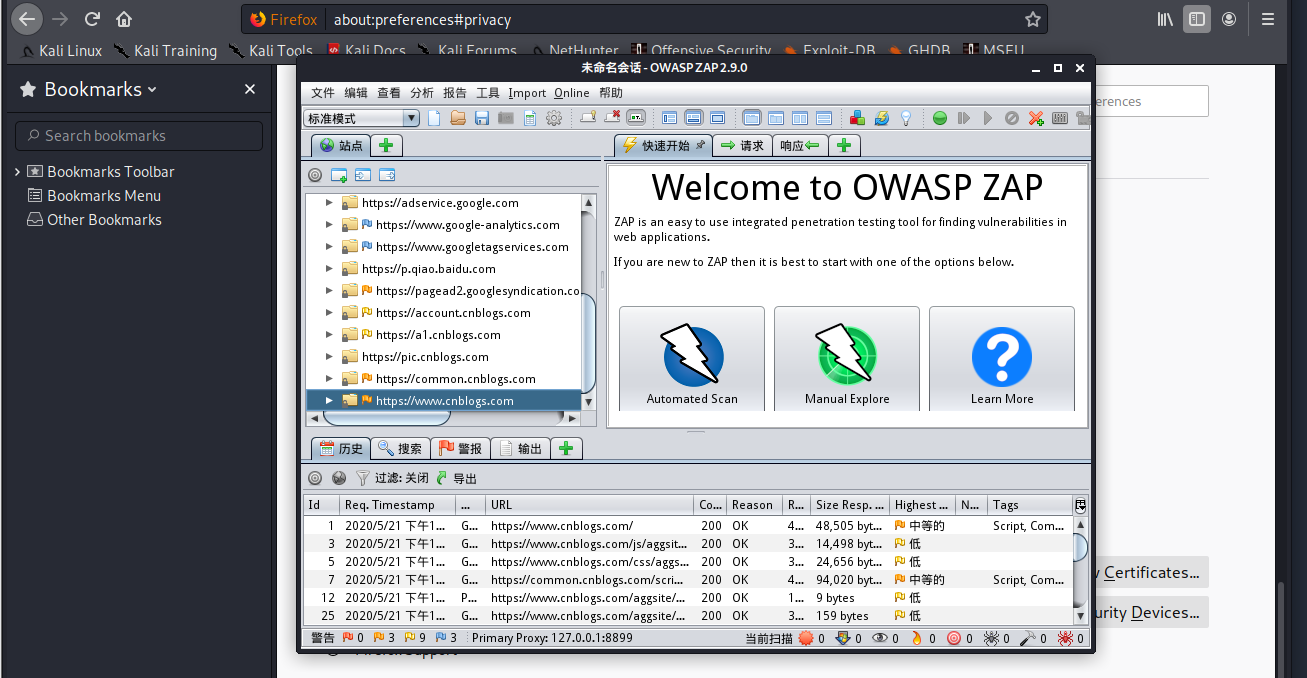

#Owasp-zap

Owasp-zap不是一個專門的代理工具,它是以代理為基礎功能,在這個基礎上進行被動處理。自動處理,暴力破解,蜘蛛爬行等功能的滲透測試工具。新版的kali沒有內建,需要下載安裝一下,輸入如下命令。

`apt-get install zaproxy`

結果如下圖,安裝成功。

下面我們開啟軟體,配置一下代理,和上一個大同小異。如下圖

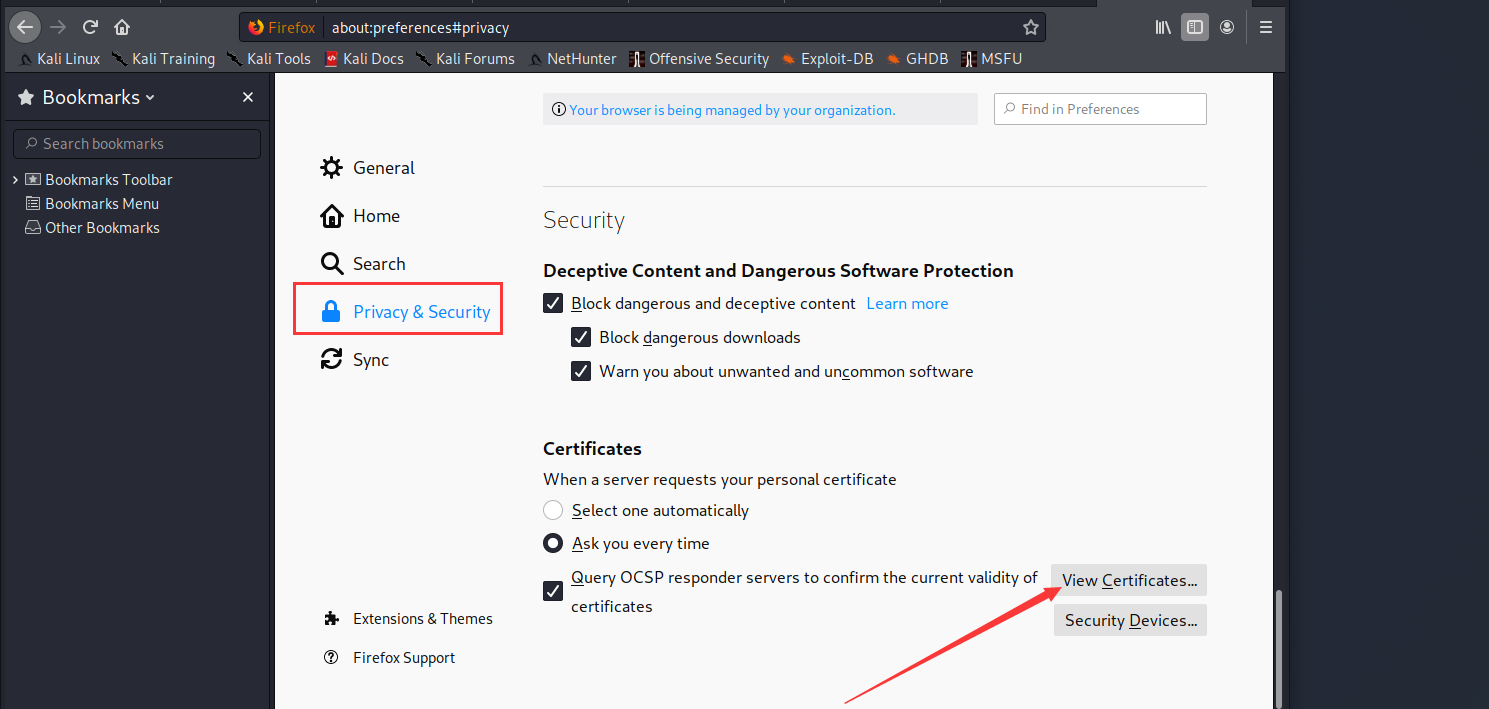

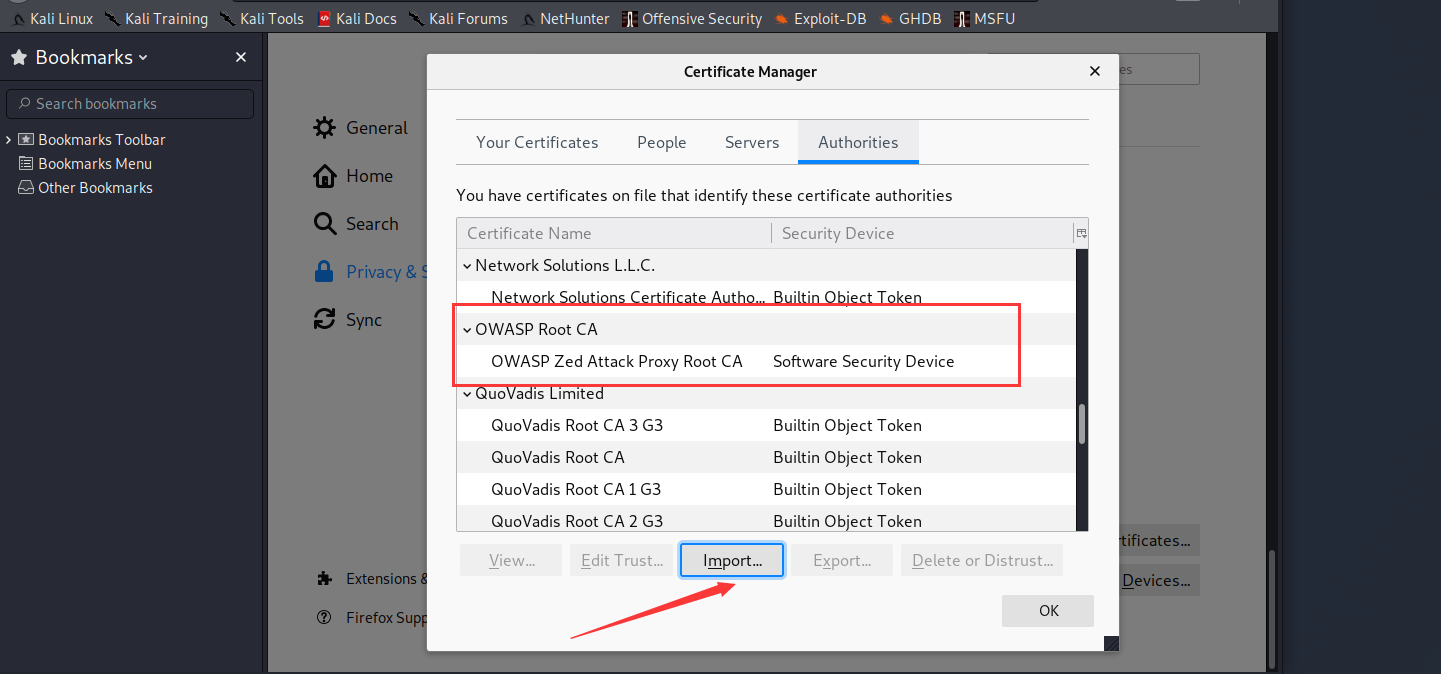

這裡需要注意的一點是,如果想要抓取https的資料包,需要匯入證書。先把證書儲存到本地,如下圖

然後開啟瀏覽器,進入設定,匯入證書即可。

下面隨便輸入一個網址就可以抓包了,這裡以部落格園為例,如下圖

發現有很多戰站點資訊,可以作為前期滲透測試的資訊收集。關於Owasp-zap就介紹這麼多,感興趣的小夥伴可以研究研究。

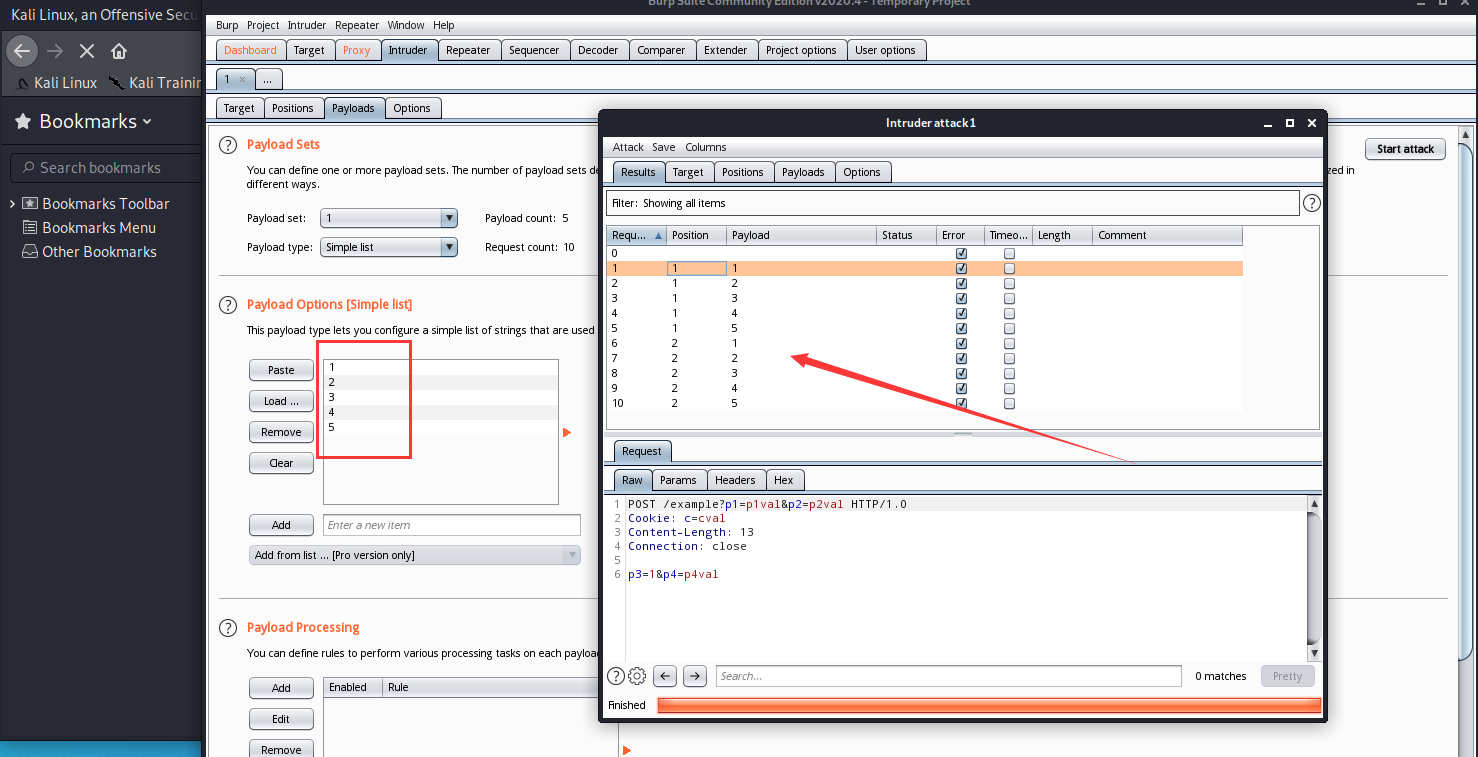

#Burp suite

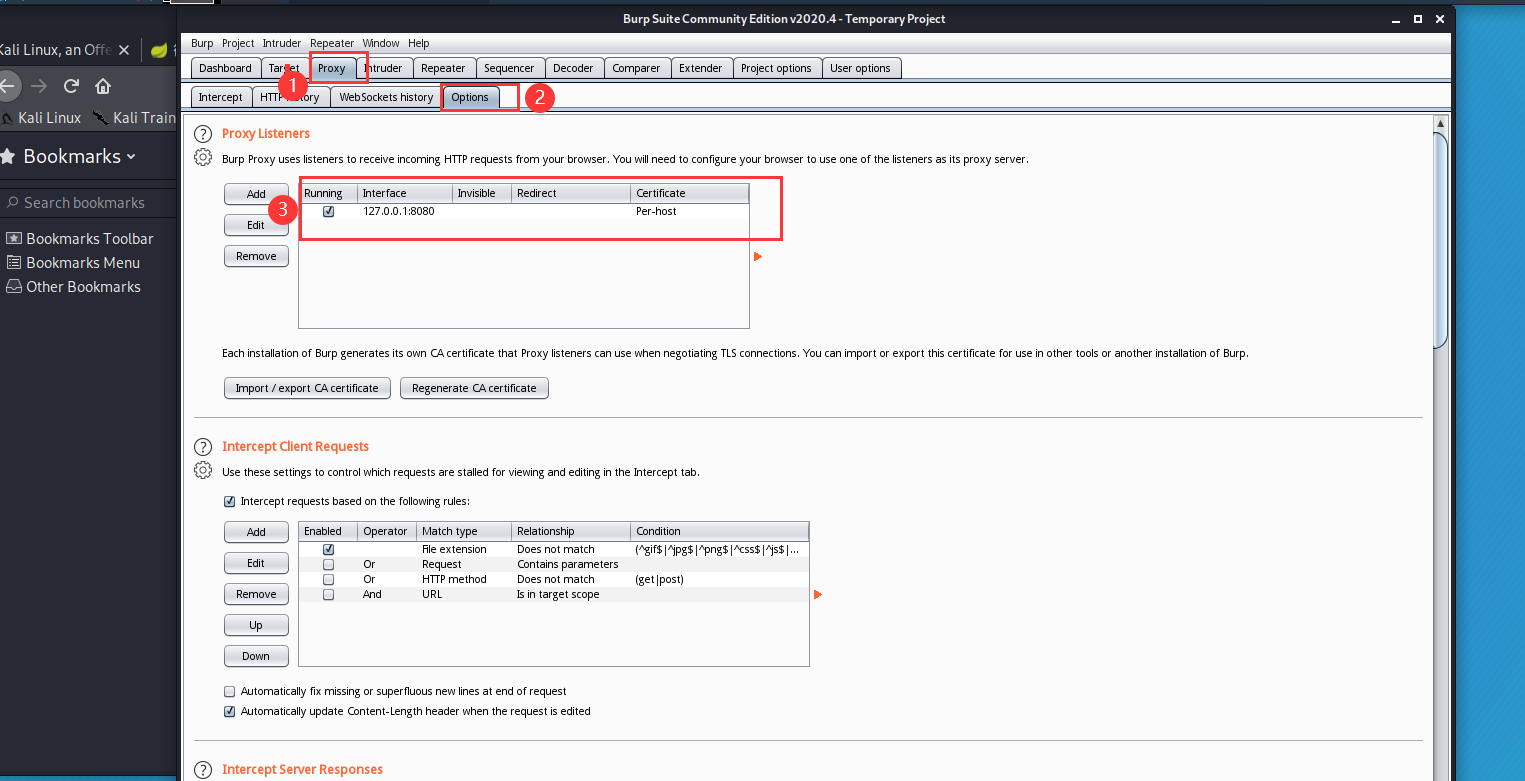

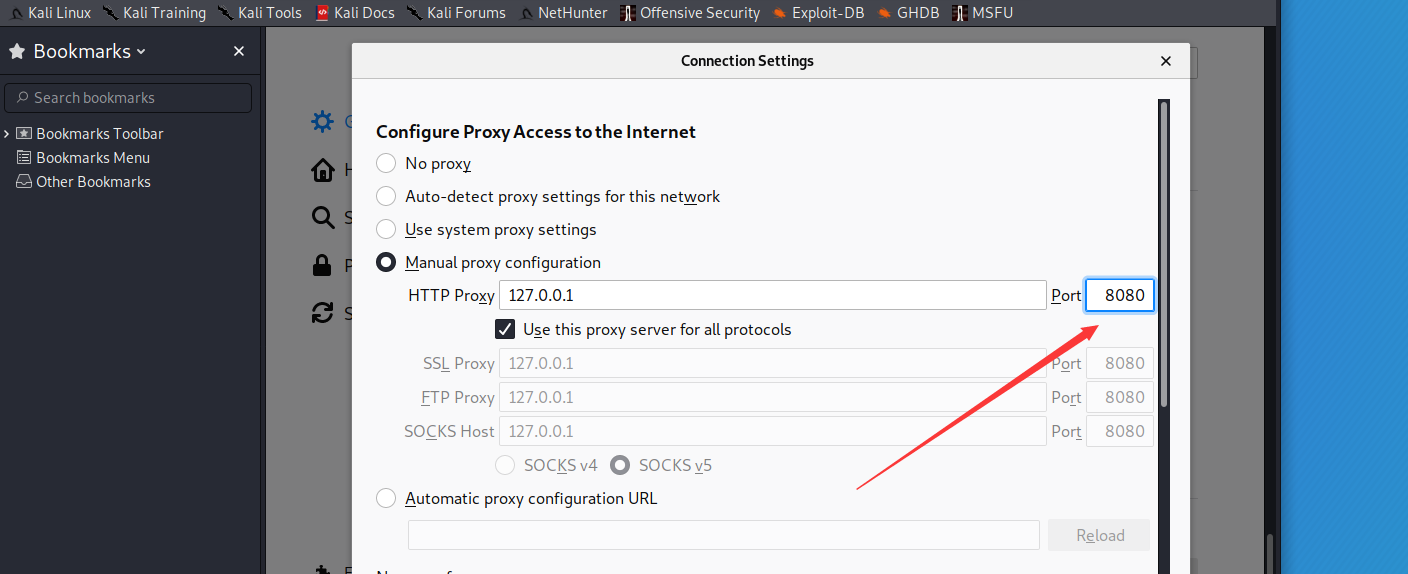

burpsuite可以說是一款滲透測試神器了,代理只是它的一個功能,它是用於攻擊web應用程式的一個整合平臺。kali中預設安裝的為社群版,可以選擇在本機安裝破解版,功能更加齊全,有經濟能力的,可以去官網購買正版。這裡用kali內建的社群版演示。首先,需要先配置代理,burp預設代理埠為8080,如下圖。

配置好以後點選proxy,抓取到資料包如下圖

還有一些其他的功能,這裡簡單的介紹一下

##Target(目標模組):

包含了SiteMap和scope兩個選項卡,SiteMap會在目標中以樹形和表形式顯示,並且還可以檢視完整的請求和響應。scope主要配合SiteMap做一些過濾功能。

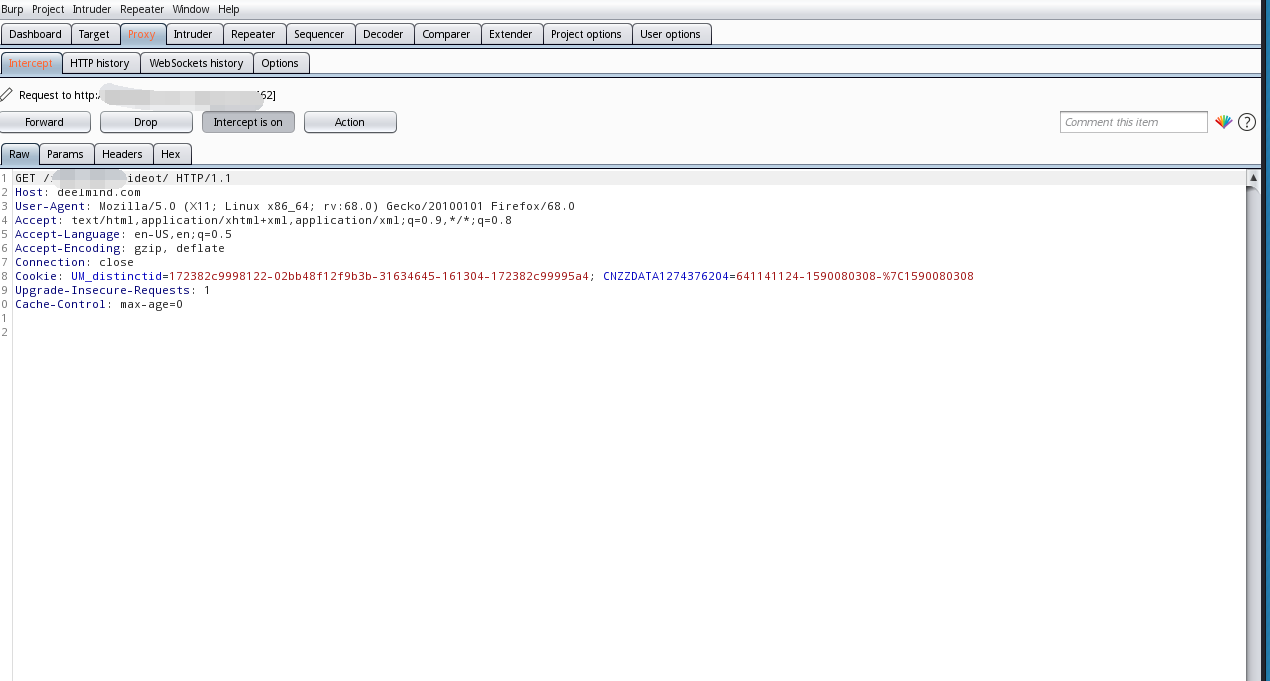

##Intruder(入侵模組):

這個功能比較強大,可以用來暴力破解,暴力猜解目錄,或者賬號名和密碼,支援四種暴力破解方式,如下圖

說一說它們的區別。

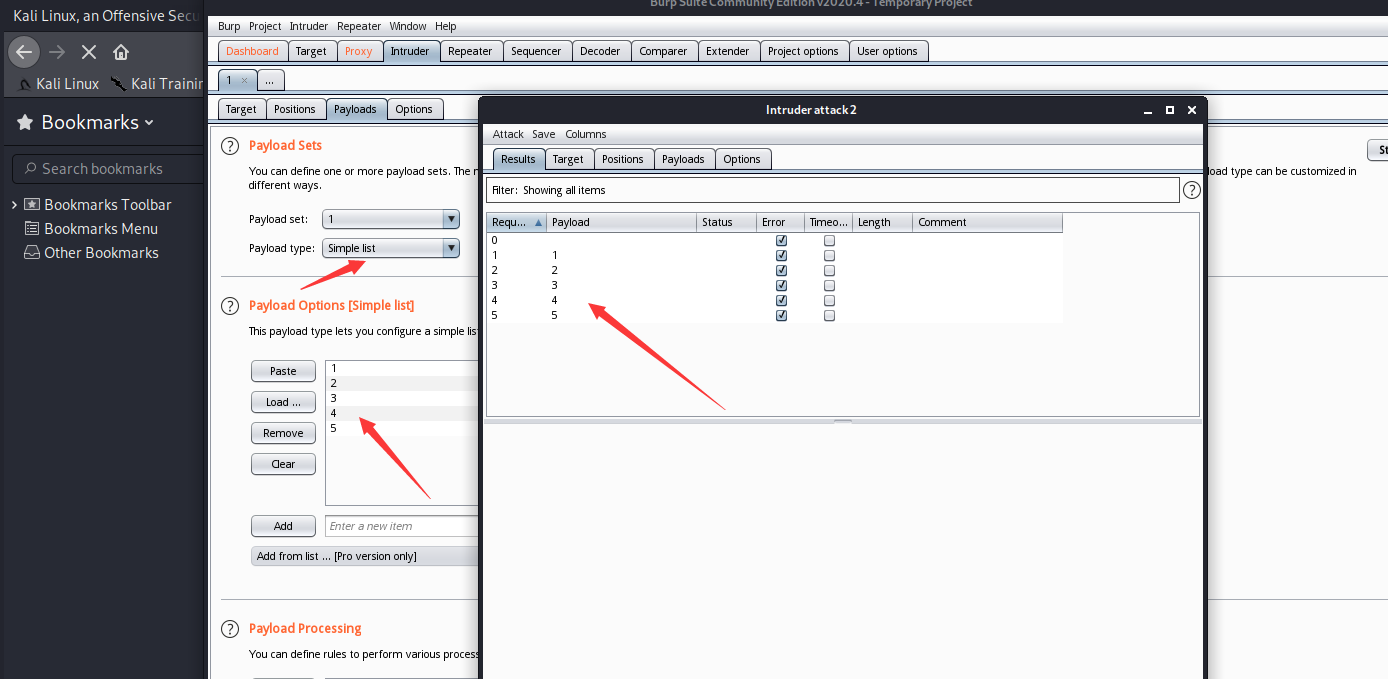

1,Sniper(狙擊手):設定一個引數的話,例如字典是5個密碼,就執行5次,如果設定兩個引數就執行10次,第一個引數由第一個開始依次排列,可能有點抽象,一看圖就明白了。

一般第一種爆破模式是用來猜解網站目錄的。

2,Battering ram(攻城錘):一個引數的話和Sniper一樣,兩個引數就一起爆破。五個密碼爆破的話,也就爆破5次。如圖。

3,Pitchfork(草叉模式):這個必須兩個引數,兩個密碼字典,例如第一個字點為1,5。第二個字典為3,9。那麼爆破的兩個結果為1,3和5,9。下圖中的兩個字典為1~5和6~10。

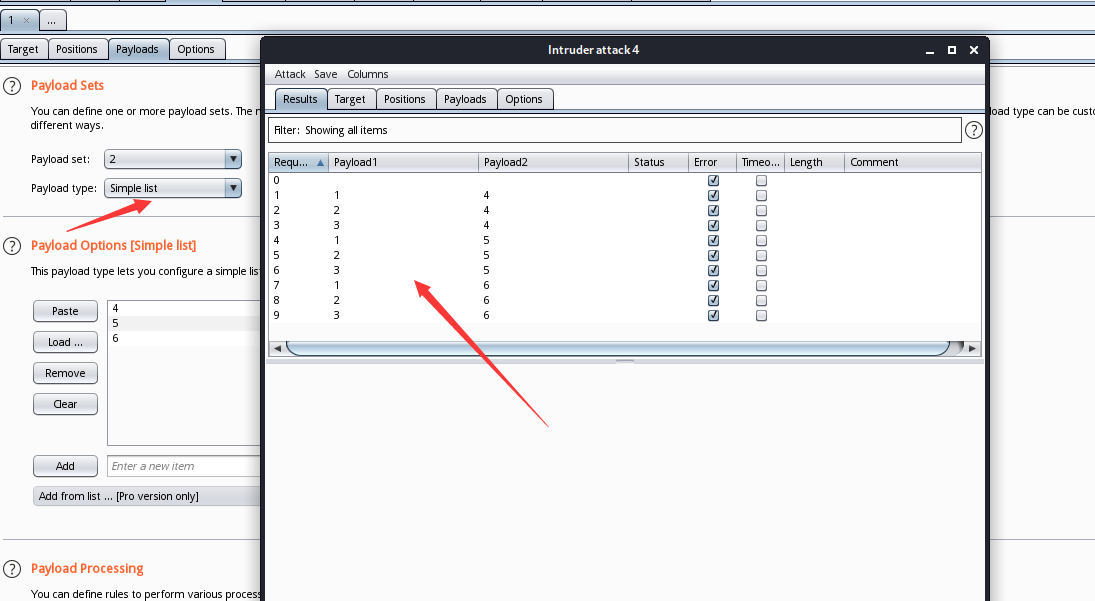

4,Cluster bomb(集束炸彈):這個是最狠的,也是兩個引數,例如,我第一個字典為1,2,3。第二個字典為4,5,6。那麼它爆破的結果為:1,4。1,5。1,6。2,4。2,5....依次往下。如下圖。

##Repeater(中繼器模組)

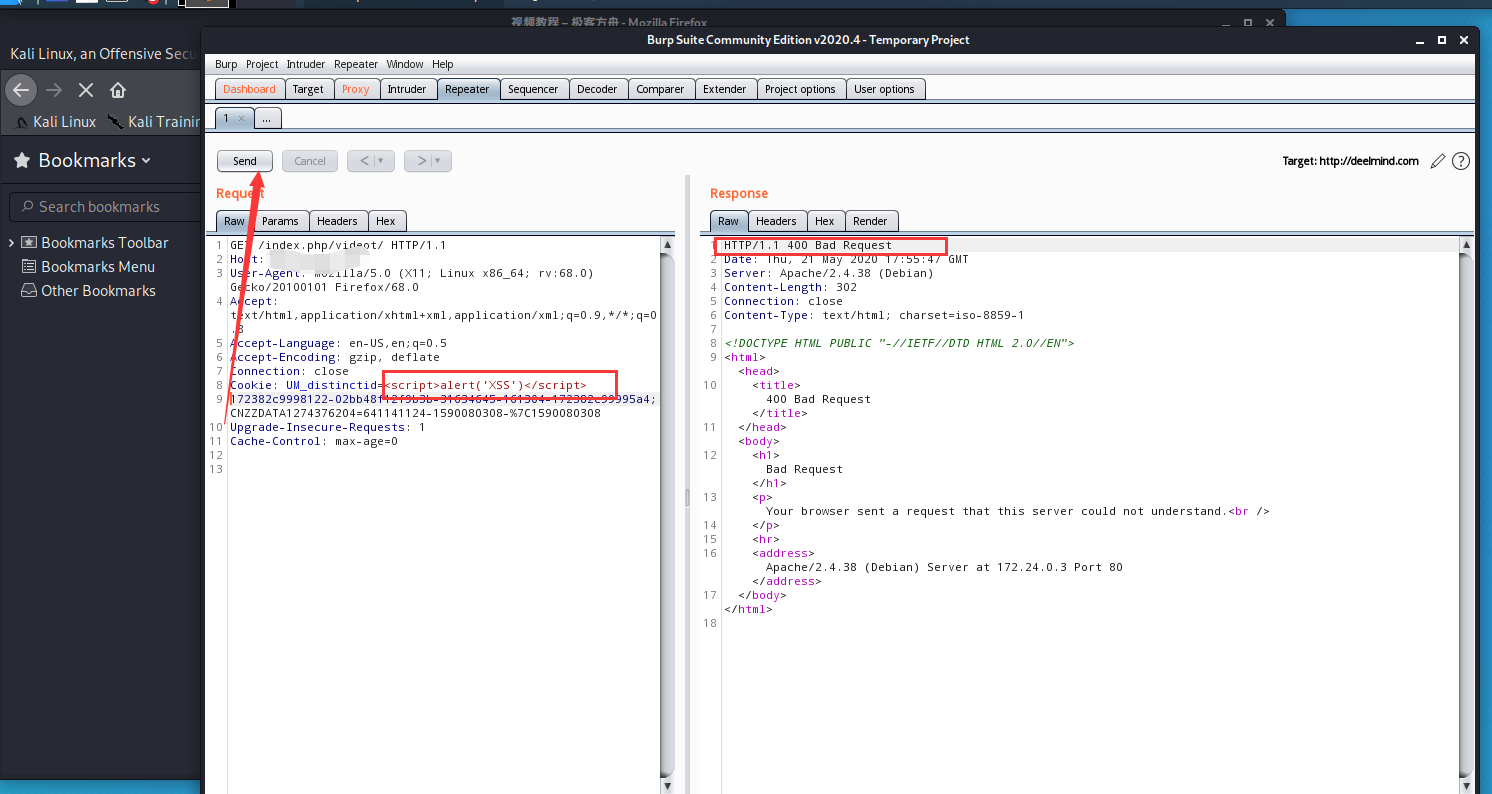

這個功能比較強大,除錯利器,一般我們抓取到資料包,就會發送到Repeater模組來進行除錯,比如我插入一個跨站指令碼,看看有沒有跨站漏洞,如下圖。

##Decoder(編碼解碼模組)

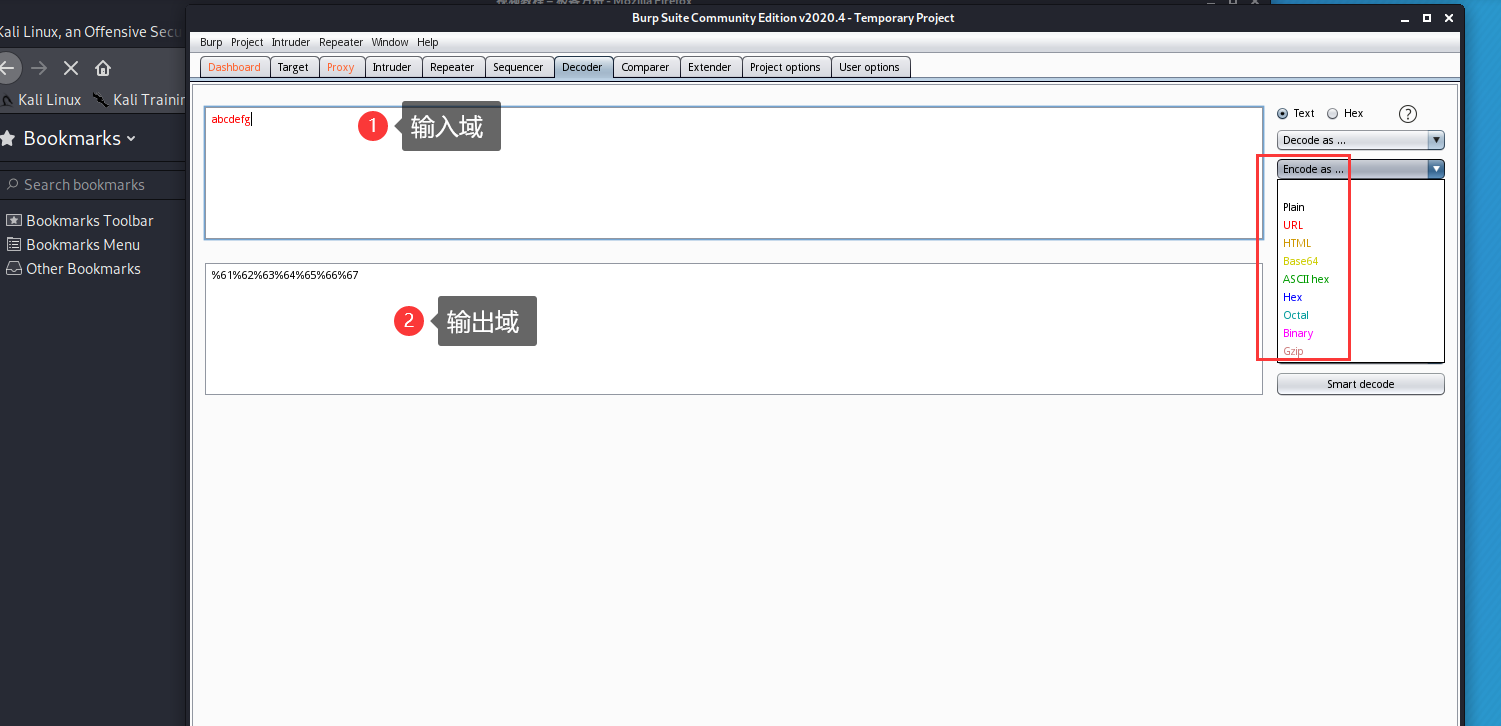

支援支援URL、HTML、Base64、ASCII、16進位制、8進位制、2進位制、GZIP共八種形式的格式轉換,如下圖

還有一些其他的功能,這裡就不依次說了,比如,你可以安裝一些外掛,burp裡面有外掛商店,如果你懂得Java,你可以自己開發外掛,burp它都