SSH原理常見應用升級及埠轉發

阿新 • • 發佈:2020-06-13

#### SSH介紹

> SSH是`Secure Shell Protocol`的簡寫,由IETF網路工作小組(`Network working Group`)指定;在進行資料傳輸之前,SSH先對聯機資料包通過加密技術進行加密處理,加密後在進行資料傳輸。確保了傳遞的資料安全.

>

>

>

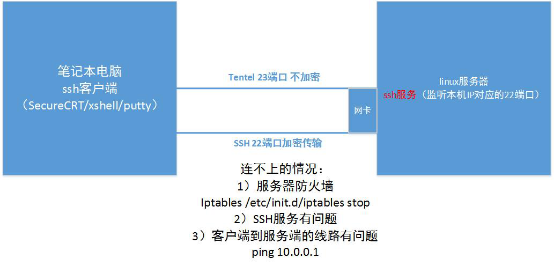

> SSH是專為`遠端登入會話`和其他網路服務提供的`安全性協議`。利用SSH協議可以有效的放置遠端管理過程中的資訊洩露問題,在當前的生產環境運維工作中,絕大多數企業普遍採用SSH協議服務來代替傳統的不安全的遠端聯機服務軟體,如`telnet`(23埠,非加密)

>

>

>

> 在預設狀態下,SSH服務主要提供了兩個服務功能,一個是提供類似Telnet遠端聯機伺服器的服務,即上面提到的SSH服務;另一個是類似FTP服務的`sftp-server`,藉助SSH協議來傳輸資料的,提供更安全的SFTP服務(`vsftp,proftp`)

>

> ssh 客戶端(ssh命令)還包含一個遠端安全拷貝命令scp,也是通過ssh協議工作.

`小結`

```shell

# 1、SSH是安全的加密協議,用於遠端連線linux伺服器

# 2、SSH預設埠是22,安全協議版本SSH2,除了2之外還有SSH1(漏洞)

# 3、SSH服務端主要包含兩個服務協議SSH遠端連線,SFTP服務

# 4、Linux SSH客戶端包含ssh遠端連線命令,以及遠端拷貝scp命令

```

#### SSH結構

```shell

# SSH服務由服務端軟體OpenSSH (openssl)

# 客戶端(常見的有SSH(linux),SecureCRT,Putty,Xshell)組成

# SSH服務預設使用22埠提供服務,它有兩個不相容的SSH協議版本分別是1.x和2.x

rpm -qa openssh

openssh-6.6.1p1-31.el7.x86_64 # 遠端連線安裝包

rpm -qa openssl

openssl-1.0.2k-19.el7.x86_64 # 加密安裝包

```

> OpenSSH同時支援SSH `1.x`和`2.x` 用SSH 2.x的客戶端程式不能連結到SSH1.x的服務程式上

>

> SSH服務是一個`守護程序`(daemon),他在後臺執行並響應來自客戶端的連線請求,`SSH服務端的程序名為sshd`,負責實時監聽`遠端`SSH客戶端的連線請求,並進行處理,一般包括公共金鑰認證、金鑰交換、對稱金鑰加密和非安全連線等。

>

> SSH客戶端包含`ssh`以及像`scp`(遠端拷貝)`slogin`(遠端登入)`sftp`(安全FTP檔案傳輸)等`應用程式`

>

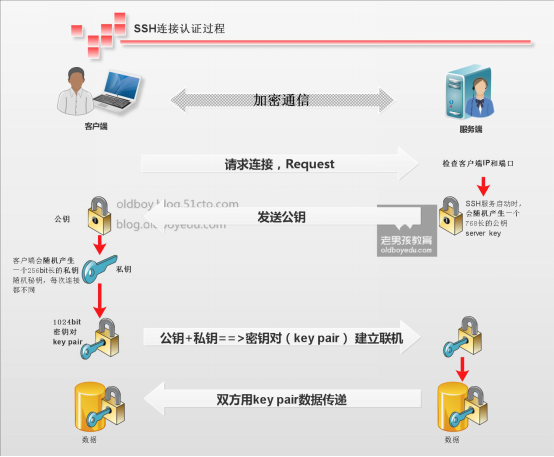

> `SSH`的工作機制大致是本地的ssh客戶端傳送一個連線請求到遠端的ssh伺服器,伺服器檢查連線的客戶端傳送的資料包和ip地址,如果確認`合法`,就會發送金鑰給SSH的客戶端,此時,客戶端本地再將金鑰發回給服務端,自己建立連線。SSH1.x和SSH2.x在`連線協議上有一些安全方面`的差異

#### SSH加密技術

> SSH加密技術是將人類可以看得懂的資料,通過一定的特殊的程式演算法,把這些資料變成雜亂的無意義的資訊,然後,通過網路進行傳輸,二擋到了目的地後,在通過對應的解密演算法,把傳過來的加密的資料資訊解密成加密前的可讀取的正常資料。因此,當資料在網際網路上傳輸時即使被有心的黑客監聽竊取了,也很難獲取到真正需要的資料

>

> 網路上的資料包加密技術一般是通過所謂的一對`公鑰`和`私鑰`(Public key and Pivate key)組合撐的金鑰對進行`加密`與`解密`操作。

##### SSH 1.x

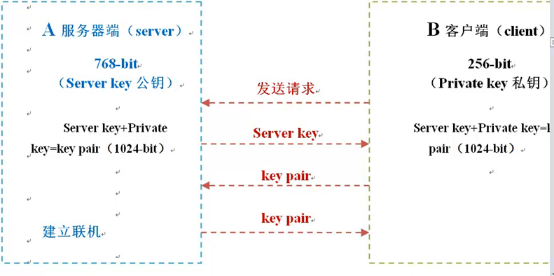

> 每一臺SSH伺服器主機都可以使用RSA加密方式來產生一個`1024-bit`的RSA Key 這個RSA的加密方式就是用來產生公鑰和私鑰的演算法之一。

>

> 當服務`啟`動時,就會產生一個`768 bit的臨時公鑰存放在Server`中

```shell

grep ServerKey /etc/ssh/sshd_config

#ServerKeyBits 1024

```

##### SSH 2.x

> 在`SSH 1.x`的聯機過程中,當Server接收`Clinet端`的`Private Key`後,就不再針對該次聯機的Key pair進行檢驗。若此時有而已黑客對該聯機`key pair`插入而已的程式程式碼時,由於服務端你不會在檢驗聯機的正確性,因此可能會接收該程式程式碼,從而導致系統被黑.

>

> 為了改正這個缺點,SSH version2多加了一個確認聯機`正確`性的`Diffie-Hellman機制`

>

> 在每次資料傳輸中,Server都會以該機制檢查資料的來源是否正確,這樣,可以避免聯機過程中被插入而已程式程式碼的問題

>

> 另外,SSH2同時支援`RSA`和`DSA`金鑰,但是SSH1僅支援RSA金鑰

>

> 由於SSH1協議本身存在較大問題,建議使用SSH2的`聯機模式`

>

> 當Client端SSH聯機請求傳送過來時,Server就會將這個768-bit的公鑰傳給Client端

>

> 此時Client會將此公鑰與先前儲存的公鑰進行對比,看是否一致,判斷標準是Client端聯機使用者目錄下`~/.ssh/known_hosts`檔案的內容(`linux-客戶端`)

`不加使用者預設是`root` 不加`-p` 指定埠 預設是`22`

```shell

ssh -p22222 [email protected]

The authenticity of host '39.108.140.0 (39.108.140.0)' can't be established.

ECDSA key fingerprint is 17:33:ef:9b:05:b3:69:d3:20:48:49:e1:28:9b:7c:c8.

Are you sure you want to continue connecting (yes/no)?

# 連線密碼檔案存放路徑

cat /root/.ssh/known_hosts

121.36.43.223 ecdsa-sha2-nistp256 AAAAE2VjZHNhLXNoYTItbmlzdHAyNTYAAAAIbmlzdHAyNTYAAABBBDgQ7H6KDIPTzOklwMSOxgFI0Xc3rgvwPnCLIuXIuzaCfYQBouM6owCArpj2CXEyk40lSn96ktW1vETbP1JmjEY=

# 第一次SH連線的時候,本地會產生一個金鑰檔案~/.ssh/known_hosts

```

##### 如何防止SSH登入入侵

```shell

# 1、用金鑰登入,不用密碼登入

# 2、牤牛陣法:解決SSH安全問題

# 3、防火牆封閉SSH,指定源限制(區域網,信任公網)

# 4、開啟SSH只監聽本地內網IP(ListenAddress 10.0.0.8)

# 5、儘量不給伺服器外網IP

```

#### SSH客戶端附帶的scp命令

> scp的基本語法使用:`scp -sercure copy` (`remote file copy program`)

`推push`

```shell

scp -P22 -rp /root/test.txt [email protected]:/root/

```

`拉pull`

```shell

scp -p22 -rp [email protected]:/root/test.txt ./

# -P 指定埠,預設22,可忽略

# -p 表示拷貝前後保持檔案或目錄屬性

# -r 遞迴,表示拷貝目錄

# -l 限制速度

# 小結

# 1、scp是加密的遠端拷貝,而cp僅為本地拷貝

# 2、可以把資料從一臺機器推送到另一臺機器,也可以從其他伺服器把資料拉回到本地執行命令的伺服器

# 3、每次都是全量完成拷貝,因此效率不高,適合第一次拷貝用,如果需要增量拷貝,用rsync

```

##### ssh服務附帶的sftp功能服務

```shell

# 1. rz,sz(lrzsz)

# 2. winscp WinSCP-v4.0.5 基於SSH,sftp

# 3. SFX(xshell) 4) SFTP 基於SSH加密傳輸

# 4. samba,http,ftp,nfs

# FTP工具:vsftp、proftpd、SFTP

# linux sftp客戶端登入sftp服務方法

# 登入FTP的方法就是

sftp -oPort=22 [email protected]:

sftp> put test.txt

Uploading test.txt to /root/test.txt

test.txt 100% 0 0.0KB/s 00:00

sftp> ls test.txt

test.txt

```

#### SSH服務認證型別介紹

##### 基於口令安全認證

> 基於口令的安全驗證的方式就是大家現在一直在用的,只要知道伺服器的SSH`埠號`和`口令`,應伺服器的`IP`及開放的`埠`,預設都為`22`,就可以通過ssh客戶端登入到主機,此時聯機過程中所有傳輸都是`加密`的

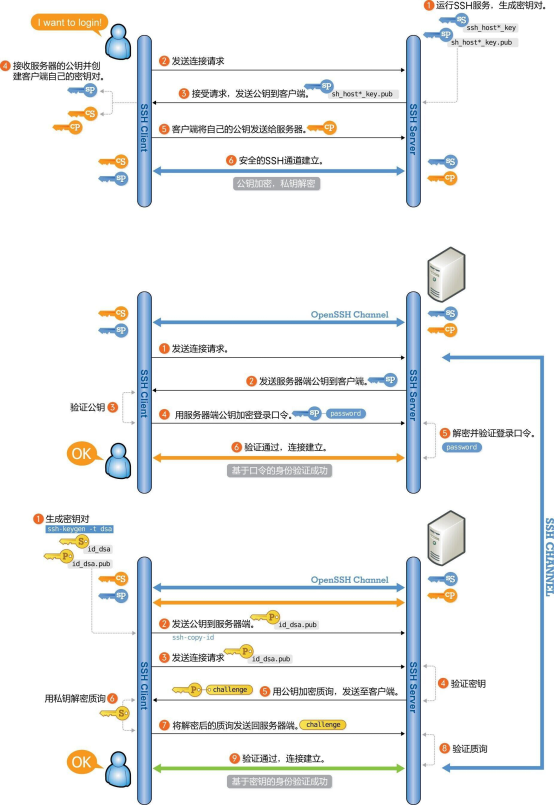

##### 基於金鑰的安全驗證

> 基於金鑰的安全驗證方式是指,需要依靠`金鑰`,也就是必須事先建立一對`金鑰`,然後把公用金鑰(`Publickey`)放在需要訪問的目標伺服器上,另外,個還需要把`私有金鑰`(Private key)放到SSH客戶端或對應的客戶端伺服器上

>

> 此時,如果要想連線到這個帶有`公用金鑰`的SSH伺服器,客戶端SSH軟體或者客戶端端服務就會想SSH服務端發出請求,請求用聯機使用者金鑰進行安全連線。SSH服務會在收到請求之後,會現在改SSH伺服器上連線的使用者的加密路下 放上去的對應使用者金鑰,然後把它和連線的SSH客戶端發來進行金鑰,如果兩個金鑰一直SSH服務就會用公用金鑰加密“`質詢`”(challenge)並把它傳送給`SSH客戶端`

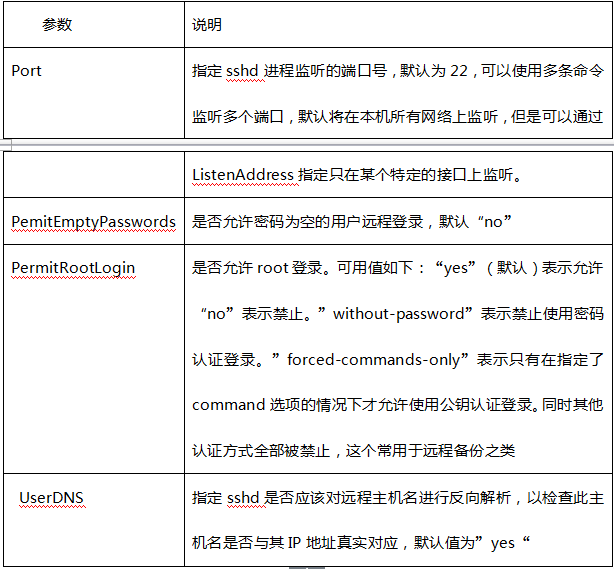

##### 更改ssh 預設登入配置

> 修改SSH服務的執行引數,是通過修改配置檔案`/etc/ssh/sshd_config`實現的

>

> 一般來說SSH服務使用預設的配置已經夠很好的工作,如果對安全要求不高,僅僅提供SSH服務的情況不需要修改任何配置

`sshd_config配置檔案說明:`

##### 優化SSH配置檔案選項

```shell

cp /etc/ssh/sshd_config{,.bak}

vim /etc/ssh/sshd_config

Port 52113 # ssh連線埠預設為22,修改埠號可以提高級別

PermitRootLogin no # 禁止root遠端登入

PermitEmptyPasswords no # 禁止空密碼的使用者登入

UseDNS no # 不使用DNS進行解析

GSSAPIAuthentication no # 會導致SSH連線慢

# ssh遠端連線服務滿解決方法

sed -ri '13 iPort 52113\nPermitRootLogin no\nPermitEmptyPasswords no\nUseDNS no\nGSSAPIAuthentication no' /etc/ssh/sshd_config

```

#### SSH優化

##### 優化sshd_config

```shell

sed -i '13 iPort 52113\nPermitRootLogin no \n 禁止root登入

PermitEmptyPasswords no \n # 禁止使用密碼

UseDNS no\n # 禁用DNS

GSSAPIAuthentication no' # 禁用GSSAPI

sshd_config

```

##### 檢查hosts解析

```shell

cat >>/etc/hosts <