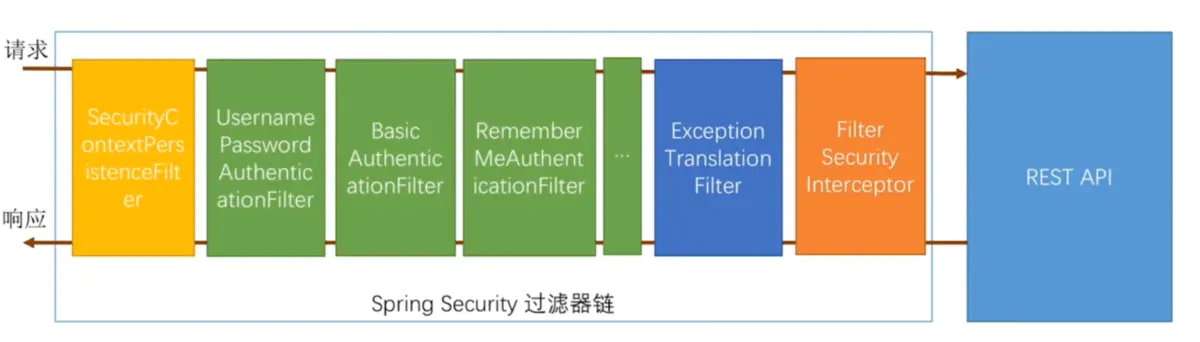

Spring Security 之 rememberMe 自動登入

阿新 • • 發佈:2020-06-26

自動登入是將使用者的登入資訊儲存在使用者瀏覽器的cookie中,當用戶下次訪問時,自動實現校驗並建立登入態的一種機制。

Spring Security提供了兩種非常好的令牌:

- 雜湊演算法加密使用者必要的登入資訊並生成令牌

- 資料庫等永續性資料儲存機制用的持久化令牌

## 雜湊加密方案

在Spring Security中加入自動登入的功能非常簡單:

```java

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

.antMatchers("/api/user/**").hasRole("user") //user 角色訪問/api/user/開頭的路由

.antMatchers("/api/admin/**").hasRole("admin") //admin 角色訪問/api/admin/開頭的路由

.antMatchers("/api/public/**").permitAll() //允許所有可以訪問/api/public/開頭的路由

.and()

.formLogin()

.and()

.rememberMe().userDetailsService(userDetailsService()); //記住密碼

}

```

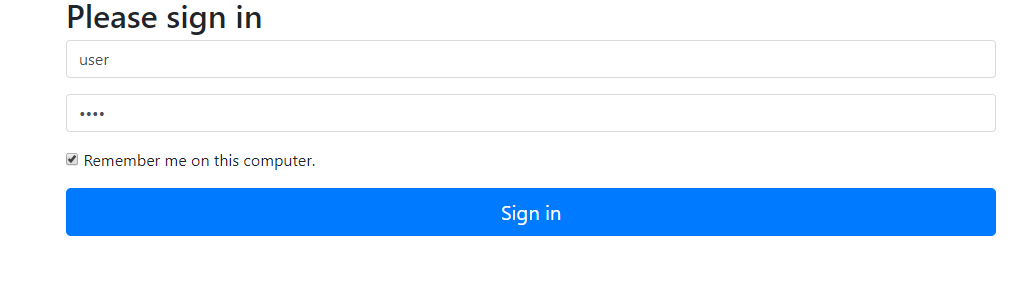

重啟服務後訪問受限 API,這次在表單登入頁中多了一個可選框:

勾選“Remember me on this computer”可選框(簡寫為Remember-me),按照正常的流程登入,並在開發者工具中檢視瀏覽器cookie,可以看到除JSESSIONID外多了一個值:

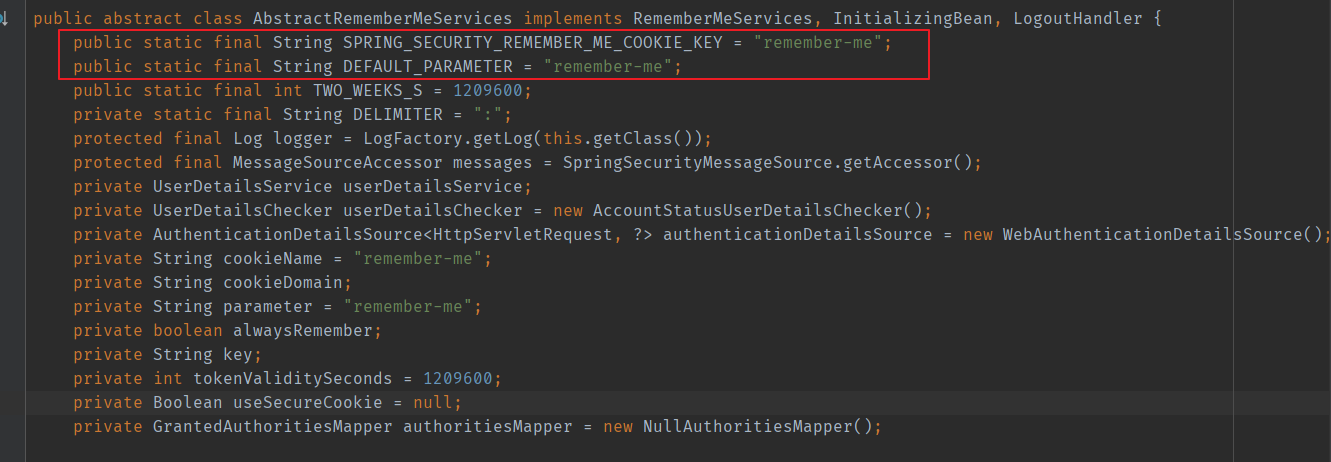

這是Spring Security預設自動登入的cookie欄位。在不配置的情況下,過期時間是兩個星期:

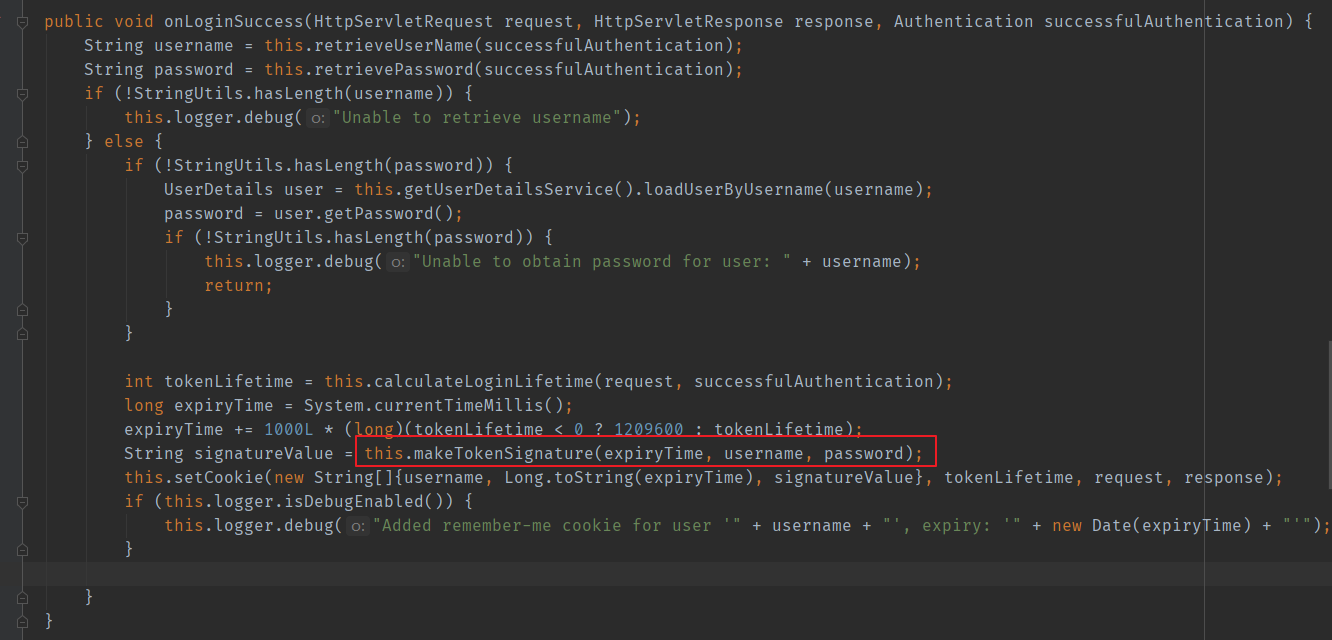

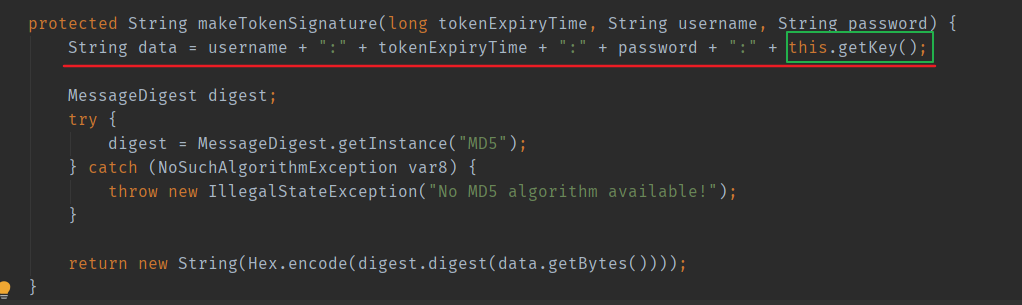

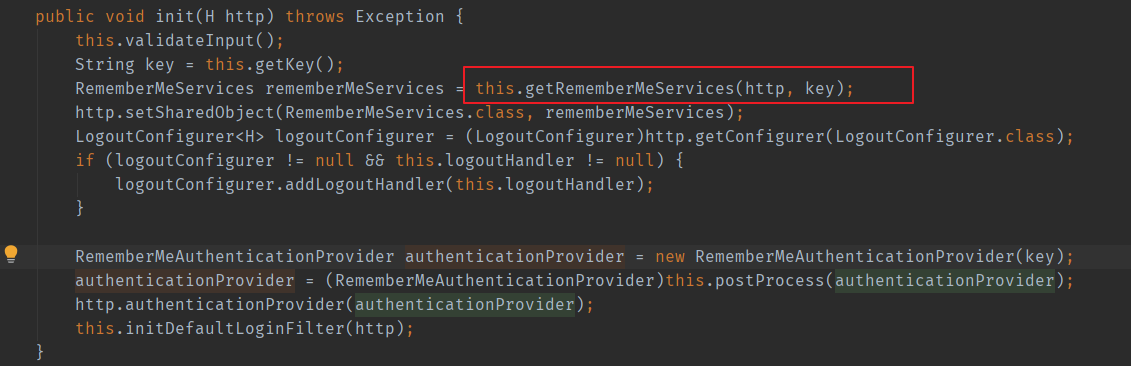

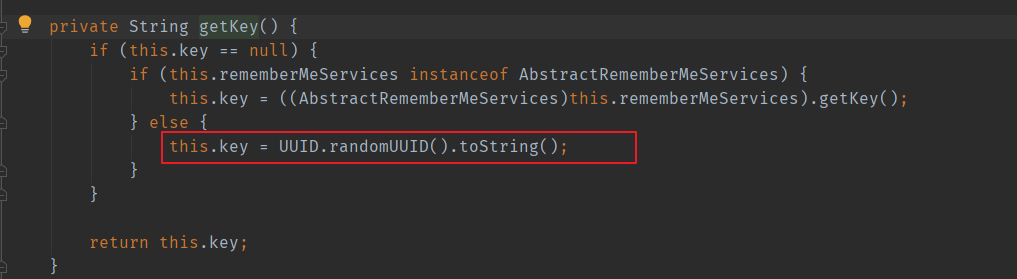

Spring Security會在每次表單登入成功之後更新此令牌,具體處理方式在原始碼中:

RememberConfigurer:

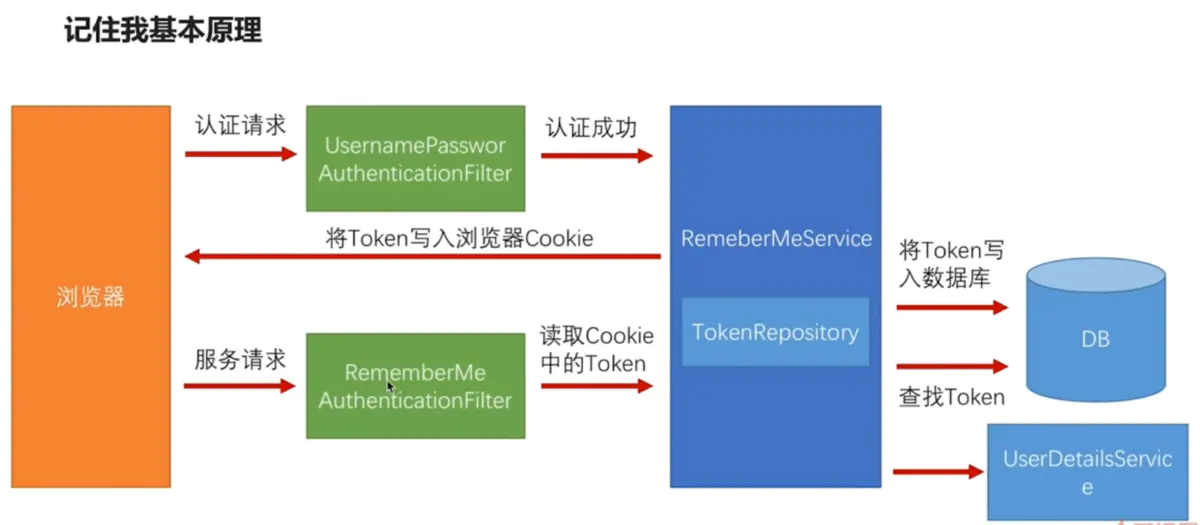

## 持久化令牌方案

在持久化令牌方案中,最核心的是series和token兩個值,它們都是用MD5雜湊過的隨機字串。不同的是,series僅在使用者使用密碼重新登入時更新,而token會在每一個新的session中都重新生成。

解決了雜湊加密方案中一個令牌可以同時在多端登入的問題。每個會話都會引發token的更

新,即每個token僅支援單例項登入。

自動登入不會導致series變更,而每次自動登入都需要同時驗證series和token兩個值,當該

令牌還未使用過自動登入就被盜取時,系統會在非法使用者驗證通過後重新整理 token 值,此時在合法使用者

的瀏覽器中,該token值已經失效。當合法使用者使用自動登入時,由於該series對應的 token 不同,系統

可以推斷該令牌可能已被盜用,從而做一些處理。例如,清理該使用者的所有自動登入令牌,並通知該

使用者可能已被盜號等

Spring Security使用PersistentRememberMeToken來表明一個驗證實體:

```java

public class PersistentRememberMeToken {

private final String username;

private final String series;

private final String tokenValue;

private final Date date;

public PersistentRememberMeToken(String username, String series, String tokenValue, Date date) {

this.username = username;

this.series = series;

this.tokenValue = tokenValue;

this.date = date;

}

public String getUsername() {

return this.username;

}

public String getSeries() {

return this.series;

}

public String getTokenValue() {

return this.tokenValue;

}

public Date getDate() {

return this.date;

}

}

```

需要使用持久化令牌方案,需要傳入PersistentTokenRepository的例項:

PersistentTokenRepository介面主要涉及token的增刪查改四個介面:

MyPersistentTokenRepositoryImpl使我們實現PersistentTokenRepository介面:

```java

@Service

public class MyPersistentTokenRepositoryImpl implements PersistentTokenRepository {

@Autowired

private JPAPersistentTokenRepository repository;

@Override

public void createNewToken(PersistentRememberMeToken persistentRememberMeToken) {

MyPersistentToken myPersistentToken = new MyPersistentToken();

myPersistentToken.setSeries(persistentRememberMeToken.getSeries());

myPersistentToken.setUsername(persistentRememberMeToken.getUsername());

myPersistentToken.setTokenValue(persistentRememberMeToken.getTokenValue());

myPersistentToken.setUser_last(persistentRememberMeToken.getDate());

repository.save(myPersistentToken);

}

@Override

public void updateToken(String series, String tokenValue, Date lastUsed) {

MyPersistentToken myPersistentToken = repository.findBySeries(series);

myPersistentToken.setUser_last(lastUsed);

myPersistentToken.setTokenValue(tokenValue);

repository.save(myPersistentToken);

}

@Override

public PersistentRememberMeToken getTokenForSeries(String series) {

MyPersistentToken myPersistentToken = repository.findBySeries(series);

PersistentRememberMeToken persistentRememberMeToken = new PersistentRememberMeToken(myPersistentToken.getUsername(), myPersistentToken.getSeries(), myPersistentToken.getTokenValue(), myPersistentToken.getUser_last());

return persistentRememberMeToken;

}

@Override

@Transactional

public void removeUserTokens(String username) {

repository.deleteByUsername(username);

}

}

```

```java

public interface JPAPersistentTokenRepository extends JpaRepository {

MyPersistentToken findBySeries(String series);

void deleteByUsername(String username);

}

```

```java

@Entity

@Table(name = "persistent_token")

public class MyPersistentToken {

@Id

@GeneratedValue(strategy = GenerationType.SEQUENCE)

private Long id;

private String username;

@Column(unique = true)

private String series;

private String tokenValue;

private Date user_last;

public Long getId() {

return id;

}

public void setId(Long id) {

this.id = id;

}

public String getUsername() {

return username;

}

public void setUsername(String username) {

this.username = username;

}

public String getSeries() {

return series;

}

public void setSeries(String series) {

this.series = series;

}

public String getTokenValue() {

return tokenValue;

}

public void setTokenValue(String tokenValue) {

this.tokenValue = tokenValue;

}

public Date getUser_last() {

return user_last;

}

public void setUser_last(Date user_last) {

this.user_last = user_last;

}

}

```

當自動登入認證時,Spring Security 通過series獲取使用者名稱、token以及上一次自動登入時間三個資訊,通過使用者名稱確認該令牌的身份,通過對比 token 獲知該令牌是否有效,通過上一次自動登入時間獲知該令牌是否已過期,並在完整校驗通過之後生成新的