基於Centos7構建Kubernetes平臺

防偽碼:我已經過了餐桌上有只雞就一定能吃到雞腿的年紀了。

Kubernetes作為Docker生態圈中重要一員,是Google多年大規模容器管理技術的開源版本,是產線實踐經驗的最佳表現[G1]。如Urs Hlzle所說,無論是公有雲還是私有雲甚至混合雲,Kubernetes將作為一個為任何應用,任何環境的容器管理框架無處不在。正因為如此, 目前受到各大巨頭及初創公司的青睞,如Microsoft、VMWare、Red Hat、CoreOS、Mesos等,紛紛加入給Kubernetes貢獻代碼。隨著Kubernetes社區及各大廠商的不斷改進、發展,Kuberentes將成為容器管理領域的領導者。

2. 什麽是Kubernetes

Kubernetes是Google開源的容器集群管理系統,其提供應用部署、維護、 擴展機制等功能,利用Kubernetes能方便地管理跨機器運行容器化的應用,其主要功能如下:

1) 使用Docker對應用程序包裝(package)、實例化(instantiate)、運行(run)。

2) 以集群的方式運行、管理跨機器的容器。

3) 解決Docker跨機器容器之間的通訊問題。

4) Kubernetes的自我修復機制使得容器集群總是運行在用戶期望的狀態。

當前Kubernetes支持GCE、vShpere

實驗過程:

一.環境搭建:

3臺centos7的主機:

master 192.168.1.140 部署

node01 192.168.1.31 部署docker,kubelet, kube-proxy 3個應用

node02 192.168.1.11 部署docker,kubelet, kube-proxy 3個應用

修改主機名和ip,三個主機網卡均設置為橋接模式,能夠聯網。

分別修改/etc/hosts文件:

![131I72UFQ8HB5Z]MU0JYGA6.png 技術分享](https://s3.51cto.com/wyfs02/M01/9E/BB/wKioL1mVPtSTOm_aAAAiZBaGRac058.png)

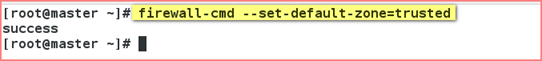

三臺均設置防火墻的默認區域為trusted。

三臺均關閉selinux.

安裝docker,並啟動。因為master之後還需要做registry倉庫,所以也需要安裝docker.

![N_5B$1OI}6N_]_B})SK]IWA.jpg 技術分享](https://s2.51cto.com/wyfs02/M01/00/0B/wKiom1mVP2uTfB7cAADuFkIN1K0406.jpg)

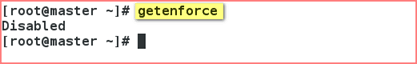

開啟路由轉發功能:

二.實現node01和node02之間容器互通。

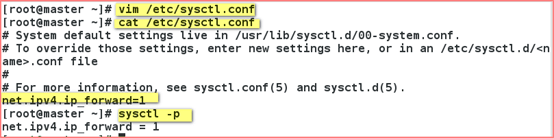

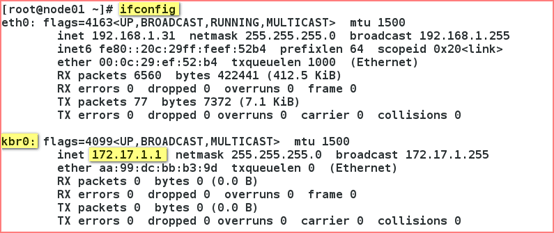

node01和node02新建網橋,並固定網橋ip。

node01上操作:

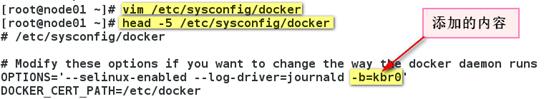

刪除網橋docker0,新建網橋kbr0:

![}M}MQ3_}]FS[WIVRPNR]4SI.png 技術分享](https://s4.51cto.com/wyfs02/M01/9E/BB/wKioL1mVP_-wgiz9AAA57rkzxvA070.png)

新建網橋的配置文件:

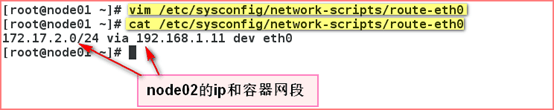

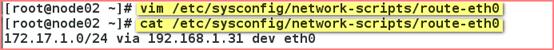

新建路由文件:route-eth0,eth0為node1上的網卡名。

修改docker配置文件,添加-b=kbr0參數

reboot重啟系統使網橋設置生效。

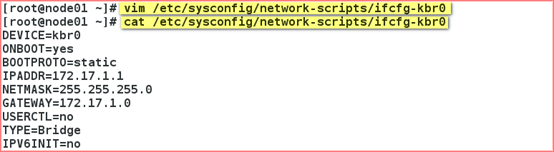

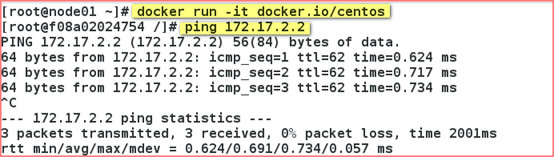

對node02做同樣的設置:

新建網橋:

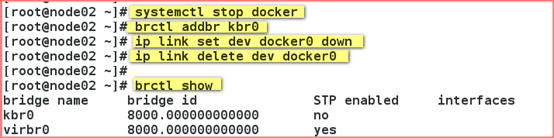

新建網橋配置文件:

創建路由文件:

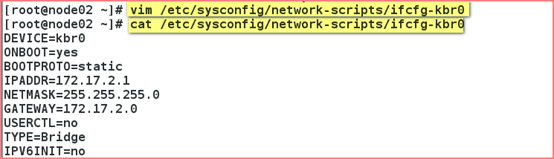

修改docker 配置文件:

![_Y]0@94_(MT~U@88(9]WR(K.png 技術分享](https://s3.51cto.com/wyfs02/M00/9E/BB/wKioL1mVQKHgjkR_AAAcYuoI2wQ990.png)

重啟系統reboot.

系統啟動之後,查看網卡信息和路由信息。

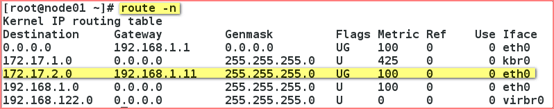

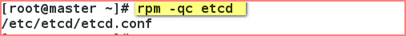

驗證兩個宿主機間容器的互通性:

node01上運行一個容器:

![DWVL(7N[PLQV{@VV17PK]]4.png 技術分享](https://s3.51cto.com/wyfs02/M00/00/0B/wKiom1mVQOizxj1hAAAkemR4fx0354.png)

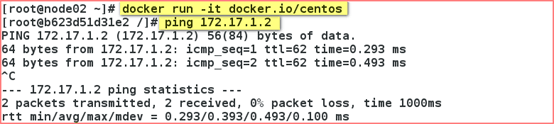

node02上運行一個容器:

![H`O~7[]E$EI_9NE(QJUI6T4.png 技術分享](https://s2.51cto.com/wyfs02/M01/9E/BB/wKioL1mVQPbQ6vhJAAAbXf-ydQk012.png)

容器間互ping:

三.在master上部署應用:

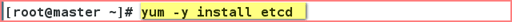

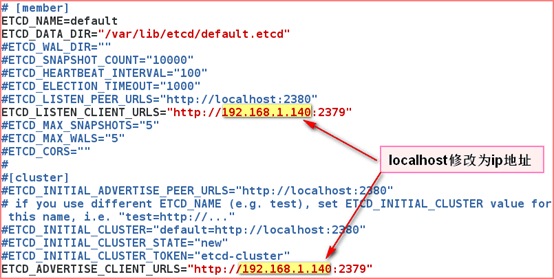

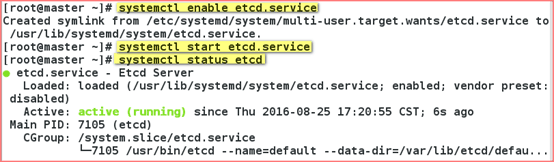

安裝etcd.

查看etcd配置文件:

修改配置文件:

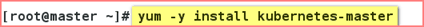

啟動etcd服務:

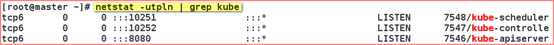

查看服務端口號:

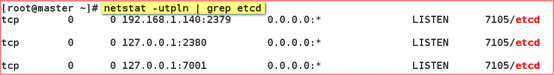

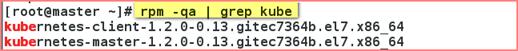

部署k8s-master組件(apiserver+controller-manager+scheduler)

安裝軟件:

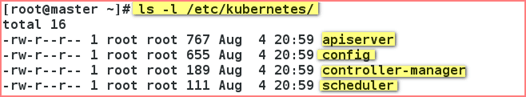

查看配置文件:

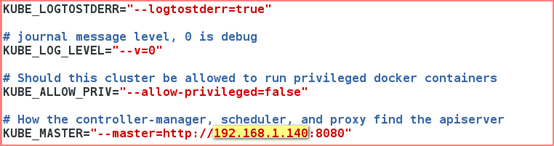

修改配置文件:

KUBE_LOGTOSTDERR //日誌設置

KUBE_LOG_KEVEL //日誌級別設置

KUBE_ALLOW_PRIV //是否允許運行特權容器

KUBE_MASTER //主節點的地址,主要為replication controller和scheduler及kubelet可以順利找到apiserver

![BI(0~NUM][LH1EL0SZ834K1.jpg 技術分享](https://s3.51cto.com/wyfs02/M01/00/0B/wKiom1mVQg7hxV6BAAAP50c-6pI025.jpg)

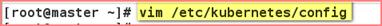

KUBE_API_ADDRESS //監聽的接口,如果配置為127.0.0.1則只監聽localhost,配置為0.0.0.0會監聽所有接口,這裏配置為0.0.0.0。

KUBE_API_PORT="--port=8080" //apiserver的監聽端口,默認8080,不用修改。

KUBELET_PORT="--kubelet_port=10250" // kubelet監聽的端口,默認10250,無需修改

KUBE_ETCD_SERVERS //指定etcd節點的地址

KUBE_SERVICE_ADDRESSES //這個是設置今後運行Service所在的ip網段

KUBE_API_ARGS=”--secure-port=0” //默認是要求https安全通信,”--secure-port=0”則不要求https安全通信

註:這裏需要註意原來KUBE_ADMISSION_CONTROL默認包含的要刪掉,不然啟動APIserver的時候會報錯

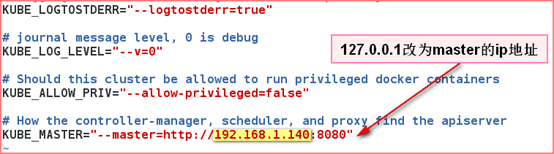

啟動服務:

![M`S0WBAW]A2~7KGU8GW_NUO.jpg 技術分享](https://s4.51cto.com/wyfs02/M01/9E/BB/wKioL1mVQvrhLECPAABpAksRcYg781.jpg)

查看服務端口:

四.部署node主機:

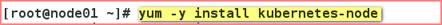

安裝kubernetes-node軟件:

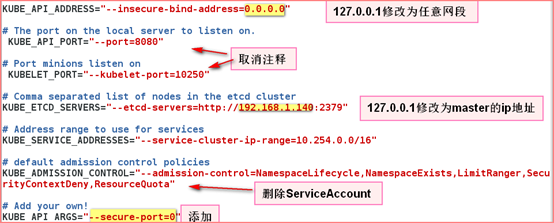

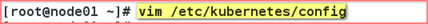

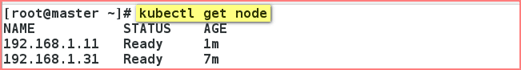

查看配置文件:

![[6{}5QMZ2]D0X~I(3K)VY7V.png 技術分享](https://s2.51cto.com/wyfs02/M01/9E/BB/wKioL1mVQ4-BL05YAAAcbtyADk0154.png)

修改配置文件:

![8[0GO9R9])MBN`55($IXCQO.png 技術分享](https://s1.51cto.com/wyfs02/M01/9E/BB/wKioL1mVQ_ajIQ-8AABAJ9iBLnc630.png)

配置項KUBELET_POD_INFRA_CONTAINER="--pod-infra-container-image=registry.access.redhat.com/rhel7/pod-infrastructure:latest"作用k8s創建pod的時候需要起一個基本容器,所以node節點要能連網。也可以自己搭建一個私有倉庫,將pod-infrastructure:latest鏡像上傳到私有倉庫中,修改此配置文件的地址就可以。

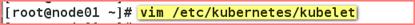

啟動服務:

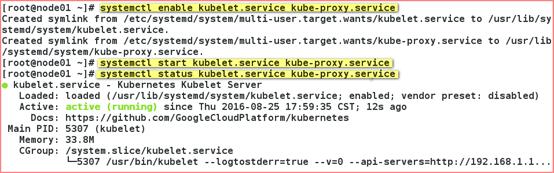

查看端口:

在node02主機上重復上面的操作。

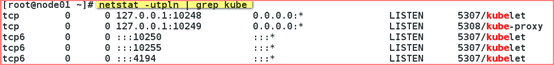

在master上檢查node 狀態:

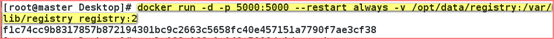

五.搭建私有倉庫:

Kubernetes管理容器如果是第一次操作,可能會有一定的等待時間,這是因為第一次下載images需要一段時間。如果本地沒有docker registry,要確保節點能訪問互聯網,所以我們可以搭建一個私有倉庫,由私有倉庫提供所需要的鏡像,

本實驗環境中用kubernetes同時作為registry。

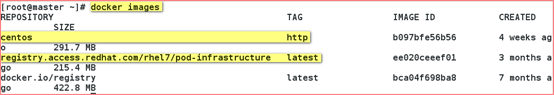

導入鏡像:

[G.png 技術分享](https://s2.51cto.com/wyfs02/M02/9E/BB/wKioL1mVRIrB4CSnAAARQJT0nA8196.png)

基於私有倉庫鏡像運行容器

本地訪問私有倉庫:

![__R4N@E@E5]K[4B$RJV1SDH.png 技術分享](https://s1.51cto.com/wyfs02/M02/9E/BB/wKioL1mVRRyApM4UAAAQslNKDwQ363.png)

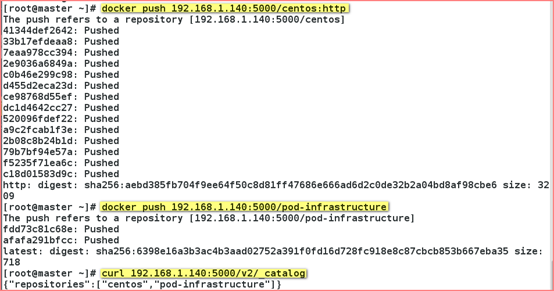

上傳鏡像到私有倉庫。

導入之後用到的鏡像到本地:

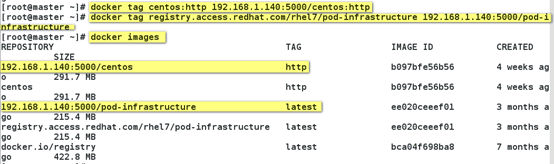

給基礎鏡像打個標簽:

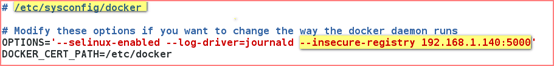

在三臺主機上均修改docker 的配置文件,指定私有倉庫的url.

重啟docker服務:

_)KJ.png 技術分享](https://s5.51cto.com/wyfs02/M00/9E/BC/wKioL1mVRZOhAuZ0AABD2eaSqFY404.png)

上傳鏡像到私有倉庫並查看:

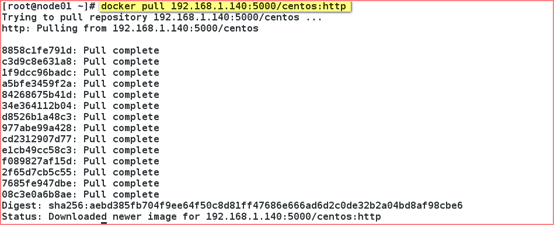

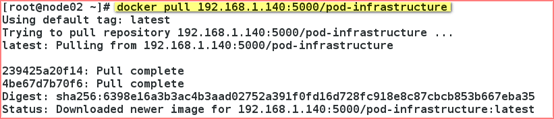

測試,下載剛才上傳的鏡像:

六.部署web應用

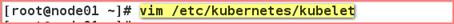

為了部署pod的時候,下載鏡像速度快點,把node節點主機配置文件中的pod鏡像下載地址修改為本地私有倉庫地址:

![DASJPM]1XE{1ID$)0N3BFCI.png 技術分享](https://s5.51cto.com/wyfs02/M02/9E/BC/wKioL1mVRkrQraPtAABBoLLC7Cw484.png)

然後systemctl restart kubelet.service

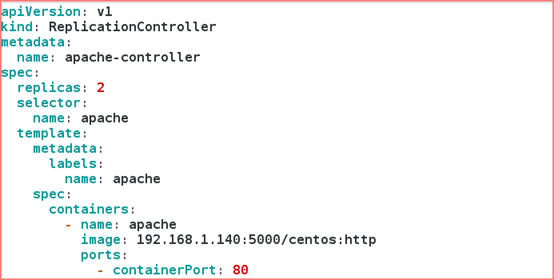

創建apache-rc.yaml文件,根據文件內容創建rc和pod。

查看pods狀態:

![}0_C}IB(U8_{ZDB]5H`%5D9.png 技術分享](https://s1.51cto.com/wyfs02/M00/00/0C/wKiom1mVRxyhbAv9AAAWOrx9cZY725.png)

查看pods詳細狀態:

![I3EQ8$BO]BV3DL)X]5_$UQT.png 技術分享](https://s2.51cto.com/wyfs02/M00/9E/BC/wKioL1mVRy3Q20aPAAAWq6S63cA361.png)

附:刪除pod

kubectl delete pod podName

由於設置了兩份副本,所以刪除pod的時候,k8s會迅速起另外一個一模一樣的pod以保持副本數量為2不變。

要徹底刪除pod,只能刪除創建它的replication controller

查看replication controller

kubectl get rc

刪除replication controller

kubectl delete rc rcName

刪除rc之後,其創建的pod會一並刪除

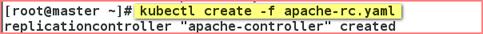

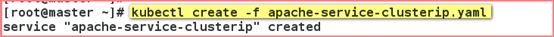

3. 部署節點內部可訪問的apacheservice

Server的type有ClusterIP和 NodePort之分,缺省是ClusterIp,這種類型的service只能在集群內部訪問

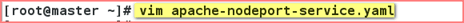

創建配置文件:

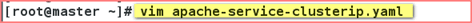

創建service:

查看service狀態:

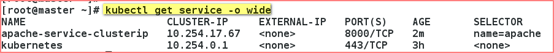

驗證apache服務:(在node節點執行)

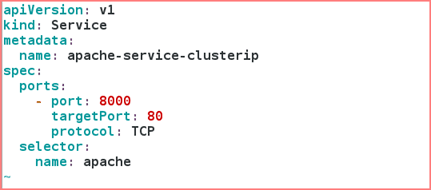

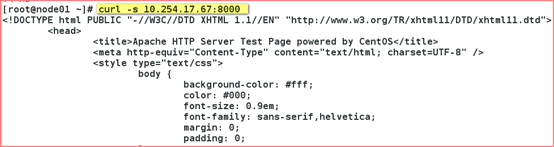

部署外部可訪問的apache service。

創建nodeport類型的service .這種類型的Service在集群外部是可以訪問

![3HK{)2UPY)BVHK]5(WCOAKR.png 技術分享](https://s1.51cto.com/wyfs02/M00/9E/BC/wKioL1mVSKfSN-M1AAAb89zBLWg853.png)

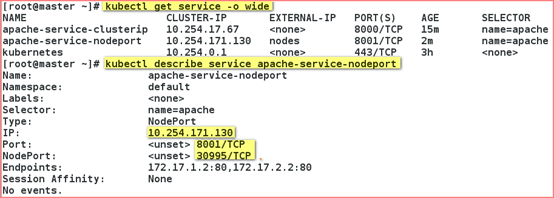

創建service:

![F7TK88(J0)Q]X{[}E[X5%WM.jpg 技術分享](https://s5.51cto.com/wyfs02/M02/00/0C/wKiom1mVSL6x-u-tAAA6khuBSTg194.jpg)

查看service:

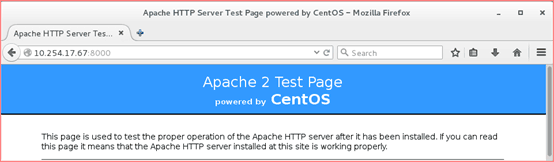

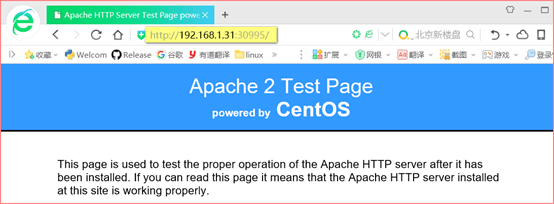

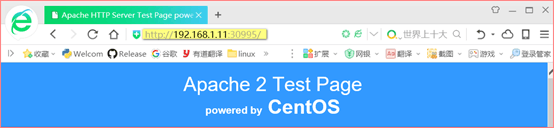

驗證service的可訪問性:

外部訪問:

內部訪問:

![S3}}IHP[Y$ZZ{L3PLRE]%KJ.png 技術分享](https://s4.51cto.com/wyfs02/M00/00/0C/wKiom1mVSRzTikvUAAAlI8L8BhE594.png)

本文出自 “一盞燭光” 博客,謝絕轉載!

基於Centos7構建Kubernetes平臺