滲透日常之 花式實戰助你理解CSRF

本文作者:i春秋簽約作家——onls辜釉

最近比較忙,很久沒發文章了,Onls本就只是一個安全愛好者,工作也不是安全相關。以往的文章也更像是利用簡單漏洞的“即興把玩”,更多的是偏向趣味性,給大家增加點學習的樂趣,看完文章即使僅有一個人覺得“哦?原來還能這樣玩!”那我認為也是有價值的。話不多說,咱們開始。

寫本文是看到@MAX丶 表哥的這篇 [原創] 各大SRC中的CSRF技巧 ,我覺得對於CSRF,表哥這篇文章講得很明白了,包括原理和防禦,還有一個自己驗證蘇寧易購訂單處CSRF漏洞的例子,但是對於"真·小白" 來說或許不是特別友好。在感同身受這一點上,Onls作為一個技術渣或許更懂你們(白:好,我已經明白什麽是CSRF了,但是到底實際滲透中我該怎麽用呢?)

這是個P2P投資借貸網站,我們註冊帳號登錄觀察一下:

對於CSRF的實際利用我還是得先做個簡單的說明,從它的名字“跨站請求偽造”不難理解,在大多數情況下的利用無外乎兩點:“跨站”和“偽造”,其實“站”你們可以簡單理解為“域”或“域名”的意思,通俗來說就是“訪問某一域名(網站)卻被該域名下的惡意代碼利用你的身份cookie,讓另一個域名的服務器執行操作”,正常情況下,讓目標用戶訪問一個陌生站點就必不可少的要涉及到一點“社工”。所以實際利用中要成功必不可少的兩個點我總結為:

———————————————————————————-

1.被偽造身份的目標曾在該瀏覽器上訪問過存在CSRF站點,且Cookie尚未過期

2.目標被誘使在該瀏覽器上訪問了我們放置了惡意代碼的域名(網站)

——————-分割線——-以上兩點為下面實戰的基礎———————–

我們發現新帳號默認會關註一個叫“XX二郎的帳號”,圈子裏能看到這個名為“XX二郎”的用戶的公告動態,並且在網站答疑區能發現他的回答,ID後面還加了V,發布的信息也都是員工角度。看來身份不“普通”。我們就以他為實戰“受害”對象,開始制定我們在該站點測試CSRF所要達成的目標:在“XX二郎”不知情的情況下,利用CSRF漏洞偽造他的請求發送一條公告動態。

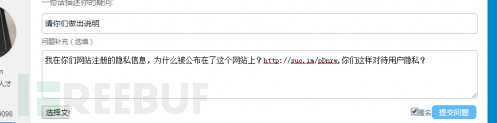

那麽經過觀察網站後,我的思路是:在網站咨詢答疑區發布一條咨詢問題,將我構造了惡意代碼的域名貼上去,附上“我在你們網站註冊的隱私信息,為什麽被公布在了這個網站上?http://xxxx.xx,你們這樣對待用戶隱私?”(回顧我之前說的實戰要成功的兩個基本點,1.對方工作人員在看到,並準備回答我這條“疑問”的時候,必定是已經登錄了這個網站了(滿足基礎1),2.看到我這具有欺騙性的文字時,很容易會點進去一探究竟(滿足2))

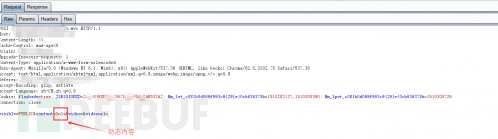

說幹就幹,我們在發布動態的地方用burp suite進行抓包:

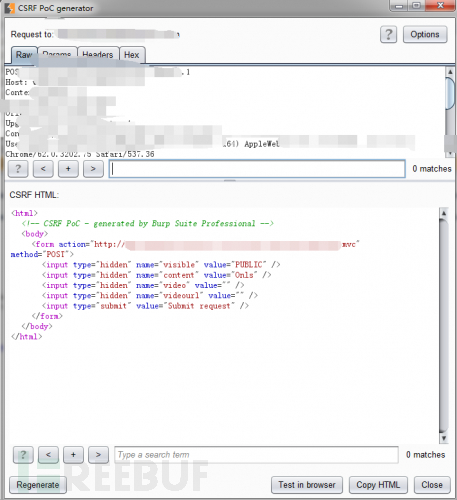

對於CSRF,burp suite有個小功能:我們對這個包“右鍵”->"Engagement tools"->"Generate CSRF PoC" :

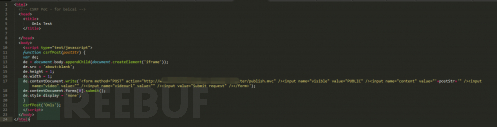

這裏會直接構造一個PoC,但是在實際滲透中肯定是不能直接使用這個的,我們得稍加改造,由於這裏是POST傳輸,我們構造的代碼為:

當然這只是CSRF利用代碼,實際前端頁面你可以自己按需要寫,或者直接在body裏寫一句“系統升級中,暫無法訪問..”來不引起懷疑。

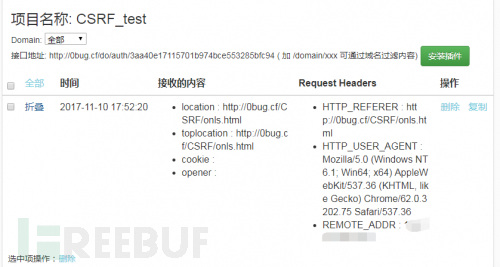

然後為了能在目標訪問我們的惡意鏈接之後第一時間得到消息,我將CSRF中的JS代碼放進XSS平臺中建成一個項目,為了簡便直接將代碼加到打Cookie的代碼後面(這裏只是為了利用XSS平臺的郵件、短信提醒功能,順帶還能獲得目標的IP、定位):

這樣就只需要把js外鏈加到前端源碼裏就行了,測試一波,成功收件:

好了,別忘了正題,準備戰鬥:

臥槽,18點了..下班下班..,本來想把包括抓包在內的整個過程和一些工具、插件做個詳細介紹的,來不及拉..直接看結果吧..表哥要趕去召喚師峽谷過周五了,要詳細的可留言下次有時間再給你們更新文章..這次的前端文件在:http://0bug.cf/CSRF/onls.html,對了,順便提一句,最近很多XSS平臺都訪問不了了,原因可能很復雜吧,最煩這種情況了,很多以前的項目都沒做保存,坑爹…所以今天也順便自己搭了個XSS平臺,地址http://0bug.cf,本來是想自用的,我比較懶對自己的平臺沒做郵件提醒功能,但是能保證穩定可靠,放幾個邀請碼出去吧,有表弟想要的可以在下面留言,我私發給你,Onls給你擔保3年內平臺都是穩定存在,出於這個考慮所以不會放出多少邀請碼,請理解。

虎頭蛇尾了哈哈哈…不好意思哈大家將就看

滲透日常之 花式實戰助你理解CSRF