病毒分析第二講,分析病毒的主要功能

---恢復內容開始---

病毒分析第二講,分析病毒的主要功能

經過昨天病毒分析第一講,得出一個被註入的DLL

開始分析DLL主要功能

PS: IDA中,DLL會有各種初始化的代碼,和釋放資源,所以不再看,只看重要的API

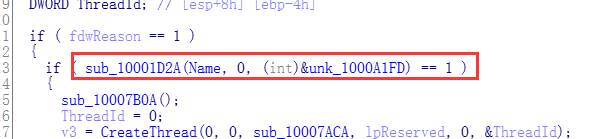

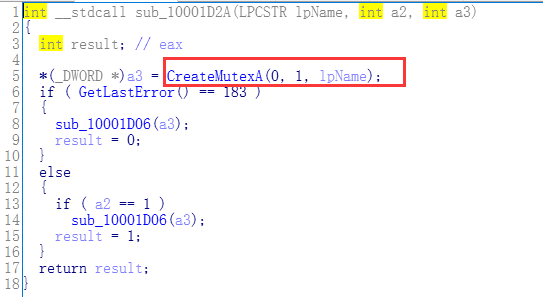

一丶行為分析(創建命名互斥體,防止病毒多開)

進入函數去看,從DLLmain入口點分析.

得出,第一步,病毒為了防止重復註入IE,創建命名互斥體.

名字是: "KyUffThOkYwRRtgPP"

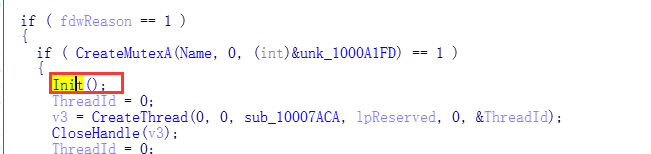

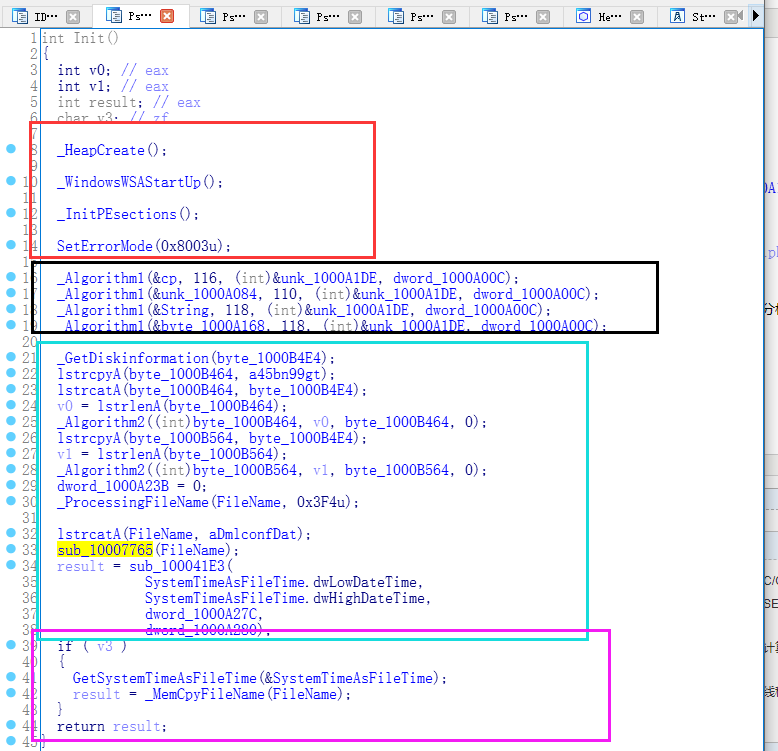

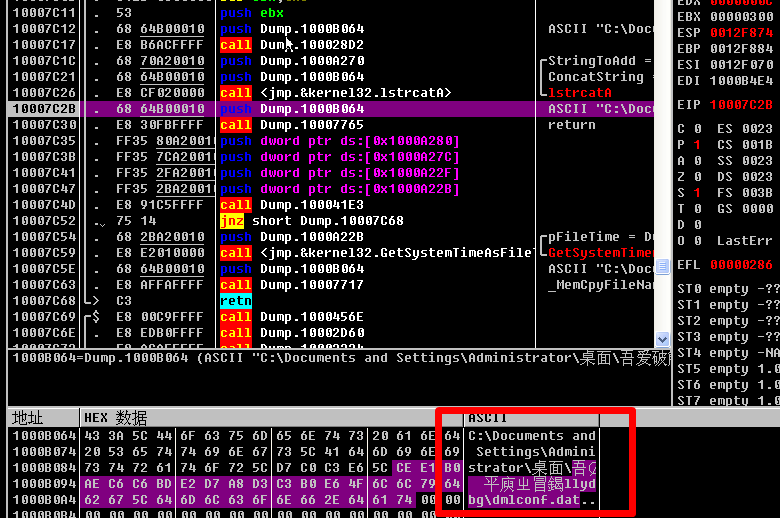

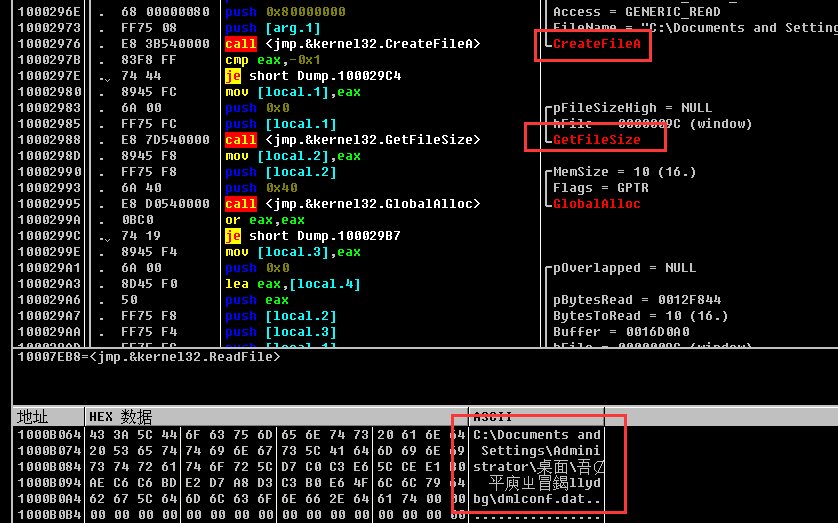

二丶拼接字符串,創建文件,寫入系統當前時間

進入DLLmain第二個函數查看.

PS:分析到哪裏都已經改名字了,原名字不是Init,這個是根據分析裏面的函數調用的出來的.

點擊進入,查看具體怎麽做了

根據分析,可以分為四部分去看

1.初始化各種數據

2.經過一些列自己寫的算法運算

3.獲取磁盤和驅動器的信息,並且處理文件

4.寫入系統時間(需要跟隨大裏面去看)

虛擬機動態調試查看.

第一次,通過動態分析,得出會拼接一個字符串,為

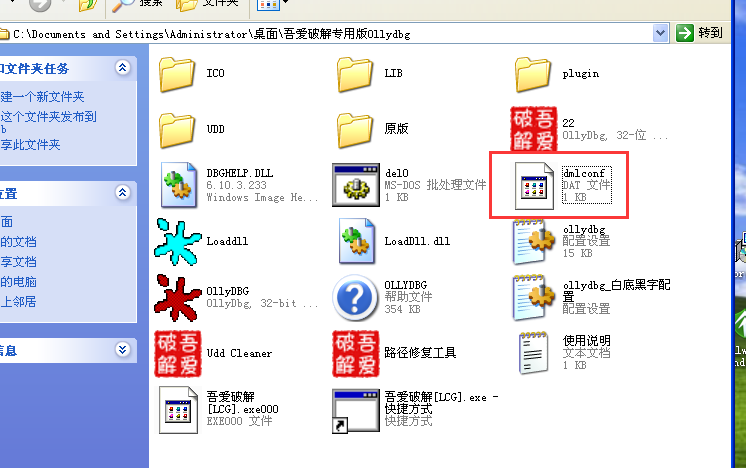

當前的: C:Documents and settings\Administrator\桌面\xxxx\dmiconf.data

第二此分析,得出,在目錄下面創建這個文件

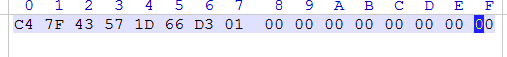

寫入的內容是時間

得出第二次行為:

創建文件dmlconf.dat在當前目錄,並且寫入文件內容為當前時間

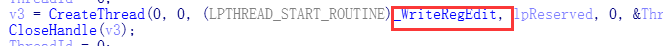

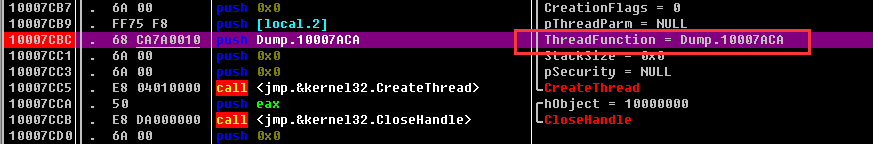

三丶分析行為三,寫入註冊表,實現開機自啟動

繼續分析DLLmain下面的API

點擊API進去查看.

裏面還有一層,進去查看.沒有命名的函數都是無關緊要的,這些都是實現命名過了.

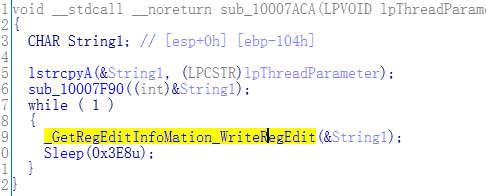

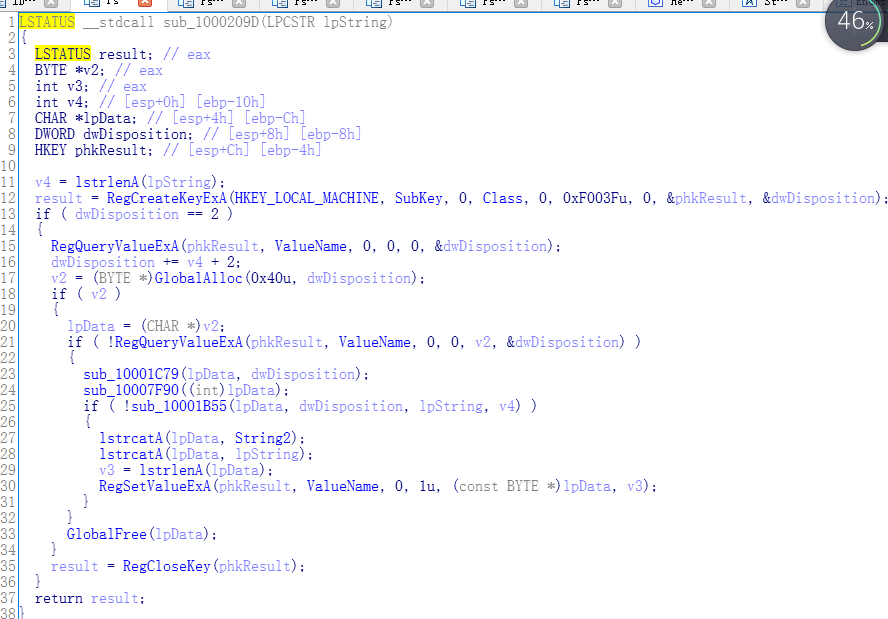

進去一層則看到

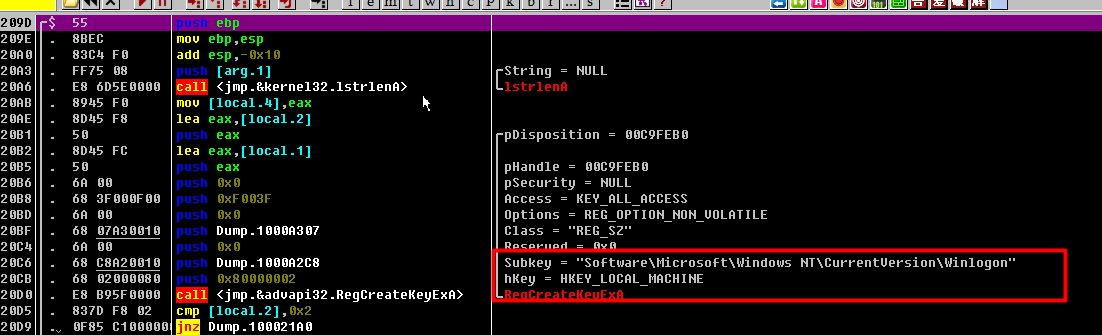

1.打開註冊表

2.遍歷註冊表的值

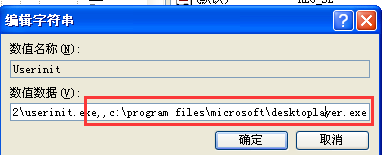

3.修改註冊表的值

4.關閉註冊表

此時我們需要動態查看是進入是修改的那個註冊表了.

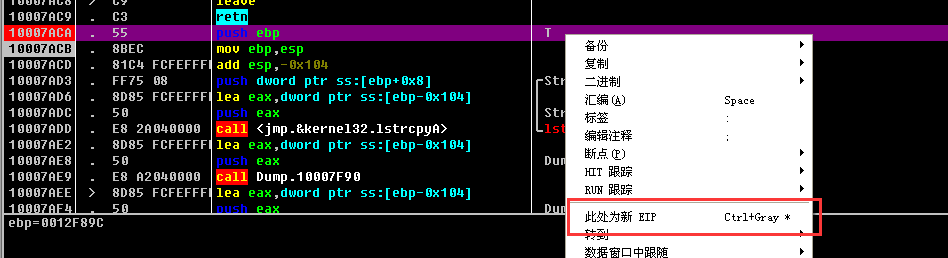

1.找到線程回調

2.線程回調進入下段點,並設置為新的EIP

設置的快捷鍵是 Ctrl + * 鍵

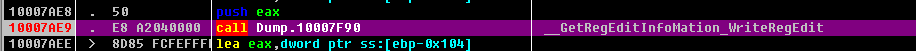

3.進入Call查看

4.查看註冊表操作

得出了要操作註冊表

HEEY_LOCAL_MACHINE Software\Microsoft\Windows NT\CurrentVersion\Winlogon

這個正好是開機啟動項

經過上面和下面的分析,得出先獲取註冊表的值,然後申請內存

寫入我們的內容

時間關系,不一步一不的跟了.

其實跟進去看的話她會設置自己的子體到裏面,這樣就會開機自啟動了.

四丶網絡相關

此病毒還涉及到網絡相關,但是現在這個病毒現在也鏈接不了服務器了.所以網絡相關的掠過

如果想明白原理,建議自己跟一下看下也可以.

五丶修改PE文件,修改Html

此功能昨天已經快速定位到了.

鑒於時間關系不一步一步的分析了.此次樣本分析完畢.

得出行為:

1.使用命名互斥體,防止多開

2.創建文件在dmlconf.dat在C盤目錄下,並寫入時間

3.寫入註冊表開機自動啟動

4.鏈接服務器,發送和接受數據

5.修改PE,以及html

病毒分析第二講,分析病毒的主要功能