軟件包管理 4-----基本知識 rpm包的效驗 yum

阿新 • • 發佈:2018-04-22

第四部分包的效驗

當我們安裝 rpm包的時候要檢查一下是否被串改等是否有簽名

-K

包來源合法性驗正及完整性驗正

完整性驗正:SHA256

來源合法性驗正:RSA

公鑰加密

對稱加密:加密、解密使用同一密鑰

非對稱加密:密鑰是成對兒的

public key: 公鑰,公開所有人

secret key: 私鑰, 不能公開

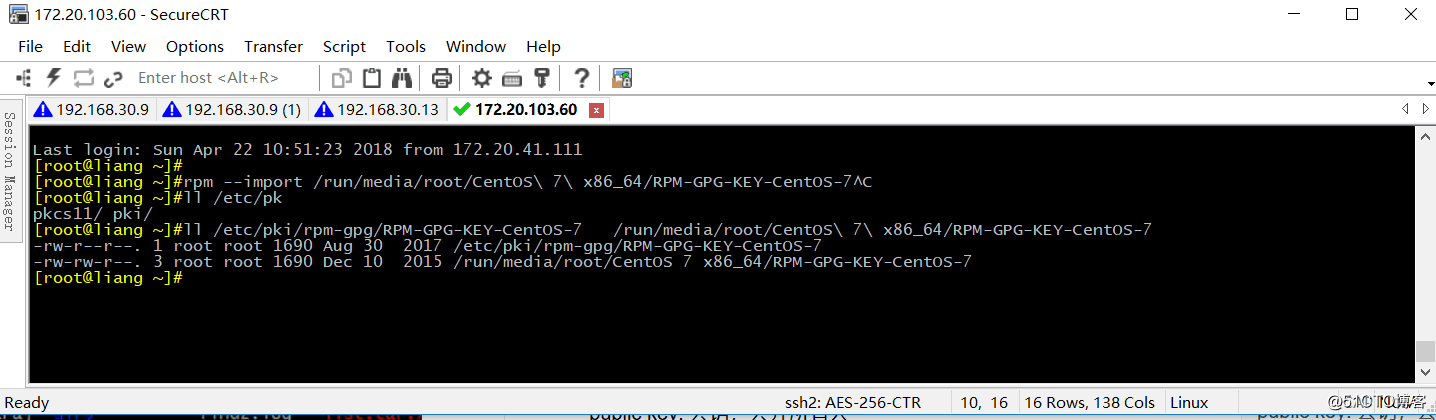

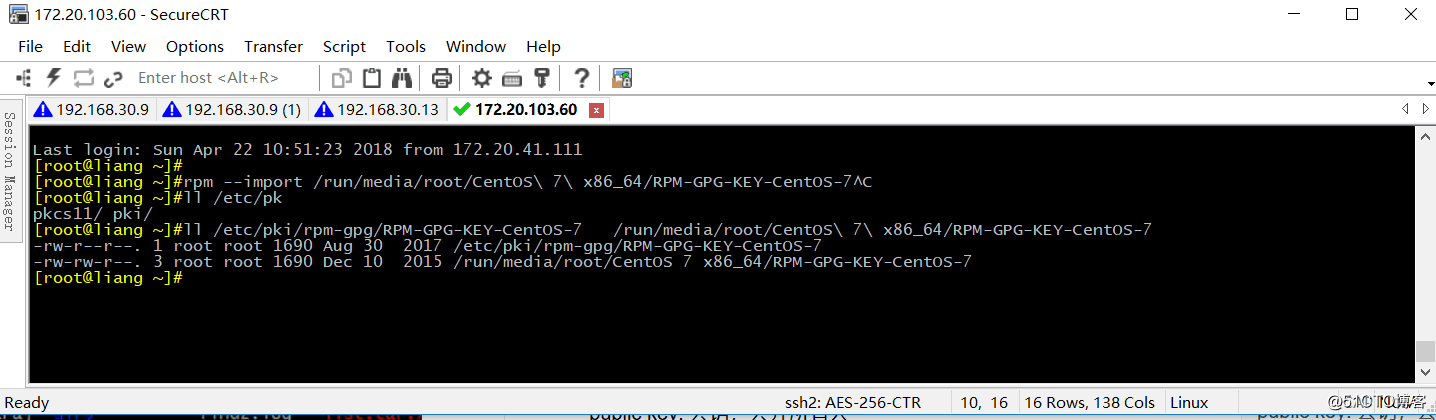

導入所需要公鑰

rpm -K|checksig rpmfile 檢查包的完整性和簽名

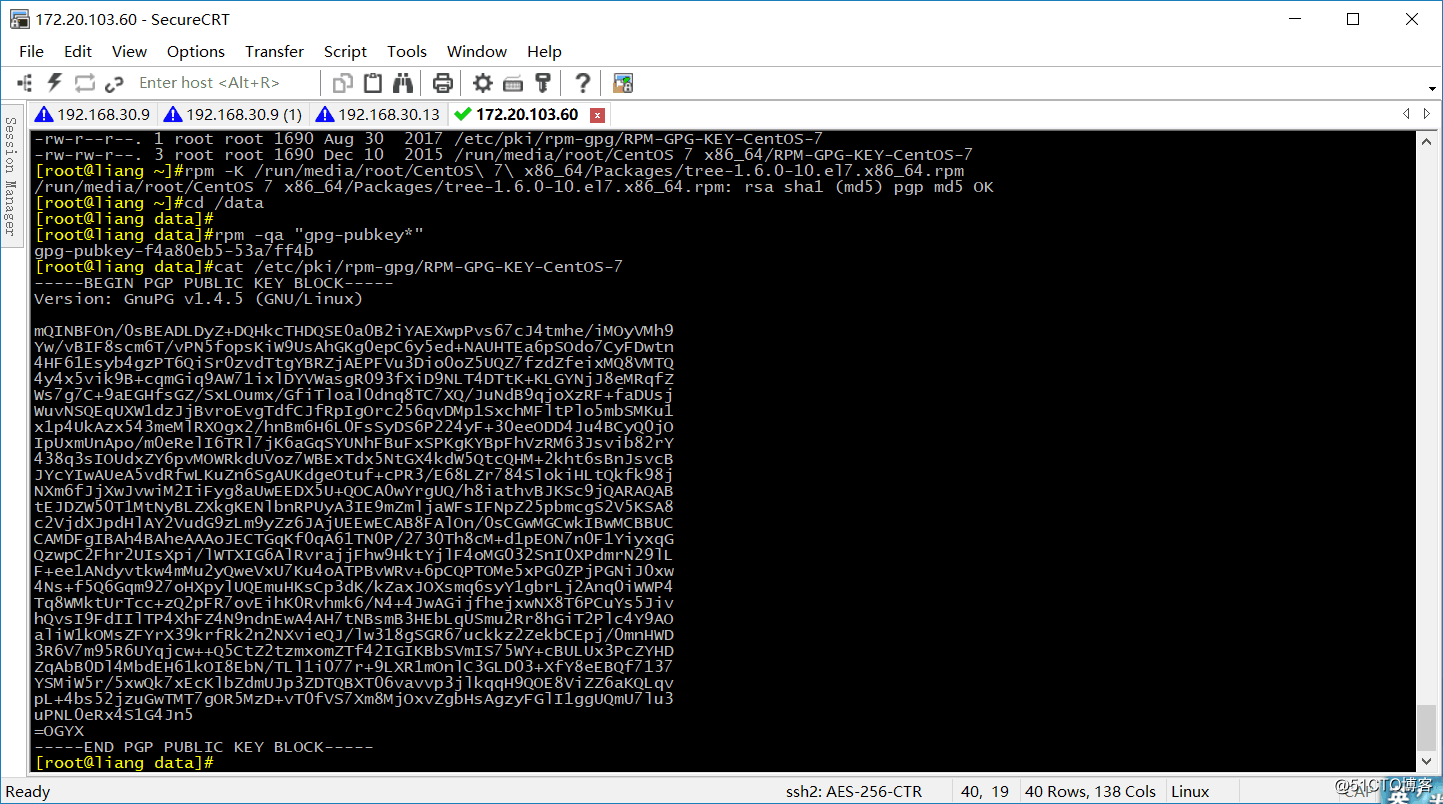

rpm --import /etc/pki/rpm-gpg/RPM-GPG-KEY-CentOS-7

CentOS 7發行版光盤提供:RPM-GPG-KEY-CentOS-7

rpm -qa “gpg-pubkey*”

我們可以把公鑰導入

因為有兩個地方都方了公鑰 雖然時間不一樣,權限不一樣,但是內容一樣,

但是/etc/下的不是只讀的有可能被改不安全所有用光盤裏的

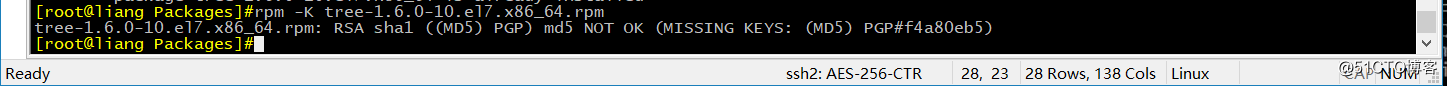

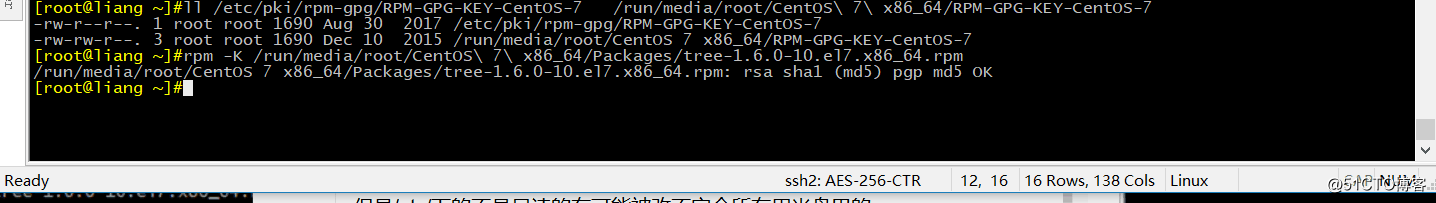

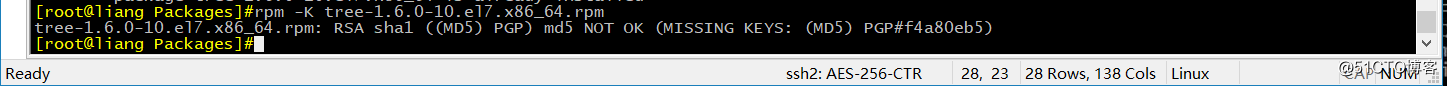

然後我們在檢查一下tree文件的合法性

當我們安裝 rpm包的時候要檢查一下是否被串改等是否有簽名

-K

包來源合法性驗正及完整性驗正

完整性驗正:SHA256

來源合法性驗正:RSA

公鑰加密

對稱加密:加密、解密使用同一密鑰

非對稱加密:密鑰是成對兒的

public key: 公鑰,公開所有人

secret key: 私鑰, 不能公開

導入所需要公鑰

rpm -K|checksig rpmfile 檢查包的完整性和簽名

rpm --import /etc/pki/rpm-gpg/RPM-GPG-KEY-CentOS-7

CentOS 7發行版光盤提供:RPM-GPG-KEY-CentOS-7

rpm -qa “gpg-pubkey*”

我們可以把公鑰導入

因為有兩個地方都方了公鑰 雖然時間不一樣,權限不一樣,但是內容一樣,

但是/etc/下的不是只讀的有可能被改不安全所有用光盤裏的

然後我們在檢查一下tree文件的合法性

只要文件沒有被破壞我們把文件放在那裏用-K檢查都是OK的

在-K前要一定要把公鑰放在光盤裏

就是這個步驟

rpm --import /run/media/root/CentOS\ 7\ x86_64/RPM-GPG-KEY-CentOS-7

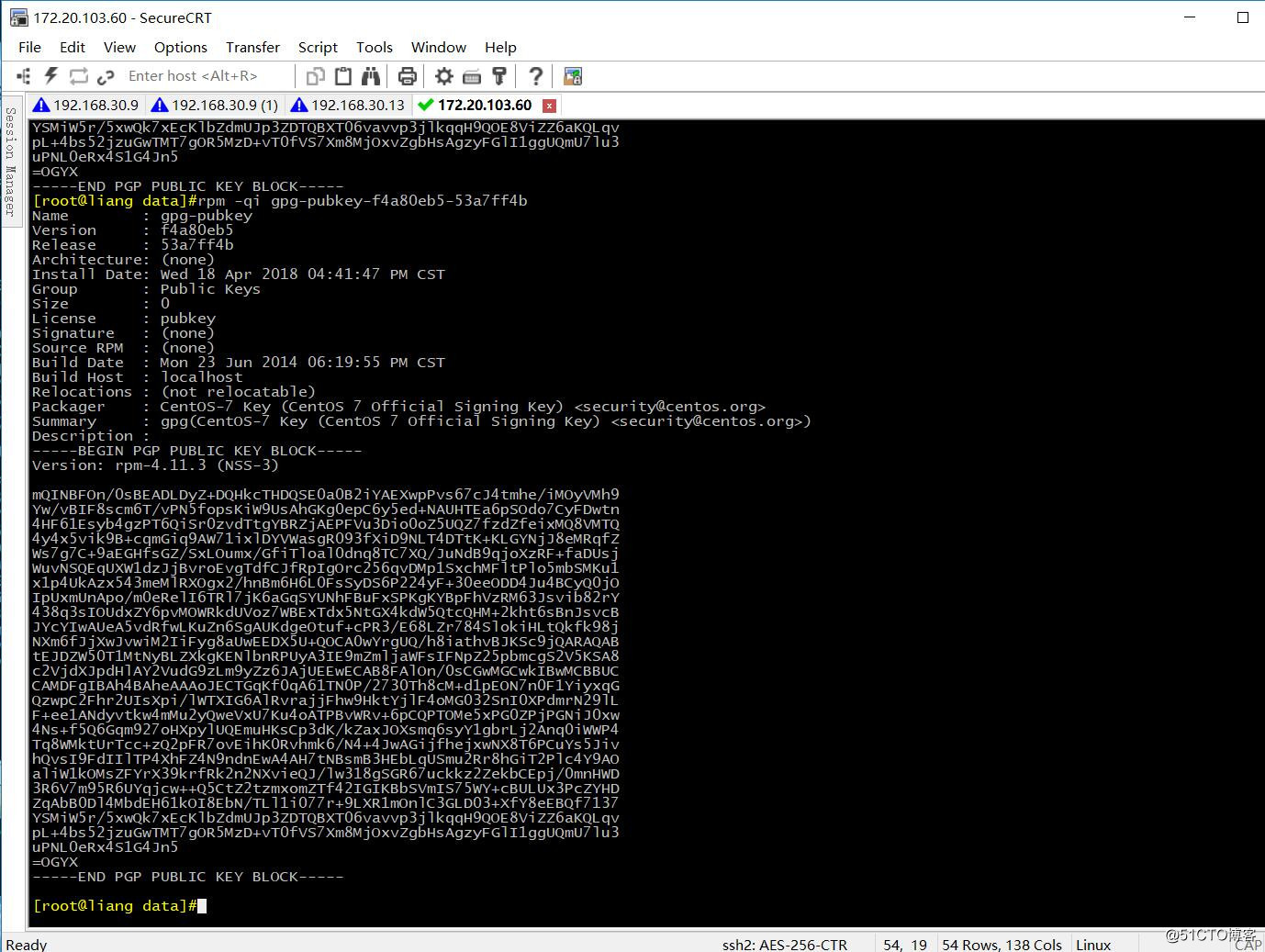

實際上是生成叫“gpg-pubkey*”下的gpg-pubkey-f4a80eb5-53a7ff4b包

我們比較一下

如果我們不想要公鑰了就可以把它卸載了,然後顯示的就是NOT OK

軟件包管理 4-----基本知識 rpm包的效驗 yum