威脅獵人|改機工具在黑灰產中的應用

聲明:

本文中所有數據均來自於威脅獵人威脅情報中心,任何機構和個人不得在未經威脅獵人授權的情況下轉載本文或使用本文中的數據。

概述

美團憑借資本和流量強勢入局網約車,滴滴被迫迎戰。近期也爆發了網約車新一輪的亂戰,交通運輸部連發三文評論燒錢補貼一事。在網約車入局者為市場拼死戰鬥的同時,另一群人興奮了——網約車黑灰產從業者。巨大的流量和資金補貼強有力的吸引著黑產的目光,利用模擬定位刷單,搶單軟件刷單,為不合規網約車×××賬戶,用著當年滴滴快的大戰時的套路,他們輕車熟路的快速“上車”了,不知道已經經歷過一次考驗的滴滴是否能更為從容應對。

其中刷單用到的虛擬定位、虛擬行駛軟件,即為改機工具。改機工具是一種可以安裝在移動端設備上的app,能夠修改包括手機型號、串碼、IMEI、GPS定位、MAC地址、無線名稱、手機號等在內的設備信息,通過不斷刷新偽造設備指紋,可以達成欺騙廠商設備檢測的目的,使一部手機可以虛擬裂變為多部手機,極大地降低了黑灰產在移動端設備上的成本。

本篇報告從一個實際測試的案例入手,為大家闡述改機工具在黑灰產攻擊中的一個應用實例,後續會介紹改機工具當前的市場情況,以及針對當前市場占有率最高的改機工具iGrimace的細節分析。

目錄

一、改機工具應用案例

二、改機工具市場現狀以及技術分析

1.改機工具應用場景舉例

2.改機工具市場占比和功能對比

3.改機工具iGrimace細節分析

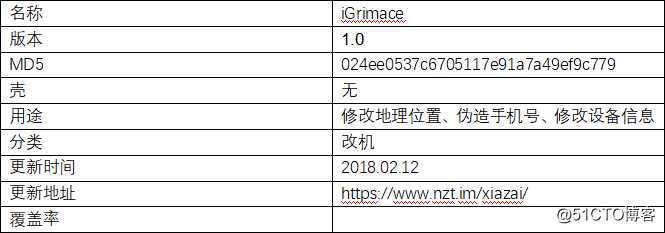

3.1 iGrimace工具基本信息

3.2 應用場景

3.3 功能分析

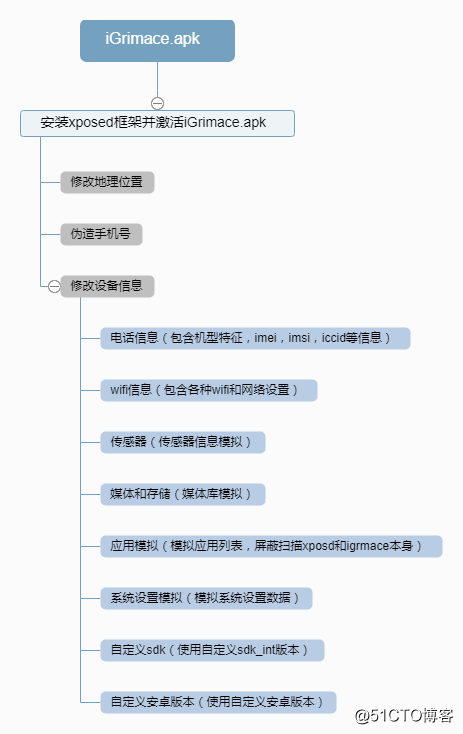

3.3.1 iGrimace工具執行流程

3.3.2 修改地理位置

3.3.3 偽造手機號

3.3.4 修改設備信息

三、總結

一、改機應用工具案例

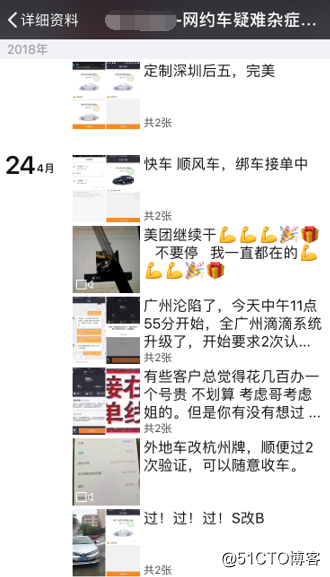

近兩年,短視頻行業發展得如火如荼,短視頻app已經成為很多人手機裏的必備app之一。短視頻行業繁榮的同時,巨大的真實用戶流量也吸引了黑灰產從業者(尤其是引流行業)的註意力。作為資深“抖友”,獵人君利用抖音和改機工具復現了一次真實的引流。

引流:將真實用戶的流量從一個平臺引到另一個平臺上。

實驗工具:

手機:華為Mate 7

系統:EMUI系統4.0(Android 6.0)

抖音app版本:v1.8.1

改機軟件:海魚魔器

獵人君利用改機軟件偽造位置抖音附近視頻的功能做引流,誘導附近看到視頻的人添加獵人君的微信小號。復現的過程很簡單,首先,獵人君利用改機軟件海魚魔器修改手機的定位信息如下:

為獲得更多的曝光量,獵人君專門挑選了一個一線城市廣州,定位到人流量較大的廣州火車站。百度地圖的定位也顯示位置修改成功:

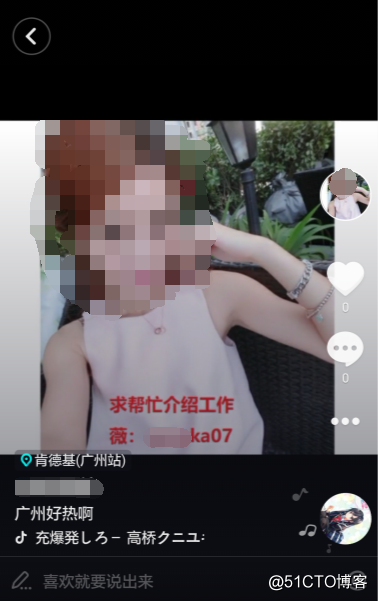

其次,我們打開抖音,上傳我們“精心”制作的圖集視頻,並配上包含微信號的文字,添加地理位置時,順利定位到了廣州火車站。上傳好的視頻截圖如下:

視頻發出去之後,很快就有人上鉤,加了獵人君的微信小號:

至此,便完成一次簡單的引流操作。黑灰產從業者會通過自動批量的操作,以及更高明的“文案”,在短時間,完成大量引流。如此例所示,通過美女視頻或圖片引流來的用戶在業內中稱為“色粉”,大多為男性用戶,可被定向引流至銷售男性用品的微商,或被誘導發紅包觀看×××視頻,最終上當受騙。

二、改機工具市場現場以及技術分析

二、改機工具市場現狀以及技術分析

隨著廠商的業務體系越來越龐大,各類優惠活動的次數相應的也越發頻繁,尤其是一些有“新用戶”限制的活動,導致黑灰產從業人員需要更多的新設備獲取利益,而改機工具可以解決黑灰產在移動端的設備成本問題。

改機工具通過劫持系統函數,偽造模擬移動端設備的設備信息(包括型號、串碼、IMEI、定位、MAC地址、無線名稱、手機號等),能夠欺騙廠商在設備指紋維度的檢測。改機工具會從系統層面劫持獲取設備基本信息的接口,廠商app只能得到偽造的假數據。

1.改機工具應用場景舉例

常見應用場景舉例:

批量註冊賬號:通常針對某一廠商,每一部手機能夠註冊的賬號數量是有限的,通過偽造新的設備指紋就可以達到單部手機的復用,進而批量註冊賬號;

還原賬號關聯的設備信息:越來越多的廠商會對賬號的登錄地點、聯網狀態、設備標識進行檢測,以判斷是否是用戶的常用設備。黑灰產的應對方式是將改機工具的備份數據連同賬號一起銷售,買家只要和賣家使用同一款改機工具,將數據導入就可以還原註冊時的場景,降低被封號的概率;

偽造數據:如通過虛擬定位參加有地點限制的活動。

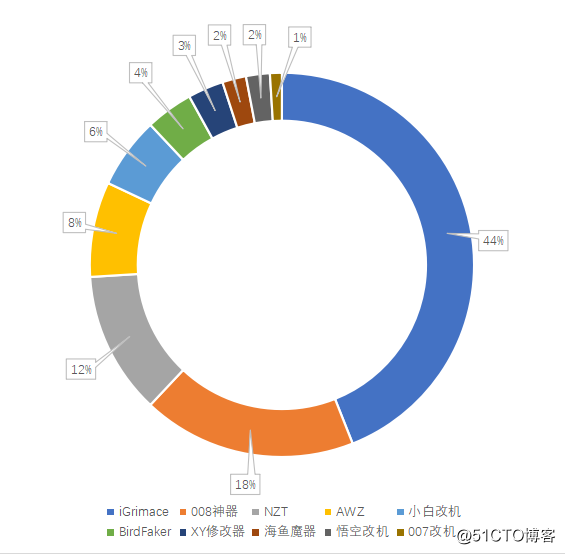

2.改機工具市場占比和功能占比

Android和iOS都有很多相應的改機工具。Android改機大部分都基於Xposed框架,需要root;iOS大多基於Cydia框架,需要越獄。

當前市場上常見的改機工具市場占比如下:

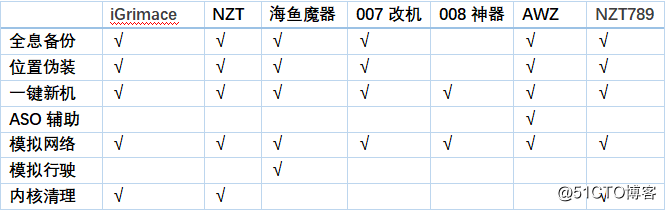

當前市場上主流的針對Android系統的主流改機工具功能對比:

當前市場上主流的針對iOS系統的主流改機工具功能對比:

3.改機工具iGrimace細節分析

獵人君挑選市場占比最高的iGrimace(Android版)進行進一步分析。

3.1 iGrimace工具基本信息

3.2 應用場景

可覆蓋大部分移動領域:

金融類app:支付寶、京東金融等;

社交類app:微博、今日頭條等;

生活類app:餓了麽、美團、百度外賣等;

新聞類app:騰訊新聞、網易新聞等;

娛樂類app:騰訊視頻、搜狐視頻、鳳凰視頻等。

場景舉例:

註冊賬號領取新用戶紅包;

領取邀請新用戶福利紅包;

針對有地理限制的紅包領取機制,修改地理位置實現異地領取;

刷贊、刷分享、刷評分和刷榜。

3.3 功能分析

3.3.1iGrimace工具執行流程

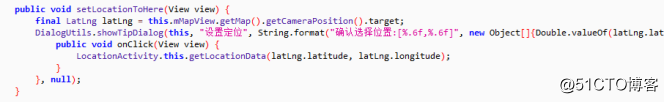

3.3.2修改地理位置

1)設置定位:

在方法:public void setLocationToHere(View view)處設置定位:

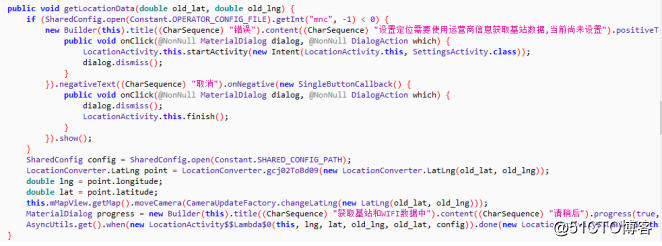

2)獲取指定位置:

在方法:public void getLocationData(double old_lat,double old_lng)獲取數據:

3)具體原理:

a)通過LocationConverter.gcj02ToBd09獲取經緯度(國測局坐標轉百度坐標);

b)再利用高德地圖的接口:

this.mMapView.getMap().moveCamera設置獲取的經緯度;

c)再使用getWifiData(double lng, double lat)根據經緯度獲取WiFi數據;

d)通過URL請求:

WifiRequestUtils.getUrl(System.currentTimeMillis(),WifiApiUtils.caculateCheckString(body.get("body").toString()))獲取當前位置是否有免費WiFi:

e)再使用getCellLocation(double lng, double lat)確定當前設置位置的基站運營商信息,其內部使用:

getApplicationContext().getSystemService("phone")).getSubscriberId().substring(0,5)獲取IMSI,根據IMSI判斷基站運營商,比如編碼46007、46002為中國移動,46001為中國聯通;

f)如果getWifiData和getCellLocation都獲取正常,接下來修改位置才會成功。

3.3.3偽造手機號

1)偽造聯通、移動手機號

在方法public void setOperatorInfo()偽造手機號:

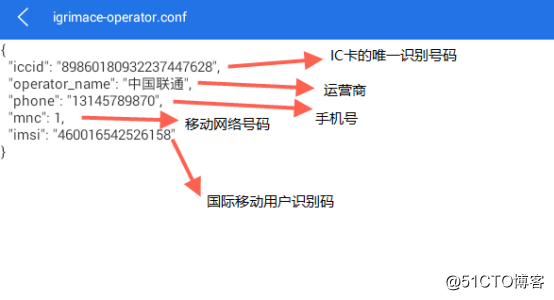

2)具體原理

a)通過:

SettingsActivity.this.queryOperatorMnc獲取MNC;

b)根據MCC判斷基站運營商信息,將其寫入SD卡根目錄下名為igrimace-operator.conf的配置文件中;

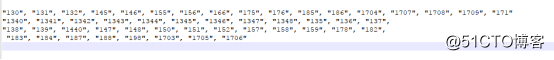

c)支持以下號段:

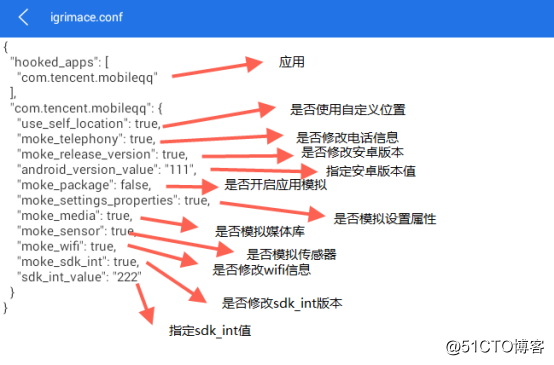

3.3.4修改設備信息

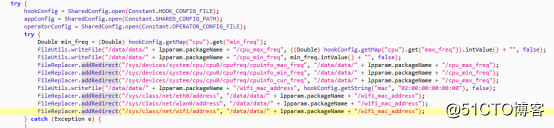

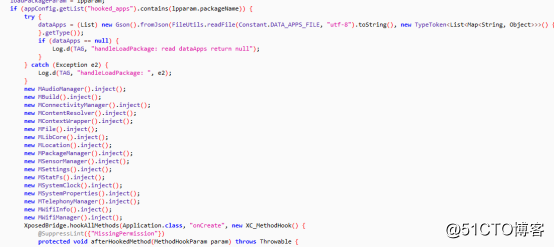

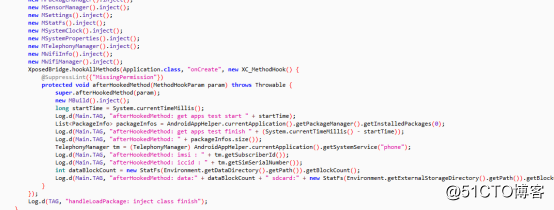

1)修改電話信息、WiFi信息、傳感器、媒體和存儲、應用模擬、系統設置模擬、自定義、自定義安卓版本在方法:

handleLoadPackage(LoadPackageParamlpparam)內完成。

讀取配置文件:

利用Xposed註入:

開始hook:

2)具體原理:

a)讀取SD卡根目錄下的配置文件;

b)igrimace.conf保存需要被hook的app:

c)igrimace-operator.conf保存ICCID、運營商、手機號、MNC、IMSI:

d)根據被讀取的配置文件,再利用Xposed註入和hook,向廠商app提交修改過的信息。

結語:

“上有政策,下有對策”,可以很形象地描述黑灰產和廠商之間的對抗。對於廠商推出的策略更新,黑灰產都能很快地將其突破。改機工具只是萬千攻防對抗實例中的一個,再結合群控類型的工具(通過一臺PC控制多臺移動設備)的使用,可對廠商造成自動化、批量化的攻擊壓力。對於廠商而言,面對黑灰產快速叠代的技術更新,只有做到對黑灰產最新動態的及時發現和持續跟蹤,提升威脅感知能力和安全防禦能力,才能在攻防對抗的過程中掌握更多的主動權。

威脅獵人|改機工具在黑灰產中的應用