XSS闖關之第一關

這是一個get傳值的界面,沒有任何文本框之類的東西,所以可以直接在url地址欄中來進行攻擊。

在地址欄中輸入<script>alert(1)</script>,得到彈框

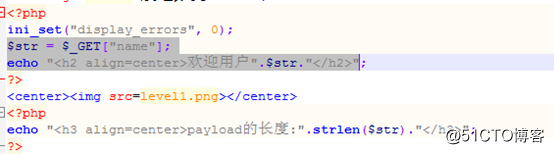

查看一下php的源碼文件

可以看到,變量str接受到傳來的參數沒有進行過濾,直接echo出來,所以我們可以構造簡單的payload。

總結:沒有添加任何函數進行過濾,典型的漏洞。可以直接構造任意可彈框payload。

請進入<第二關>

XSS闖關之第一關

相關推薦

XSS闖關之第一關

網絡安全 web 安全 XSS 入門級 開啟第一關 這是一個get傳值的界面,沒有任何文本框之類的東西,所以可以直接在url地址欄中來進行攻擊。在地址欄中輸入<script>alert(1)</script>,得到彈框查看一下php的源碼文件可以看到,變量str接受

XSS闖關之第二關

網絡安全 web 安全 XSS 入門級 開啟第二關!出現有文本框,嘗試用第一關的payload試一試能不能彈框肯定是不行的。從返回結果上分析應該是將符號<>的意思改變了。來查看源碼分析可以看到當變量接收過來值,經過函數htmlspecialchars()過濾後,在文本框中顯示。

Python 爬蟲闖關(第一關)

在學習爬蟲時,遇到了一個有意思的網站,這個網站設定了幾個關卡,需要經過爬蟲進行闖關,隨著關卡的網後,難度不斷增加,在闖關的過程中需要學習不同的知識,你的爬蟲水平也自然隨之提高。 按照提示,我們把數字放到位址列的後面,再次進行訪問: 發現,還要再用新的數字放在位址列進行訪問,我們可以猜測了,第一關是將頁面

XSS闖關之第四關

網絡安全 web安全 XSS 入門級 開啟第四關查看源代碼這裏我們看到,我們傳入進去的值又經過了兩個函數的參與。函數說明:Str_replace(“>”,””,$str),此函數將變量str中的字符>轉換為空,轉換時區分大小寫。同理將<裝換為空,然後在經過htmlspecia

XSS闖關之第三關

網絡安全 web安全 XSS 入門級 開啟第三關1、這裏看似和第二關差不多,我們查看一下源碼2、和第二關有細微的差別,在將變量傳入表單的時候也進行多了過濾這個時候我們將表單閉合的方法也不存在了,同樣會被過濾掉。既然不讓使用自己的代碼進行彈框我們可以利用表單的一些事件進行我們的工作。這裏我使用的

XSS闖關之第五關

網絡安全 web安全 XSS 入門級 開啟第五關查看源碼,進行分析當我第一眼看到這個代碼的時候,就想著用上一關的payload,只需要將其大寫就可。但是結局往往就是殘酷。激動之下忽略了另一個函數strtolower(),此函數,將所有的字母全部轉化為小寫。所以造成我的大寫payload沒有什麽

XSS闖關——第一關:level1

第一關:level1 這裡的payload為4,檢視位址列與之對應的傳參為test 頁面沒有輸入的地方,所以可以直接在地址框注入JavaScript指令碼 回車過關:

關系數據理論之第一範式

最簡 dom 有關 層次 最低要求 對象模型 color 之間 分別是 常用的數據庫的邏輯數據模型有:層次模型、網狀模型、關系模型、面向對象模型、對象關系模型;數據模型是從計算機的觀點出發對數據建模的,主要用於DBMS的實現。數據模型通常由數據結構、數據操作、完整性約束三部

python 闖關之路一(語法基礎)

英文 下劃線 .... 保存數據 bject 分用 alex 否則 變化 1,什麽是編程?為什麽要編程? 答:編程是個動詞,編程就等於寫代碼,那麽寫代碼是為了什麽呢?也就是為什麽要編程呢,肯定是為了讓計算機幫我們搞事情,代碼就是計算機能理解的語言。 2,編程語言進化史是

XSS闖關挑戰

網絡安全 WEB 安全 XSS 入門級 XSS跨站攻擊 本文參考公眾號07v8論安全 XSS攻擊全稱跨站腳本攻擊,XSS是一種在web應用中的計算機安全漏洞,它允許惡意web用戶將代碼植入到提供給其它用戶使用的頁面中。 XSS攻擊分成兩類1、一類是來自內部的攻擊,主要指的

python 闖關之路四(上)(並發編程與數據庫理論)

nsa 更新數據 主線程 數值類型 基礎設施 環境 文件路徑 他還 組合 並發編程重點: 並發編程:線程、進程、隊列、IO多路模型 操作系統工作原理介紹、線程、進程演化史、特點、區別、互斥鎖、信號、 事件、join、GIL、進程間通信、管道、隊列。 生產者消息者模型、

Python:黑板課爬蟲闖關第一關

nbsp .com lesson sso ext imp arch awl style 近日發現了【黑板課爬蟲闖關】這個神奇的網頁,練手爬蟲非常的合適 第一關非常的簡單 get 請求網址,在響應的 html 中用正則獲取需要在網址後面輸入的數字,生成新的 url,繼續請求

XSS闖關遊戲準備階段及XSS構造方法

請下載好XSS闖關檔案後,解壓後放在伺服器的對應資料夾即可 在該闖關中,會在網頁提示一個payload數值 payload ,翻譯過來是有效載荷 通常在傳輸資料時,為了使資料傳輸更可靠,要把原始資料分批傳輸,並且在每一批資料的頭和尾都加上一定的輔助資訊,比

Python3 黑板客爬蟲闖關第一關

#coding=utf-8 import re import requests from requests.exceptions import RequestException from bs4 import BeautifulSoup def getHtml(url):

XSS闖關——第二關:level2

第二關:level2 輸入框內字元為test,螢幕上方提示 所以輸入的test被全部傳入,payload為4 右鍵檢視網頁原始碼分析 所以這裡需要先將value屬性閉

XSS闖關——第五關:level5

第五關:level5 輸入語句測試 "> <script>alert('yes')</script> 觀察原始碼發現字元被替換 把部分字元換成大寫嘗試

XSS闖關——第六關:level6

第六關:level6 輸入' " > 測試input value屬性使用的符號 文字框中出現' 說明value使用的是""(雙引號) 輸入"> <script>al

XSS闖關遊戲——準備階段及一些xss構造方法

請先下載XSS闖關檔案,解壓後放在伺服器的對應資料夾即可 在該闖關中,會在網頁提示一個payload數值 payload,翻譯過來是有效載荷 通常在傳輸資料時,為了使資料傳輸更可靠,要把原始資料分批傳輸,並且在每一批資料的頭和尾都加上一定的輔助資訊,比如資料量的大小

黑板客爬蟲闖關第一關、第二關

.com col bs4 con 網址 技術分享 pass while str 上來先貼地址,剛入門的可以來van啊: 黑板客爬蟲闖關 0x00 第一關 打開網址,看到如下頁面: 先抱著試試看的心態在網址後面加上數字看看效果: 怕不是個循環,獲取網頁中的數字不斷

C#設計模式開啟闖關之路

前言背景 這是一條望不到盡頭的程式設計之路,自踏入程式設計之路開始。就面臨著各式各樣的挑戰,而我們也需要不斷的挑戰自己、不斷學習充實自己、打好堅實的基礎。以使我們可以走的更遠。剛踏入程式設計的時候。根據需求程式設計,需求改程式碼改。需求加程式碼加。重複來重複去。一切都覺得還不錯。功能實現了,專案跑起來了